Описание типов удостоверений

В идентификаторе Microsoft Entra существуют различные типы удостоверений, поддерживаемых. Термины, которые вы услышите и в этом уроке, являются удостоверениями пользователей, удостоверениями рабочей нагрузки, удостоверениями устройств, внешними удостоверениями и гибридными удостоверениями. Каждый из этих терминов подробно описан в следующих разделах.

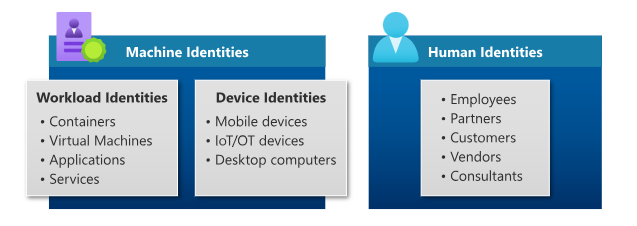

Когда вы задаете вопрос, что можно назначить удостоверение в идентификаторе Microsoft Entra ID, существует три категории.

- Вы можете назначить удостоверения (живым) людям. Примеры удостоверений, назначенных людям, — это сотрудники организации, которые обычно настраиваются как внутренние пользователи, внешние пользователи, включая клиентов, консультантов, поставщиков и партнеров. Для наших целей мы назовем их удостоверениями пользователей.

- Вы можете назначить удостоверения физическим устройствам, таким как мобильные телефоны, настольные компьютеры и устройства Интернета вещей.

- Наконец, можно назначить удостоверения объектам на основе программного обеспечения, таким как приложения, виртуальные машины, службы и контейнеры. Эти удостоверения называются удостоверениями рабочей нагрузки.

В этом уроке мы рассмотрим каждый тип удостоверения Microsoft Entra.

User

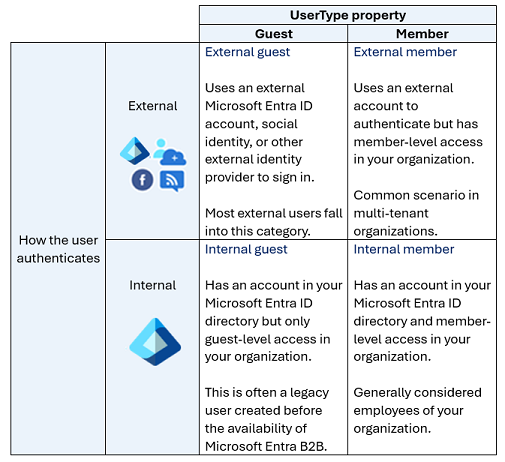

Удостоверения пользователей представляют таких людей, как сотрудники и внешние пользователи (клиенты, консультанты, поставщики и партнеры). В Microsoft Entra ID удостоверения пользователей определяются их методом проверки подлинности и свойством типа пользователя.

Как пользователь запрашивает проверку подлинности относительно клиента Microsoft Entra хост-организации и может быть внутренним или внешним. Внутренняя проверка подлинности означает, что пользователь имеет учетную запись в идентификаторе Microsoft Entra организации и использует ее для проверки подлинности в идентификаторе Microsoft Entra. Внешняя проверка подлинности означает, что пользователь проходит проверку подлинности с помощью внешней учетной записи Microsoft Entra, которая принадлежит другой организации, удостоверению социальной сети или другому внешнему поставщику удостоверений.

Свойство типа пользователя описывает связь пользователя с организацией или более конкретной организацией. Пользователь может быть гостем или членом клиента Microsoft Entra организации. По умолчанию гости организации имеют ограниченные привилегии в каталоге организации относительно членов организации.

- Внутренний участник:Такие пользователи обычно считаются сотрудниками вашей организации. Пользователь выполняет проверку подлинности внутри организации с помощью идентификатора Microsoft Entra, а объект пользователя, созданный в каталоге Microsoft Entra, имеет userType of Member.

- Внешний гость. В эту категорию обычно попадают внешние пользователи или гости, такие как консультанты, поставщики и партнеры. Пользователь проходит проверку подлинности с помощью внешней учетной записи Microsoft Entra или внешнего поставщика удостоверений (например, социального удостоверения). Объект пользователя, созданный в каталоге Microsoft Entra, имеет userType of Guest, предоставляя им ограниченные разрешения на гостевой уровень.

- Внешний участник. Этот сценарий часто встречается в организациях с несколькими клиентами. Рассмотрим сценарий, в котором клиент Contoso Microsoft Entra и клиент Fabrikam Microsoft Entra являются клиентами в одной крупной организации. Пользователям из клиента Contoso необходим доступ на уровне участника к ресурсам в Fabrikam. В этом сценарии пользователи Contoso настраиваются в каталоге Fabrikam Microsoft Entra таким образом, что они проходят проверку подлинности с помощью учетной записи Contoso, которая является внешней для Fabrikam, но имеют userType участника, чтобы включить доступ на уровне члена к организационным ресурсам Fabrikam.

- Внутренний гость: этот сценарий существует, когда организации, которые сотрудничают с распространителями, поставщиками и поставщиками, настраивают внутренние учетные записи Microsoft Entra для этих пользователей, но назначают их в качестве гостей, задав пользователю объект UserType на Guest. В качестве гостя у них есть сокращенные разрешения в каталоге. Это считается устаревшим сценарием, так как теперь чаще используется совместная работа B2B. С помощью пользователей службы совместной работы B2B можно использовать собственные учетные данные, позволяя внешнему поставщику удостоверений управлять проверкой подлинности и жизненным циклом учетной записи.

Внешние гости и внешние участники — это пользователи совместной работы с бизнесом (B2B), которые попадают под категорию внешних удостоверений в идентификаторе Microsoft Entra ID и подробно описаны в следующем уроке.

Удостоверения рабочей нагрузки

Удостоверение рабочей нагрузки — это удостоверение, которое назначается рабочей нагрузке программного обеспечения. Это позволяет программной рабочей нагрузке проходить проверку подлинности и получать доступ к другим службам и ресурсам. Это помогает защитить рабочую нагрузку.

Защита удостоверений рабочей нагрузки важна, так как в отличие от человека, рабочая нагрузка программного обеспечения может иметь несколько учетных данных для доступа к разным ресурсам, и эти учетные данные должны храниться безопасно. Также трудно отслеживать, когда создается удостоверение рабочей нагрузки или когда оно должно быть отменено. Предприятия рискуют, что их приложения или службы используются или нарушаются из-за трудностей в защите удостоверений рабочей нагрузки.

Идентификация рабочей нагрузки Microsoft Entra помогает устранить эти проблемы при защите удостоверений рабочей нагрузки.

В Microsoft Entra удостоверения рабочей нагрузки — это приложения, субъекты-службы и управляемые удостоверения.

Приложения и субъекты-службы

Субъект-служба, по сути, является удостоверением для приложения. Чтобы приложение делегировало свои функции идентификации и доступа к идентификатору Microsoft Entra, приложение сначала должно быть зарегистрировано в идентификаторе Microsoft Entra, чтобы включить интеграцию. После регистрации приложения субъект-служба создается в каждом клиенте Microsoft Entra, где используется приложение. Субъект-служба включает основные функции, такие как проверка подлинности и авторизация приложения для ресурсов, защищенных клиентом Microsoft Entra.

Чтобы субъекты-службы могли получать доступ к ресурсам, защищенным клиентом Microsoft Entra, разработчики приложений должны управлять учетными данными и защищать их. Если это сделать неправильно, это может привести к уязвимостям системы безопасности. Управляемые удостоверения помогают отключить нагрузку от разработчика.

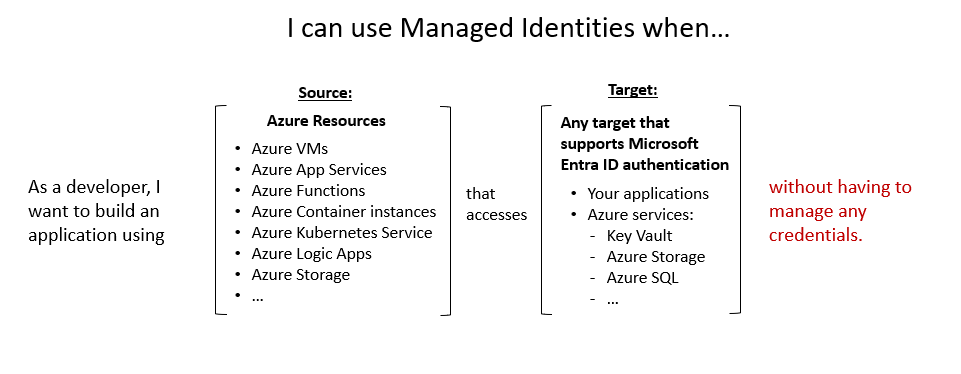

Управляемые удостоверения

Управляемые удостоверения — это тип субъекта-службы, который автоматически управляется в идентификаторе Microsoft Entra и устраняет необходимость для разработчиков управлять учетными данными. Управляемые удостоверения предоставляют удостоверение для приложений, используемых при подключении к ресурсам Azure, которые поддерживают проверку подлинности Microsoft Entra и могут использоваться без дополнительных затрат.

Список служб Azure, поддерживающих управляемые удостоверения, см. в подразделе "Дополнительные сведения" раздела "Сводка и ресурсы".

Существует два типа управляемых удостоверений: назначаемые системой и назначаемые пользователем.

Назначаемые системой. Некоторые ресурсы Azure, такие как виртуальные машины, позволяют включить управляемое удостоверение непосредственно в ресурсе. При включении управляемого удостоверения, назначаемого системой, удостоверение создается в Microsoft Entra, привязанном к жизненному циклу этого ресурса Azure. Так как удостоверение привязано к жизненному циклу этого ресурса Azure при удалении ресурса, Azure автоматически удаляет удостоверение. Пример, в котором можно найти удостоверение, назначаемое системой, заключается в том, что рабочая нагрузка содержится в одном ресурсе Azure, например приложение, которое выполняется на одной виртуальной машине.

Назначаемые пользователем. Вы также можете сами создать управляемое удостоверение в качестве автономного ресурса Azure. После создания управляемого удостоверения, назначаемого пользователем, его можно назначить одному или нескольким экземплярам службы Azure. Например, управляемое удостоверение, назначаемое пользователем, можно назначить нескольким виртуальным машинам. В случае назначенных пользователем управляемых удостоверений управление таким удостоверением осуществляется отдельно от ресурсов, которые его используют. Удаление ресурсов, использующих управляемое удостоверение, назначаемое пользователем, не удаляет удостоверение. Управляемое удостоверение, назначаемое пользователем, должно быть явно удалено. Это полезно в сценарии, когда у вас может быть несколько виртуальных машин с одинаковым набором разрешений, но может часто использоваться повторно. Удаление любой из виртуальных машин не влияет на управляемое удостоверение, назначаемое пользователем. Аналогичным образом можно создать виртуальную машину и назначить ему существующее управляемое удостоверение, назначаемое пользователем.

Устройство

Устройство — это часть оборудования, включая мобильные устройства, переносные компьютеры, серверы или принтеры. Удостоверение устройства предоставляет администраторам сведения, которые они могут использовать при принятии решений, связанных с доступом или конфигурацией. Удостоверения устройств можно настроить различными способами в идентификаторе Microsoft Entra.

- Зарегистрированные устройства Microsoft Entra. Цель зарегистрированных устройств Microsoft Entra — предоставить пользователям поддержку сценариев собственных устройств (BYOD) или мобильных устройств. В этом случае пользователь может обращаться к корпоративным ресурсам с помощью личного устройства. Зарегистрированные устройства Microsoft Entra регистрируются в идентификаторе Microsoft Entra, не требуя учетной записи организации для входа на устройство.

- Присоединено к Microsoft Entra. Устройство, присоединенное к Microsoft Entra, — это устройство, присоединенное к идентификатору Microsoft Entra, через учетную запись организации, которая затем используется для входа на устройство. Устройства, присоединенные к Microsoft Entra, обычно принадлежат организации.

- Гибридные устройства, присоединенные к Microsoft Entra. Организации с существующими реализациями локальная служба Active Directory могут воспользоваться функциональными возможностями, предоставляемыми идентификатором Microsoft Entra, путем реализации гибридных устройств, присоединенных к Microsoft Entra. Эти устройства присоединяются к вашему локальная служба Active Directory и идентификатору Microsoft Entra, требующему входа учетной записи организации на устройство.

Регистрация и присоединение устройств к идентификатору Microsoft Entra предоставляет пользователям единый вход в облачные ресурсы. Кроме того, устройства, присоединенные к Microsoft Entra, получают преимущества от единого входа к ресурсам и приложениям, которые используют локальная служба Active Directory.

ИТ-администраторы могут использовать такие средства как Microsoft Intune, облачная служба, ориентированная на управление мобильными устройствами (MDM) и управление мобильными приложениями (MAM), для управления использованием устройств в организации. Дополнительные сведения см. в разделе Microsoft Intune.

Группы

Если у вас есть несколько удостоверений с одинаковыми потребностями доступа, можно создать группу. Группы используются для предоставления разрешений на доступ всем членам группы, вместо того чтобы назначать права доступа каждому по отдельности. Ограничение доступа к ресурсам Microsoft Entra только тем удостоверениям, которым требуется доступ, является одним из основных принципов безопасности нулевого доверия.

Существует два типа групп:

Безопасность. Группа безопасности является наиболее распространенным типом группы, которая используется для управления доступом пользователей и устройств к общим ресурсам. Например, можно создать группу безопасности для определенной политики безопасности, например самостоятельного сброса пароля или использования с политикой условного доступа, чтобы требовать многофакторную проверку подлинности. Члены группы безопасности могут включать пользователей (включая внешних пользователей), устройства, другие группы и субъекты-службы. Для создания групп безопасности требуется роль администратора Microsoft Entra.

Microsoft 365. Группа Microsoft 365, которая также часто называется группой рассылки, используется для группирования пользователей в соответствии с потребностями совместной работы. Например, вы можете предоставить участникам группы доступ к общему почтовому ящику, календарю, файлам сайтов SharePoint и т. д. Члены группы Microsoft 365 могут включать только пользователей, включая пользователей за пределами вашей организации. Так как группы Microsoft 365 предназначены для совместной работы, по умолчанию пользователи могут создавать группы Microsoft 365, поэтому вам не нужна роль администратора.

Группы можно настроить для разрешения назначения участников, которые выбираются вручную или могут быть настроены для динамического членства. Динамическое членство использует правила для автоматического добавления и удаления удостоверений.