Описание методов проверки подлинности

Одной из основных функций платформы идентификации является проверка учетных данных или проверка подлинности при входе пользователя на устройство, в приложение или службу. Идентификатор Microsoft Entra предлагает различные методы проверки подлинности.

Пароли

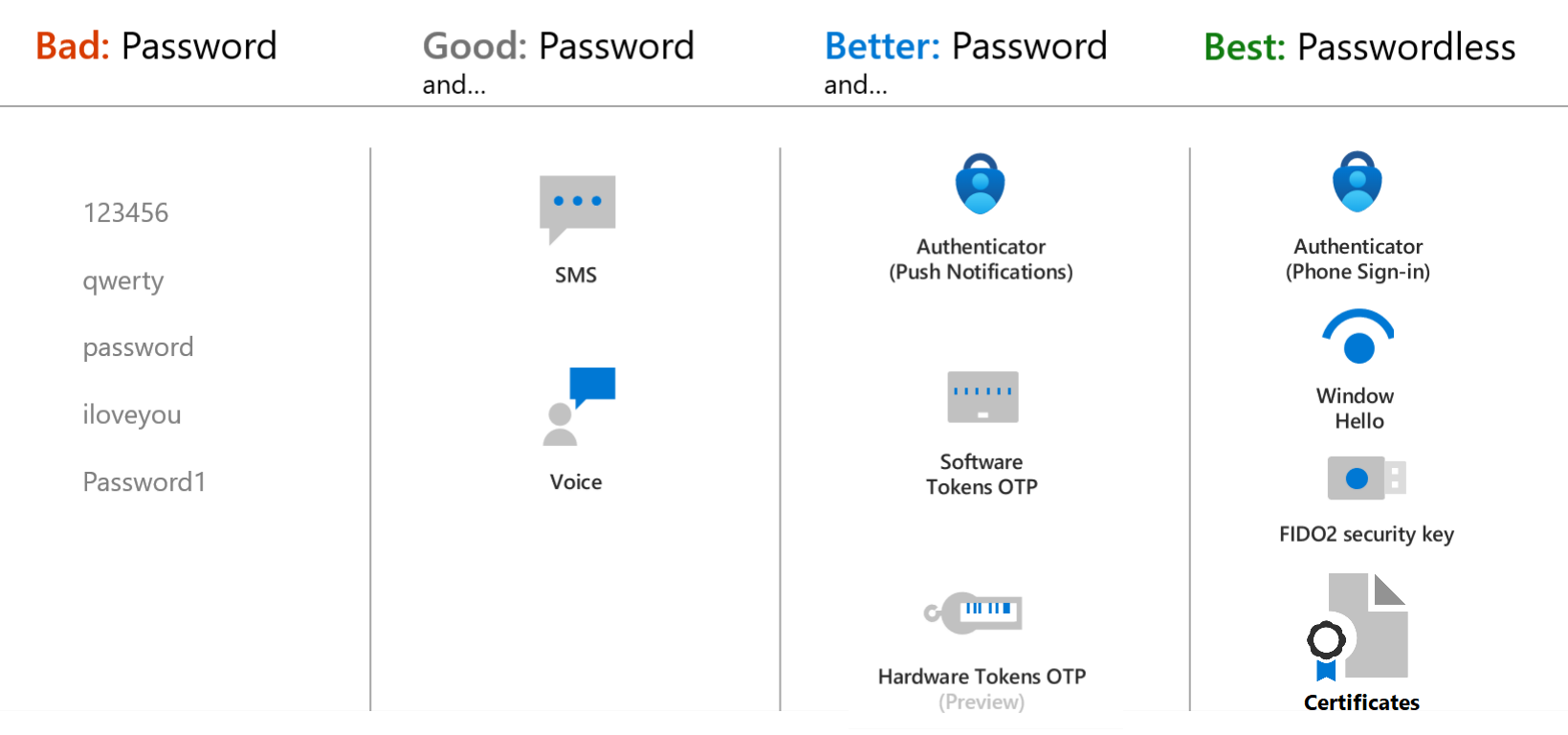

Наиболее распространенной формой проверки подлинности являются пароли, однако они имеют множество недостатков, особенно если используются в однофакторной проверке подлинности, когда применяется только одна форма проверки подлинности. Если они достаточно просты для запоминания, злоумышленники могут с легкостью взломать их. Надежные пароли не так просто взломать, но их трудно запомнить, и, если пользователь забыл пароль, это может негативно сказаться на его производительности.

Использование паролей должно быть дополнено или заменено более безопасными методами проверки подлинности, доступными в идентификаторе Microsoft Entra.

Телефон

Идентификатор Microsoft Entra поддерживает два варианта проверки подлинности на основе телефона.

Проверка подлинности на основе текстовых сообщений. Текстовые сообщения (SMS) на мобильных устройствах можно использовать в качестве основной формы проверки подлинности. При использовании этого способа пользователям не нужно знать имя пользователя и пароль для доступа к приложениям и службам. Вместо этого пользователь вводит свой зарегистрированный номер мобильного телефона, получает текстовое сообщение с кодом проверки и вводит его в интерфейс входа.

Пользователи также могут выбрать проверку удостоверения с помощью SMS-обмена текстовыми сообщениями на мобильном телефоне в качестве вторичной формы проверки подлинности во время самостоятельного сброса пароля (SSPR) или многофакторной проверки подлинности Microsoft Entra. Например, пользователи могут дополнить ввод пароля проверкой с помощью текстового сообщения. Текстовое сообщение с кодом проверки отправляется номер мобильного телефона. Чтобы завершить процесс входа, предоставленный код проверки вводится в интерфейс входа.

Проверка с помощью голосового звонка. Пользователи могут использовать голосовые вызовы в качестве вторичной формы проверки подлинности, чтобы проверить свое удостоверение во время самостоятельного сброса пароля (SSPR) или многофакторной проверки подлинности Microsoft Entra. При проверке по телефонному звонку выполняется автоматизированный голосовой вызов на номер телефона, зарегистрированный пользователем. Чтобы завершить процесс входа, пользователю нужно нажать кнопку # на клавиатуре телефона. Голосовые звонки не поддерживаются в качестве основной формы проверки подлинности в идентификаторе Microsoft Entra.

OATH

OATH (открытая проверка подлинности) — это открытый стандарт, указывающий, как генерируются одноразовые пароли с ограниченным сроком действия (TOTP). Для проверки подлинности пользователя можно использовать одноразовые пароли. Генерирование паролей OATH TOTP можно реализовать с помощью как программных, так и аппаратных средств.

Программные OATH-токены обычно являются приложениями. Microsoft Entra ID создает секретный ключ или начальное значение, которое вводится в приложение и используется для создания каждого OTP.

Аппаратные токены TOTP OATH (поддерживаемые в общедоступной предварительной версии) — это небольшие устройства, похожие на брелки для ключей. На них отображается код, обновляющийся каждые 30 или 60 секунд. Аппаратные маркеры OATH TOTP, как правило, поставляются с предварительно запрограммированным в маркере секретным ключом или начальным значением. Эти ключи и другие сведения, относящиеся к каждому маркеру, должны быть вводимы в идентификатор Microsoft Entra, а затем активированы для использования конечными пользователями.

Токены программного обеспечения и оборудования OATH поддерживаются только в качестве дополнительных форм проверки подлинности в идентификаторе Microsoft Entra, чтобы проверить удостоверение во время самостоятельного сброса пароля (SSPR) или многофакторной проверки подлинности Microsoft Entra.

Проверка подлинности без пароля

Конечной целью для многих организаций является исключение необходимости использовать пароль при входе. При входе пользователя без пароля учетные данные предоставляются другим методом, например, с помощью биометрического сканирования в Windows Hello для бизнеса или ключа безопасности в FIDO2. Злоумышленники не могут легко дублировать такие методы проверки подлинности.

Идентификатор Microsoft Entra предоставляет способы проверки подлинности с помощью методов без пароля, чтобы упростить вход пользователей и снизить риск атак.

В следующем видео объясняется проблема использования паролей, а также то, почему проверка подлинности без пароля очень важна.

Windows Hello для бизнеса

Windows Hello для бизнеса использует надежную двухфакторную проверку подлинности на устройствах вместо паролей. Эта двухфакторная проверка подлинности представляет собой сочетание ключа или сертификата, привязанного к устройству, и какой-то информации, известной пользователю (ПИН-код), или чего-то, что характерно непосредственно для пользователя (биометрические данные). При вводе ПИН-кода или использовании биометрического жеста выполняется подписывание данных, передаваемых поставщику удостоверений, с помощью закрытого ключа. Поставщик удостоверений проверяет удостоверение пользователя и проверяет подлинность пользователя.

Windows Hello для бизнеса помогает защитить учетные данные от кражи, так как злоумышленник должен иметь как устройство, так и биометрические данные или ПИН-код, что затрудняет получение доступа к данным без ведома сотрудника.

Windows Hello для бизнеса выступает в качестве основной формы проверки подлинности для метода проверки подлинности без пароля. Кроме того, Windows Hello для бизнеса можно использовать как вторичную форму проверки подлинности для проверки удостоверения во время многофакторной проверки подлинности.

FIDO2

Fast Identity Online (FIDO) представляет собой открытый стандарт для проверки подлинности без пароля. FIDO позволяет пользователям и организациям входить на свои ресурсы с помощью внешнего ключа безопасности или ключа платформы, встроенного в устройство. Это позволяет исключить необходимость в имени пользователя и пароле.

FIDO2 — это последний стандарт, который включает стандарт веб-проверки подлинности (WebAuthn) и поддерживается идентификатором Microsoft Entra. Ключи безопасности FIDO2 — это способ проверки подлинности без пароля на основе стандартов, реализуемый в любом форм-факторе. Эти ключи безопасности FIDO2 обычно представляют собой USB-устройства, но это также могут быть устройства Bluetooth или NFC, используемые для беспроводной передачи данных на небольшое расстояние. При использовании аппаратного устройства для проверки подлинности безопасность учетной записи повышается, так как пароль невозможно подобрать или похитить.

С помощью ключей безопасности FIDO2 пользователи могут войти в Microsoft Entra ID или Microsoft Entra hybrid joined устройства Windows 10 и получить единый вход в облако и локальные ресурсы. Пользователи также могут входить в поддерживаемых браузерах. Ключи безопасности FIDO2 — отличный вариант для предприятий с очень высокими требованиями к безопасности либо сценариями и сотрудниками, которые не готовы либо не могут использовать свой телефон в качестве второго фактора.

FIDO2 выступает в качестве основной формы проверки подлинности для метода проверки подлинности без пароля. Кроме того, FIDO2 можно использовать в качестве дополнительной формы проверки подлинности для подтверждения личности пользователя во время многофакторной проверки подлинности.

Приложение Microsoft Authenticator

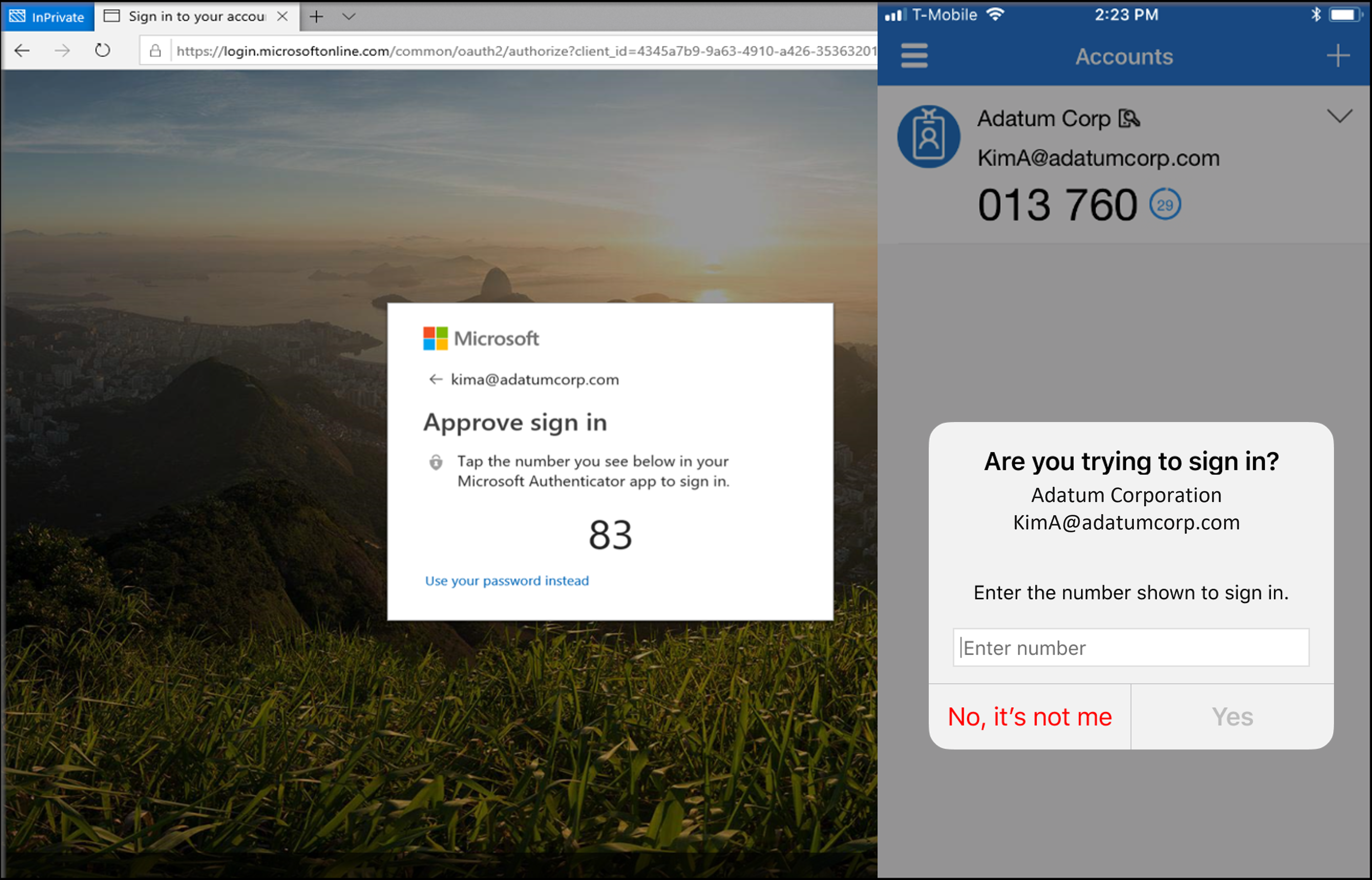

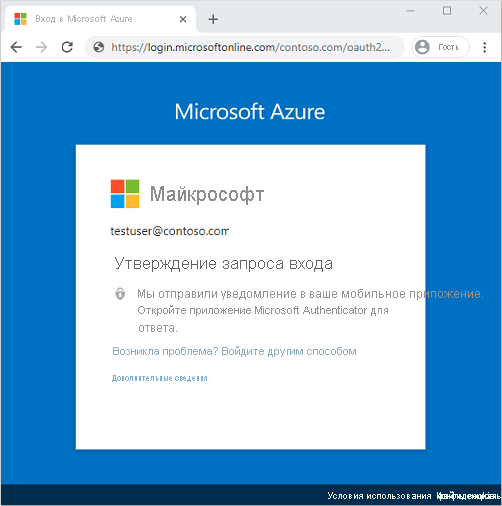

В качестве метода проверки подлинности без пароля приложение Microsoft Authenticator можно использовать в качестве основной формы проверки подлинности для входа в любую учетную запись Microsoft Entra или в качестве дополнительного варианта проверки во время самостоятельного сброса пароля (SSPR) или событий многофакторной проверки подлинности Microsoft Entra.

Чтобы использовать Microsoft Authenticator, пользователь должен скачать приложение для телефона из Microsoft Store и зарегистрировать свою учетную запись. Приложение Microsoft Authenticator доступно для Android и iOS.

При входе без пароля приложение Authenticator позволяет использовать любой телефон с iOS или Android для надежной проверки подлинности без пароля. Чтобы войти в свою учетную запись Microsoft Entra, пользователь вводит свое имя пользователя, соответствует номеру, отображаемого на экране, одному на телефоне, а затем использует биометрические данные или ПИН-код для подтверждения.

Когда пользователь выбирает приложение Authenticator в качестве дополнительного метода проверки подлинности для подтверждения своей личности, на телефон или планшет отправляется соответствующее уведомление. Если уведомление является правомерным, пользователь выбирает Утвердить, в противном случае — Отклонить.

Приложение Authenticator также можно использовать в качестве программного маркера для создания кода проверки OATH. После ввода имени пользователя и пароля в интерфейсе входа требуется ввести код, предоставленный приложением Microsoft Authenticator. Код проверки OATH предоставляет вторую форму проверки подлинности для SSPR или MFA.

Проверка подлинности на основе сертификатов

Проверка подлинности на основе сертификата удостоверения (CBA) Microsoft Entra позволяет клиентам разрешать или требовать, чтобы пользователи могли выполнять проверку подлинности непосредственно с помощью сертификатов X.509 в соответствии с удостоверением Microsoft Entra для приложений и браузера. CBA поддерживается только в качестве основной формы проверки подлинности без пароля.

Сертификаты X.509, которые являются частью инфраструктуры открытых ключей (PKI), являются цифровыми подписанными документами, которые привязывают удостоверение (отдельную организацию, веб-сайт) к своему открытому ключу. Дополнительные сведения см. в разделе "Описание концепций шифрования".

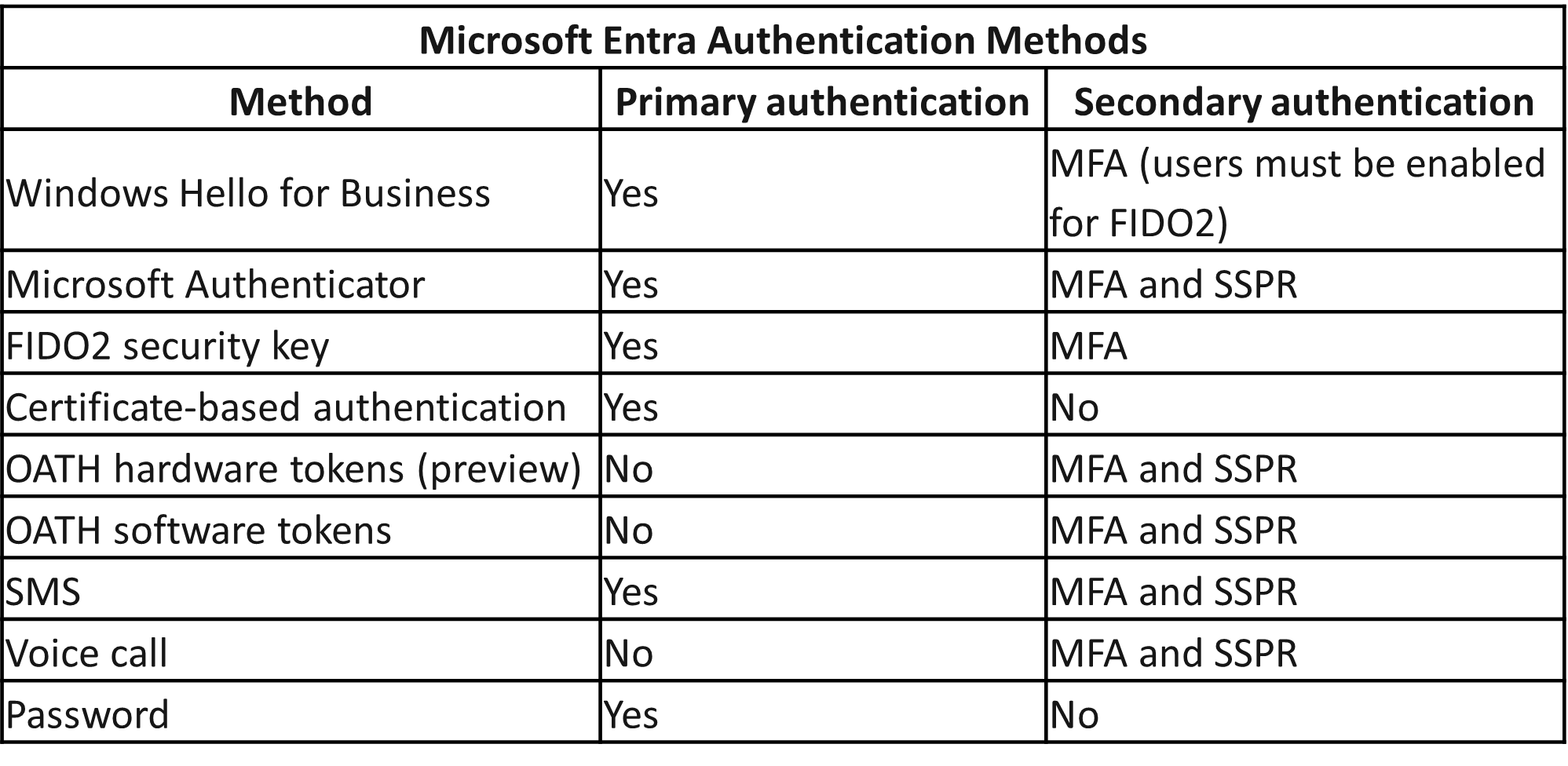

Первичная и вторичная проверка подлинности

Некоторые методы проверки подлинности можно использовать в качестве основного фактора при входе в приложение или на устройство. Другие методы проверки подлинности доступны только в качестве дополнительного фактора при использовании многофакторной проверки подлинности Microsoft Entra или SSPR. Хотя эти сведения вызываются в тексте, описывающем каждый метод проверки подлинности, в следующей таблице приводится сводка о том, когда метод проверки подлинности может использоваться во время события входа.