Описание ролей Microsoft Entra и управления доступом на основе ролей (RBAC)

Роли Microsoft Entra контролируют разрешения для управления ресурсами Microsoft Entra. Например, можно разрешить создание учетных записей пользователей или просмотр сведений о выставлении счетов. Идентификатор Microsoft Entra поддерживает встроенные и пользовательские роли.

Управление доступом с помощью ролей называется управлением доступом на основе ролей (RBAC). Встроенные и настраиваемые роли Microsoft Entra — это форма RBAC, так как роли Microsoft Entra управляют доступом к ресурсам Microsoft Entra. Это называется Microsoft Entra RBAC.

Встроенные роли

Идентификатор Microsoft Entra содержит множество встроенных ролей, которые являются ролями с фиксированным набором разрешений. Ниже перечислены некоторые из наиболее распространенных встроенных ролей.

- Глобальный администратор: пользователи с этой ролью имеют доступ ко всем административным функциям в Microsoft Entra. Пользователь, который регистрируется в клиенте Microsoft Entra, автоматически становится глобальным администратором.

- Администратор учетных записей пользователей: пользователи с этой ролью могут создавать аспекты пользователей и групп, а также управлять ими. Кроме того, эта роль включает в себя возможность управлять запросами в службу поддержки и отслеживать работоспособность служб.

- Администратор выставления счетов: это роль Azure AD, которая позволяет совершать покупки, управлять подписками и запросами в службу поддержки, а также следить за работоспособностью служб.

Все встроенные роли — это предварительно настроенные пакеты разрешений, предназначенные для конкретных задач. Фиксированный набор разрешений для встроенных ролей не может быть изменен.

Пользовательские роли

Хотя в Microsoft Entra существует множество встроенных ролей администратора, настраиваемые роли обеспечивают гибкость при предоставлении доступа. Определение настраиваемой роли — это коллекция разрешений, выбираемых из предварительно определенного списка. Список разрешений для выбора — это те же разрешения, которые используются встроенными ролями. Разница заключается в том, что вы можете выбрать разрешения, которые вы хотите включить в настраиваемую роль.

Процесс предоставления разрешений с помощью настраиваемых ролей Microsoft Entra включает два этапа. Первый этап включает в себя создание определения настраиваемой роли, состоящего из набора допусков, добавляемых из списка предустановок. После создания определения настраиваемой роли выполняется второй этап — назначение этой роли пользователям или группам путем создания назначения роли.

При назначении роли пользователю предоставляются допуски, указанные в определении роли, в пределах заданной области. Область определяет набор ресурсов Microsoft Entra, к которым у участника роли есть доступ. Пользовательская роль может быть назначена в масштабе всей организации, а это значит, что у члена роли есть разрешения роли для всех ресурсов. Областью назначения настраиваемой роли также может быть объект. Примером области в масштабах объекта может служить одно приложение. Одну и ту же роль можно назначить одному пользователю для всех приложений в организации, а затем другому пользователю, область которого охватывает только приложение "Отчеты о расходах Contoso".

Для пользовательских ролей требуется лицензия Microsoft Entra ID P1 или P2.

Предоставляйте пользователям только те права доступа, которые им необходимы

Рекомендуется и более безопасно предоставлять пользователям минимальные привилегии для выполнения своей работы. Это означает, что если кто-то в основном управляет пользователями, следует назначить ему роль администратора пользователей, а не глобального администратора. Путем назначения минимальных привилегий вы ограничиваете ущерб, который может быть нанесен со скомпрометированной учетной записи.

Категории ролей Microsoft Entra

Идентификатор Microsoft Entra — это доступная служба, если вы подписаны на любое предложение Microsoft Online для бизнеса, например Microsoft 365 и Azure.

Доступные службы Microsoft 365 включают идентификатор Microsoft Entra, Exchange, SharePoint, Microsoft Defender, Teams, Intune и многое другое.

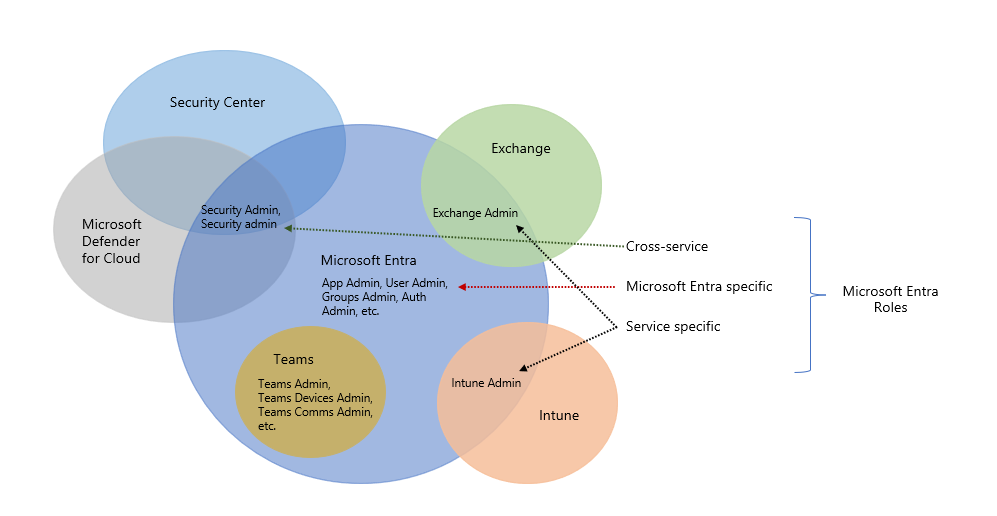

Со временем некоторые службы Microsoft 365, такие как Exchange и Intune, разработали собственные системы управления доступом на основе ролей (RBAC), как и служба Microsoft Entra, имеет роли Microsoft Entra для управления доступом к ресурсам Microsoft Entra. Другие службы, такие как Teams и SharePoint, не имеют отдельных систем управления доступом на основе ролей, они используют роли Microsoft Entra для их административного доступа.

Чтобы упростить управление удостоверениями в службах Microsoft 365, идентификатор Microsoft Entra ID добавил некоторые встроенные роли, каждая из которых предоставляет административный доступ к службе Microsoft 365. Это означает, что встроенные роли Microsoft Entra имеют разные области использования. Эти области можно разделить на три широкие категории.

Определенные роли Microsoft Entra: эти роли предоставляют разрешения для управления ресурсами только в Microsoft Entra. Например, администратор пользователей, администратор приложений, администратор групп предоставляют все разрешения на управление ресурсами, которые живут в идентификаторе Microsoft Entra.

Роли, относящиеся к службе: для основных служб Microsoft 365 идентификатор Microsoft Entra включает встроенные роли, относящиеся к службе, предоставляющие разрешения на управление функциями в службе. Например, идентификатор Microsoft Entra включает встроенные роли для администраторов Exchange, администратора Intune, администратора SharePoint и администраторов Teams, которые могут управлять функциями с соответствующими службами.

Роли между службами: в идентификаторе Microsoft Entra id существуют некоторые роли, охватывающие службы. Например, идентификатор Microsoft Entra id имеет роли, связанные с безопасностью, такие как администратор безопасности, предоставляющие доступ к нескольким службам безопасности в Microsoft 365. Аналогичным образом роль администратора соответствия требованиям предоставляет доступ к управлению параметрами, связанными с соответствием требованиям, в Центре соответствия требованиям Microsoft 365, Exchange и т. д.

Различия между Microsoft Entra RBAC и Azure RBAC

Как описано выше, встроенные и пользовательские роли Microsoft Entra — это форма RBAC, которая управляет доступом к ресурсам Microsoft Entra. Это называется Microsoft Entra RBAC. Таким же образом роли Microsoft Entra могут управлять доступом к ресурсам Microsoft Entra, поэтому роли Azure также могут управлять доступом к ресурсам Azure. Это часто обозначается как Azure RBAC. Хотя концепция RBAC применяется как к Microsoft Entra RBAC, так и к Azure RBAC, что они управляют разными.

- Microsoft Entra RBAC — роли Microsoft Entra управляют доступом к ресурсам Microsoft Entra, таким как пользователи, группы и приложения.

- Azure RBAC. Роли Azure контролируют доступ к ресурсам Azure, в том числе к виртуальным машинам и хранилищам, с помощью управления ресурсами Azure.

Существуют различные хранилища данных, в которых размещаются определения ролей и назначения ролей. Кроме того, существуют и другие точки принятия решения в политиках, в которых выполняются проверки доступа.