Описание условного доступа

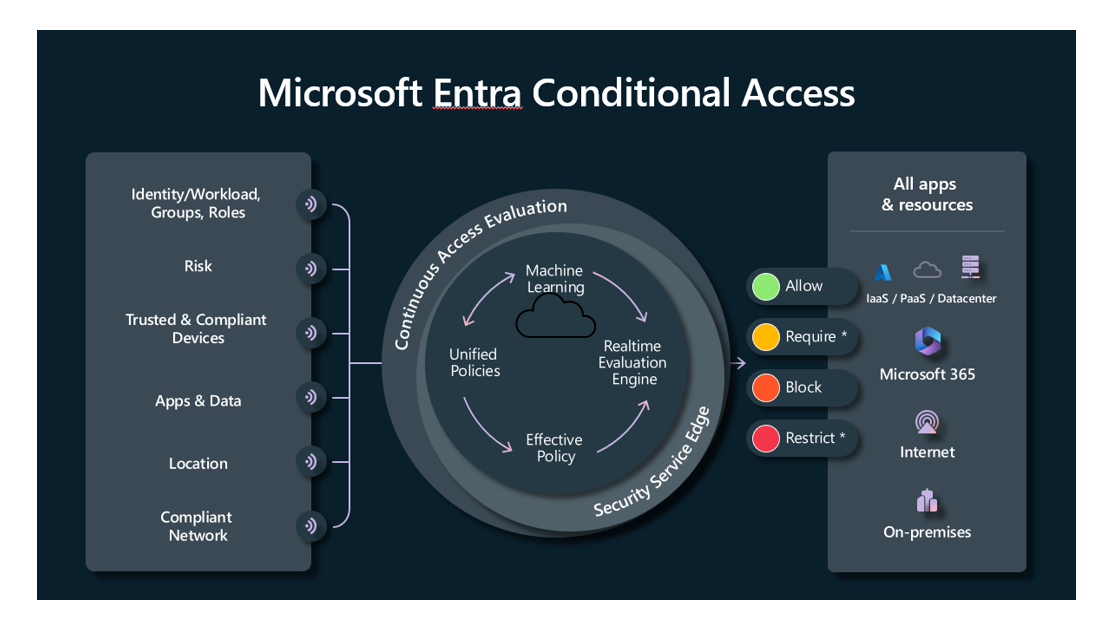

Условный доступ — это функция идентификатора Microsoft Entra, которая обеспечивает дополнительный уровень безопасности, прежде чем разрешить прошедшим проверку подлинности пользователям получать доступ к данным или другим ресурсам. Условный доступ реализуется с помощью политик, создаваемых и управляемых в Microsoft Entra ID. Анализ политики условного доступа сообщает о пользователе, его расположении, устройстве, приложении и риске для автоматизации принятия решений по авторизации доступа к ресурсам (приложениям и данным).

Политики условного доступа на самом простом уровне — это операторы if-then. Например, политика условного доступа может указывать, что если пользователь входит в определенную группу, то он должен пройти многофакторную проверку подлинности для входа в приложение.

Внимание

Политики условного доступа применяются после того, как пользователь прошел однофакторную аутентификацию. Условный доступ не может служить первой линией защиты организации для таких сценариев, как атаки типа "отказ в обслуживании" (DoS), но может использовать сигналы этих событий для определения доступа.

Компоненты политики условного доступа

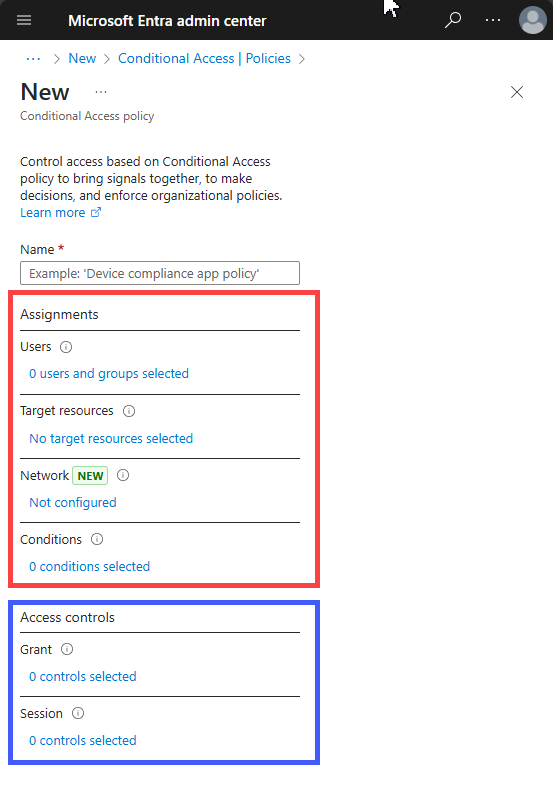

Политика условного доступа в Идентификаторе Microsoft Entra состоит из двух компонентов, назначений и элементов управления доступом.

Назначения

При создании политики условного доступа администраторы могут определить, какие сигналы следует использовать при назначениях. Этап назначения ролей позволяет управлять тем, кто, что, где и когда находится в политике условного доступа. Все назначения выполняются с помощью логического оператора AND. Если вы настроили несколько назначений, для активации политики все назначения должны быть выполнены. Некоторые из назначений включают:

- Пользователи определяют, кого политика будет включать или исключать. Это назначение может включать всех пользователей в каталоге, пользователей и группы, роли каталога, внешних гостевых пользователей и удостоверения рабочей нагрузки.

- Целевые ресурсы включают приложения или службы, действия пользователей, глобальный безопасный доступ (предварительная версия) или контекст проверки подлинности.

- Облачные приложения — администраторы могут выбирать из списка приложений или служб, которые включают встроенные приложения Майкрософт, включая приложения Microsoft Cloud, Office 365, API управления службами Windows Azure, порталы администрирования Майкрософт и все зарегистрированные приложения Microsoft Entra.

- Действия пользователя — администраторы могут определить политику, основанную не на облачном приложении, а на действии пользователя, таком как Регистрация сведений о безопасности или Регистрация или присоединение устройств, позволяя условному доступу применять элементы управления, основанные на этих действиях.

- Глобальный безопасный доступ (предварительная версия) — администраторы могут использовать политики условного доступа для защиты трафика, который проходит через службу глобального безопасного доступа. Это делается путем определения профилей трафика в службе глобального безопасного доступа. Затем политики условного доступа можно назначить профилю трафика глобального безопасного доступа.

- Контекст проверки подлинности— контекст проверки подлинности можно использовать для дальнейшего защиты данных и действий в приложениях. Например, пользователям, имеющим доступ к определенному содержимому на сайте SharePoint, может потребоваться доступ к содержимому с помощью управляемого устройства или согласиться с определенными условиями использования.

- Сеть позволяет управлять доступом пользователей на основе сети или физического расположения пользователя. Вы можете включить любую сеть или расположение, расположения, помеченные как доверенные сети или диапазоны доверенных IP-адресов, или именованные расположения. Кроме того, можно определить соответствующие сети, состоящие из пользователей и устройств, которые соответствуют политикам безопасности вашей организации.

- Условия определяют, где и когда будет применяться политика. Для создания детализированных и специальных политик условного доступа можно сочетать несколько условий. Ниже приведены некоторые условия.

- Риск при входе и риск пользователей. Интеграция с Защитой идентификации Microsoft Entra позволяет политикам условного доступа выявлять подозрительные действия, связанные с учетными записями пользователей в каталоге, и активировать политику. Риск при входе представляет вероятность того, что конкретный запрос на вход (проверку подлинности) отправлен без ведома владельца удостоверения. Риск пользователей представляет вероятность компрометации данного удостоверения или учетной записи.

- Риск предварительной оценки. Администраторы с доступом к Адаптивной защите Microsoft Purview могут включать сигналы риска от Microsoft Purview в решения политики условного доступа. Риск предварительной оценки учитывает управление данными, безопасность данных и конфигурации рисков и соответствия требованиям из Microsoft Purview.

- Платформа устройств. Платформа устройств, которая характеризуется операционной системой, работающей на устройстве, может использоваться при применении политик условного доступа.

- Клиентские приложения. Клиентские приложения — программное обеспечение, с помощью которого пользователь получает доступ к облачному приложению, включая браузеры, мобильные приложения, классические клиенты, также можно использовать в решении о политике доступа.

- Фильтры для устройств. Организации могут применять политики на основе свойств устройства, используя параметр фильтров для устройств. Например, этот параметр можно использовать для назначения политик на определенные устройства, например рабочие станции с привилегированным доступом.

По сути, часть назначений управляет тем, кто, что и где находится в политике условного доступа.

Элементы управления доступом

Когда политика условного доступа была применена, достигнуто информированное решение о том, следует ли блокировать доступ, предоставлять доступ, предоставлять доступ с дополнительной проверкой или применять элемент управления сеансом, чтобы обеспечить ограниченный интерфейс. Решение — это этап управления доступом в политике условного доступа, определяющий способ применения политики. Распространенные решения:

- Заблокировать доступ

- Предоставление доступа. Администраторы могут предоставлять доступ без осуществления дополнительного контроля, или же они могут выбрать один или несколько элементов контроля для применения при предоставлении доступа. Элементы управления, используемые для предоставления доступа, включают в себя, например: требование к пользователям выполнять многофакторную проверку подлинности, требование использовать определенные методы проверки подлинности для доступа к ресурсу, требование к устройствам соответствовать определенным требованиям политики соответствия, требование смены пароля и другие. Полный список см . в разделе "Предоставление элементов управления в политике условного доступа".

- Сеанс. Применяя политику условного доступа, администратор может использовать элементы управления сеансами, чтобы ограничить взаимодействие в определенных облачных приложениях. Например, Управление условным доступом к приложениям использует сигналы от Microsoft Defender for Cloud Apps для блокировки, скачивания, вырезания, копирования и печати конфиденциальных документов или для маркировки конфиденциальных файлов. Другие элементы управления сеансами включают частоту входа и принудительно применяемые приложением ограничения, которые для выбранных приложений используют сведения об устройстве для предоставления пользователям ограниченного или полного взаимодействия в зависимости от состояния устройства. Полный список см . в разделе "Элементы управления сеансами" в политике условного доступа.

В целом, часть назначений управляет тем, кто, что и где политики условного доступа, а часть управления доступом управляет применением политики.