Выравнивание условного доступа и нулевого доверия

Начнем с некоторых принципов проектирования.

Условный доступ как механизм политики "Никому не доверяй"

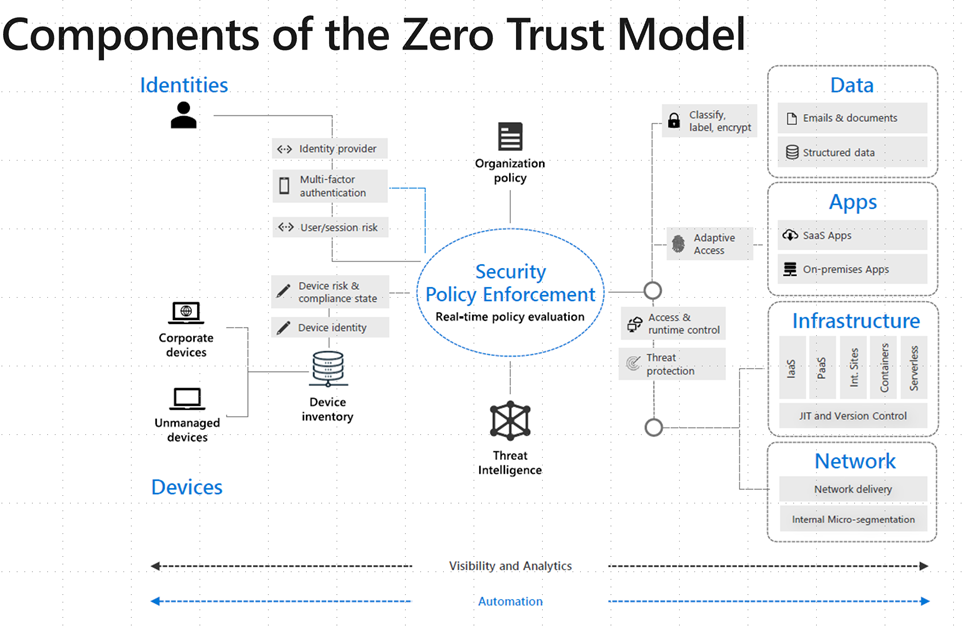

Подход Майкрософт к модели "Никому не доверяй" включает в себя условный доступ в качестве основной подсистемы политики. Ниже приведен обзор этого подхода:

Скачайте SVG-файл этой архитектуры.

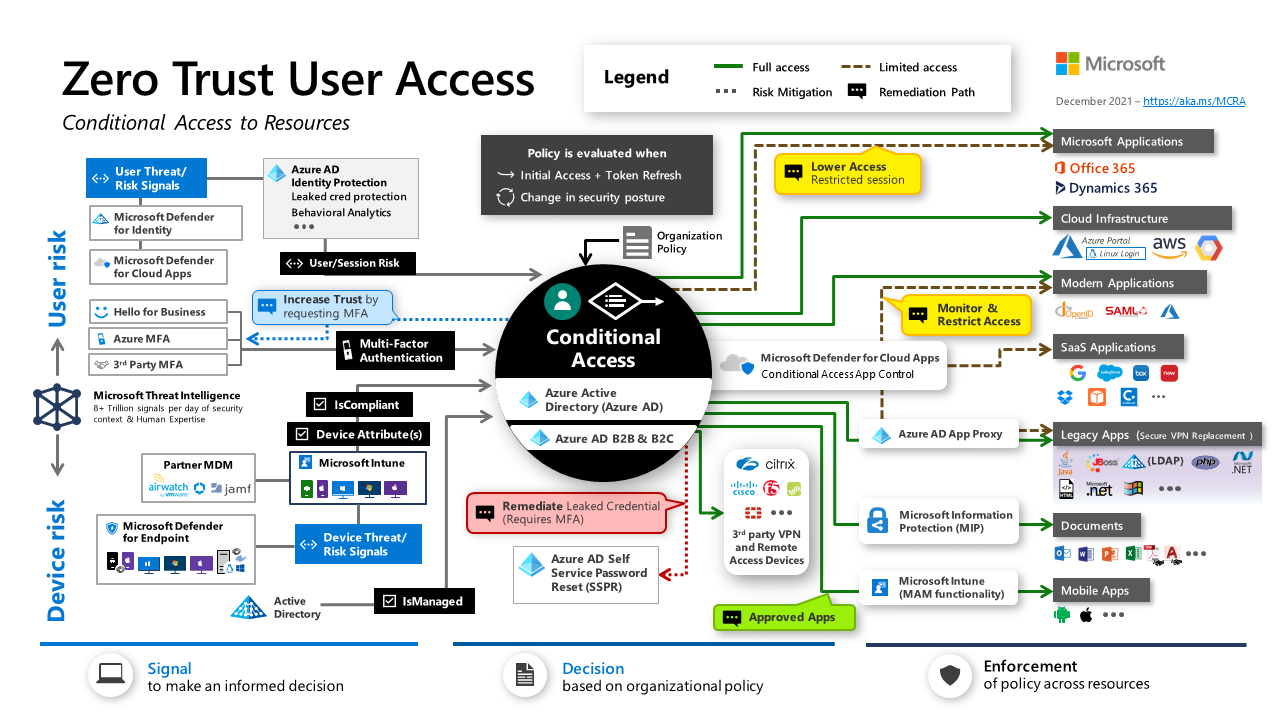

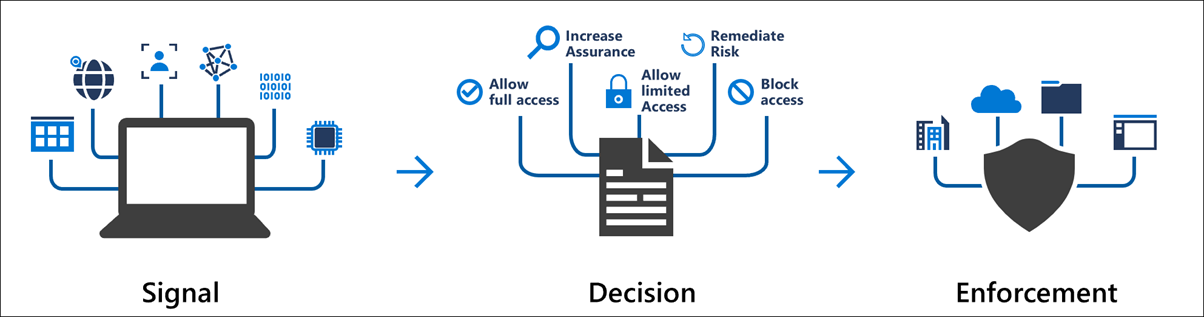

Условный доступ используется в качестве подсистемы политики для архитектуры "Никому не доверяй", охватывающей определение политики и ее принудительное применение. В зависимости от различных сигналов или условий, условный доступ может блокировать или предоставлять ограниченный доступ к ресурсам, как показано ниже:

Ниже приведено более подробное представление элементов условного доступа и о том, что он охватывает:

На этой схеме показаны условный доступ и связанные элементы, которые могут помочь защитить доступ пользователей к ресурсам, а не интерактивный или нечеловеческий доступ. На следующей схеме описаны оба типа удостоверений:

Нечеловеческий доступ к ресурсам также должен быть защищен. В настоящее время нельзя использовать условный доступ для защиты нечеловеческого доступа к облачным ресурсам. Необходимо использовать другой метод, например предоставление элементов управления для доступа на основе OAuth.

Принципы условного доступа и принципов нулевого доверия

На основе предыдущих сведений ниже приведены краткие сведения о предлагаемых принципах. Корпорация Майкрософт рекомендует создать модель доступа на основе условного доступа, которая соответствует трем основным принципам Microsoft Zero Trust:

| Принцип нулевого доверия | Принцип условного доступа |

|---|---|

| Проверка явным образом | — Переместите плоскость управления в облако. Интеграция приложений с идентификатором Microsoft Entra и защита их с помощью условного доступа. - Учитывайте, что все клиенты будут внешними. |

| Использование минимально привилегированного доступа | — оцените доступ на основе соответствия требованиям и риска, включая риск пользователя, риск входа и риск устройства. — Используйте следующие приоритеты доступа: — Доступ к ресурсу напрямую с помощью условного доступа для защиты. — Публикация доступа к ресурсу с помощью прокси приложения Microsoft Entra с помощью условного доступа для защиты. — Используйте vpn на основе условного доступа для доступа к ресурсу. Ограничить доступ к уровню приложения или DNS-имени. |

| Предположим, нарушение | — Сегментируйте сетевую инфраструктуру. — свести к минимуму использование PKI предприятия. — перенос единого входа из AD FS в синхронизацию хэша паролей (PHS). — свести к минимуму зависимости от DCs с помощью KDC Kerberos в идентификаторе Microsoft Entra. — Переместите плоскость управления в облако. Управление устройствами с помощью Microsoft Endpoint Manager. |

Ниже приведены более подробные принципы и рекомендации по условному доступу.

- Применение принципов нулевого доверия к условному доступу.

- Используйте режим только для отчетов, прежде чем поместить политику в рабочую среду.

- Проверьте как положительные, так и отрицательные сценарии.

- Используйте управление изменениями и редакцией в политиках условного доступа.

- Автоматизация управления политиками условного доступа с помощью таких средств, как Azure DevOps/ GitHub или Azure Logic Apps.

- Используйте режим блокировки для общего доступа только в том случае, если и где вам нужно.

- Убедитесь, что все приложения и ваша платформа защищены. Условный доступ не имеет неявного "запретить все".

- Защита привилегированных пользователей во всех системах управления доступом на основе ролей (RBAC) Microsoft 365.

- Требовать изменение пароля и многофакторную проверку подлинности для пользователей с высоким риском и входа (применяется по частоте входа).

- Ограничение доступа с устройств с высоким уровнем риска. Используйте политику соответствия Intune с проверкой соответствия требованиям в условном доступе.

- Защита привилегированных систем, таких как доступ к порталам администрирования для Office 365, Azure, AWS и Google Cloud.

- Предотвращение постоянных сеансов браузера для администраторов и на ненадежных устройствах.

- Блокируйте устаревшие методы проверки подлинности.

- Ограничение доступа от неизвестных или неподдерживаемых платформ устройств.

- По возможности требуется соответствующее устройство для доступа к ресурсам.

- Ограничение строгой регистрации учетных данных.

- Рекомендуется использовать политику сеансов по умолчанию, которая позволяет сеансам продолжаться, если до сбоя были выполнены соответствующие условия.