Разработка современных стратегий проверки подлинности и авторизации

В этом уроке рассматриваются несколько конкретных стратегий современной проверки подлинности:

- Условный доступ

- Непрерывная оценка доступа

- Интеграция аналитики угроз

- Оценка рисков

Условный доступ

Пользователи могут получать доступ к ресурсам вашей организации с помощью различных устройств и приложений из любого места. Как ИТ-администратор, вы хотите, чтобы эти устройства соответствовали стандартам безопасности и соответствия требованиям. Просто сосредоточиться на том, кто может получить доступ к ресурсу больше не достаточно.

Чтобы установить баланс между безопасностью и производительностью, перед выбором решения по управлению доступом необходимо подумать о способе доступа к ресурсам. С помощью условного доступа Microsoft Entra вы можете устранить это требование. Благодаря условному доступу вы можете внедрять автоматизированные решения управления доступом на основе условий доступа к облачным приложениям.

Рекомендация: управляйте доступом к корпоративным ресурсам.

Подробные сведения. Настройка общих политик условного доступа Microsoft Entra на основе группы, расположения и конфиденциальности приложений SaaS и подключенных приложений Microsoft Entra ID.

Рекомендуется: блокировать устаревшие протоколы проверки подлинности.

Подробные сведения: злоумышленники используют слабые места в старых протоколах каждый день, особенно для атак спрея паролей. Настройте условный доступ так, чтобы устаревшие протоколы блокировались.

Непрерывная оценка доступа

Истечение срока действия и обновление маркеров — это стандартный для отрасли механизм. Когда клиентское приложение, например Outlook, подключается к службе, такой как Exchange Online, запросы API авторизуются с помощью маркеров доступа OAuth 2.0. По умолчанию маркеры доступа действительны в течение одного часа, когда срок действия клиента перенаправляется на идентификатор Microsoft Entra, чтобы обновить их. Такой период обновления дает возможность повторно оценить политики доступа пользователей. Например, можно отказаться от обновления маркера из-за политики условного доступа или из-за того, что пользователь отключен в каталоге.

Клиенты выразили беспокойство из-за задержки между изменением условий для пользователя и принудительным применением изменений политики. Идентификатор Microsoft Entra поэкспериментировал с подходом "тупого объекта" сокращенного времени существования маркеров, но обнаружил, что они могут снизить взаимодействие с пользователем и надежность, не устраняя риски.

Своевременное реагирование на нарушения политики или проблемы безопасности действительно требует "беседы" между издателем токенов (идентификатор Microsoft Entra ID) и проверяющей стороной (просвещенное приложение). Такой диалог предоставляет две важные возможности. Проверяющая сторона может увидеть, когда изменяются такие свойства, как сетевое расположение, и сообщить издателю маркера. Это также дает издателю возможность сообщить проверяющей стороне о необходимости прекратить учитывать маркеры для данного пользователя из-за компрометации учетной записи, выведения ее из строя или по другим причинам. Для реализации такого диалога используется механизм непрерывной оценки доступа (Continuous access evaluation, CAE). Цель оценки критических событий состоит в том, чтобы реакция была близкой к реальному времени, но может наблюдаться задержка до 15 минут из-за времени распространения события; однако применение политики расположений на основе IP-адресов происходит мгновенно.

Начальная реализация непрерывной оценки доступа сосредоточена на Exchange, Teams и SharePoint Online.

Оценка непрерывного доступа доступна в Azure для государственных организаций клиентах (GCC High и DOD) для Exchange Online.

Ключевые преимущества

- Завершение работы пользователя или сброс пароля: отзыв сеанса пользователя применяется практически в режиме реального времени.

- Изменение сетевого расположения: политики расположения условного доступа применяются практически в режиме реального времени.

- Экспорт маркера на компьютер за пределами надежной сети можно предотвратить с помощью политик расположения условного доступа.

Сценарии

Существуют два сценария для непрерывной оценки доступа: оценка критических событий и оценка политики условного доступа.

Оценка критических событий

Оценка непрерывного доступа реализуется путем включения таких служб, как Exchange Online, SharePoint Online и Teams, для подписки на критически важные события Microsoft Entra. Затем эти события можно оценивать и применять почти в реальном времени. Оценка критических событий не зависит от политик Условного доступа и поэтому доступна в любом клиенте. В настоящее время оцениваются следующие события:

- удаление или отключение учетной записи пользователя;

- изменение или сброс пароля пользователя;

- Многофакторная проверка подлинности включена для пользователя

- явный отзыв всех маркеров обновления для пользователя администратором;

- Высокий риск пользователя, обнаруженный Защита идентификации Microsoft Entra

Этот процесс разрешает сценарий, в котором пользователи теряют доступ к файлам SharePoint Online, электронной почте, календарю или задачам организации, а также к службе Teams из клиентских приложений Microsoft 365 через несколько минут после критического события.

Оценка политики условного доступа

Exchange Online, SharePoint Online, Teams и MS Graph могут синхронизировать ключевые политики условного доступа для выполнения оценки в самой службе.

Этот процесс включает в себя ситуацию, когда пользователи теряют доступ к файлам, электронной почте, календарю или задачам организации из клиентских приложений Microsoft 365 или SharePoint Online сразу после изменения сетевого расположения.

| Outlook Web | Outlook Win32 | Outlook для iOS | Outlook для Android | Outlook для Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Поддерживается | Поддерживаемые | Поддерживаемые | Поддерживаемые | Поддерживается |

| Exchange Online | Поддерживается | Поддерживаемые | Поддерживаемые | Поддерживаемые | Поддерживается |

| Office Web Apps | Приложения Office Win32 | Office для iOS | Office для Android | Office для Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Не поддерживается * | Поддерживается | Поддерживаемые | Поддерживаемые | Поддерживается |

| Exchange Online | Не поддерживается | Поддерживается | Поддерживаемые | Поддерживаемые | Поддерживается |

| OneDrive Web | OneDrive Win32 | OneDrive для iOS | OneDrive для Android | OneDrive для Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Поддерживается | Не поддерживается | Поддерживается | Поддерживается | Не поддерживается |

| Веб-приложение Teams | Teams для Win32 | Teams для iOS | Teams для Android | Teams для Mac | |

|---|---|---|---|---|---|

| Служба Teams | Частично поддерживается | Частично поддерживается | Частично поддерживается | Частично поддерживается | Частично поддерживается |

| SharePoint Online | Частично поддерживается | Частично поддерживается | Частично поддерживается | Частично поддерживается | Частично поддерживается |

| Exchange Online | Частично поддерживается | Частично поддерживается | Частично поддерживается | Частично поддерживается | Частично поддерживается |

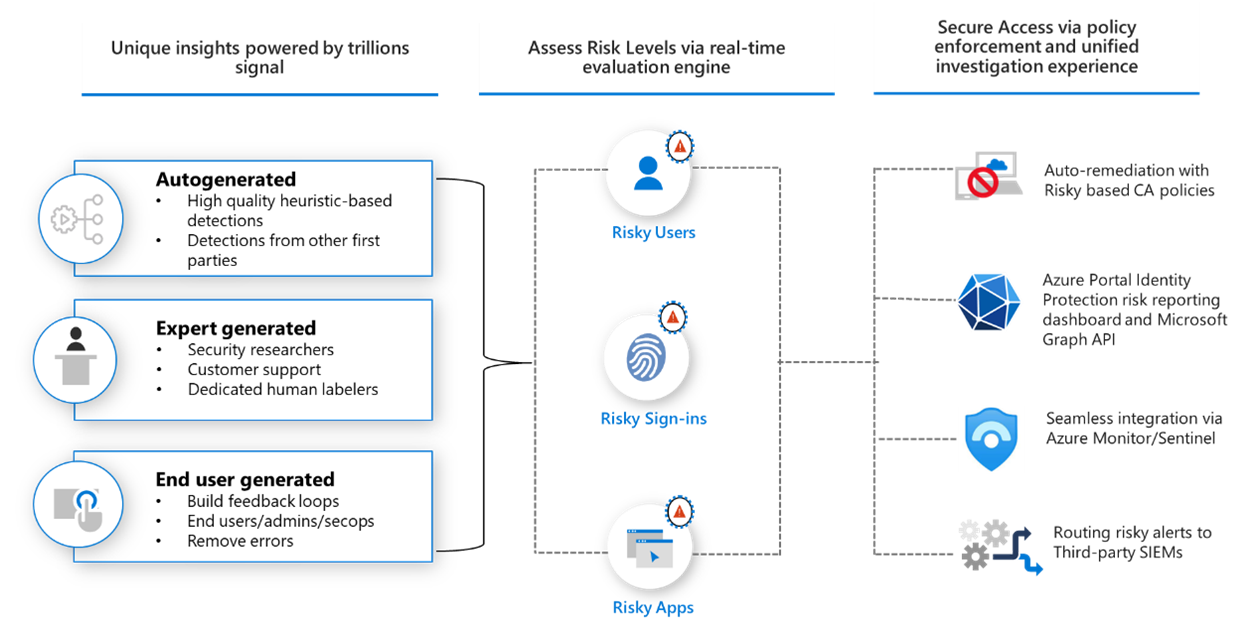

Защита идентификации Microsoft Entra

Защита идентификации позволяет организациям выполнять три основных задачи:

- Автоматизация обнаружения и устранения рисков, связанных с идентификаторами.

- Исследование рисков с помощью данных на портале.

- Экспорт данных обнаружения рисков в другие средства.

Защита идентификации использует знания, полученные корпорацией Майкрософт из своей позиции в организациях с идентификатором Microsoft Entra ID, потребительским пространством с учетными записями Майкрософт и в играх с Xbox для защиты пользователей. Чтобы обнаружить угрозы и защитить клиентов от таких угроз, корпорация Майкрософт анализирует триллионы сигналов в день.

Сигналы, созданные Защитой идентификации и передаваемые в нее, могут быть далее переданы в такие инструменты, как Условный доступ для принятия решений о доступе, или обратно в средство управления информационной безопасностью и событиями безопасности (SIEM) для дальнейшего расследования.

Обнаружение риска

Защита идентификации выявляет риски многих типов, в том числе указанных ниже.

- Использование анонимных IP-адресов

- Необычное перемещение

- IP-адрес, связанный с вредоносным ПО

- Необычные свойства входа

- Утечка учетных данных

- Распыление пароля

- и другие...

Сигналы риска могут активировать действия по исправлению, например требовать следующего: выполнить многофакторную проверку подлинности, сбросить пароль с помощью самостоятельного сброса пароля или заблокировать доступ, пока администратор не выполнит нужные действия.

Дополнительные сведения об этих и других рисках, а также их вычислении можно найти в статье Что такое риск.

Анализ риска.

Администраторы могут просматривать обнаруженные данные и при необходимости предпринимать действия вручную. Существует три ключевых отчета, которые администраторы используют для расследований в Защите идентификации:

- Пользователи, выполняющие рискованные действия

- Вход, представляющий риск

- Обнаружения рисков

Дополнительные сведения см. в статье " Практическое руководство. Исследование риска".

Уровни риска

Защита идентификации разделяет риски на следующие уровни: низкий, средний и высокий.

Корпорация Майкрософт не предоставляет конкретные сведения о том, как вычисляется риск. Каждый уровень риска свидетельствует о более высокой вероятности компрометации пользователя или входа. Например, один экземпляр незнакомых свойств входа пользователя может не нести такую же угрозу, как утечка учетных данных другого пользователя.

Примечание.

Политики на основе рисков также можно создать в защите идентификации, но рекомендуется сделать это с помощью политик условного доступа.

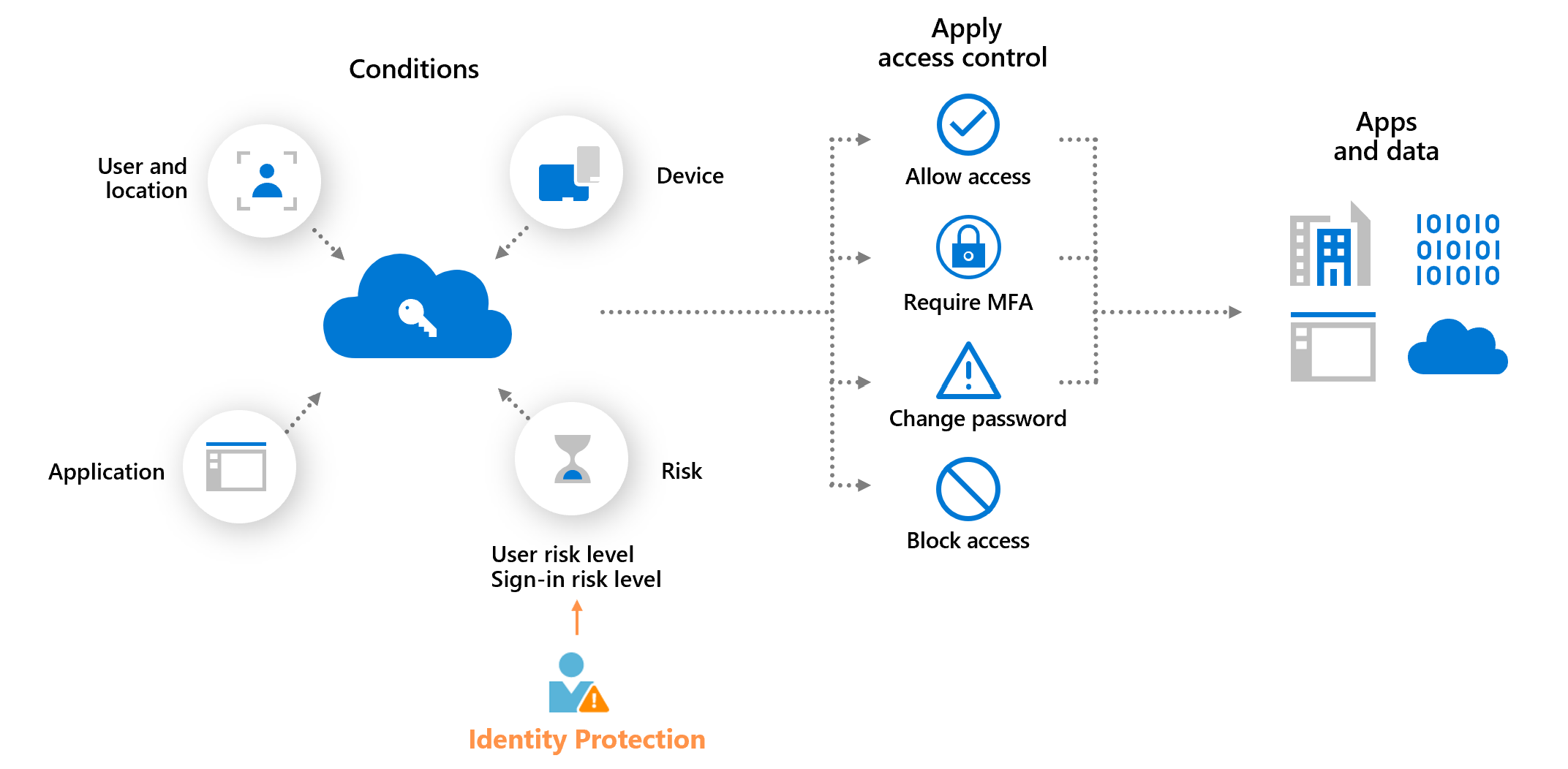

Политики условного доступа на основе рисков

Политики управления доступом можно применять для защиты организаций при обнаружении риска входа или пользователя. Такие политики называются политиками на основе рисков.

Условный доступ Microsoft Entra предлагает два условия риска: риск входа и риск пользователя. Организации могут создавать политики условного доступа на основе рисков. Для этого нужно настроить эти два условия рисков и выбрать метод управления доступом. Во время каждого входа защита идентификации отправляет обнаруженные уровни риска условному доступу, а политики на основе рисков применяются, если выполнены условия политики.

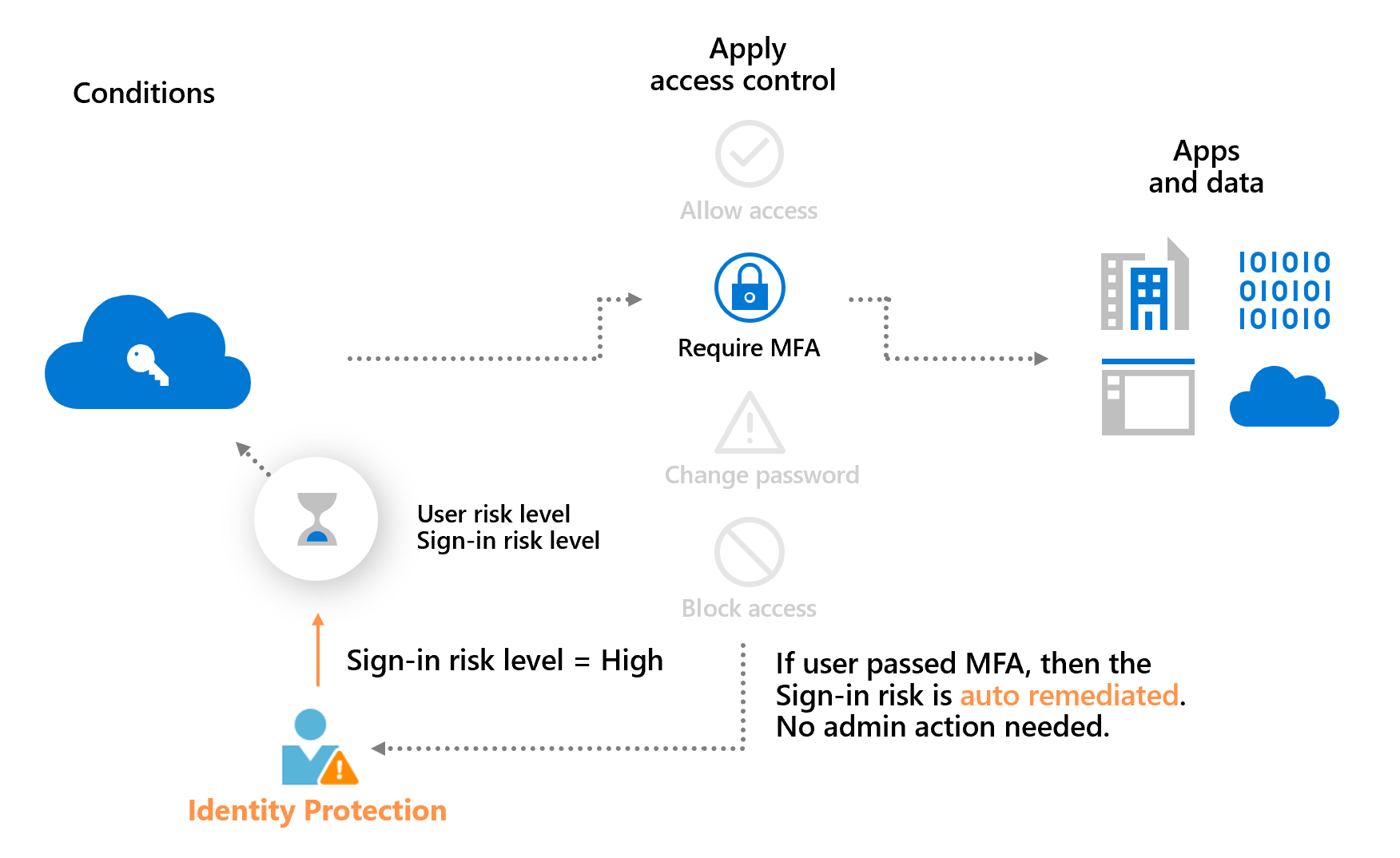

На следующей схеме показан пример применения политики, требующей многофакторной проверки подлинности, когда уровень риска входа является средним или высоким.

Приведенный выше пример также демонстрирует основное преимущество политики на основе рисков: автоматическое исправление рисков. Когда пользователь успешно завершает необходимый контроль доступа, например безопасное изменение пароля, их риск устраняется. Этот сеанс входа и учетная запись пользователя не подвержены риску, и от администратора не требуется никаких действий.

Чтобы пользователи могли самостоятельно исправить эту процедуру, снижает нагрузку на исследование рисков и исправление для администраторов при защите организаций от компрометации безопасности. Дополнительные сведения об исправлении рисков см. в статье, исправлении рисков и разблокировке пользователей.

Политика условного доступа на основе рисков для входа

Во время каждого входа защита идентификации анализирует сотни сигналов в режиме реального времени и вычисляет уровень риска входа, представляющий вероятность того, что заданный запрос проверки подлинности не авторизован. Затем этот уровень риска отправляется в условный доступ, где оцениваются настроенные политики организации. Администраторы могут настроить политики условного доступа на основе рисков для входа, чтобы применить элементы управления доступом на основе риска входа, включая такие требования, как:

- Заблокировать доступ

- Разрешить доступ

- Требование многофакторной проверки подлинности

Если на входе обнаружены риски, пользователи могут выполнять необходимый контроль доступа, например многофакторную проверку подлинности для самостоятельного исправления и закрытия события рискованного входа, чтобы предотвратить ненужный шум для администраторов.

Политика условного доступа на основе рисков пользователей

Защита идентификации анализирует сигналы о учетных записях пользователей и вычисляет оценку риска на основе вероятности того, что пользователь скомпрометирован. Если у пользователя есть рискованное поведение входа или утечка учетных данных, защита идентификации использует эти сигналы для вычисления уровня риска пользователя. Администраторы могут настроить политики условного доступа на основе рисков пользователей для принудительного применения контроля доступа на основе риска пользователей, включая такие требования, как:

- Заблокировать доступ

- Разрешить доступ, но требуется безопасное изменение пароля.

Безопасное изменение пароля устраняет риск пользователя и закрывает рискованное событие пользователя, чтобы предотвратить ненужный шум для администраторов.

Защищенные действия

Защищенные действия в идентификаторе Microsoft Entra — это разрешения, которым назначены политики условного доступа. Когда пользователь пытается выполнить защищенное действие, он должен сначала удовлетворить политики условного доступа, назначенные необходимым разрешениям. Например, чтобы разрешить администраторам обновлять политики условного доступа, вам может потребоваться, чтобы они сначала соответствовали политике MFA, устойчивой к фишингу.

Зачем использовать защищенные действия?

При добавлении дополнительного уровня защиты используйте защищенные действия. Защищенные действия можно применять к разрешениям, требующим строгой защиты политики условного доступа, независимо от используемой роли или того, как пользователь получил разрешение. Так как применение политики происходит в то время, когда пользователь пытается выполнить защищенное действие, а не во время входа пользователя или активации правила, пользователи запрашиваются только при необходимости.

Какие политики обычно используются с защищенными действиями?

Мы рекомендуем использовать многофакторную проверку подлинности для всех учетных записей, особенно учетных записей с привилегированными ролями. Защищенные действия можно использовать для обеспечения дополнительной безопасности. Ниже приведены некоторые распространенные более надежные политики условного доступа.

- Более сильные преимущества проверки подлинности MFA, такие как MFA без пароля или фишинговый MFA,

- Привилегированный доступ к рабочим станциям с помощью фильтров устройств политики условного доступа.

- Более короткие время ожидания сеанса с помощью элементов управления сеансами условного доступа.

Какие разрешения можно использовать с защищенными действиями?

Политики условного доступа можно применять к ограниченному набору разрешений. Защищенные действия можно использовать в следующих областях:

- Управление политиками условного доступа

- Управление параметрами доступа между клиентами

- Пользовательские правила, определяющие сетевые расположения

- Управление защищенными действиями