Управление корпоративной безопасностью с помощью Microsoft Sentinel

Ваша финансовая организация постоянно работает с клиентами и партнерами в разных регионах мира. Многие транзакции происходят каждый день, и каждая транзакция должна отслеживаться и защищаться независимо от его типа или устройств и пользователей, участвующих. Стратегия безопасности и мониторинга вашей организации должна сосредоточиться на безопасности и мониторинге на уровне предприятия.

В этом уроке описывается, как Microsoft Sentinel помогает отслеживать и реагировать на угрозы безопасности в организации корпоративного уровня. Вы можете использовать Microsoft Sentinel для:

- Получите подробный обзор вашей компании, потенциально в нескольких облачных системах и локальных инфраструктурах.

- Избегайте зависимости от сложных и разрозненных инструментов.

- Выявление и обработка угроз в организации с помощью ИИ корпоративного уровня, созданного экспертами.

Подключение источников данных к Microsoft Sentinel

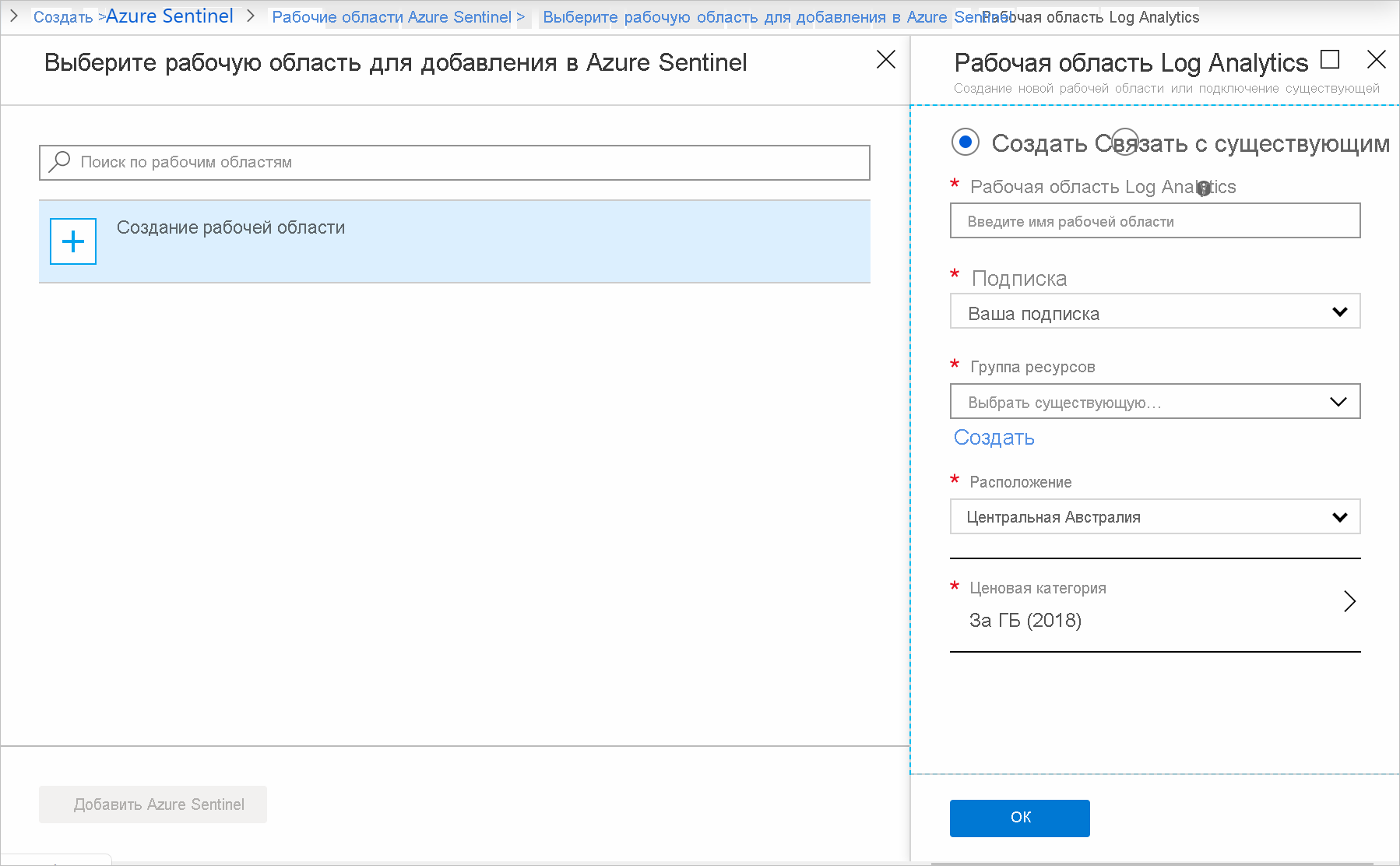

Для реализации Microsoft Sentinel требуется рабочая область Log Analytics. При создании ресурса Microsoft Sentinel на портале Azure можно создать рабочую область Log Analytics или подключить существующую рабочую область.

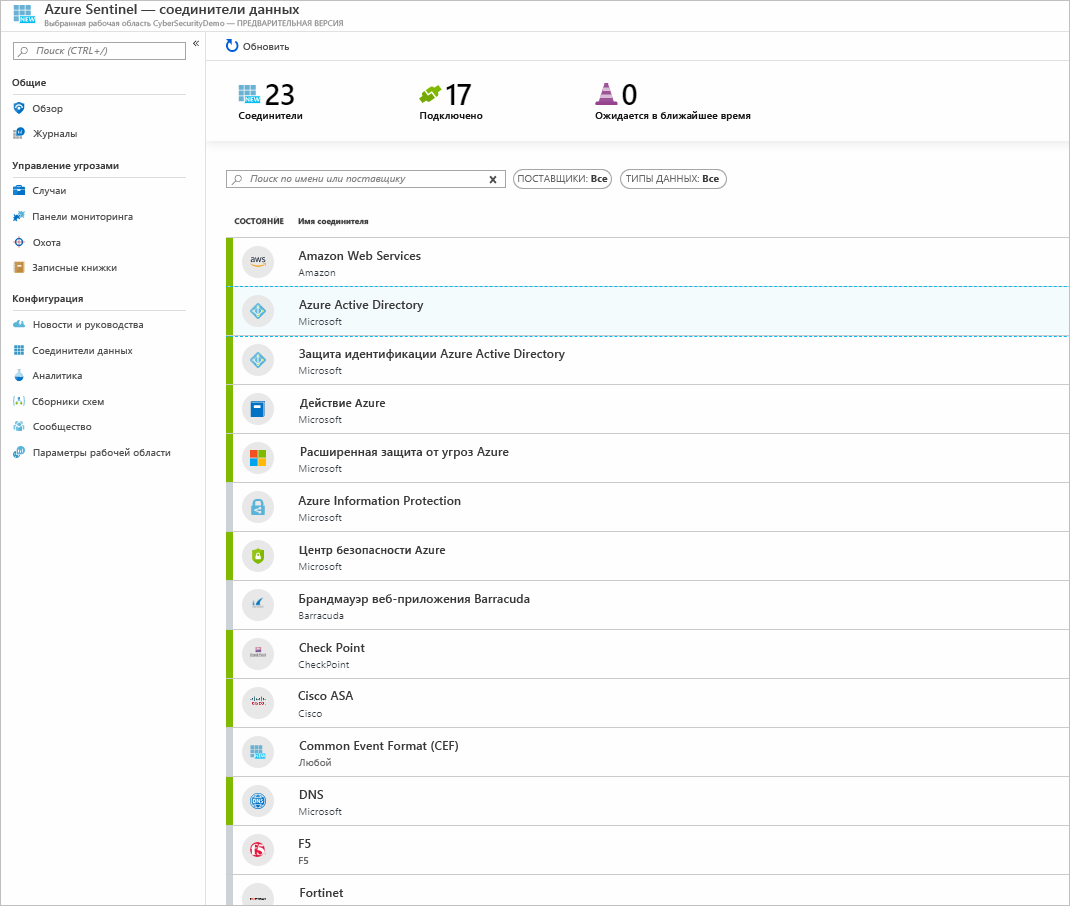

После создания ресурса Microsoft Sentinel и подключения его к рабочей области необходимо подключить источники данных для вашего предприятия. Установите решения с соединителями данных из концентратора содержимого. Microsoft Sentinel интегрируется с решениями Майкрософт, включая идентификатор Microsoft Entra и Microsoft 365 через соединители.

Все доступные соединители данных можно просмотреть, выбрав Соединители данных в разделе Конфигурация на левой панели навигации Microsoft Sentinel.

Выберите соответствующий соединитель данных для вашего источника данных, ознакомьтесь с информацией о соединителе и выберите Открыть страницу соединителя, чтобы просмотреть предварительные условия для вашего соединителя. Убедитесь, что вы выполнили все необходимые условия для успешного подключения источника данных.

При подключении источника данных журналы синхронизируются с Microsoft Sentinel. Вы увидите сводку собранных данных в графике «Полученные данные» для вашего соединителя. Вы также можете увидеть различные типы данных, собранные для источника. Например, соединитель учетной записи хранения Azure может собирать данные журнала BLOB-объектов, очередей, файлов или таблиц.

После подключения источников данных Microsoft Sentinel начинает отслеживать свое предприятие.

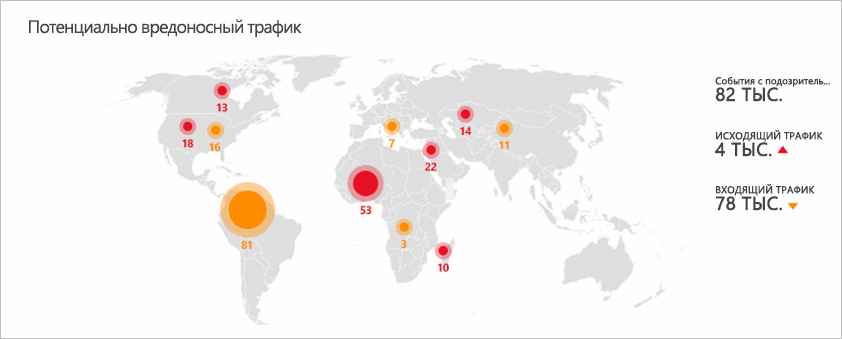

Использование оповещений для мониторинга предприятия

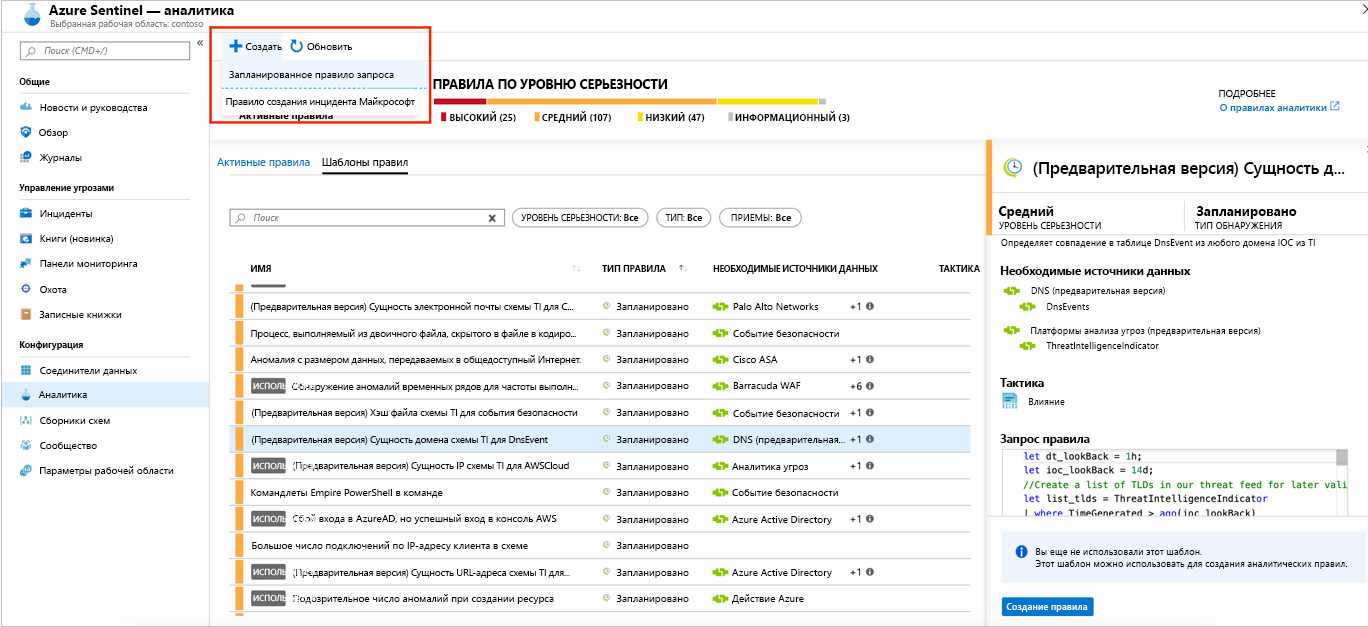

Правила генерации оповещений можно настроить для более интеллектуального изучения аномалий и угроз. Правила генерации оповещений указывают угрозы и действия, которые должны вызывать оповещения. Вы можете реагировать вручную или с помощью сборников схем для автоматических ответов.

Выберите Аналитика в левой области навигации Microsoft Sentinel в разделе Конфигурация, чтобы просмотреть все существующие правила и создать новые правила.

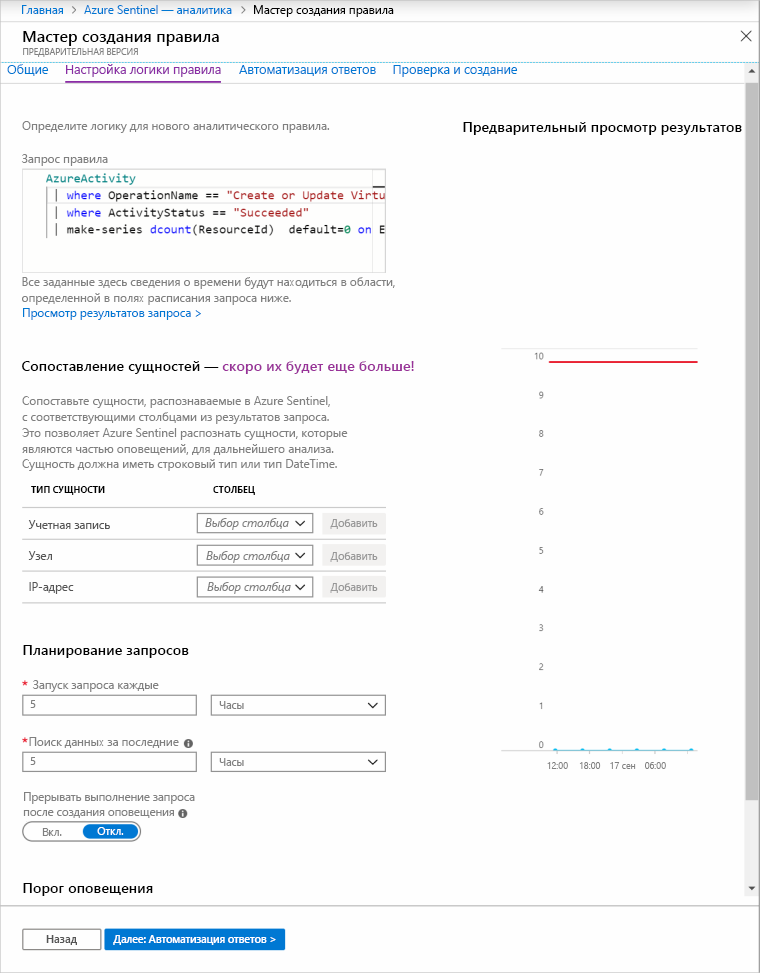

При создании правила необходимо указать, следует ли включить или отключить его, а также серьезность оповещения. В поле запроса правила вкладки Задать логику правила введите запрос правила.

Например, следующий запрос может определить, создаются ли или обновляются подозрительные виртуальные машины Azure, а также происходит подозрительное количество развертываний ресурсов.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

В разделе планирования запросов можно задать частоту выполнения запроса и период данных для поиска. В разделе пороговое значение оповещения можно указать уровень, на котором необходимо вызвать оповещение.

Исследование инцидентов

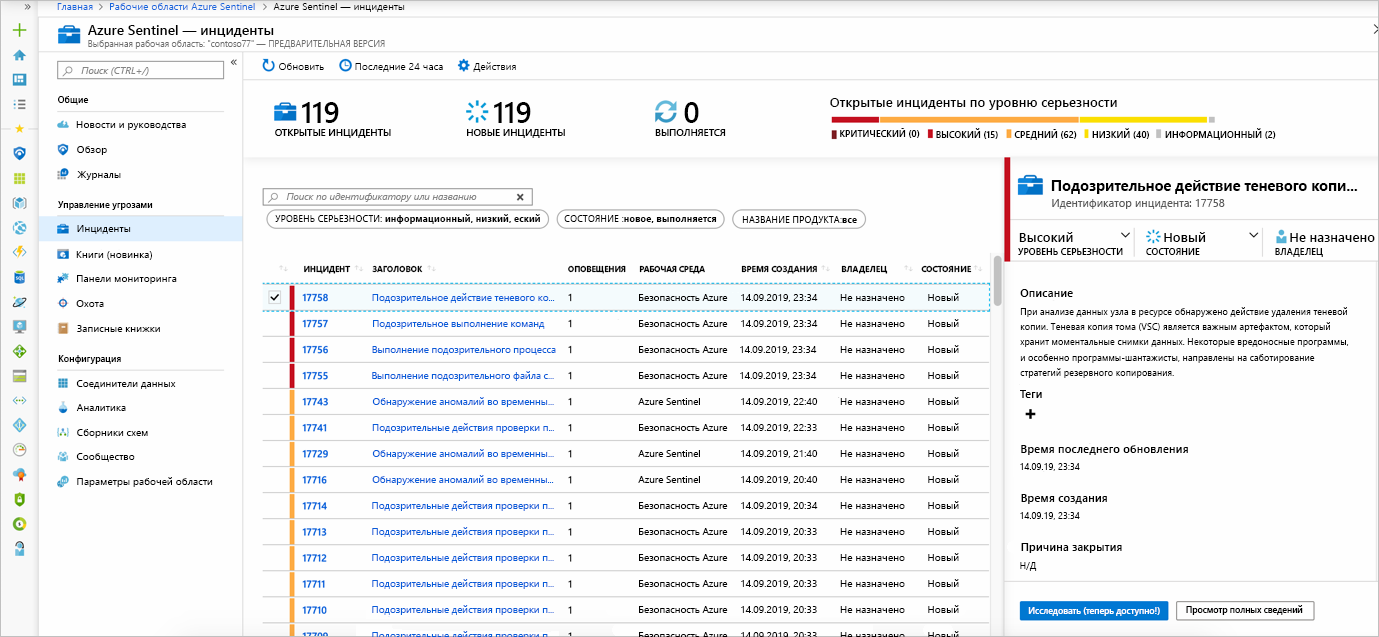

Microsoft Sentinel объединяет созданные оповещения в инциденты для дальнейшего расследования. Выберите инциденты в левой панели навигации Microsoft Sentinel в разделе Управление угрозами, чтобы просмотреть сведения обо всех инцидентах, например о том, сколько инцидентов закрыто, сколько остается открытым, когда инциденты произошли, и их серьезность.

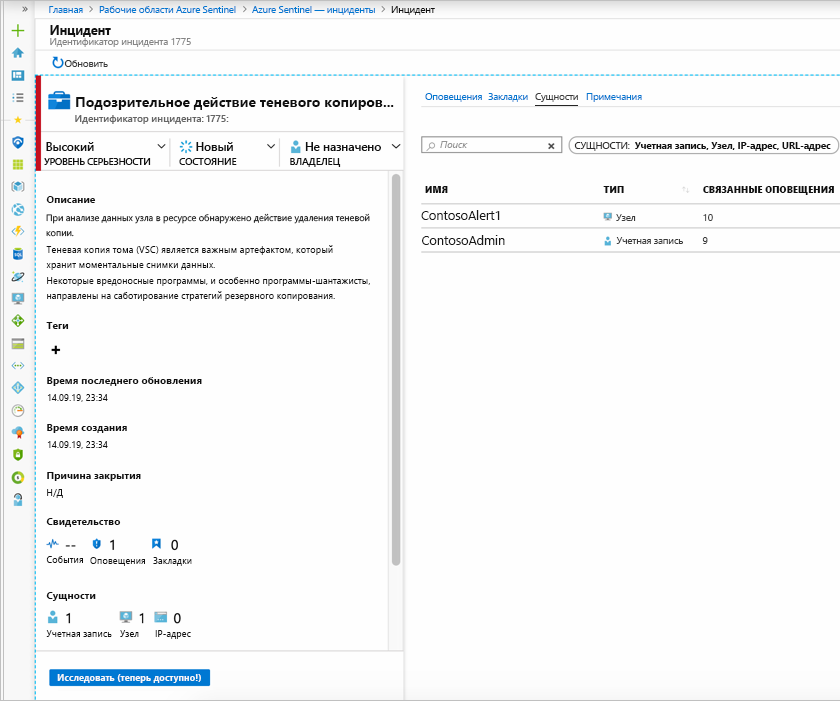

Чтобы начать расследование инцидента, выберите инцидент. Вы получаете информацию об инциденте в правой области. Выберите Просмотреть полные сведения, чтобы получить дополнительные сведения.

Чтобы исследовать инцидент, обновите его состояние с New на Active, назначьте его владельцу и выберите Исследовать.

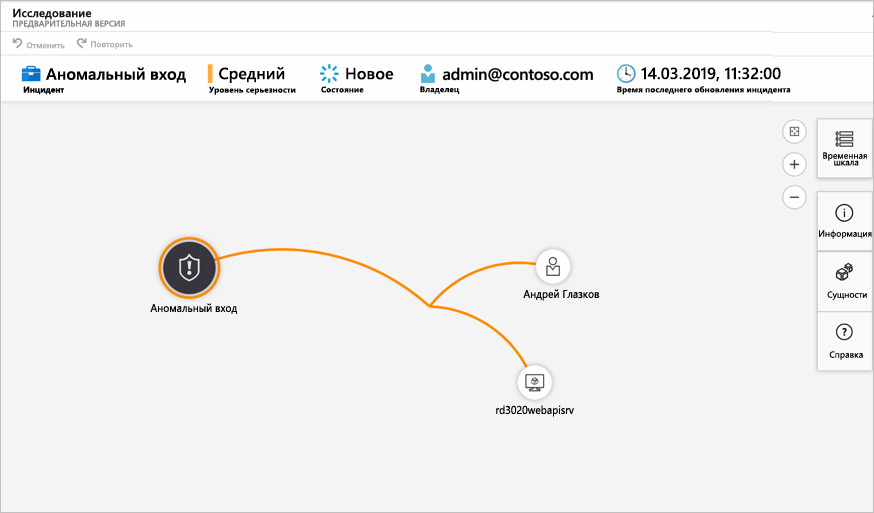

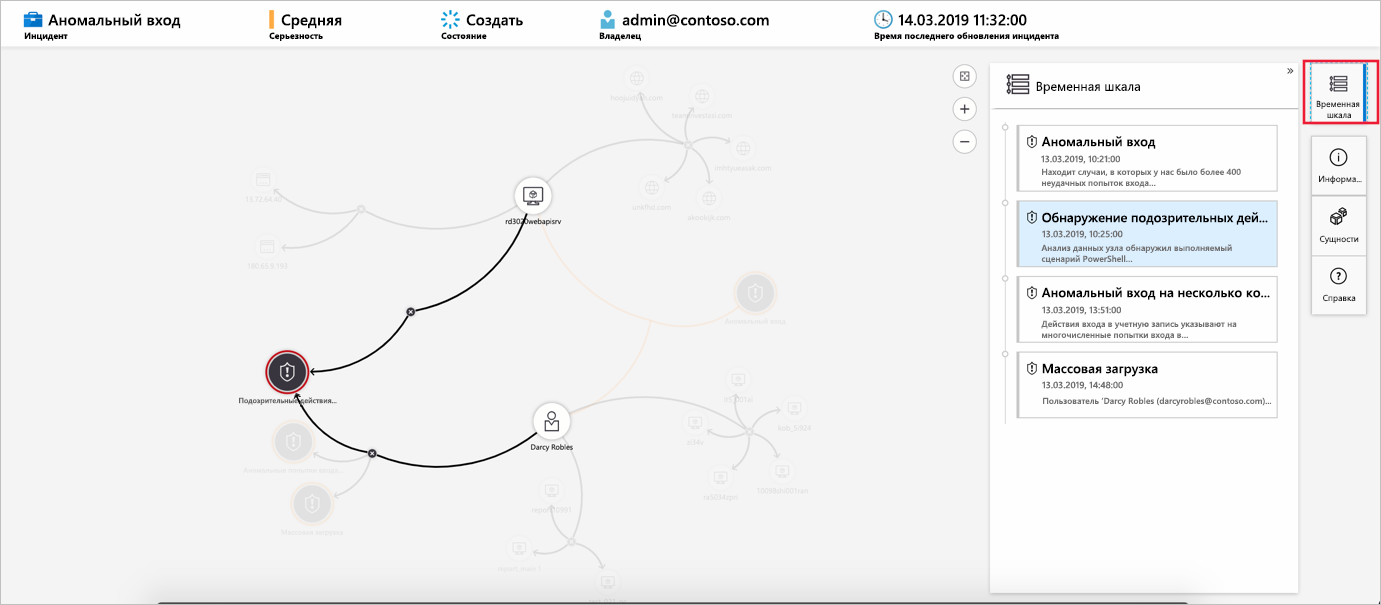

Карта исследования помогает понять, что вызвало инцидент и затронутую область. Вы также можете использовать карту для сопоставления данных, связанных с инцидентом.

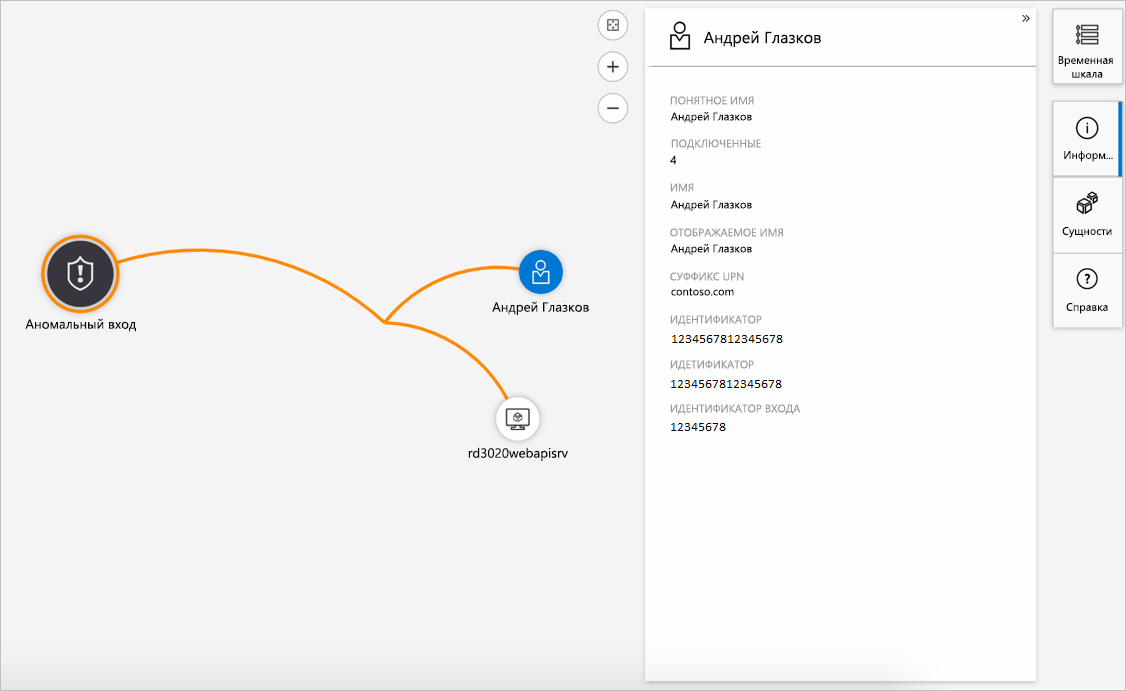

Карта расследования позволяет детализировать инцидент. Несколько сущностей, включая пользователей, устройства и приборы, можно сопоставить с инцидентом. Например, вы можете получить информацию о пользователе, который был идентифицирован как часть инцидента.

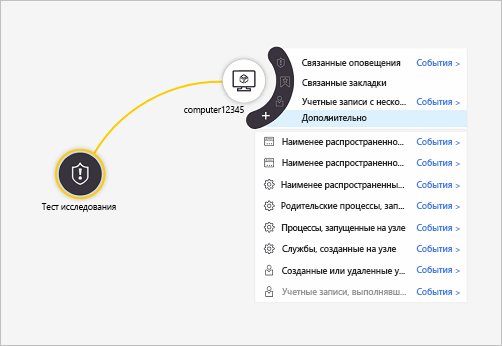

Если навести курсор на сущность, вы увидите список исследовательских запросов , разработанных аналитиками и специалистами по безопасности Microsoft. Запросы исследования можно использовать для более эффективного изучения.

Карта исследования также предоставляет временную шкалу, которая помогает понять, какое событие произошло в определенное время. Используйте функцию временной шкалы, чтобы понять путь, по которому может занять угроза.