Определение конечных точек службы для виртуальной сети

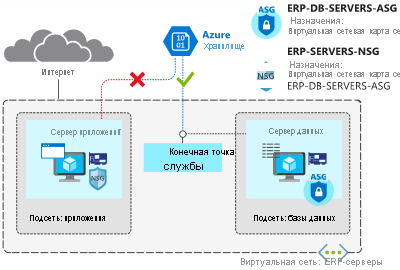

Ваша организация переносит существующее приложение ERP с серверами баз данных на виртуальные машины Azure. Теперь, чтобы сократить расходы и административные требования, вы рассматриваете возможность использования некоторых служб Azure "платформа как услуги" (PaaS). В частности, службы хранилища для хранения больших файловых ресурсов, таких как инженерные схемы. Это конфиденциальная информация, которую необходимо защитить от несанкционированного доступа. Эти файлы должны быть доступны только из конкретных систем.

В этом уроке вы узнаете, как использовать конечные точки службы виртуальной сети для защиты служб Azure.

Что такое конечная точка службы виртуальной сети?

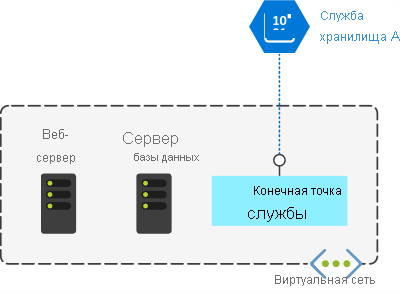

Конечная точка службы виртуальная сеть (виртуальная сеть) обеспечивает безопасное и прямое подключение к службам Azure. Конечные точки службы позволяют защитить критически важные ресурсы службы Azure только для виртуальных сетей. Конечные точки службы позволяют частным IP-адресам в виртуальной сети получать доступ к конечной точке службы Azure, не требуя общедоступного IP-адреса.

По умолчанию службы Azure предназначены для прямого доступа из Интернета. Общедоступные IP-адреса есть у всех ресурсов Azure, включая службы PaaS, такие как База данных SQL Azure и служба хранилища Azure. Так как эти службы доступны через Интернет, любой пользователь потенциально имеет доступ к службам Azure.

Конечные точки службы могут подключать определенные службы PaaS непосредственно к вашему частному адресу в Azure. Конечные точки службы используют частное адресное пространство для прямого доступа к службам PaaS. Добавление конечных точек служб не приводит к удалению общедоступной конечной точки. Оно просто обеспечивает перенаправление трафика.

Подготовка к реализации конечных точек службы

Чтобы включить конечную точку службы, необходимо выполнить две действия.

- Отключить общий доступ к службе.

- Добавить конечную точку службы для виртуальной сети.

При включении конечной точки службы можно ограничить передачу трафика и разрешить для виртуальных машин Azure доступ к службе напрямую из диапазона частных адресов. Устройства не могут получить доступ к службе из общедоступной сети. При просмотре эффективных маршрутов на развернутой виртуальной машине вы заметили, что конечная точка службы — это тип следующего прыжка.

Ниже приведен пример таблицы маршрутов перед включением конечной точки службы.

| ИСТОЧНИК | Состояние | Префиксы адресов | Тип следующего прыжка |

|---|---|---|---|

| Значение по умолчанию | Активно | 10.1.1.0/24 | Виртуальная сеть |

| Значение по умолчанию | Активно | 0.0.0.0./0 | Интернет |

| Значение по умолчанию | Активно | 10.0.0.0/8 | нет |

| Значение по умолчанию | Активно | 100.64.0.0/10 | нет |

| Значение по умолчанию | Активно | 192.168.0.0/16 | нет |

Ниже приведен пример таблицы маршрутов после добавления двух конечных точек службы в виртуальную сеть.

| ИСТОЧНИК | Состояние | Префиксы адресов | Тип следующего прыжка |

|---|---|---|---|

| Значение по умолчанию | Активно | 10.1.1.0/24 | Виртуальная сеть |

| Значение по умолчанию | Активно | 0.0.0.0./0 | Интернет |

| Значение по умолчанию | Активно | 10.0.0.0/8 | нет |

| Значение по умолчанию | Активно | 100.64.0.0/10 | нет |

| Значение по умолчанию | Активно | 192.168.0.0/16 | нет |

| Значение по умолчанию | Активно | 20.38.106.0/23, еще 10 | VirtualNetworkServiceEndpoint. |

| Значение по умолчанию | Активно | 20.150.2.0/23, еще 9 | VirtualNetworkServiceEndpoint. |

Весь трафик для службы теперь перенаправляется на конечную точку службы для виртуальной сети и остается внутренним по отношению к Azure.

Создание конечных точек службы

Как сетевой инженер вы планируете переместить конфиденциальные файлы инженерных схем в службу хранилища Azure. Файлы должны быть доступны только с компьютеров в корпоративной сети. Вы хотите создать конечную точку службы для виртуальной сети для службы хранилища Azure, чтобы защитить подключения к учетным записям хранения.

В руководстве по конечной точке службы вы узнаете, как:

- Включение конечной точки службы в подсети

- Использование правил сети для ограничения доступа к служба хранилища Azure

- Создание конечной точки службы для виртуальной сети для службы хранилища Azure

- Убедитесь, что доступ запрещен соответствующим образом

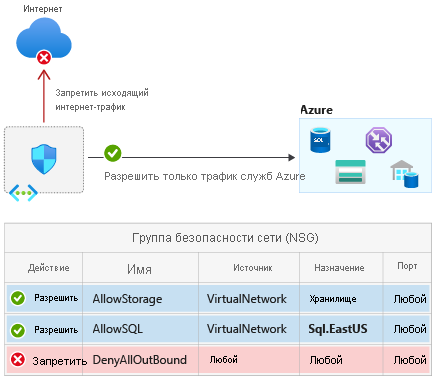

Настройка тегов службы

Тег службы представляет группу префиксов IP-адресов из определенной службы Azure. Корпорация Майкрософт управляет префиксами адресов, входящих в тег службы, и автоматически обновляет этот тег при изменении адресов, сводя к минимуму сложность частых обновлений правил сетевой безопасности.

Теги службы можно использовать для определения элементов управления доступом к сети в группах безопасности сети или Брандмауэре Azure. Теги служб можно использовать вместо определенных IP-адресов при создании правил безопасности. Указав имя тега службы (например, API Management) в соответствующем поле источника или назначения для правила, можно разрешить или запретить трафик для соответствующей службы.

Теги службы можно использовать для обеспечения изоляции сети и защиты ресурсов Azure от общего доступа через Интернет при доступе к службам Azure, имеющим общедоступные конечные точки. Создайте правила группы безопасности сети для входящих и исходящих подключений, чтобы запретить передачу трафика Интернета и разрешить входящий и исходящий трафик AzureCloud или других доступных тегов служб Azure.

Доступные теги службы

Эта таблица содержит все теги служб, доступные для использования в правилах группы безопасности сети. Столбцы указывают на следующее:

- Подходит ли тег для правил, охватывающих входящий или исходящий трафик.

- Поддерживает ли тег региональные области.

- Можно ли использовать тег в правилах Брандмауэра Azure.

По умолчанию теги службы предназначены для всего облака. Некоторые теги службы также обеспечивают более детализированный контроль за счет запрета соответствующих диапазонов IP-адресов для указанного региона. Например, хранилище тегов службы представляет служба хранилища Azure для всего облака. Западная часть США сужает диапазон только к IP-адресу хранилища от региона "Западная часть США".

Теги службы для служб Azure обозначают используемые префиксы адресов из определенного облака. Например, диапазоны IP-адресов, соответствующие значению тега SQL в общедоступном облаке Azure, отличаются от диапазонов в облаке Azure для государственных организаций.

Если вы реализуете конечную точку службы виртуальной сети для службы, Azure добавляет маршрут в подсеть виртуальной сети. Префиксы адресов в маршруте являются одинаковыми префиксами адресов для соответствующего тега службы.