Проектирование и реализация Брандмауэра Azure

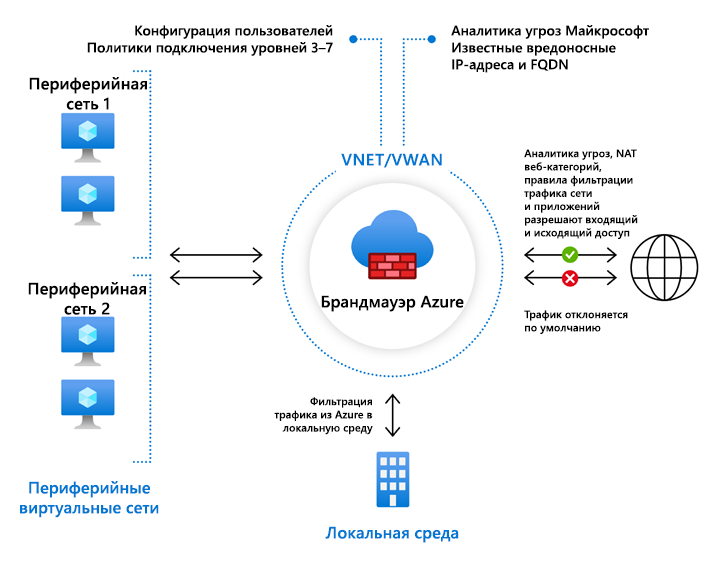

Брандмауэр Azure — это управляемая облачная служба сетевой безопасности, которая защищает ресурсы виртуальной сети Azure. Это высокодоступная служба с полным отслеживанием состояния и неограниченными возможностями облачного масштабирования.

Функции службы "Брандмауэр Azure"

Брандмауэр Azure включает эти функции.

Встроенная высокая доступность. Встроены средства обеспечения высокого уровня доступности, поэтому не требуются дополнительные подсистемы балансировки нагрузки и ничего не нужно настраивать.

Неограниченная облачная масштабируемость. Брандмауэр Azure может горизонтально увеличить масштаб настолько, насколько это необходимо для изменения потоков сетевого трафика, поэтому нет необходимости выделять бюджет для пикового трафика.

Правила фильтрации FQDN для приложений. Можно ограничить исходящий трафик HTTP или HTTPS либо трафик Azure SQL указанным списком полных доменных имен (FQDN), включая подстановочные знаки. Эта функция не требует завершения TSL-запросов.

Правила фильтрации сетевого трафика. Вы можете централизованно создавать правила, разрешающие или запрещающие фильтрацию сетевого трафика по исходному и целевому IP-адресу, порту и протоколу. Брандмауэр Azure полностью отслеживает состояние, поэтому он может различать правомерные пакеты для разных типов подключений. Правила применяются и регистрируются в нескольких подписках и виртуальных сетях.

Теги FQDN. Эти теги позволяют легко разрешить известный сетевой трафик службы Azure через брандмауэр. К примеру, вам нужно, чтобы брандмауэр пропускал трафик Центра обновления Windows. Вы создаете правило приложения и добавляете тег Центра обновления Windows. Теперь трафик из Центра обновления Windows сможет проходить через брандмауэр.

Теги служб. Тег службы представляет группу префиксов IP-адресов, чтобы упростить создание правила безопасности. Невозможно создать собственный тег службы или задать IP-адреса, которые будут входить в тег. Корпорация Майкрософт управляет префиксами адресов, заключенными в теге службы, и автоматически обновляет тег службы при изменении адресов.

Threat Intelligence. Фильтрация на основе аналитики угроз (IDPS) может быть включена для брандмауэра для оповещения и запрета трафика от известных вредоносных IP-адресов и доменов. IP-адреса и домены также передаются из канала Microsoft Threat Intelligence.

Проверка TLS. Брандмауэр может расшифровать исходящий трафик, обрабатывать данные, затем шифровать данные и отправлять их в место назначения.

Поддержка исходящего SNAT. Все IP-адреса исходящего трафика виртуальной сети претворяются в общедоступный IP-адрес Брандмауэр Azure (преобразование исходных сетевых адресов (SNAT). Можно определить и разрешить трафик, исходящий из виртуальной сети, к удаленным интернет-адресатам.

Поддержка DNAT для входящего трафика. Входящий Интернет-трафик, поступающий на общедоступный IP-адрес брандмауэра, преобразуется (этот процесс называется преобразованием сетевых адресов назначения — DNAT) и фильтруется по частным IP-адресам в виртуальных сетях.

Несколько общедоступных IP-адресов. Вы можете связать несколько общедоступных IP-адресов (до 250) с брандмауэром, чтобы включить определенные сценарии DNAT и SNAT.

Ведение журнала Azure Monitor. Все события интегрированы с Azure Monitor, что позволяет архивировать журналы в учетную запись хранения, передавать события в центры событий или отправлять их в журналы Azure Monitor.

Принудительное туннелирование. Вы можете настроить Брандмауэр Azure, чтобы направить весь интернет-трафик в назначенный узел следующего перехода, а не непосредственно в Интернет. Например, у вас есть локальный пограничный брандмауэр или другое сетевое виртуальное устройство (NVA) для обработки сетевого трафика Интернета.

Веб-категории. Веб-категории позволяют администраторам разрешать или запрещать доступ пользователей к таким категориям веб-сайтов, как азартные игры, веб-сайты социальных сетей и другие. Веб-категории входят в службу Брандмауэр Azure уровня "Стандарт", но более точно настроены в предварительной версии службы Брандмауэр Azure уровня "Премиум". В отличие от веб-категории в службе уровня "Стандарт" SKU включается в категорию на основе полного доменного имени, а на уровне "Премиум", SKU включается в категорию по всему URL-адресу для трафика HTTP и HTTPS.

Сертификаты. Брандмауэр Azure соответствует требованиям стандартов Payment Card Industry Data Security Standard (PCI DSS), Международной организация по стандартизации (ISO) и ICSA Labs, а также требованиям к отчетам System and Organization Controls (SOC).

Обработка правил в Брандмауэре Azure

В Брандмауэр Azure можно настроить правила NAT, правила сети и приложения. Брандмауэр Azure по умолчанию запрещает весь трафик, пока не будут настроены вручную правила, разрешающие трафик.

Обработка правил при использовании классических правил

При использовании классических правил коллекции правил обрабатываются в соответствии с типом правила в порядке приоритета, от меньших значений к большим — от 100 до 65 000. Имя коллекции правил может содержать только буквы, цифры, символы подчеркивания, точки или дефисы. Кроме того, имя должно начинаться с буквы или цифры и заканчиваться буквой, цифрой или символом подчеркивания. Максимальная длина имени составляет 80 символов. Рекомендуется сначала пространство номеров приоритетов коллекции правил в 100. При необходимости добавочные значения предоставляют пространство для добавления дополнительных коллекций правил.

Обработка правил с помощью политики брандмауэра

При использовании политики брандмауэра правила организованы внутри коллекций правил, содержащихся в группах коллекций правил. Коллекции правил могут быть следующих типов:

- Преобразование сетевых адресов назначения (DNAT)

- Network

- Приложение

Можно определить несколько типов коллекций правил в одной группе коллекций правил. Можно определить ноль или больше правил в коллекции правил, но правила в коллекции правил должны иметь одинаковый тип.

При использовании политики брандмауэра правила обрабатываются на основе приоритета группы коллекций правил и приоритета коллекции правил. Приоритет — любое число от 100 (самый высокий приоритет) до 65 000 (самый низкий приоритет). Группы коллекций правил с наивысшим приоритетом обрабатываются сначала и внутри группы коллекций правил, коллекции правил с наивысшим приоритетом обрабатываются сначала.

Правила приложений всегда обрабатываются после правил сети, которые, в свою очередь, всегда обрабатываются после правил DNAT независимо от приоритета группы коллекций правил или приоритета коллекции правил, а также наследования политики.

Развертывание и настройка Брандмауэра Azure

Учитывайте эти факторы при развертывании Брандмауэр Azure.

- Брандмауэр может централизованно создавать, применять и регистры приложений и политик сетевого подключения между подписками и виртуальными сетями.

- Брандмауэр использует статический общедоступный IP-адрес для ресурсов виртуальной сети.

- Брандмауэр полностью интегрирован с Azure Monitor для ведения журнала и аналитики.

Основные шаги по развертыванию и настройке Брандмауэр Azure:

- Создать группу ресурсов.

- Создайте виртуальную сеть и подсети.

- Создайте виртуальную машину рабочей нагрузки в подсети.

- Разверните брандмауэр и политику в виртуальной сети.

- Создайте исходящий маршрут по умолчанию.

- Настраивать правила приложения.

- Настраивать правило сети.

- Настройте правило NAT назначения (DNAT).

- тестирование брандмауэра.