Получение рекомендаций по безопасности сети с помощью Microsoft Defender для облака

Сетевая безопасность охватывает различные технологии, устройства и процессы. Безопасность предоставляет набор правил и конфигураций, предназначенных для защиты целостности, конфиденциальности и специальных возможностей компьютерных сетей и данных. Для каждой организации, независимо от размера, отрасли или инфраструктуры, требуется степень решений по обеспечению безопасности сети. Эти решения защищают от постоянно растущих рисков атак.

Сетевая безопасность

Безопасность сети охватывает аспекты управления, касающиеся защиты сетей Azure. К этим элементам управления относятся защита виртуальных сетей, создание частных подключений, предотвращение и устранение внешних атак и защита DNS. Полное описание элементов управления безопасностью сети можно найти на сайте Security Control версии 3: Сетевая безопасность в Microsoft Learn.

NS-1: установка границы сегментации сети

Принцип безопасности. Убедитесь, что развертывание виртуальной сети соответствует стратегии сегментации предприятия. Любая рабочая нагрузка, которая несет более высокий риск для организации, должна находиться в изолированных виртуальных сетях.

NS-2: защита облачных служб с помощью элементов управления сетью

Принцип безопасности. Защита облачных служб путем создания частной точки доступа для ресурсов. По возможности следует отключать или ограничивать доступ из общедоступной сети.

NS-3: развертывание брандмауэра на границе корпоративной сети

Принцип безопасности. Разверните брандмауэр для выполнения расширенной фильтрации сетевого трафика в внешние сети и из нее. Брандмауэры можно использовать и между внутренними сегментами, поддерживая стратегию сегментации. При необходимости используйте настраиваемые маршруты для подсети, чтобы переопределить системный маршрут. Этот метод заставляет сетевой трафик проходить через сетевое устройство для управления безопасностью.

NS-4: развертывание систем обнаружения и предотвращения вторжений (IDS/IPS)

Принцип безопасности. Используйте системы обнаружения и предотвращения вторжений сети (IDS/IPS), чтобы проверить трафик сети и полезных данных в рабочую нагрузку или из нее. Убедитесь, что idS/IPS всегда настроен для предоставления высококачественных оповещений для решения.

NS-5: развертывание защиты от атак DDoS

Принцип безопасности. Разверните защиту от атак типа "отказ в обслуживании" (DDoS) для защиты сети и приложений от атак.

NS-6: развертывание брандмауэра веб-приложения

Принцип безопасности. Разверните брандмауэр веб-приложения (WAF) и настройте соответствующие правила для защиты веб-приложений и API от атак, относящихся к приложениям.

NS-7: упрощение конфигурации безопасности сети

Принцип безопасности. При управлении сложной сетевой средой используйте средства для упрощения, централизации и улучшения управления безопасностью сети.

NS-8: обнаружение и отключение небезопасных служб и протоколов

Принцип безопасности. Обнаружение и отключение небезопасных служб и протоколов на уровне ОС, приложения или пакета программного обеспечения. Развертывание компенсирующих элементов управления, если отключение небезопасных служб и протоколов невозможно.

NS-9: подключение к локальной или облачной сети в частном режиме

Принцип безопасности. Используйте частные подключения для безопасного обмена данными между разными сетями, например центрами обработки данных поставщика облачных служб и локальной инфраструктурой в среде совместного размещения.

NS-10: обеспечение безопасности системы доменных имен (DNS)

Принцип безопасности. Убедитесь, что конфигурация безопасности системы доменных имен (DNS) защищает от известных рисков.

Использование Microsoft Defender для облака для обеспечения соответствия нормативным требованиям

Microsoft Defender for Cloud помогает упростить процесс обеспечения соответствия нормативным требованиям с помощью специальной панели мониторинга.

На панели мониторинга соответствия нормативным требованиям можно просмотреть состояние всех оценок в своей среде в контексте определенного стандарта или норматива. Выполняя рекомендации и уменьшая факторы риска в вашей среде, вы сможете улучшить уровень соответствия.

Панель мониторинга соответствия нормативным требованиям

На панели мониторинга отображаются общие сведения о состоянии соответствия с набором поддерживаемых нормативов соответствия. Вы можете просмотреть общую оценку соответствия требованиям и количество передачи и неудачных оценок, связанных с каждым стандартом.

Элементы управления соответствием

- Подписки, к которым применяется стандарт.

- Список всех элементов управления для этого стандарта.

- Просмотр сведений об удачных и неудачных оценках, связанных с этим элементом управления.

- Число затронутых ресурсов.

- Серьезность оповещения.

Некоторые элементы управления неактивны. Эти элементы управления не имеют никаких Microsoft Defender для облака оценок, связанных с ними. Проверьте их требования и оцените соответствие им в своей среде. Некоторые из этих элементов управления могут быть связанными с процессом, а не техническими.

Изучение подробных сведений о совместимости с конкретным стандартом

Чтобы создать сводный отчет о текущем состоянии соответствия конкретному стандарту в формате PDF, выберите Скачать отчет.

В отчете представлена общая сводная информация о состоянии соответствия для выбранного стандарта на основе данных оценки Microsoft Defender для облака. Сведения в отчете упорядочены по директивам, предписываемым этим стандартом. Отчет можно предоставить релевантным участникам. Он может послужить свидетельством для внутренних и внешних аудиторов.

Оповещения в Microsoft Defender для облака

Microsoft Defender для облака автоматически собирает, анализирует и интегрирует данные журнала из ресурсов Azure. Список приоритетных оповещений системы безопасности отображается в Microsoft Defender для облака вместе со сведениями, необходимыми для быстрого изучения проблемы и действий, которые необходимо предпринять для устранения атаки.

Управление оповещениями системы безопасности

Страница обзора в Microsoft Defender для облака содержит элемент "Оповещения системы безопасности" в верхней части, а также в виде ссылки на боковой панели.

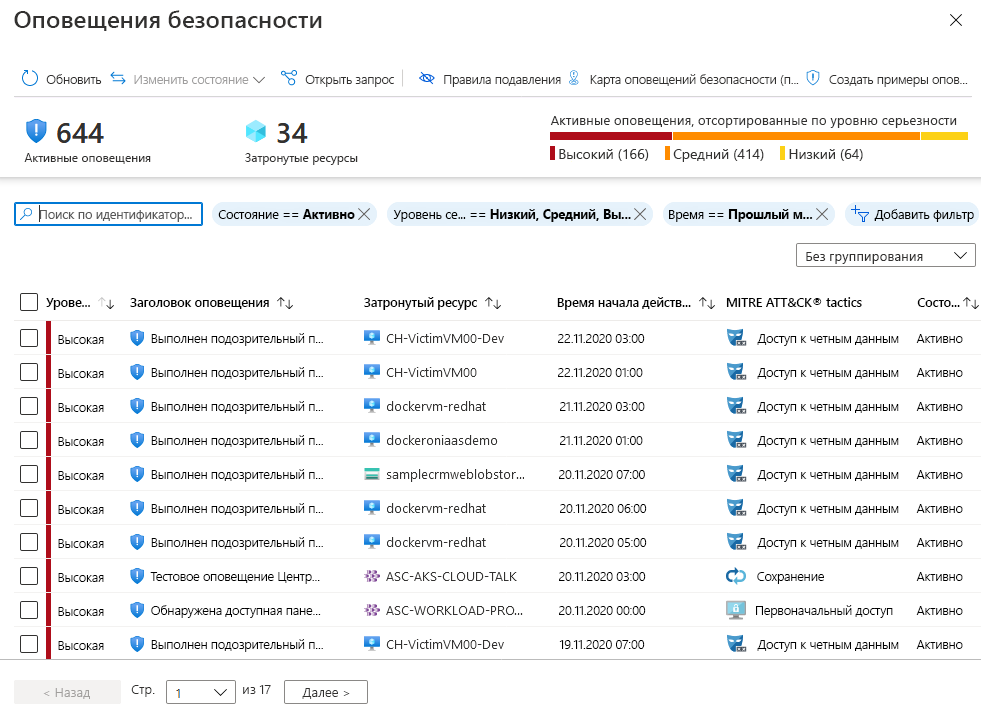

На странице оповещений системы безопасности отображаются активные оповещения. Список можно отсортировать по уровню серьезности, названию оповещения, затронутому ресурсу, времени начала действия. Тактика MITRE ATTACK и состояние.

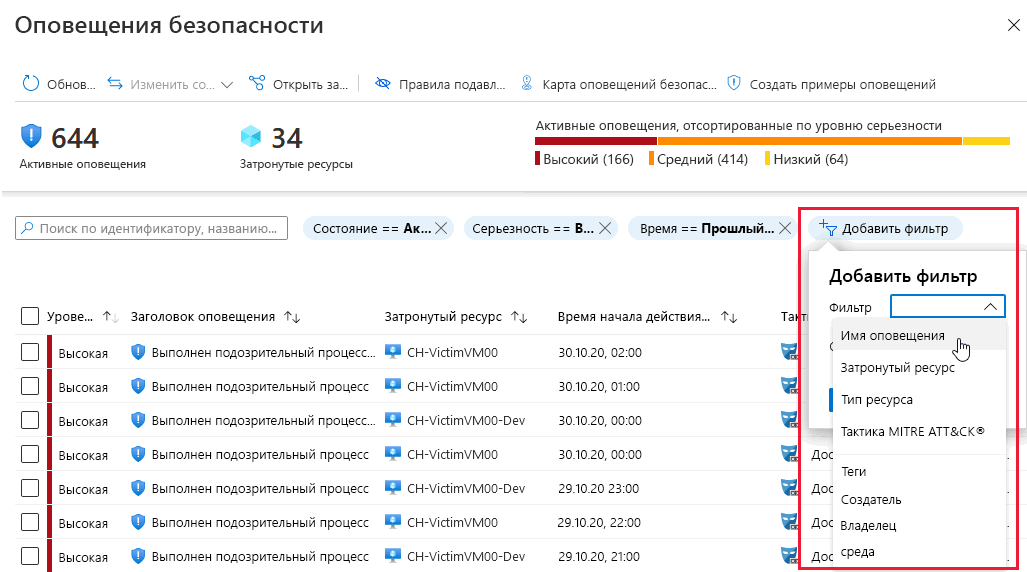

Чтобы отфильтровать список оповещений, выберите любой из соответствующих фильтров.

Список обновляется в соответствии с параметрами фильтрации. Фильтрация может оказаться полезной. Например, вы можете обратиться к оповещениям системы безопасности, которые произошли за последние 24 часа, так как вы расследуете потенциальное нарушение системы.

Реагирование на оповещения системы безопасности

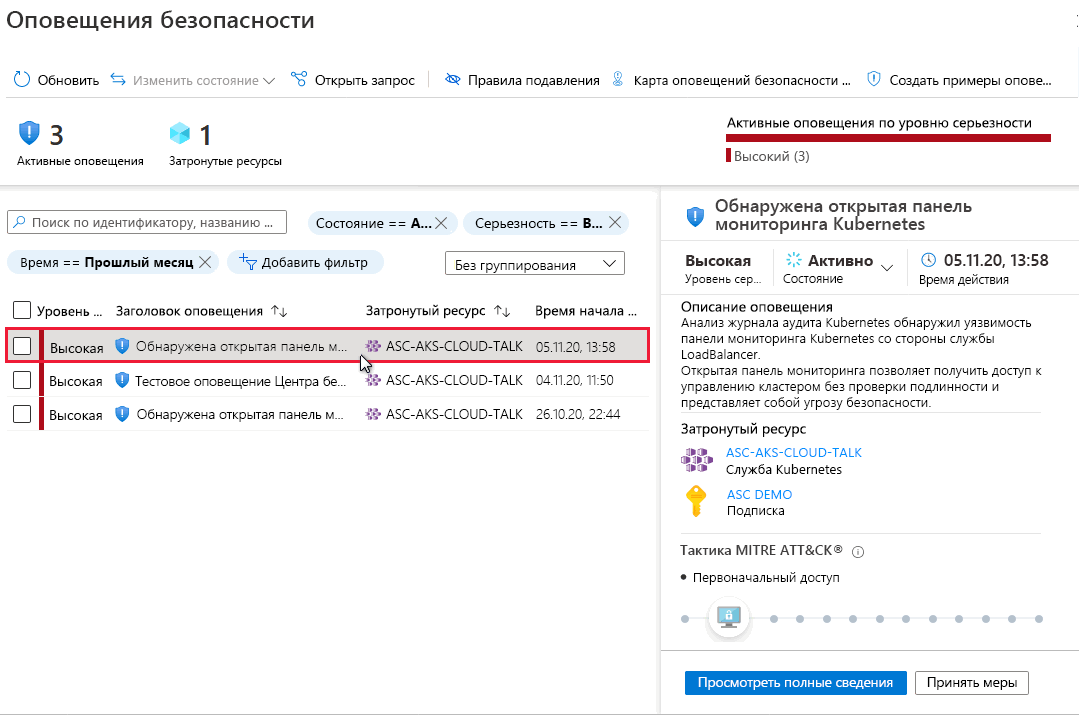

Выберите оповещение в списке Оповещения системы безопасности. Откроется боковая область с описанием предупреждения и всеми затронутыми ресурсами.

Дополнительные сведения отображаются в полной мере.

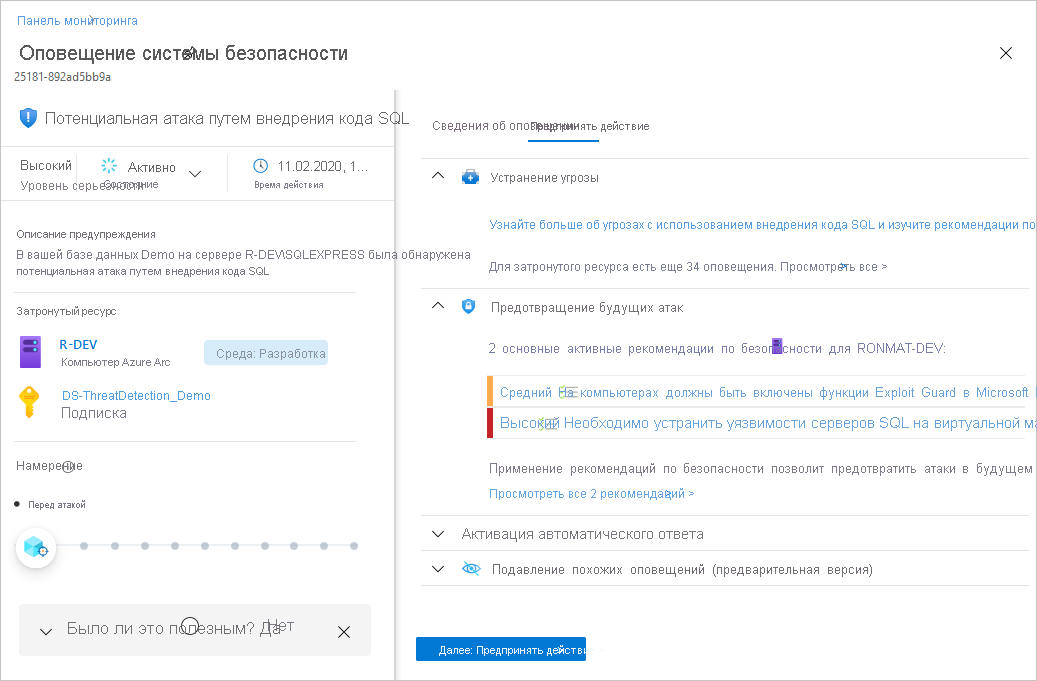

На левой панели страницы оповещения системы безопасности отображаются сведения высокого уровня о предупреждении безопасности: заголовок, серьезность, состояние, время действия, описание подозрительного действия и затронутый ресурс. Используйте теги ресурсов для определения контекста организации ресурса.

На правой панели есть вкладка Сведения об оповещении, содержащая дополнительные сведения об оповещении для анализа проблемы: IP-адреса, файлы, процессы и многое другое.

Также на правой панели находится вкладка Принять меры. Используйте эту вкладку, чтобы предпринять дальнейшие действия в отношении оповещения системы безопасности. Такие действия, как:

- Устранение угрозы. Предоставляет инструкции по исправлению вручную для этого оповещения системы безопасности.

- Предотвращение будущих атак. Предоставляет рекомендации по обеспечению безопасности, помогающие уменьшить область атак, повысить уровень безопасности и, таким образом, предотвратить будущие атаки.

- Активируйте автоматический ответ. Предоставляет возможность активировать приложение логики в качестве ответа на это оповещение системы безопасности.

- Подавление аналогичных оповещений. Предоставляет возможность подавления будущих оповещений с аналогичными характеристиками, если оповещение не относится к вашей организации.