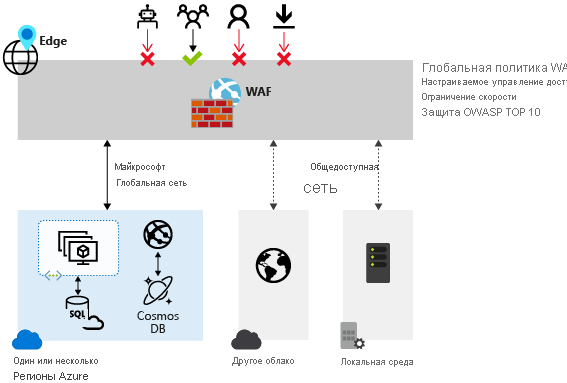

Реализация брандмауэра веб-приложения в Azure Front Door

Брандмауэр веб-приложения (WAF) предоставляет централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей. Наиболее распространенными атаками являются внедрение SQL и использование межсайтовых скриптов.

Предотвращение атак в коде приложения является сложной задачей. Для предотвращения может потребоваться строгое обслуживание, исправление и мониторинг на нескольких уровнях приложения. Централизованный брандмауэр веб-приложения (WAF) помогает упростить управление безопасностью. WAF также позволяет администраторам приложений лучше защищаться от угроз и вторжений.

Решение WAF может быстрее реагировать на угрозы безопасности по сравнению с защитой каждого отдельного веб-приложения посредством установки исправлений известных уязвимостей в центральном расположении.

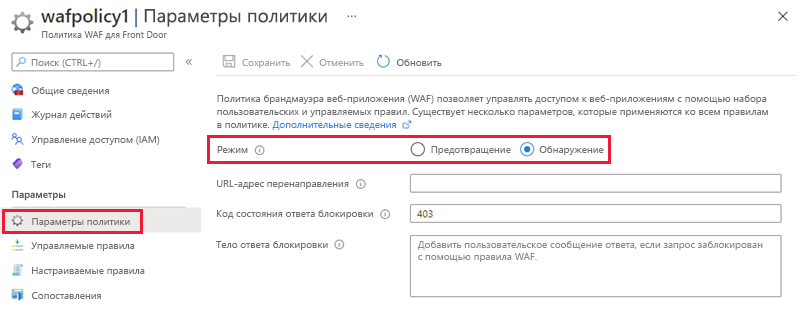

Режимы политики брандмауэра веб-приложения

Существует два режима политики WAF: обнаружение и предотвращение. По умолчанию политика WAF находится в режиме обнаружения. В режиме Обнаружение WAF не блокирует запросы. Вместо этого регистрируются запросы, соответствующие правилам WAF. В режиме предотвращения запросы, соответствующие правилам, блокируются и регистрируются.

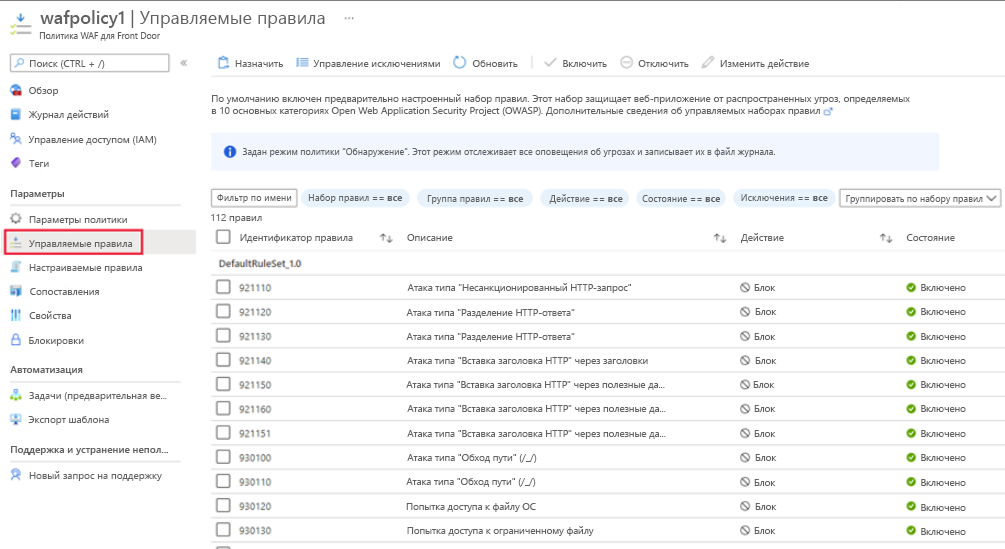

Группы правил и правила в наборе правил по умолчанию брандмауэра веб-приложения

Брандмауэр веб-приложения Azure Front Door защищает веб-приложения от распространенных уязвимостей и эксплойтов. Наборы правил, управляемые Azure, позволяют легко развернуть защиту от типичного набора угроз безопасности. Набор правил Azure обновляется по мере необходимости для защиты от новых подписей атак.

Управляемые правила

Набор правил по умолчанию, управляемый Azure, включает правила для следующих категорий угроз:

- Межсайтовые сценарии

- Атаки Java.

- Включение локальных файлов

- Атака путем внедрения кода PHP.

- Удаленное выполнение команд.

- Включение удаленных файлов

- Фиксация сеансов

- Защита от внедрения кода SQL.

- Атаки через протоколы

Набор правил по умолчанию, управляемый Azure, включен по умолчанию. Текущая версия по умолчанию — DefaultRuleSet_2.1. Другие наборы правил доступны в раскрывающемся списке.

Чтобы отключить отдельное правило, установите флажок перед номером правила и выберите Отключить в верхней части страницы. Чтобы изменить типы действий для отдельных правил в наборе правил, установите флажок перед номером правила, а затем выберите Изменить действие в верхней части страницы.

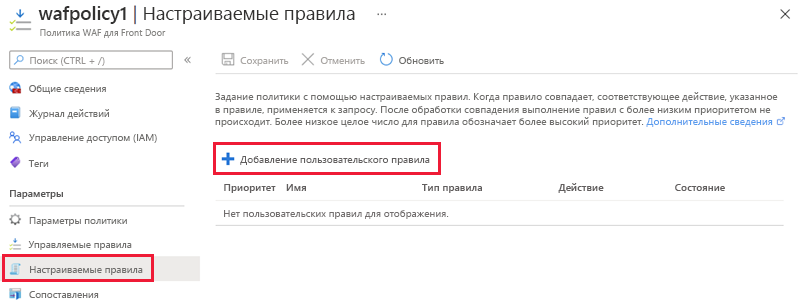

Настраиваемые правила

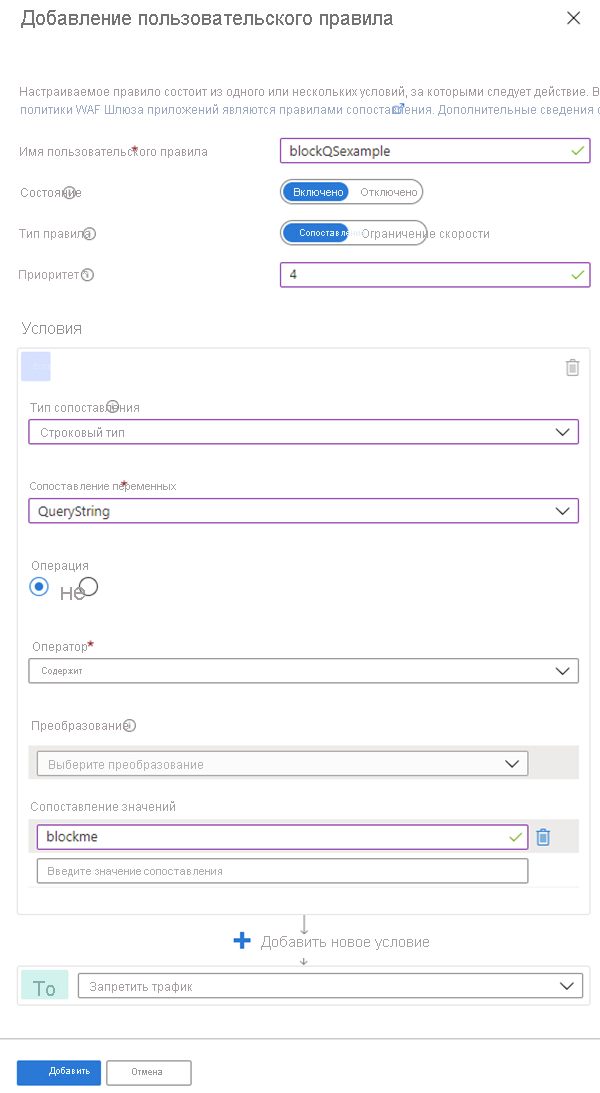

Брандмауэр веб-приложения Azure с Front Door позволяют управлять доступом к веб-приложениям на основе определенных условий. Настраиваемое правило WAF состоит из номера приоритета, типа правила, условий соответствия и действия.

Существует два типа настраиваемых правил: сопоставления и ограничения скорости. Правило сопоставления определяет доступ на основе набора условий сопоставления. Правило ограничения скорости определяет доступ на основе условий соответствия и частоты входящих запросов.

При создании политики WAF можно создать настраиваемое правило, выбрав Добавить настраиваемое правило в разделе Настраиваемые правила. Откроется страница настройки пользовательского правила.

На этом примере показано, как настроить пользовательское правило, чтобы заблокировать запрос, если строка запроса содержит блочный элемент.

Создание политики брандмауэра веб-приложения в Azure Front Door

В этом разделе описывается, как создать базовую политику Azure WAF и применить ее к профилю в Azure Front Door.

Основные шаги по созданию политики WAF в Azure Front Door с помощью портал Azure:

Создайте политику Брандмауэр веб-приложений. Создайте базовую политику WAF с управляемым набором правил по умолчанию (DRS).

Свяжите политику WAF с профилем Front Door. Свяжите политику WAF с профилем Front Door. Это можно сделать во время создания политики WAF или выполнить для ранее созданной политики WAF. В связи укажите профиль Front Door и домен для применения политики.

Настройте параметры и правила политики WAF. Необязательный шаг, в котором можно настроить такие параметры политики, как режим (предотвращение или обнаружение) и настроить управляемые правила и настраиваемые правила.

Подробные инструкции по выполнению всех этих задач см. в статье Учебник. Создание политики брандмауэра веб-приложения для Azure Front Door на портале Azure.