Описание возможностей обнаружения угроз и устранения рисков в Microsoft Sentinel

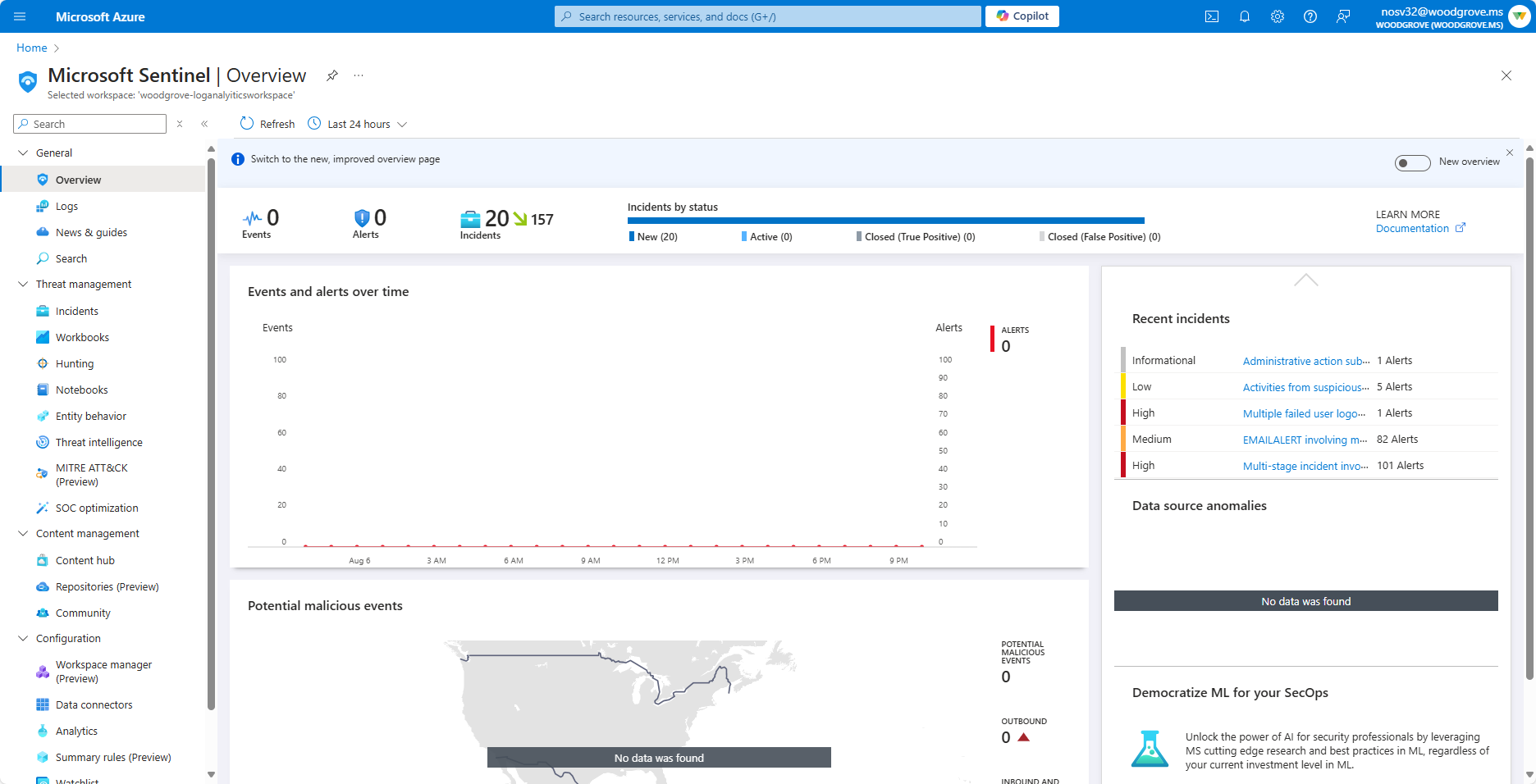

Для эффективного управления периметром безопасности сети организации требуется правильное сочетание средств и систем. Microsoft Sentinel — это масштабируемое облачное решение SIEM/SOAR, которое обеспечивает интеллектуальную аналитику безопасности и анализ угроз в организации. Он предоставляет единое решение для обнаружения, расследования, реагирования и упреждающего охоты, с видом на птицу в вашей организации.

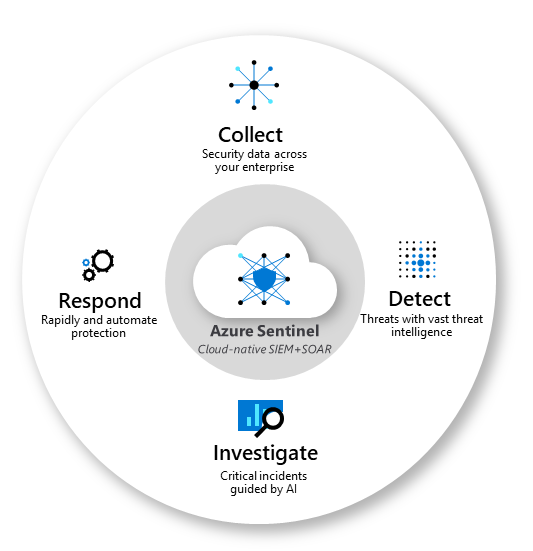

На этой схеме показана сквозная функциональность Microsoft Sentinel.

- Собирайте данные в масштабе облака по всем пользователям, устройствам, приложениям и инфраструктуре в локальной среде и в множестве облаков.

- Выявляйте ранее неохваченные угрозы и сокращайте число ложных срабатываний, используя аналитику данных и беспрецедентные возможности аналитики угроз.

- Исследование угроз с помощью искусственного интеллекта (ИИ) и выявление подозрительных действий в большом масштабе, используя преимущества решений Майкрософт, разработанных на основе многолетнего опыта в сфере кибербезопасности.

- Реагируйте на инциденты в быстром темпе, используя встроенную оркестрацию и автоматизацию стандартных задач безопасности.

Microsoft Sentinel помогает выполнять комплексные операции по поддержанию безопасности в современном центре информационной безопасности (SOC).

Сбор данных в большом масштабе

Собирайте данные по всем пользователям, устройствам, приложениям и инфраструктуре как локально, так и из нескольких облаков. Ниже приведены ключевые возможности Microsoft Sentinel по сбору данных.

Из прямоугольных соединителей данных — многие соединители упаковываются с решениями SIEM для Microsoft Sentinel и обеспечивают интеграцию в режиме реального времени. Эти соединители включают в себя источники Майкрософт и источники Azure, такие как Microsoft Entra ID, журнал действий Azure, служба хранилища Azure и многое другое.

Также предусмотрены готовые соединители данных для более широких экосистем безопасности и приложений для решений, отличных от решений Microsoft. Кроме того, чтобы подключить источники данных к Microsoft Sentinel, вы можете использовать общий формат событий, Syslog или REST-API.

Пользовательские соединители — Microsoft Sentinel поддерживает прием данных из некоторых источников без выделенного соединителя. Если вы не можете подключить источник данных к Microsoft Sentinel с помощью имеющегося решения, вы можете создать собственный соединитель источников данных.

Нормализация данных — Microsoft Sentinel прием данных из многих источников. Работа с различными типами данных и их сопоставление во время исследования и поиска может быть непростой задачей. Microsoft Sentinel поддерживает расширенную информационную модель безопасности (ASIM), которая находится между этими различными источниками и пользователем, обеспечивая единообразные, нормализованные представления.

Обнаружение угроз

Выявляйте угрозы, которые ранее не удавалось обнаружить, и уменьшайте количество ложных срабатываний с помощью решений для анализа и не имеющих аналогов средств аналитики угроз от Майкрософт. Ниже приведены ключевые возможности в Microsoft Sentinel по обнаружению угроз.

Аналитика — Microsoft Sentinel использует аналитику для группирования оповещений в инциденты. Используйте готовые аналитические правила как есть или в качестве отправной точки для создания собственных правил. Кроме того, Microsoft Sentinel предоставляет правила для сопоставления поведения сети и поиска аномалий в ваших ресурсах.

Покрытие MITRE ATT&CK . Microsoft Sentinel анализирует прием данных, не только для обнаружения угроз и помощи в изучении, но и для визуализации характера и охвата состояния безопасности вашей организации на основе тактики и методов из платформы MITRE ATT&CK®, глобальной базы данных тактики и методов злоумышленников.

Аналитика угроз. Вы можете интегрировать многочисленные источники аналитики угроз в Microsoft Sentinel для обнаружения вредоносных действий в вашей среде и предоставления контекста следователям безопасности для обоснованных решений реагирования.

Списки наблюдения. Вы можете сопоставить данные из предоставленного источника данных, списка наблюдения с событиями в среде Microsoft Sentinel. Например, вы можете создать список видео к просмотру, содержащий ценные ресурсы, уволенных сотрудников или учетные записи служб в вашей среде. Используйте списки видео к просмотру при поиске, в правилах обнаружения, при охоте на угрозы и в сборниках схем ответов.

Книги — можно создавать интерактивные визуальные отчеты с помощью книг. После подключения источников данных к Microsoft Sentinel вы можете отслеживать данные с помощью интеграции Microsoft Sentinel с книгами Azure Monitor. В Microsoft Sentinel доступны встроенные шаблоны книг, которые позволяют быстро извлечь аналитические сведения из существующих данных. Вы также можете создавать собственные настраиваемые книги.

Изучение угроз безопасности

Исследуйте угрозы с помощью искусственного интеллекта и выявляйте подозрительные действия в любом масштабе, воспользовавшись преимуществами решений Майкрософт, разработанными на основе многолетнего опыта в сфере кибербезопасности. Ниже приведены ключевые возможности в Microsoft Sentinel по исследованию угроз.

Инциденты — это ваши файлы дела, содержащие агрегирование всех соответствующих доказательств для конкретных расследований. Каждый инцидент создается (или добавляется) на основе фрагментов доказательств (оповещений), которые были созданы правилами аналитики или импортированы из сторонних продуктов безопасности, формирующих собственные оповещения. На странице сведений об инциденте содержатся информация и инструменты исследования, которые помогут понять область и найти первопричину потенциальной угрозы безопасности.

Охота — мощные средства поиска и запросов Microsoft Sentinel на основе платформы MITRE позволяют заранее охотиться на угрозы безопасности в источниках данных вашей организации, прежде чем будет активировано оповещение. После того как вы узнаете, какой поисковый запрос предоставляет ценные сведения о возможных атаках, вы также можете создавать настраиваемые правила обнаружения на основе вашего запроса и отображать эти сведения в качестве предупреждений для тех, кто реагирует на инциденты безопасности.

Записные книжки — Microsoft Sentinel поддерживает записные книжки Jupyter в Машинное обучение Azure рабочих областях. Записные книжки Jupyter Notebook — это веб-приложение с открытым исходным кодом, которое позволяет создавать и совместно использовать документы, содержащие рабочий код, уравнения, визуализации и текстовое описание.

Записные книжки в Microsoft Sentinel расширяют возможности использования данных Microsoft Sentinel. Например:

- выполнения функций аналитики, не встроенных в Microsoft Sentinel, например, некоторых функций машинного обучения Python.

- создания визуализаций данных, которые не встроены в Microsoft Sentinel, например, настраиваемых временных шкал и деревьев процессов.

- интеграции источников данных вне Azure Sentinel, например локального набора данных.

Быстрое реагирование на инциденты.

Microsoft Sentinel позволяет автоматизировать ваши общие задачи и упростить оркестрацию безопасности с помощью сборников схем, которые интегрируются со службами Azure и существующими инструментами.

Ниже приведены ключевые возможности в Microsoft Sentinel по реагированию на угрозы.

Правила автоматизации. Централизованное управление автоматизацией обработки инцидентов в Microsoft Sentinel путем определения и координации небольшого набора правил, охватывающих различные сценарии.

Сборники схем — автоматизация и оркестрация реагирования на угрозы с помощью сборников схем, которые являются коллекцией действий по исправлению. Сборники схем могут быть запущены по требованию или автоматически в ответ на определенные оповещения или инциденты при срабатывании правила автоматизации.

Сборники схем в Microsoft Sentinel основаны на рабочих процессах в Azure Logic Apps. Например, если вы пользуетесь системой отправки запросов ServiceNow, используйте Azure Logic Apps, чтобы автоматизировать ваши рабочие процессы и отправлять запросы в ServiceNow при формировании каждого оповещения или инцидента.

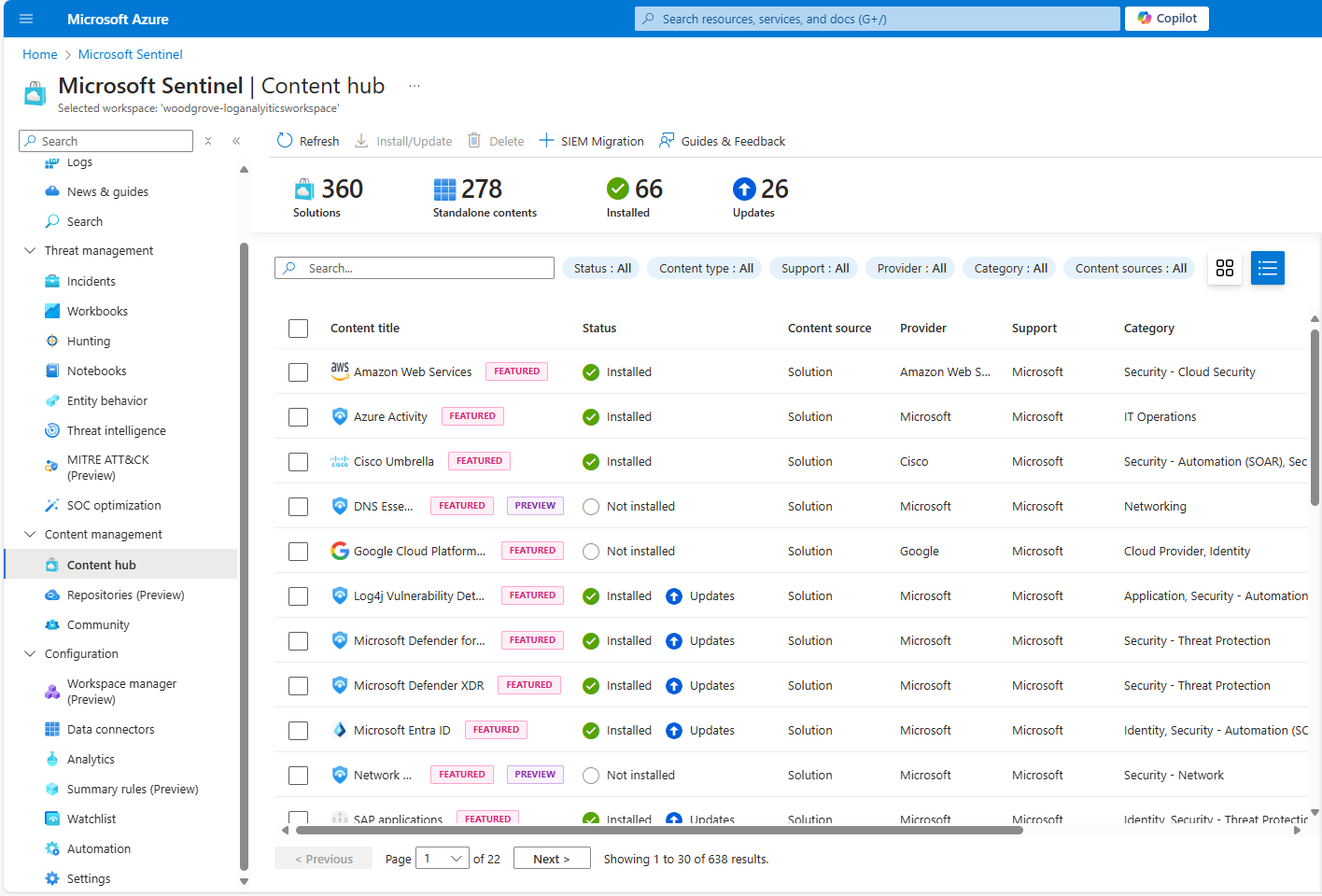

Включение содержимого безопасности из поля

Содержимое Microsoft Sentinel относится к компонентам решения для управления сведениями и событиями безопасности (SIEM), которые позволяют клиентам получать данные, отслеживать, оповещать, охотиться, исследовать, реагировать и подключаться к различным продуктам, платформам и службам. Содержимое в Microsoft Sentinel может включать такие типы контента, как соединители данных, книги, правила аналитики, запросы охоты, записные книжки, списки наблюдения и сборники схем.

Microsoft Sentinel предлагает эти типы контента в качестве решений и автономных элементов. Решения — это пакеты интеграции содержимого Microsoft Sentinel или API Microsoft Sentinel, которые выполняют комплексный продукт, домен или отраслевый вертикальный сценарий в Microsoft Sentinel. Решения и автономные элементы доступны для обнаружения и управления ими из концентратора контента.

Центр содержимого Microsoft Sentinel — централизованный узел, где вы можете найти готовые (встроенные) решения и управлять ими. Решения Microsoft Sentinel — пакеты содержимого Microsoft Sentinel или интеграций API Microsoft Sentinel, обеспечивающих развертывание и активацию за один этап. Решения концентратора контента, которые выполняют комплексный сценарий продукта, домена или отрасли в Microsoft Sentinel. Примером конкретного домена является Управление внутренними рисками Microsoft Purview, включающую соединитель данных, книгу, правила аналитики, запросы охоты и сборник схем.

Microsoft Sentinel на портале Microsoft Defender

Microsoft Sentinel — это служба безопасности, которая включена через портал Azure. После включения службы Microsoft Sentinel его можно получить через портал Azure или из платформы унифицированных операций безопасности Майкрософт на портале Microsoft Defender.

Платформа унифицированных операций безопасности Майкрософт на портале Microsoft Defender объединяет все возможности Microsoft Sentinel, Microsoft Defender XDR и Microsoft Copilot в Microsoft Defender.

При подключении Microsoft Sentinel к порталу Defender вы объединяете возможности с помощью XDR в Microsoft Defender, таких как управление инцидентами и расширенная охота. Уменьшите переключение инструментов и создайте более контекстное исследование, которое ускоряет реагирование на инциденты и останавливает нарушения быстрее.

Подробные сведения о интерфейсе Microsoft Sentinel на портале Microsoft Defender и о том, как подключиться, доступны в разделе сводки и ресурсов этого модуля.