Знакомство с ландшафтом угроз

Теперь вы узнали, что такое кибератаки, киберпреступники и кибербезопасность. Не менее важно понимать, какими способами киберпреступники могут осуществлять атаки для достижения своих целей. Для этого мы изучим такие основные понятия, как ландшафт угроз, векторы атаки, брешь в системе безопасности и другие.

Что такое ландшафт угроз?

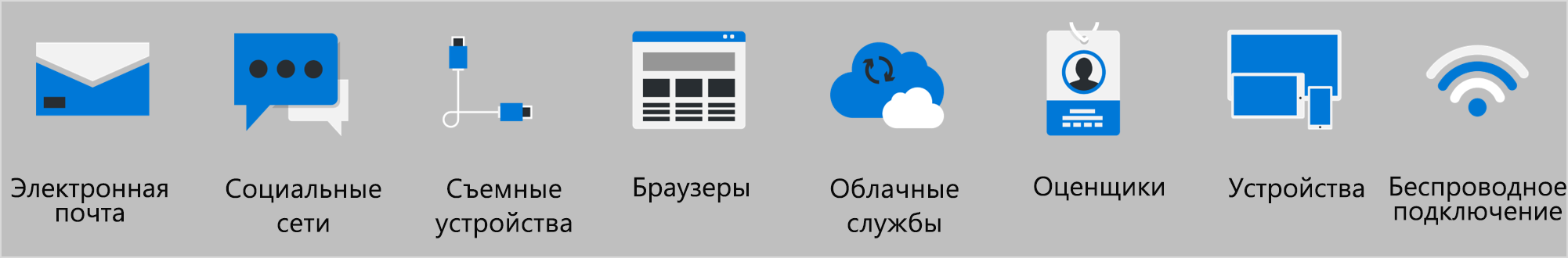

Независимо от того, является ли организация большой или небольшой, весь цифровой ландшафт, с которым он взаимодействует, представляет точку входа для кибератаки. К ним могут относиться:

- Учетные записи электронной почты

- Учетные записи социальных сетей

- Мобильные устройства

- Технологическая инфраструктура организации

- Облачные службы

- Люди

В совокупности они называются ландшафтом угроз. Обратите внимание, что ландшафт угроз может охватывать не только компьютеры и мобильные телефоны. Он может включать любые элементы, принадлежащие организации или управляемые ею, а иногда даже не имеющие к ней прямого отношения. Как вы скоро узнаете, преступники могут использовать любые средства, позволяющие начать и продолжить атаку.

Что такое векторы атаки?

Вектором атаки называют точку входа или маршрут действий, позволяющий злоумышленнику получить доступ к системе.

Электронную почту можно считать наиболее распространенным вектором атаки. Киберпреступники отправляют нормальные на вид сообщения электронной почты, которые провоцируют пользователей на некоторые действия. Например, предлагают скачать файл или щелкнуть ссылку, которые нанесут вред устройству пользователя. Другой распространенный вектор атаки — беспроводные сети. Злоумышленники часто подключаются к незащищенным беспроводным сетям, например в аэропортах и кафе, и ищут в них уязвимые устройства пользователей, использующих ту же беспроводную сеть. Также для кибератак регулярно применяются отслеживание аккаунтов в социальных сетях и доступ к устройствам, оставленным без присмотра. Но вам следует помнить, что злоумышленники могут обойтись и без всего этого. Есть много и менее очевидных направлений атак. Далее приводятся некоторые примеры.

- Съемный носитель. Злоумышленник может использовать USB-накопители, смарт-кабели, карты памяти и другое оборудование для компрометации устройства. Например, злоумышленники могут загрузить вредоносный код на USB-устройство, которое будет передано пользователю как бесплатный подарок или оставлено в общедоступных местах, как потерянное. Подключив такое устройство к своему компьютеру, вы нанесете ему ущерб.

- Браузер. Злоумышленники могут использовать вредоносные веб-сайты или расширения браузера, чтобы спровоцировать пользователей скачать на свои устройства вредоносные программы или изменить параметры браузера. Это поможет злоумышленникам скомпрометировать устройство и (или) получить точку входа в более широкую систему или сеть.

- Облачные службы. Организации все больше и больше полагаются на облачные службы для любых повседневных бизнес-процессов. Злоумышленники могут использовать плохо защищенные облачные ресурсы или службы. Например, скомпрометировав учетную запись облачной службы, злоумышленник может получить контроль над любыми ресурсами или службами, доступными этой учетной записи. Также можно получить доступ к другой учетной записи с более высоким уровнем разрешений.

- Диверсанты. Сотрудники организации могут намеренно или случайно стать вектором атаки. Например, злоумышленник может выполнять какие-то действия с высоким уровнем полномочий от имени человека, ставшего жертвой предыдущей атаки, для получения несанкционированного доступа к системе. Это разновидность атак с использованием социальных технологий. В таком сценарии сотрудник непреднамеренно выступает в качестве вектора атаки. Но бывает и так, что сотрудник с полномочным доступом специально использует его для хищения ценностей или причинения вреда.

Что такое брешь в системе безопасности?

Любая атака, которая дает кому-то несанкционированный доступ к устройствам, службам или сетям, считается брешью в системе безопасности. Брешь в системе безопасности можно сравнить с технологией, позволяющей злоумышленнику (взломщику) проникнуть в нужное здание, только в случае с кибератаками это будет устройство, приложение или сеть.

Брешь в системе безопасности может иметь очень разные формы, часть из которых мы перечислим ниже.

Атаки с применением социальных технологий

Обычно думать о нарушениях безопасности как о эксплуатации некоторых недостатков или уязвимостей в технической службе или части оборудования. Многие считают, что атаки возможны только при наличии уязвимостей в технологиях. Это далеко не так. Злоумышленники могут использовать для атак социальные технологии, чтобы спровоцировать или вынудить пользователей сделать что-то такое, что предоставит атакующим несанкционированный доступ к системе.

В сфере социальных технологий выделяют атаки с олицетворением, при которых неавторизованный пользователь (злоумышленник) пытается завоевать доверие полномочного пользователя и получить доступ через его неосторожные действия, играя роль человека с высоким уровнем полномочий. Например, киберпреступник представляется сотрудником поддержки и спрашивает у пользователя пароль для доступа к корпоративным системам.

Атаки через браузер

Браузеры являются важным средством доступа в Интернет на настольных компьютерах, ноутбуках и телефонах. Уязвимости в системе безопасности браузера играют важную роль из-за своей распространенности. Или предположим, что пользователь работает над важным проектом и уже приближается срок его сдачи. Ему нужно быстро выяснить, как решить некоторую проблему для этого проекта. Он находит веб-сайт, который обещает предоставить решение.

Но сначала веб-сайт просит внести небольшие изменения в параметры браузера, чтобы установить нужную для решения надстройку. Пользователь выполняет инструкции с веб-сайта. И теперь браузер скомпрометирован, хотя пользователь и не догадывается об этом. Такая атака с модификатором браузера является лишь одним из широкого разнообразия типов, используемых киберпреступниками. В этом сценарии злоумышленник получает возможность использовать браузер для кражи информации, отслеживания поведения пользователей или компрометации устройства.

Атаки для взлома пароля

Атака с использованием пароля подразумевает, что кто-то пытается выполнить проверку подлинности для защищенной паролем учетной записи, чтобы получить несанкционированный доступ к устройству или системе. Злоумышленники часто используют программное обеспечение для ускорения процесса взлома и подбора паролей. Предположим, что злоумышленник выяснил имя пользователя от рабочей учетной записи некоторого сотрудника.

Теперь ему нужно перебрать огромное количество возможных сочетаний символов в поисках пароля для этой учетной записи. Чтобы получить доступ, достаточно лишь один раз ввести правильный пароль. Такие действия называются атакой методом подбора, и это один из многих вариантов применить атаку с использованием пароля.

Что такое утечка данных?

Утечкой данных называют ситуацию, в которой злоумышленник успешно получает доступ к данным или возможность управлять ими. Продолжая аналогию со взломщиком, это похоже на кражу важных документов и доступ к другим сведениям в ранее взломанном здании:

Когда злоумышленник создает брешь в системе безопасности, чаще всего его целью будут некоторые данные с критически важной информацией. Низкая безопасность данных может помочь ему получить несанкционированный доступ к данным и возможность управлять ими. Это может привести к серьезным последствиям для жертвы, будь то физическое, юридическое лицо или даже правительственное учреждение. Ведь мы понимаем, что данные жертвы можно нелегально использовать множеством способов. Например, потребовать за них выкуп или нанести ущерб финансовому положению или репутации.