Описание глубинной защиты

Целью глубинной защиты является обеспечение безопасности информации и предотвращение кражи данных лицами, у которых нет разрешения на доступ к ним.

Стратегия глубинной защиты использует ряд механизмов для замедления атаки, направленной на получение несанкционированного доступа к данным.

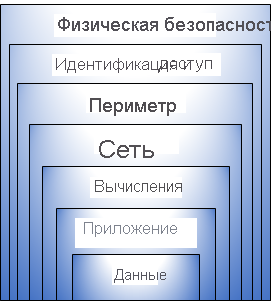

Уровни глубинной защиты

Глубинную защиту можно представить как набор слоев с защищаемыми данными в центре, а все остальные слои работают для защиты этого центрального слоя данных.

Каждый уровень обеспечивает защиту, поэтому если злоумышленник преодолеет один уровень, следующий уровень помешает дальнейшему проникновению. Благодаря такому подходу вы избавляетесь от необходимости рассчитывать только на какой-либо один уровень защиты. Он замедляет атаку и предоставляет предупреждающую информацию, на основе которой группы обеспечения безопасности могут действовать, автоматически или вручную.

Ниже приводится краткий обзор роли каждого уровня.

- Уровень физической безопасности — это первая линия защиты компьютерного оборудования в центре обработки данных.

- Уровень идентификации и доступа контролирует доступ к инфраструктуре и управление изменениями.

- На уровне периметра используется защита от распределенных атак типа "отказ в обслуживании" (DDoS) для фильтрации крупномасштабных атак, прежде чем они приведут к отказу в обслуживании для пользователей.

- Уровень сети ограничивает взаимодействие между ресурсами посредством сегментации и управления доступом.

- Уровень вычислений защищает доступ к виртуальным машинам.

- Уровень приложений обеспечивает безопасность приложений и отсутствие уязвимостей.

- Уровень данных контролирует доступ к бизнес-данным и данным клиентов, которые вам необходимо защитить.

Эти уровни служат руководством, помогающим принимать решения о конфигурации системы безопасности на всех уровнях ваших приложений.

Azure предоставляет инструменты и функции безопасности на всех уровнях концепции глубинной защиты. Давайте подробнее рассмотрим каждый уровень.

Физическая безопасность

Физическая защита доступа к зданиям и контроль доступа к вычислительному оборудованию в центре обработки данных — это первая линия обороны.

Физическая безопасность предусматривает меры по ограничению физического доступа к ресурсам. Эти меры гарантируют, что злоумышленники не преодолеют остальные уровни, и защищают данные от потери и кражи. Майкрософт использует различные механизмы физической безопасности в своих облачных центрах обработки данных.

Удостоверение и доступ

Уровень идентификации и доступа обеспечивает безопасность удостоверений, предоставление доступа только лицам, которым он необходим, а также регистрацию событий входа и изменений.

На этом уровне:

- Управляйте доступом к инфраструктуре и изменениями.

- Используйте единый вход и многофакторную проверку подлинности.

- Проверяйте события и изменения.

периметр;

Периметр сети защищает от сетевых атак на ресурсы. Выявление атак, устранение их последствий и оповещение об атаках — это важные элементы обеспечения безопасности вашей сети.

На этом уровне:

- Используйте защиту от атак DDoS для фильтрации крупномасштабных атак, прежде чем они повлияют на доступность системы для пользователей.

- Используйте брандмауэры по периметру, чтобы обнаруживать атаки на сеть и получать о них оповещения.

Network

На этом уровне основное внимание уделяется ограничению сетевых подключений во всех ваших ресурсах, чтобы использовались только самые необходимые подключения. Ограничивая такие подключения, вы уменьшаете риск распространения атак на другие системы в вашей сети.

На этом уровне:

- Ограничьте обмен данными между ресурсами.

- Настройте запрет по умолчанию.

- Ограничьте входящий и исходящий интернет-трафик, где это имеет смысл.

- Реализуйте безопасное подключение к локальным сетям.

Службы вычислений

Вредоносные программы, отсутствие исправлений и ненадлежащая защита систем делают вашу среду уязвимой перед атаками. Этот уровень нацелен на обеспечение безопасности ваших вычислительных ресурсов и реализацию соответствующих элементов управления для максимального сокращения проблем безопасности.

На этом уровне:

- Защитите доступ к виртуальным машинам.

- Реализуйте защиту конечных точек на устройствах и своевременно устанавливайте все исправления.

Приложение

Интеграция безопасности в жизненный цикл разработки приложений позволяет сократить количество уязвимостей в коде. Каждая команда разработчиков должна обеспечивать безопасность своих приложений по умолчанию.

На этом уровне:

- Убедитесь, что приложения защищены и не содержат уязвимостей.

- Храните конфиденциальные секреты приложений на защищенном носителе.

- Сделайте безопасность требованием к разработке всех приложений.

Data

Лица, ответственные за хранение данных и управление доступом к данным, обязаны обеспечить надлежащую защиту. Часто нормативные требования предписывают определенные меры контроля и процедуры для обеспечения конфиденциальности, целостности и доступности данных.

Практически всегда злоумышленники охотятся за данными:

- Сохранение в базе данных.

- которые хранятся на диске на виртуальных машинах;

- которые хранятся в приложениях, предоставляемых в рамках предложения "Программное обеспечение как услуга" (SaaS), таких как Office 365;

- которые управляются через облачное хранилище.