Создание базового плана для учетной записи хранения Azure

Учетная запись хранения Azure предоставляет уникальное пространство имен, в котором вы можете хранить свои объекты данных хранилища Azure и получать к ним доступ.

Рекомендации по обеспечению безопасности учетной записи хранения Azure

В следующих разделах описаны служба хранилища Azure рекомендации, которые находятся в cis Microsoft Azure Foundations Security Benchmark версии 3.0.0. В каждую рекомендацию включены основные шаги, которые необходимо выполнить на портале Azure. Вы должны выполнить эти шаги для своей подписки и использовать свои ресурсы для проверки каждой рекомендации по безопасности. Имейте в виду, что параметры уровня 2 могут ограничивать некоторые функции или действия, поэтому подумайте, какие параметры безопасности следует применить.

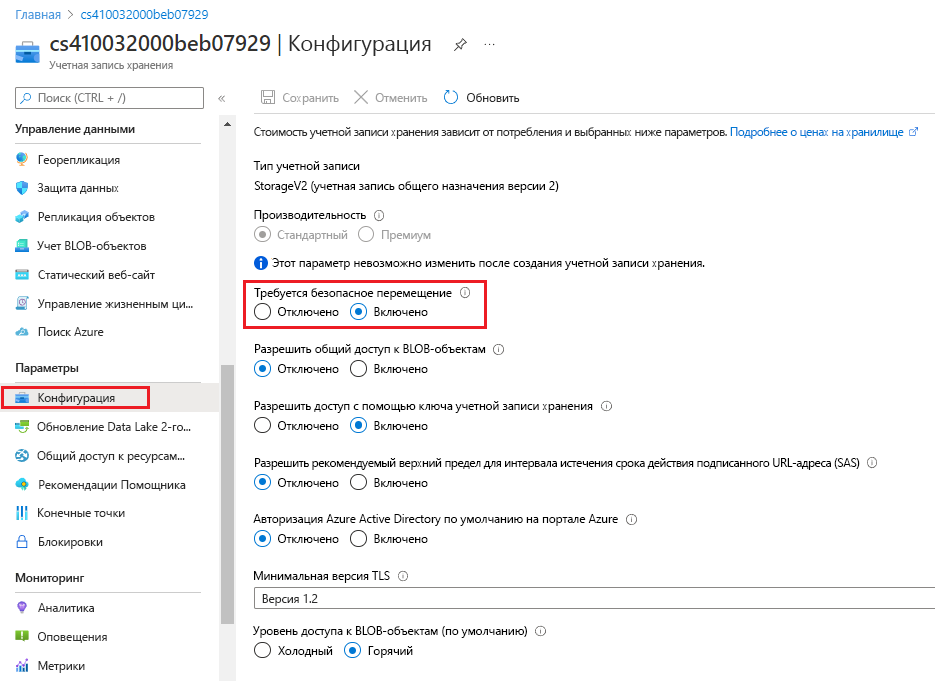

Требование повышенной безопасности передачи — уровень 1

Это шаг, который необходимо предпринять, чтобы обеспечить безопасность служба хранилища Azure данных для шифрования данных между клиентом и служба хранилища Azure. Первая рекомендация — всегда использовать протокол HTTPS. Использование HTTPS обеспечивает безопасный обмен данными через общедоступный Интернет. Чтобы принудительно использовать HTTPS при вызове REST API для доступа к объектам в учетных записях хранения, включите параметр Требуется безопасная передача для учетной записи хранения. После включения этого элемента управления подключения, которые используют HTTP, будут отклоняться. Выполните следующие действия для каждой учетной записи хранения в подписке.

Войдите на портал Azure. Найдите и выберите Учетные записи хранения.

В области Учетные записи хранения выберите учетную запись хранения.

В меню слева в разделе Параметры выберите Конфигурация.

В области Конфигурация убедитесь, что для параметра Требуется безопасная передача задано значение Включено.

Если изменить параметры, нажмите кнопку "Сохранить " в строке меню.

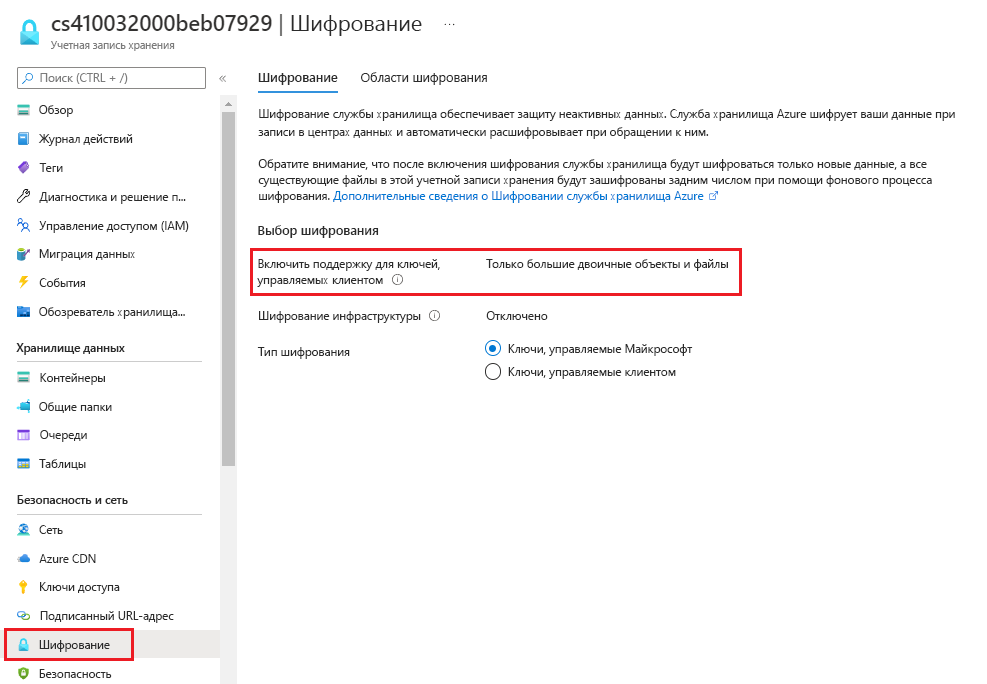

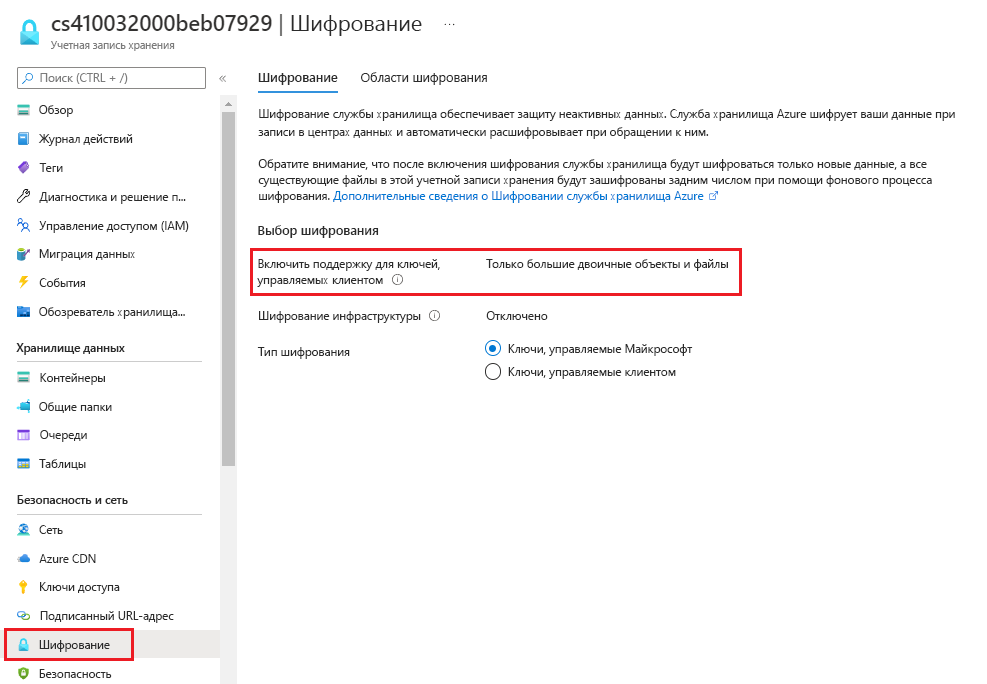

Включение шифрования больших двоичных объектов (BLOB) — уровень 1

Хранилище BLOB-объектов Azure — это решение корпорации Майкрософт для хранения объектов в облаке. Хранилище BLOB-объектов используется для хранения больших объемов неструктурированных данных. Неструктурированные данные — это данные, которые не соответствуют конкретной модели или определению данных. Примеры неструктурированных данных включают текстовые и двоичные данные. Шифрование службы хранилища обеспечивает защиту неактивных данных. Служба хранилища Azure шифрует данные при записи в центры обработки данных и автоматически расшифровывает их, когда вы к ним обращаетесь.

Войдите на портал Azure. Найдите и выберите Учетные записи хранения.

В области Учетные записи хранения выберите учетную запись хранения.

В меню слева в разделе Безопасность + сеть выберите Шифрование.

В области шифрования обратите внимание, что служба хранилища Azure шифрование включено для всех новых и существующих учетных записей хранения и что его нельзя отключить.

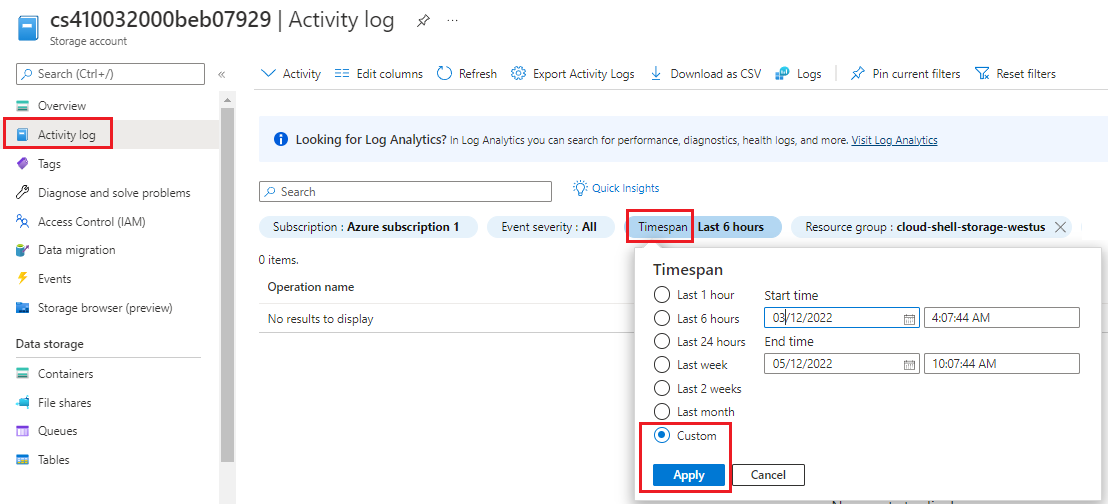

Периодическое повторное создание ключей доступа — уровень 1

При создании учетной записи хранения в Azure Azure создает два ключа доступа к хранилищу длиной 512 бит. Эти ключи используются для проверки подлинности при доступе к учетной записи хранения. Периодическая смена этих ключей гарантирует, что любой непреднамеренный доступ к этим ключам или раскрытие их будут ограничены во времени. Выполните следующие действия для каждой учетной записи хранения в подписке Azure.

Войдите на портал Azure. Найдите и выберите Учетные записи хранения.

В области Учетные записи хранения выберите учетную запись хранения.

В меню слева выберите "Безопасность и сеть", а затем выберите ключи доступа.

Просмотрите дату последнего поворота для каждого ключа.

Если вы не используете Azure Key Vault с поворотом клавиш, нажмите кнопку "Повернуть ключ ", чтобы вручную повернуть ключи доступа.

Требовать окончания срока действия маркеров подписанного URL-адреса через час — уровень 1

Подписанный URL-адрес — это URI, который предоставляет ограниченные права доступа к ресурсам хранилища Azure. Вы можете предоставить подписанный URL-адрес клиентам, которые не должны доверять ключу учетной записи хранения, но которым требуется делегировать доступ к определенным ресурсам учетной записи хранения. Передавая URI подписанного URL-адреса этим клиентам, вы предоставляете им доступ к ресурсу в течение определенного времени с указанным набором разрешений.

Примечание.

Для рекомендаций в cis Microsoft Azure Foundations Security Benchmark версии 3.0.0 срок действия маркера подписанного URL-адреса невозможно проверить автоматически. Рекомендация требует проверку вручную.

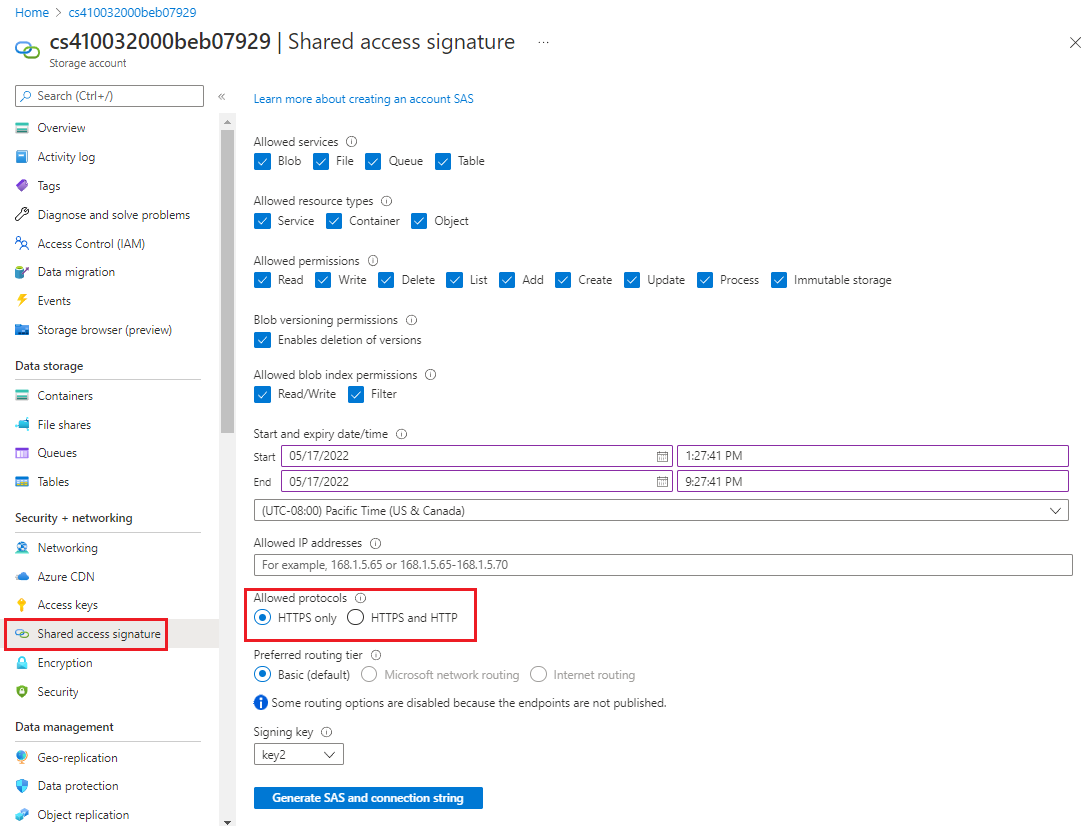

Требование предоставления маркеров подписанного URL-адреса только через HTTPS — уровень 1

Маркеры подписанного URL-адреса должны передаваться только по протоколу HTTPS. Выполните следующие действия для каждой учетной записи хранения в подписке Azure.

Войдите на портал Azure. Найдите и выберите Учетные записи хранения.

В области Учетные записи хранения выберите учетную запись хранения.

В меню в разделе Безопасность + сеть выберите Подписанный URL-адрес.

В области Подписанный URL-адрес в разделе Дата и время начала и окончания задайте даты и время в параметрах Начало и Окончание.

В разделе Разрешенные протоколы выберите Только HTTPS.

Если изменить параметры, нажмите кнопку "Создать SAS" и строка подключения в нижней части экрана.

Настройте функции подписанного URL-адреса, как описано в следующих разделах.

Включение шифрования файлов Azure — уровень 1

Шифрование дисков Azure шифрует диски ОС и данных в виртуальных машинах IaaS. Шифрование на стороне клиента и шифрование на стороне сервера (SSE) применяется для шифрования данных в службе хранилища Azure. Выполните следующие действия для каждой учетной записи хранения в подписке Azure.

Войдите на портал Azure. Найдите и выберите Учетные записи хранения.

В области Учетные записи хранения выберите учетную запись хранения.

В меню слева в разделе Безопасность + сеть выберите Шифрование.

В области шифрования обратите внимание, что служба хранилища Azure шифрование включено для всех новых и существующих хранилищ BLOB-объектов и файлов, и что его нельзя отключить.

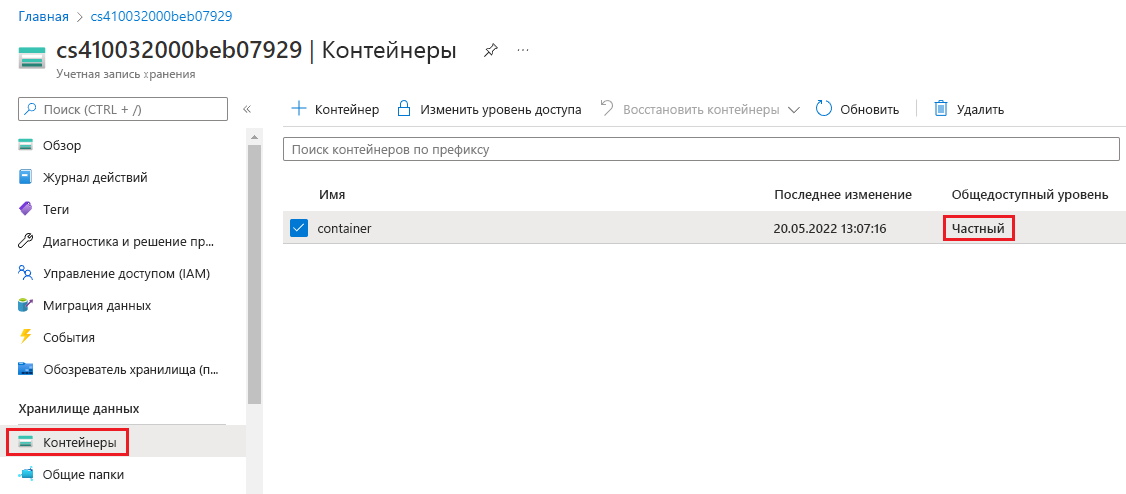

Требование только частного доступа к контейнерам больших двоичных объектов — уровень 1

Вы можете включить анонимный, общедоступный доступ на чтение к контейнеру и его BLOB-объектам в Хранилище BLOB-объектов Azure. Включив анонимный общедоступный доступ на чтение, вы можете предоставить доступ только для чтения к этим ресурсам, не предоставляя общий доступ к ключу учетной записи и не требуя подписанного URL-адреса. По умолчанию контейнер и любые большие двоичные объекты внутри него могут быть доступны только пользователям, которым были предоставлены соответствующие разрешения. Чтобы предоставить анонимным пользователям доступ на чтение к контейнеру и его BLOB-объектам, можно установить для уровня доступа к контейнеру значение Открытый.

Но, если вы предоставите общий доступ к контейнеру, анонимные пользователи смогут считывать BLOB-объекты в общедоступном контейнере без авторизации запроса. Вместо этого рекомендуется установить для уровня доступа к контейнерам хранилища значение Частный. Выполните следующие действия для каждой учетной записи хранения в подписке Azure.

Войдите на портал Azure. Найдите и выберите Учетные записи хранения.

В области Учетные записи хранения выберите учетную запись хранения.

В меню слева в разделе Хранилище данных выберите Контейнеры.

В области Контейнеры убедитесь, что для параметра Открытый уровень доступа задано значение Частный.