Упражнение. Создание и настройка Front Door

Front Door прослушивает конечную точку и сопоставляет входящие запросы к маршруту. Затем он пересылает эти запросы в лучший доступный источник. Определяемая конфигурация маршрутизации определяет, как Front Door обрабатывает запрос на пограничном перед пересылкой в источник.

Сведения, обрабатываемые на краю, включают:

- Протоколы, которые принимает маршрут.

- Пути для сопоставления.

- Перенаправление трафика на HTTPS.

- Определение группы источника, которая обслуживает запрос.

- Настройка протокола, используемого для перенаправления запроса.

- Использование кэша, если он включен.

- Использование наборов правил для обработки запроса еще до переадресации в источник.

В системе управления транспортными средствами необходимо настроить Front Door для частного доступа к веб-серверам, на которых размещено приложение для регистрации транспортных средств, с использованием Private Link. Кроме того, необходимо настроить Front Door для доступа к службе приложений, на которой размещен веб-сайт продления лицензии с помощью Private Link. Профиль Azure Front Door имеет конечную точку с двумя маршрутами, каждый из которых настроен для маршрутизации трафика на правильный веб-сайт. Наконец, вы настроите политику безопасности, содержащую политику WAF для защиты веб-приложений от вредоносных атак и злоумышленников.

В этом упражнении описано, как создать профиль Front Door, настроить источники в группе источников, настроить маршруты и применить политику безопасности. Затем вы проверяете каждый маршрут, чтобы убедиться, что Front Door обрабатывает каждый запрос правильно.

Создание Azure Front Door

В этом модуле вы создадите Front Door с именем vehicleFrontDoor со следующей конфигурацией:

- Две группы источников. Первая группа источников содержит IP-адрес конечной точки службы виртуальных машин веб-серверов. Вторая группа источников содержит службу приложений. Вы также включаете доступ к этим источникам через частную ссылку.

- Утверждение подключений к частной конечной точке для веб-серверов и службы приложений.

- Создайте конечную точку в профиле Front Door с двумя маршрутами, настроенными для направления запросов на веб-сайт регистрации автомобиля и веб-сайт продления лицензии.

- Политика безопасности, содержащая политику WAF для блокировки вредоносных запросов.

Создайте профиль Azure Front Door со следующей командой:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorСоздайте первую конечную точку в профиле с помощью следующей команды:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Создание групп источников и добавление источников

Войдите на портал Azure , чтобы завершить настройку профиля Front Door. Обязательно используйте ту же учетную запись, с которым вы активировали песочницу.

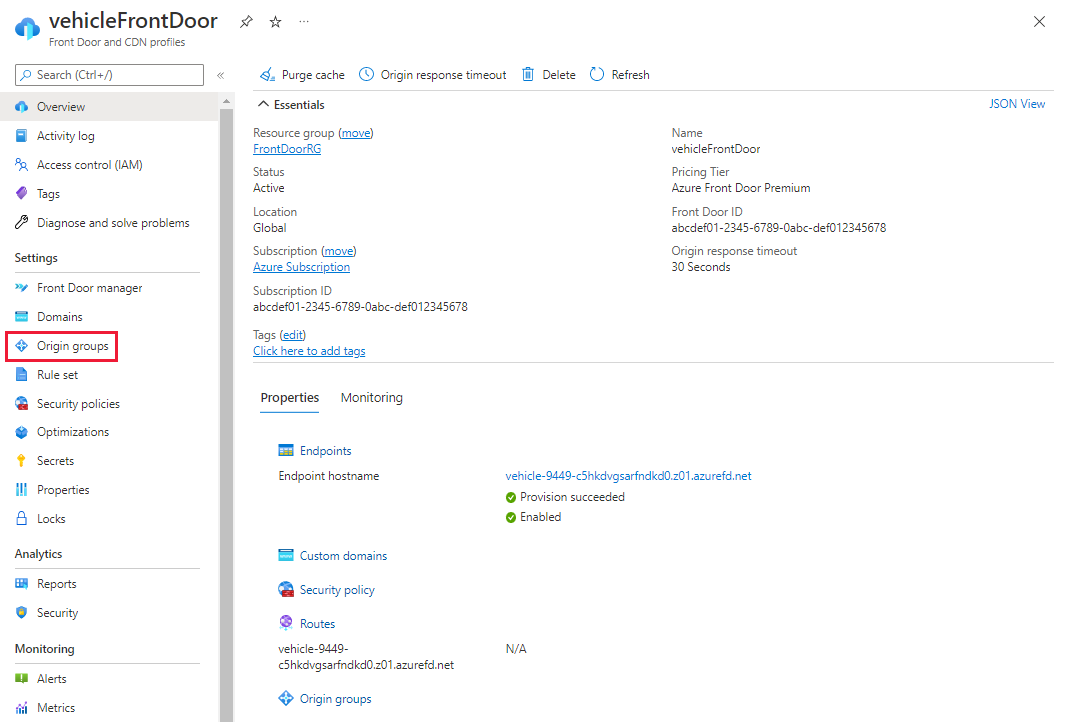

Перейдите к созданному вами профилю Front Door

vehicleFrontDoorи выберите группы источников в разделе "Параметры " в области меню слева.

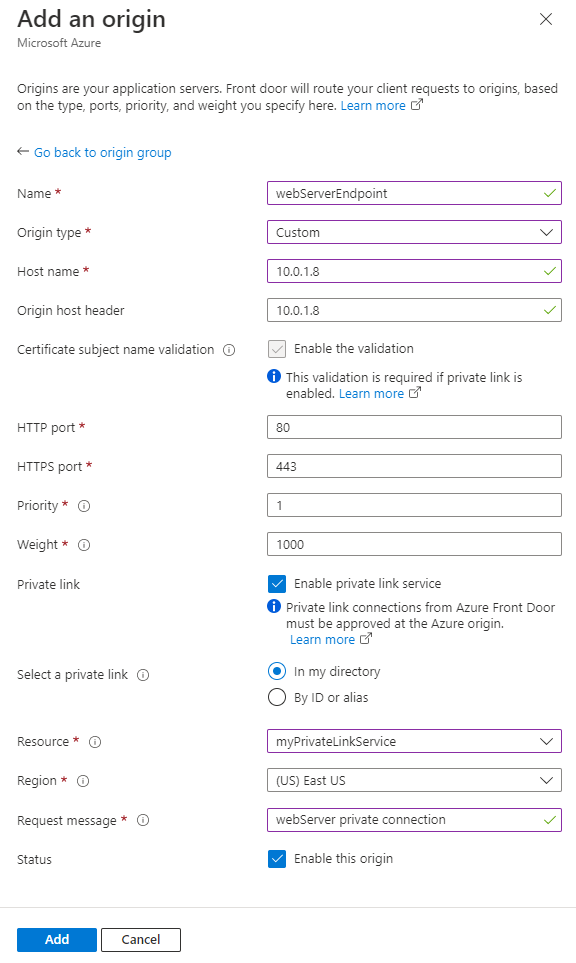

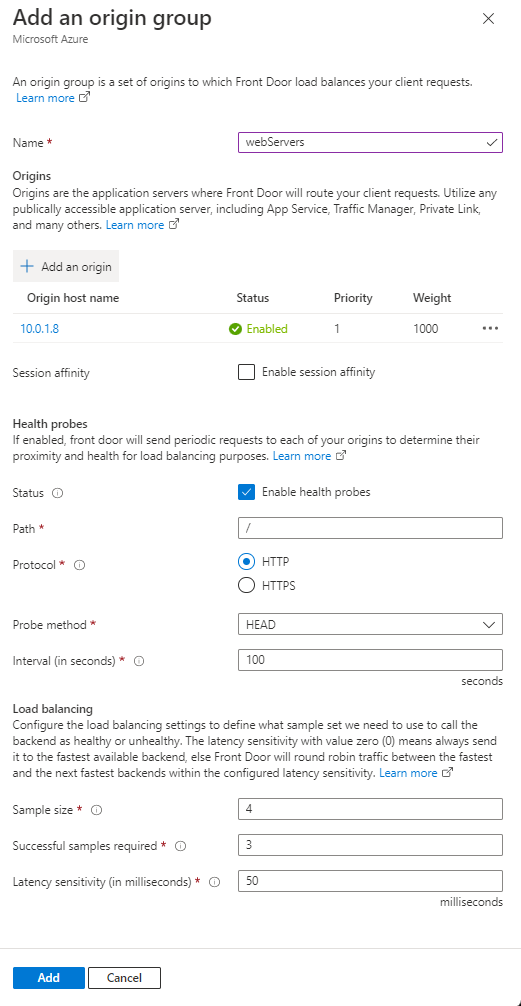

Выберите + Добавить, чтобы создать первую группу источников. Для имени введите webServers. Затем выберите + Добавить источник. Введите или выберите следующие сведения, чтобы добавить источник веб-сервера:

Параметры Ценность Имя Введите webServerEndpoint. Тип источника Выберите Настраиваемые. Имя узла Введите 10.0.1.8 Заголовок оригинального хоста Это поле совпадает с именем узла для этого примера. Проверка имени субъекта сертификата Оставьте флажок. Требуется для службы приватной ссылки. HTTP-порт Оставьте значение по умолчанию. 80. Порт HTTPS Оставьте значение по умолчанию. 443. Приоритет Оставьте значение по умолчанию. 1. Вес Оставьте значение по умолчанию. 1000. Частная ссылка Установите флажок Включить службу приватного подключения. Выберите приватную ссылку Выберите В моем каталоге. Ресурс Выберите myPrivateLinkService. Область Регион выбирается при выборе ресурса. Запрос сообщения Введите частное подключение к webServer . Статус Включите этот источник. Выберите Добавить, чтобы добавить источник в группу источников. Оставьте остальные параметры группы источников в качестве значения по умолчанию. Затем выберите Добавить, чтобы создать группу происхождения.

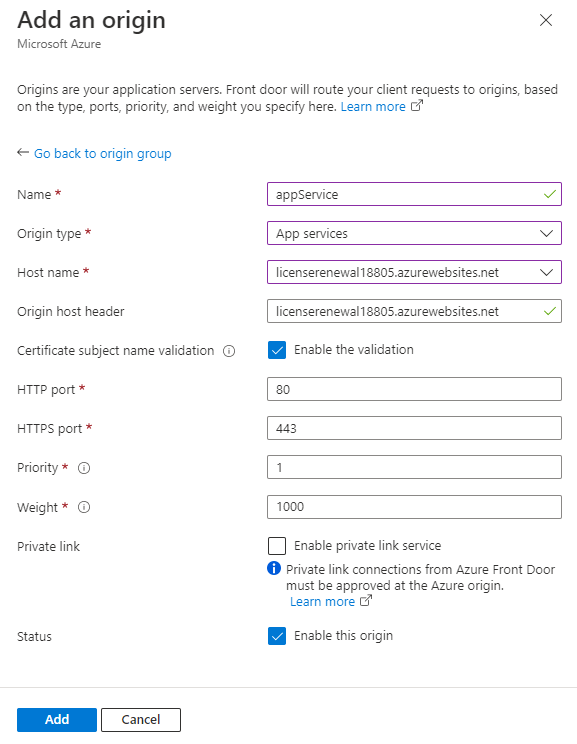

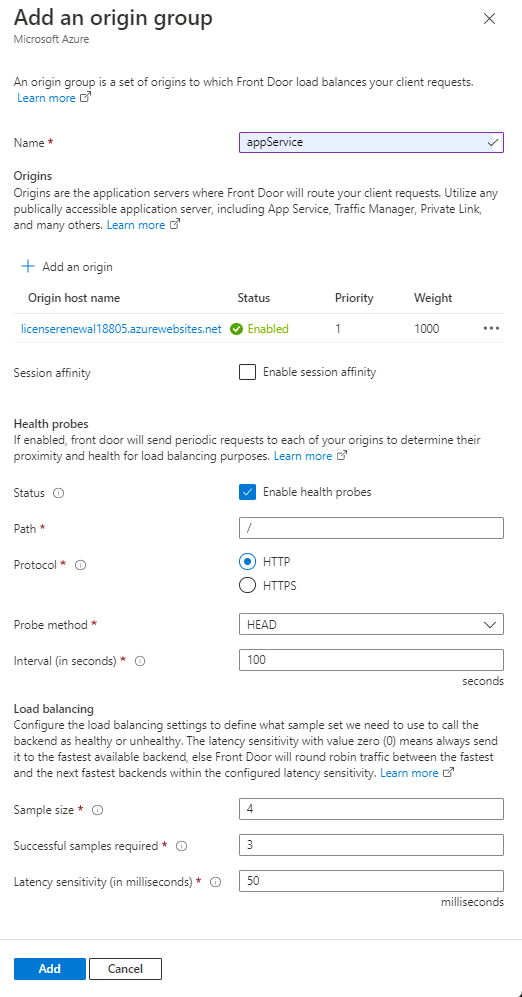

Нажмите кнопку + Добавить еще раз, чтобы создать вторую группу источников. Для имени введите appService. Затем выберите + Добавить источник. Введите или выберите следующие сведения.

Параметры Ценность Имя Введите appService. Тип источника Выберите службы приложений. Имя узла Выберите веб-сайт Azure в раскрывающемся меню, которое начинается с licenserenewal.Заголовок исходного хоста Это поле совпадает с именем узла для этого примера. Проверка имени субъекта сертификата Оставьте отмеченным. Требуется для сервиса частного подключения. HTTP-порт Оставьте значение по умолчанию. 80. Порт HTTPS Оставьте значение по умолчанию. 443. Приоритет Оставьте значение по умолчанию. 1. Вес Оставьте значение по умолчанию. 1000. Приватная ссылка Оставьте значение по умолчанию. Статус Включите этот источник. Выберите Добавить, чтобы добавить источник в группу источников. Оставьте остальные параметры группы источников в качестве значения по умолчанию. Затем выберите Добавить, чтобы создать вторую группу источников.

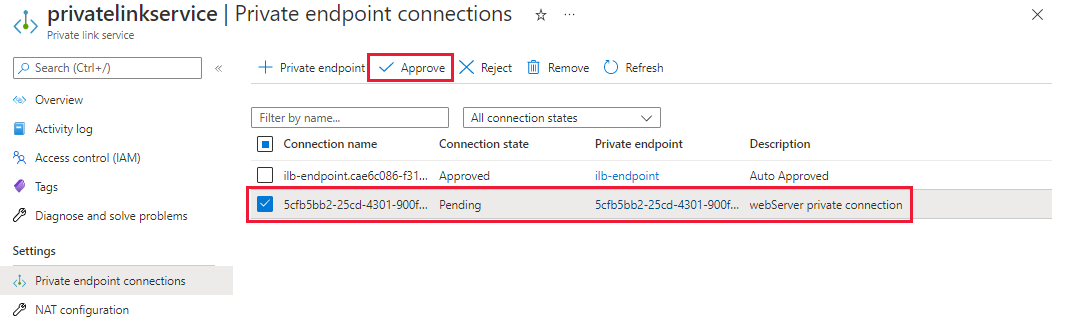

Утверждение подключений к частной конечной точке

После включения службы приватных ссылок для исходных ресурсов необходимо одобрить запрос подключения к частной конечной точке, прежде чем частное подключение будет установлено. Чтобы одобрить подключение для веб-серверов , найдите ресурс службы частной связи, созданный в предыдущем разделе с именем myPrivateLinkService. Выберите подключения к приватной конечной точке в разделе "Параметры" в области меню слева.

Выберите ожидающие подключения с описанием приватного подключения webServer и выберите Утвердить. Затем выберите Да, чтобы подтвердить утверждение для установления подключения.

Не нужно утверждать частную конечную точку для службы приложений, так как подключение осуществляется через общедоступный Интернет.

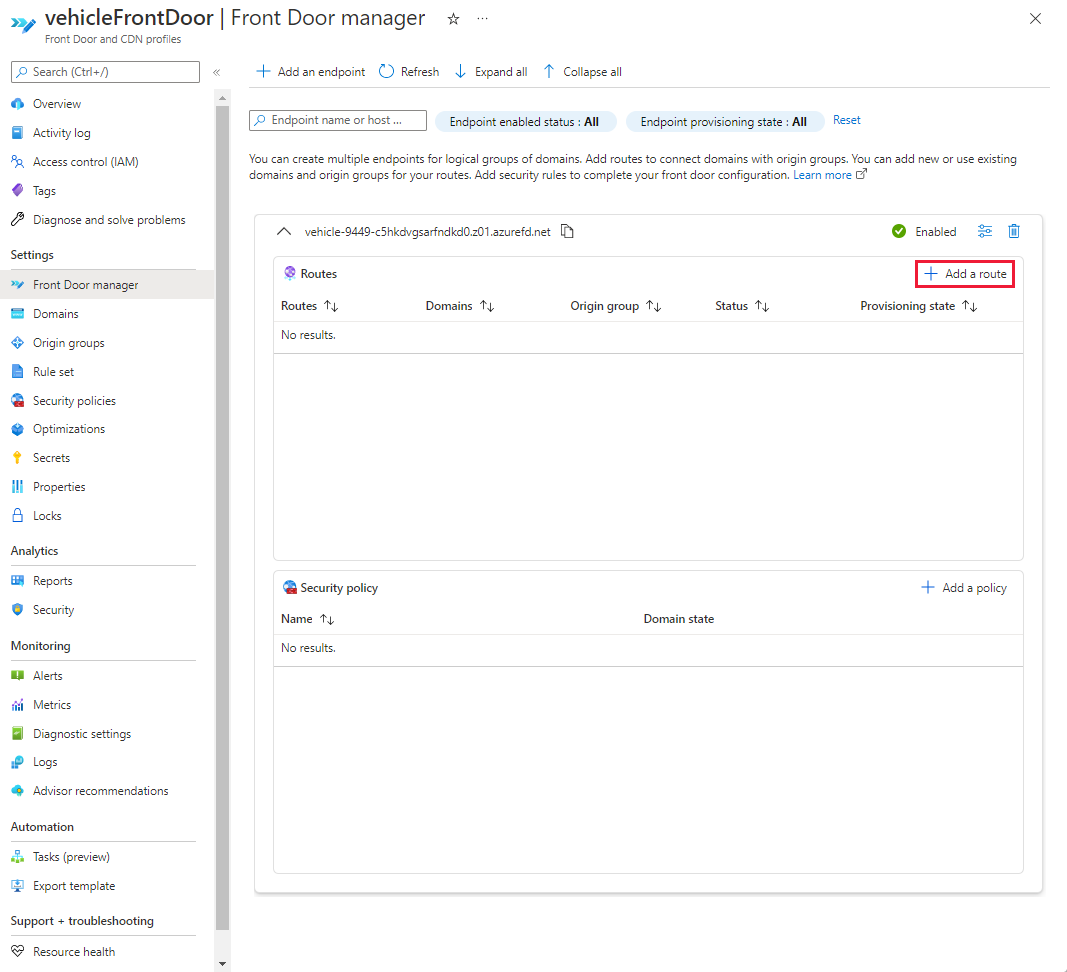

Добавление маршрутов

Здесь вы добавите два маршрута для направления трафика на веб-сайт регистрации автомобиля и веб-сайт продления лицензии.

Перейдите к менеджеру Передней двери для профиля автомобиля ПередняяДверь. Выберите + Добавить маршрут из конечной точки, созданной на шаге 2.

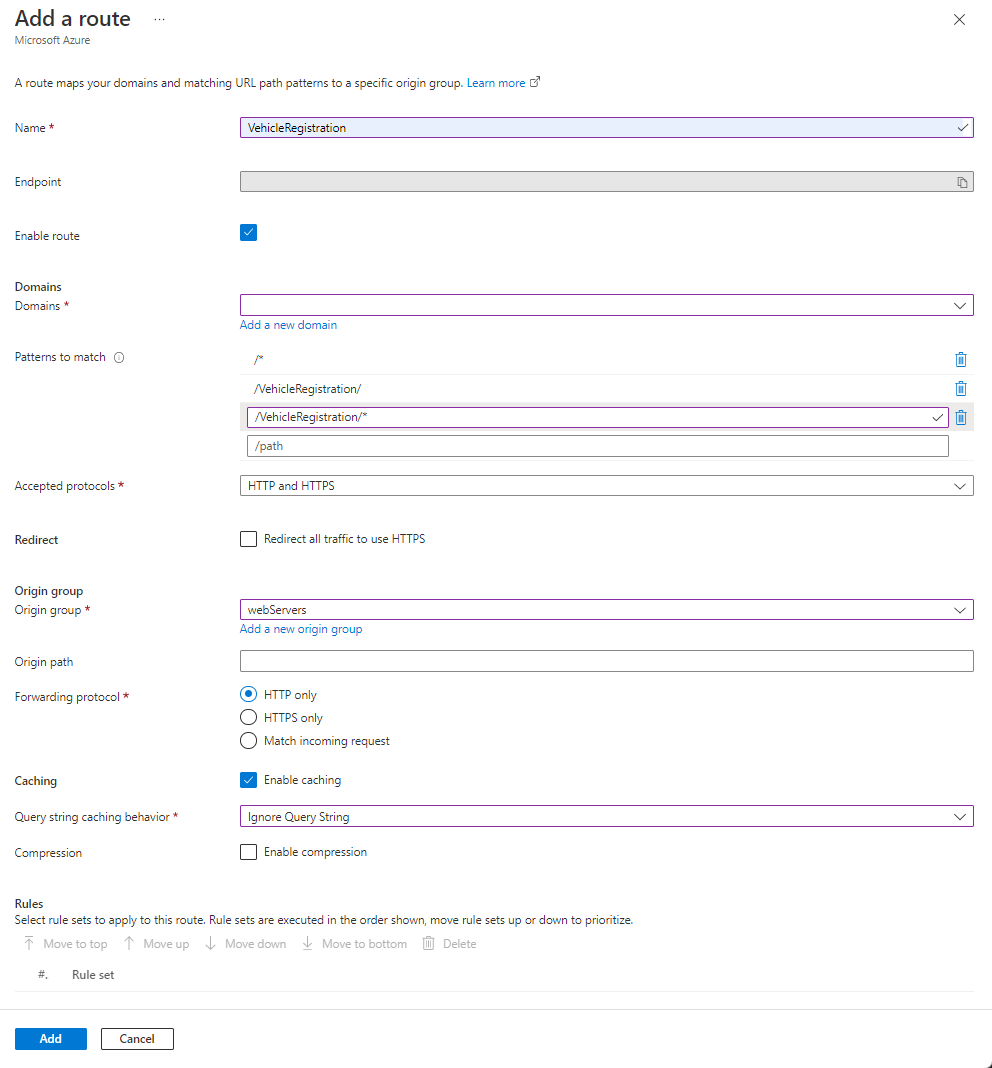

Выберите или введите следующие сведения, а затем выберите Добавить, чтобы создать первый маршрут для сайта регистрации транспортных средств.

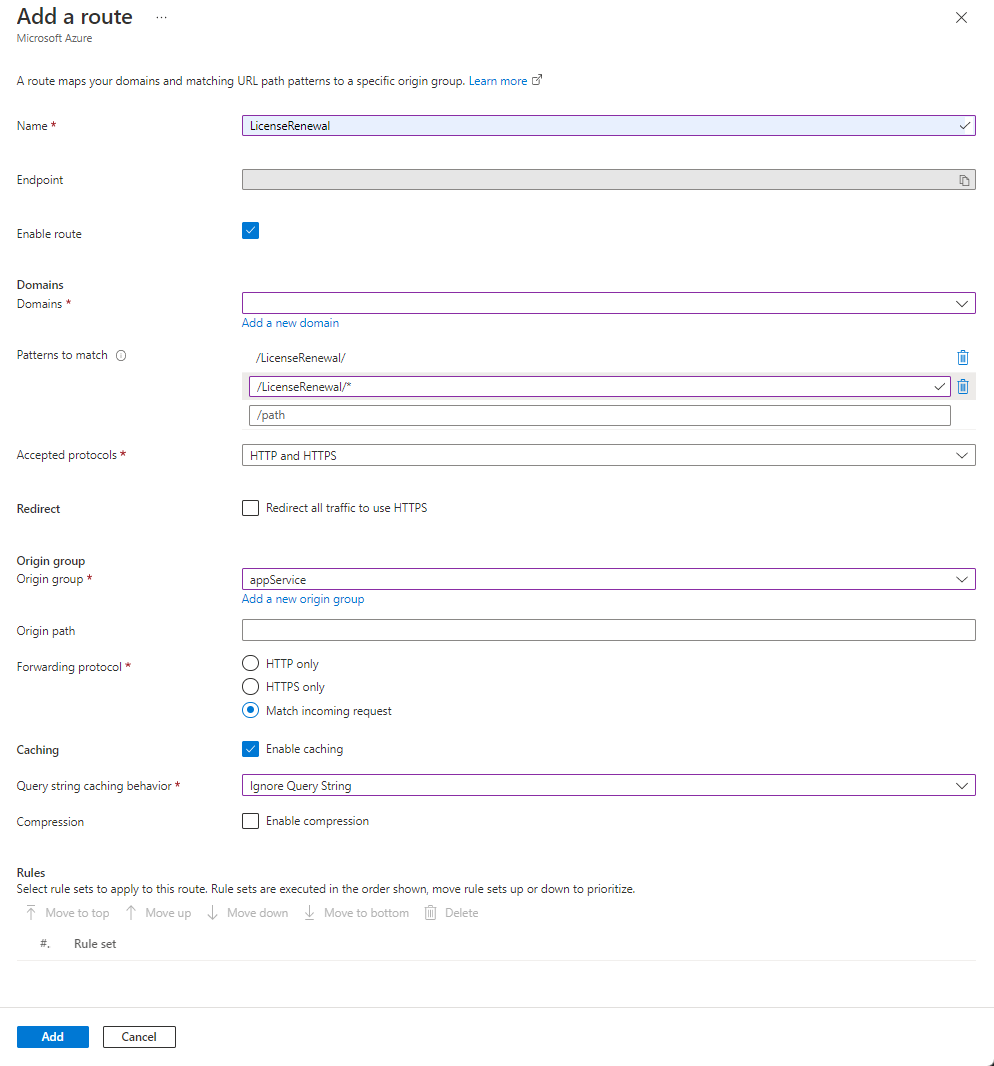

Параметры Ценность Имя Введите VehicleRegistration Активированный маршрут Оставьте флажок установленным. Домены Выберите единственный доступный домен в раскрывающемся меню. Шаблоны для сопоставления Введите /VehicleRegistration,/VehicleRegistration/*и/*для сопоставления путей.Принятые протоколы Выберите HTTP и HTTPS в раскрывающемся меню. Перенаправить снять флажок Перенаправить весь трафик для использования HTTPS Группа источников Выберите веб-сервер в раскрывающемся меню. Путь к источнику Оставьте пустым. Протокол пересылки Выберите только HTTP . Кэширование Установите флажок, чтобы включить кэширование. Поведение кэширования строки запроса Выберите Игнорировать строку запроса в раскрывающемся меню. Выберите + Добавить маршрут еще раз, чтобы создать маршрут для веб-сайта продления лицензии. Выберите или введите следующие сведения, а затем выберите Добавить, чтобы создать второй маршрут.

Параметры Ценность Имя Введите ПродлениеЛицензии Активированный маршрут Оставьте флажок установленным. Домены Выберите единственный доступный домен в раскрывающемся меню. Шаблоны для сопоставления Введите /LicenseRenewalи/LicenseRenewal/*для сопоставления путей.Принятые протоколы Выберите HTTP и HTTPS в раскрывающемся меню. Перенаправить снять флажок Перенаправить весь трафик для использования HTTPS Группа источников Выберите appService в раскрывающемся меню. Путь к источнику Оставьте пустым. Протокол пересылки Выберите Сопоставление входящих запросов. Кэширование Установите флажок, чтобы включить кэширование. Поведение кэширования строки запроса Выберите игнорировать строку запроса в раскрывающемся меню.

Создание политики безопасности

Чтобы защитить веб-сайты, связанные с автотранспортом, настройте политику брандмауэра веб-приложений (WAF) на конечной точке, применяя политику безопасности.

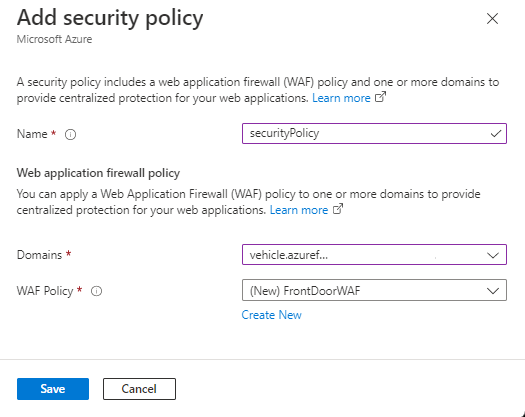

В интерфейсе Front Door выберите и нажмите "Добавить политику" для указанной конечной точки. Введите securityPolicy для имени, а затем в раскрывающемся списке выберите домен.

Выберите Создать новую, чтобы создать новую политику WAF. Дайте имя политике WAF frontdoorWAF, а затем выберите Сохранить, чтобы применить WAF-политику к конечной точке.

Настройка политики WAF

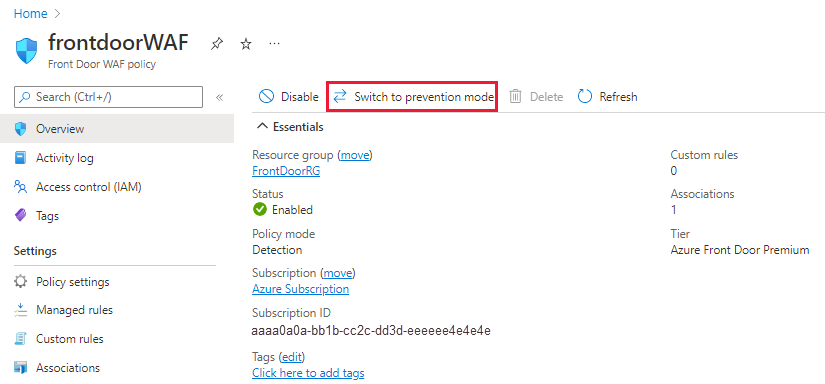

Перейдите к ресурсу frontdoorWAF, созданному на последнем шаге. Из обзора выберите Переключиться в режим предотвращения , чтобы начать блокировку вредоносного трафика.

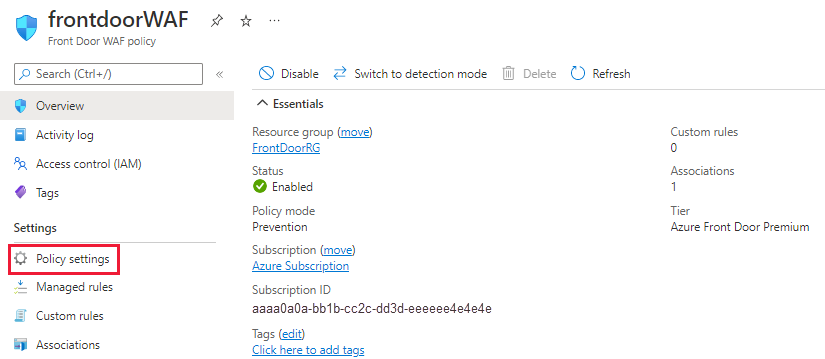

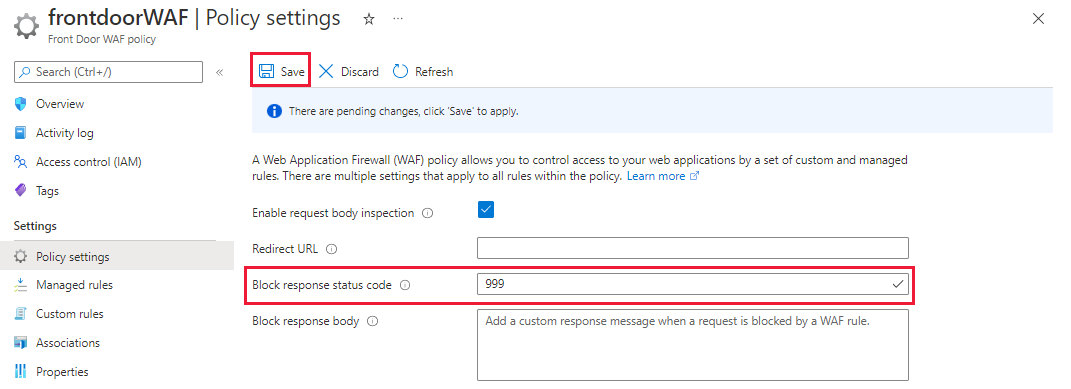

Выберите "Параметры политики" в разделе "Параметры" на левой панели, чтобы настроить эту политику WAF.

Чтобы быстро определить, работает ли политика WAF, установите для кода состояния ответа значение 999, а затем выберите Сохранить, чтобы применить новые параметры политики.

После настройки профиля Front Door пришло время протестировать его, отправив запросы.