Настройка параметров регистрации устройств и управление ими

При распространении устройств всех форм и размеров и распространения собственных устройств (BYOD), ИТ-специалисты сталкиваются с двумя несколько противоположными целями:

- Позволять конечным пользователям быть продуктивными в любом месте, в любое время и с любого устройства

- Защитить активы организации

Чтобы защитить эти ресурсы, ИТ-персонал должен сначала начать управлять удостоверениями устройств. ИТ-специалисты могут использовать удостоверения устройства с помощью таких инструментов, как Microsoft Intune, чтобы обеспечить соблюдение стандартов безопасности и соответствовать нормативным требованиям. Идентификатор Microsoft Entra позволяет использовать единый вход на устройства, приложения и службы из любого места с помощью этих устройств.

- Пользователи получают доступ к нужным ресурсам вашей организации.

- Ваш ИТ-персонал получает средства управления, необходимые для защиты организации.

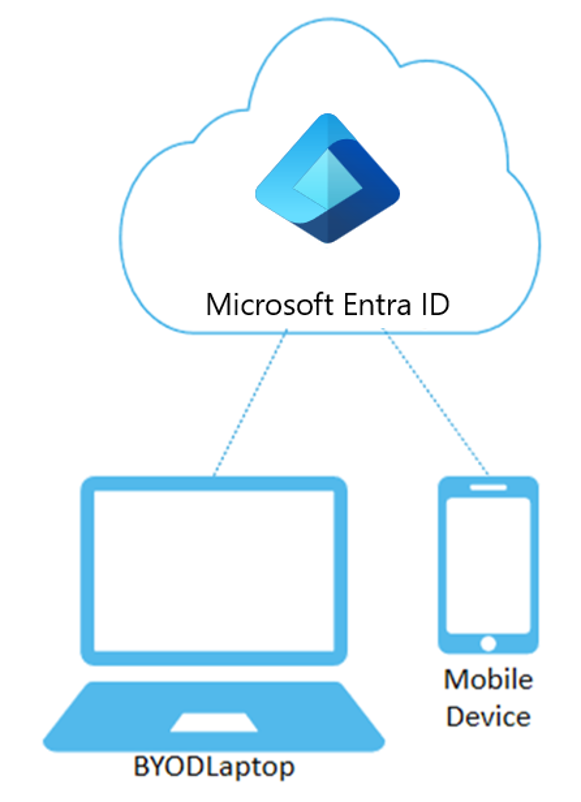

Зарегистрированные устройства Microsoft Entra

Цель зарегистрированных устройств Microsoft Entra — предоставить пользователям поддержку сценариев BYOD или мобильных устройств. В этих сценариях пользователь может получить доступ к управляемым ресурсам Microsoft Entra ID организации с помощью личного устройства.

| зарегистрированы в Microsoft Entra. | Description |

|---|---|

| Определение | Зарегистрирован в идентификаторе Microsoft Entra, не требуя входа учетной записи организации на устройство |

| Основная аудитория | Применимо к использованию собственных устройств (BYOD) и мобильных устройств |

| Владение устройством | Пользователь или организация |

| Операционные системы | Windows 10, Windows 11, iOS, Android и macOS |

| Варианты входа на устройство | Локальные учетные данные конечного пользователя, пароль, Windows Hello, биометрическая идентификация, ПИН-код |

| Управление устройствами | Управление мобильными устройствами (пример: Microsoft Intune) |

| Основные возможности | Единый вход в облачные ресурсы, условный доступ |

Зарегистрированные устройства Microsoft Entra вошли в систему с помощью локальной учетной записи, например учетной записи Майкрософт на устройстве с Windows 10, но также имеют учетную записьMicrosoft Entra, подключенную для доступа к ресурсам организации. Доступ к ресурсам в организации может быть ограничен на основе этой учетной записи Microsoft Entra и политик условного доступа, применяемых к удостоверению устройства.

Администратор istrator может защитить и дополнительно контролировать эти зарегистрированные устройства Microsoft Entra с помощью средств мобильных Управление устройствами (MDM), таких как Microsoft Intune. MDM предоставляет средства для применения обязательных конфигураций, таких как требование шифрования хранилища, сложность пароля, установка и обновление программного обеспечения безопасности.

Регистрация идентификатора записи Майкрософт может выполняться при первом доступе к рабочему приложению или вручную с помощью меню windows 10 Параметры.

Сценарии для зарегистрированных устройств

Пользователь в организации хочет получить доступ к средствам электронной почты, отправке отчетов по времени и преимуществам при регистрации с домашнего компьютера. В вашей организации имеются эти средства в рамках Политики условного доступа, они требуют доступа с устройства, совместимого с Intune. Пользователь добавляет свою учетную запись организации и регистрирует свой домашний компьютер с идентификатором Microsoft Entra ID, и необходимые политики Intune применяются, предоставляя пользователю доступ к своим ресурсам.

Другой пользователь хочет получить доступ к электронной почте организации на своем личном телефоне Android, который был сделан корневым. Для вашей компании требуется соответствующее устройство и создана политика соответствия Intune для блокировки всех корневых устройств. Сотрудник прекратил доступ к ресурсам организации на этом устройстве.

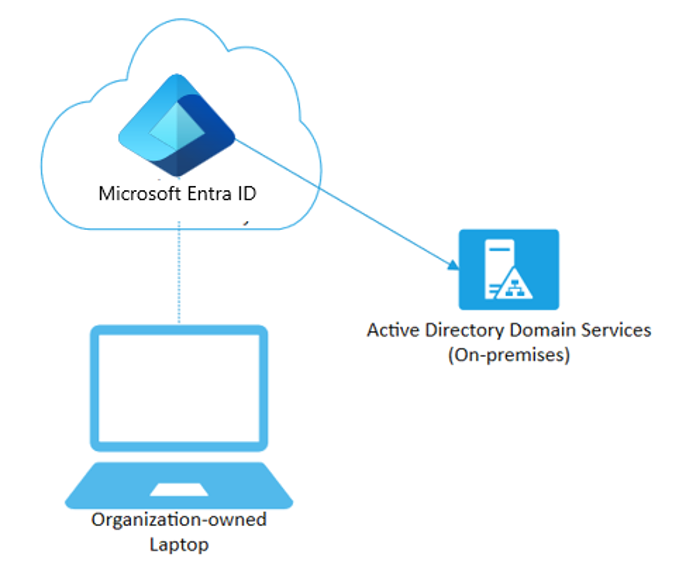

Устройства, присоединенные к Microsoft Entra

Присоединение к Microsoft Entra предназначено для организаций, которые хотят быть облачными или облачными. Любая организация может развертывать устройства, присоединенные к Microsoft Entra, независимо от размера или отрасли. Присоединение к Microsoft Entra обеспечивает доступ как к облачным, так и к локальным приложениям и ресурсам.

| присоединены к Microsoft Entra; | Description |

|---|---|

| Определение | Присоединен только к идентификатору Microsoft Entra, требующему входа учетной записи организации на устройство |

| Основная аудитория | Подходит для полностью облачных и гибридных организаций |

| Владение устройством | Организация |

| Операционные системы | Все устройства Windows 10 и 11, кроме Windows 10/11 Home |

| Управление устройствами | Управление мобильными устройствами (пример: Microsoft Intune) |

| Основные возможности | Единый вход в облачные и локальные ресурсы, условный доступ, самостоятельный сброс пароля и сброс ПИН-кода Windows Hello |

Устройства, присоединенные к Microsoft Entra, вошли в систему с помощью учетной записи Microsoft Entra организации. Доступ к ресурсам в организации может быть ограничен на основе этой учетной записи Microsoft Entra и политик условного доступа, применяемых к удостоверению устройства.

Администратор istrator может защитить устройства, присоединенные к Microsoft Entra, с помощью средств мобильных Управление устройствами (MDM), таких как Microsoft Intune или в сценариях совместного управления с помощью Microsoft Endpoint Configuration Manager. Эти средства используются для применения конфигураций, обязательных для организации — таких как необходимость шифрования хранилища, уровень сложности пароля, установка программного обеспечения и обновление программного обеспечения. Администратор istrator может сделать приложения организации доступными для устройств, присоединенных к Microsoft Entra, с помощью Configuration Manager.

Присоединение к Microsoft Entra можно выполнить с помощью параметров самообслуживания, таких как OOBE, массовая регистрация или Windows Autopilot.

Устройства, присоединенные к Microsoft Entra, по-прежнему могут поддерживать единый вход к локальным ресурсам, когда они находятся в сети организации. Устройства, присоединенные к Microsoft Entra, проходят проверку подлинности на локальных серверах, например для файлов, печати и других приложений.

Сценарии для присоединенных устройств

Хотя присоединение Microsoft Entra в основном предназначено для организаций, у которых нет локальной инфраструктуры Windows Server Active Directory, вы, безусловно, можете использовать его в сценариях, где:

- Вы хотите перейти на облачную инфраструктуру с помощью идентификатора Microsoft Entra и MDM, например Intune.

- Вы не можете использовать присоединение к локальному домену, например, если вам нужно управлять мобильными устройствами, такими как планшеты и телефоны.

- Пользователям в первую очередь требуется доступ к Microsoft 365 или другим приложениям SaaS, интегрированным с идентификатором Microsoft Entra.

- Вы хотите управлять группой пользователей в идентификаторе Microsoft Entra, а не в Active Directory. Этот сценарий может применяться, например, для сезонных работников, подрядчиков или студентов.

- Вы хотите дать возможности присоединения сотрудникам в удаленных филиалах с ограниченной локальной инфраструктурой.

Вы можете настроить устройства, присоединенные к Microsoft Entra для всех устройств Windows 10, за исключением Windows 10 Домашняя.

Цель присоединенных устройств Microsoft Entra — упростить следующие задачи.

- Развертывание Windows на рабочих устройствах

- Доступ к приложениям и ресурсам организации с любого устройства на базе Windows

- Облачное управление рабочими устройствами

- Пользователи могут войти на свои устройства с помощью идентификатора Microsoft Entra или синхронизации рабочих или учебных учетных записей Active Directory.

Присоединение к Microsoft Entra можно развернуть с помощью нескольких различных методов.

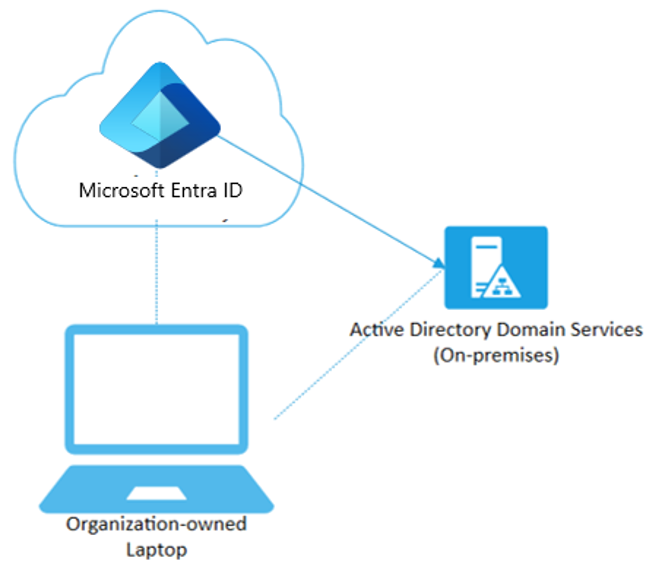

Гибридные устройства, присоединенные к Microsoft Entra

Уже более десяти лет многие организации используют присоединение к домену для локальной службы Active Directory, чтобы реализовать следующие возможности:

- возможность для ИТ-отделов централизованно управлять рабочими устройствами;

- вход пользователей на устройства через свои рабочие или учебные учетные записи в Active Directory.

Как правило, организации с локальным пространством используют методы визуализации для настройки устройств, и часто используют Configuration Manager или групповую политику (GP) для управления ими.

Если в вашей среде есть локальная среда AD, и вы также хотите воспользоваться возможностями, предоставляемыми идентификатором Microsoft Entra, можно реализовать гибридные устройства, присоединенные к Microsoft Entra. Эти устройства — это устройства, присоединенные к локальная служба Active Directory и зарегистрированные в каталоге Microsoft Entra.

| Присоединено гибридное приложение Microsoft Entra | Description |

|---|---|

| Определение | Присоединено к локальной службе AD и идентификатору Microsoft Entra, требующему входа учетной записи организации на устройство. |

| Основная аудитория | Подходит для гибридных организаций с существующей локальной инфраструктурой AD |

| Владение устройством | Организация |

| Операционные системы | Windows 11, 10, 8.1 и 7, а также Windows Server 2008/R2, 2012/R2, 2016 и 2019 |

| Варианты входа на устройство | Пароль или Windows Hello для бизнеса |

| Управление устройствами | Групповая политика, Configuration Manager автономного или совместного управления с помощью Microsoft Intune |

| Основные возможности | Единый вход в облачные и локальные ресурсы, условный доступ, самостоятельный сброс пароля и сброс ПИН-кода Windows Hello |

Сценарии гибридного присоединения

Используйте гибридные устройства, присоединенные к Microsoft Entra, если:

- У вас есть приложения WIN32, развернутые на этих устройствах, которые используют проверку подлинности компьютера Active Directory.

- Вы хотите продолжить использовать групповую политику для управления конфигурацией устройства.

- Вы хотите и дальше использовать системные образы для настройки устройств сотрудников.

- В дополнение к Windows 10 необходимо поддерживать устройства нижнего уровня на Windows 7 и 8.1.

Обратная запись устройств

В облачной конфигурации идентификатора Microsoft Entra устройства регистрируются только в идентификаторе Microsoft Entra. В локальной службе AD устройства не видны. Это означает, что условный доступ в облаке легко настроить и поддерживать. Однако в этом разделе мы обсудим гибридные настройки с помощью Microsoft Entra Подключение. Как использовать локальный условный доступ с помощью устройств, если они существуют только в идентификаторе Microsoft Entra? Обратная запись устройств помогает отслеживать устройства, зарегистрированные с помощью идентификатора Microsoft Entra в AD. У вас будет копия объектов устройства в контейнере "Зарегистрированные устройства".

Сценарий. У вас есть приложение, доступ к которому вы хотите предоставить пользователям только в том случае, если они выполняют вход с зарегистрированных устройств.

Облако. Вы можете создавать политики условного доступа для любых интегрированных приложений Microsoft Entra, чтобы авторизоваться на основе того, присоединено ли устройство к идентификатору Microsoft Entra ID или нет.

Локальная среда, Этот сценарий невозможен без обратной записи устройств. Если приложение интегрировано с ADFS (2012 или более поздней версии), можно написать правила утверждений, чтобы проверять состояние устройства, а затем предоставлять доступ только в том случае, если присутствует утверждение "управляемое". Чтобы выпустить это утверждение, ADFS проверит объект устройства в контейнере "Зарегистрированные устройства", а затем соответствующим образом выдаст утверждение.

Для Windows Hello For Business (WHFB) требуется обратная запись устройств в гибридных и федеративных сценариях.