Подключение учетных записей AWS

При подключении учетной записи AWS к Microsoft Defender для облака выполняется интеграция Центра безопасности AWS и Defender для облака. Таким образом, Defender для облака обеспечивает мониторинг и защиту в обеих облачных средах, а также следующие возможности:

автоматическая подготовка агентов (Defender для облака развертывает агент Log Analytics в экземплярах AWS с помощью Azure Arc);

Управление политикой

Управление уязвимостями

встроенное обнаружение и нейтрализация атак на конечные точки (EDR);

определение неправильных настроек системы безопасности;

единое представление с рекомендациями Defender для облака и сведениями из AWS Security Hub;

учет ресурсов AWS при оценке безопасности в Defender для облака;

оценка соответствия нормативным требованиям для ресурсов AWS.

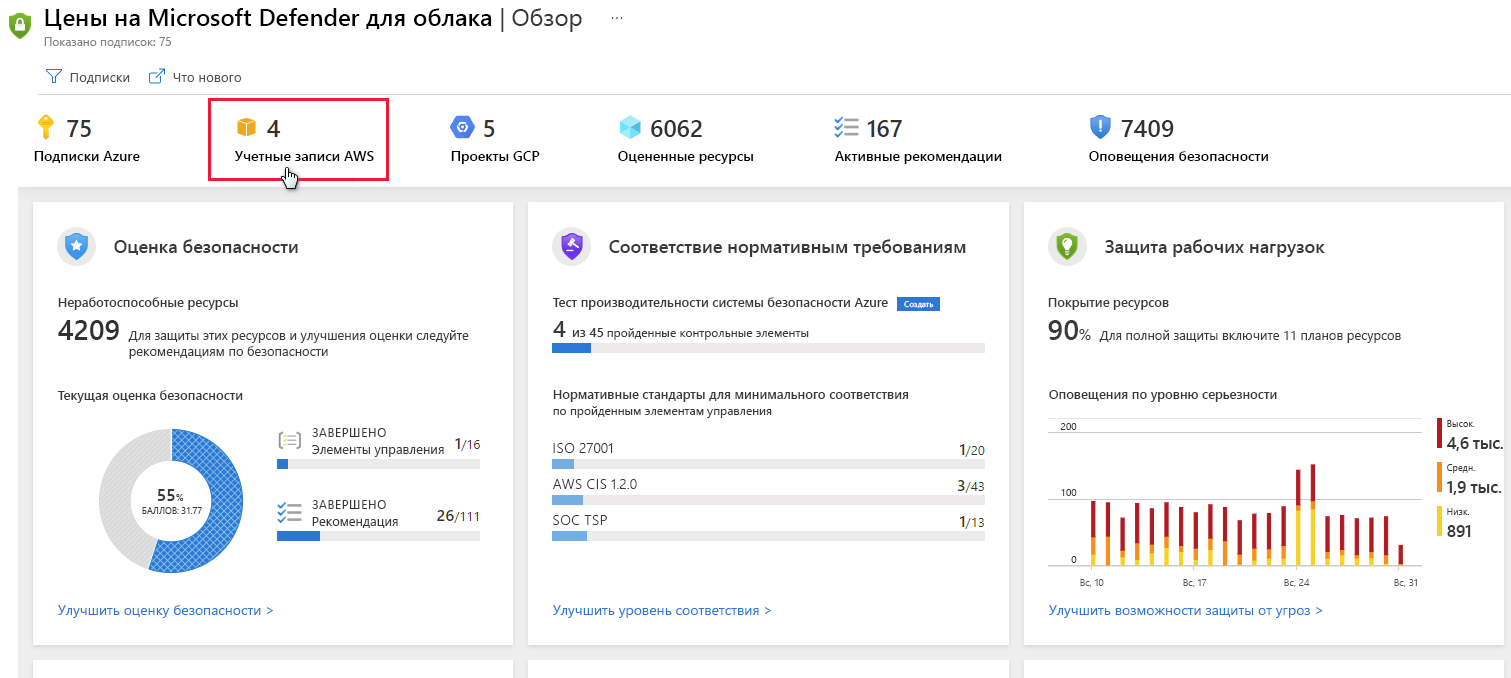

На снимке экрана ниже показаны учетные записи AWS, отображаемые на обзорной панели мониторинга в Центре безопасности.

Чтобы создать облачный соединитель AWS, сделайте следующее.

Настройка центра безопасности AWS

Чтобы просматривать рекомендации по безопасности для нескольких регионов, повторите описанные ниже действия для каждого нужного региона. Если вы используете главный учетную запись AWS, повторите три описанных ниже действия, чтобы настроить главную учетную запись и все подключенные к ней учетные записи участников во всех нужных регионах.

Включите конфигурацию AWS.

Включите центр безопасности AWS.

Убедитесь, что данные передаются в Security Hub.

При первом включении центра безопасности на получение данных может потребоваться несколько часов.

Настройка проверки подлинности для Центра безопасности в AWS

Проверку подлинности Defender для облака в AWS можно реализовать двумя способами:

Создание роли IAM для Defender для облака — это наиболее безопасный и рекомендуемый метод.

Пользователь AWS для Defender для облака — менее безопасный вариант, который используется, если у вас не включена система IAM.

Создайте роль IAM для Defender для облака:

В консоли Amazon Web Services перейдите к разделу Security, Identity & Compliance (Безопасность, идентификаций и соответствие), затем выберите элемент IAM.

Выберите элементы Roles (Роли) и Create role (Создать роль).

Выберите элемент Another AWS account (Другая учетная запись AWS).

Введите следующие сведения:

Account ID (Идентификатор учетной записи) — введите идентификатор учетной записи Майкрософт (158177204117), как показано на странице соединителя AWS в Центре безопасности.

Должен быть выбран параметр Require External ID (Требовать внешний идентификатор).

External ID (Внешний идентификатор) — введите идентификатор подписки, как показано на странице соединителя AWS в Центре безопасности.

Выберите Далее.

В разделе Attach permission policies (Подключить политики разрешений) выберите следующие политики:

SecurityAudit;

AmazonSSMAutomationRole;

AWSSecurityHubReadOnlyAccess.

При необходимости добавьте теги. Добавление тегов к пользователю не влияет на возможность подключения.

Выберите Далее.

В списке ролей выберите только что созданную роль.

Сохраните значение ARN (Имя ресурса Amazon) для последующего использования.

Настройка агента SSM

AWS Systems Manager требуется для автоматизации задач в ресурсах AWS. Если у используемых экземпляров EC2 нет агента SSM, выполните предоставленные Amazon соответствующие инструкции:

Выполнение предварительных требований для Azure Arc

Убедитесь, что зарегистрированы соответствующие поставщики ресурсов Azure:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Создайте субъект-службу для подключения в большом масштабе. Пользователю с ролью Владелец для подписки, которая используется для подключения, следует создать субъект-службу для подключения Azure Arc, как описано в разделе Создание субъекта-службы для подключения в большом масштабе.

Подключение AWS к Defender для облака

В меню Defender для облака выберите "Решения безопасности" и выберите "Несколько облачных соединителей".

Щелкните элемент Add AWS account (Добавить учетную запись AWS).

Настройте параметры на вкладке AWS authentication (Проверка подлинности AWS):

Введите значение Display name (Отображаемое имя) для соединителя.

Убедитесь, что подписка выбрана правильно. Это подписка, которая будет содержать рекомендации соединителя и AWS Security Hub.

В зависимости от варианта аутентификации, который вы выбрали на шаге 2. Настройка проверки подлинности для Центра безопасности в AWS:

- Выберите параметр Assume Role (Выполнить роль) и вставьте ARN из раздела "Создание роли" IAM для Центра безопасности (Create an IAM role for Security Center). Вставка файла ARN в соответствующее поле мастера подключения AWS на портале Azure

or

- Выберите элемент Credentials (Учетные данные) и вставьте ключ доступа, а также секретный ключ из CSV-файла, который вы сохранили в разделе Создание пользователя AWS для Центра безопасности.

Выберите Далее.

Настройте параметры на вкладке конфигурации Azure Arc.

Defender для облака обнаруживает экземпляры EC2 в подключенной учетной записи AWS и подключает их к службе Azure Arc с помощью SSM.

Выберите группу ресурсов и регион Azure, куда будут подключены обнаруженные AWS EC2 в выбранной подписке.

Введите идентификатор субъекта-службы и секрет клиента субъекта-службы для Azure Arc, как описано в разделе Создание субъекта-службы для подключения в большом масштабе.

Если компьютер подключается к Интернету через прокси-сервер, укажите IP-адрес или имя прокси-сервера, а также номер порта для связи с этим прокси-сервером. Введите значение в формате http://<proxyURL>:<proxyport>

Выберите Review + create (Просмотреть и создать).

Просмотр сводных данных

В разделах "Теги" перечисляются все теги Azure, которые будут автоматически создаваться для каждого подключенного EC2 с определенными сведениями, которые позволят легко распознать их в Azure.

Подтверждение

После успешного создания соединителя и правильной настройки AWS Security Hub выполните следующие действия:

Defender для облака проверяет среду на предмет экземпляров AWS EC2 и при обнаружении добавляет их в Azure Arc. Это позволяет установить агент Log Analytics и предоставить защиту от угроз и рекомендации по безопасности.

Служба ASC ищет новые экземпляры AWS EC2 каждые 6 часов и выполняет подключение в соответствии с конфигурацией.

На панели мониторинга соответствия нормативным требованиям в Defender для облака будет отображаться стандарт AWS CIS.

Если включена политика центра безопасности, рекомендации отобразятся на портале Defender для облака, а также на панели мониторинга соответствия нормативным требованиям через 5–10 минут после подключения.