Настройка автоматической подготовки

Microsoft Defender для облака собирает данные с виртуальных машин Azure, а также из масштабируемых наборов виртуальных машин, контейнеров IaaS и компьютеров, не использующих Azure (включая локальные компьютеры), для отслеживания уязвимостей и угроз безопасности.

Сбор данных необходим, чтобы обнаруживать недостающие обновления и неправильно настроенные параметры безопасности ОС, узнавать, включена ли защита конечных точек, а также определять работоспособность и обнаруживать угрозы. Сбор данных необходим только для ресурсов вычислительной среды (виртуальных машин, масштабируемых наборов виртуальных машин, контейнеров IaaS и компьютеров, не относящихся к Azure). Вы можете использовать преимущества Defender для облака даже без подготовки агентов. Но защита будет ограничена, а перечисленные выше возможности не будут поддерживаться.

Для сбора данных используются указанные ниже возможности.

Агент Log Analytics, который считывает различные конфигурации, связанные с безопасностью, и журналы событий с компьютера, а также копирует данные в рабочую область для анализа. К примерам таких данных относятся тип и версия операционной системы, журналы операционной системы (журналы событий Windows), выполняющиеся процессы, имя компьютера, IP-адреса и имя вошедшего пользователя.

Модули безопасности, такие как надстройка Политики Azure для Kubernetes, которые также могут передавать данные по специализированным типам ресурсов в Центр безопасности.

Преимущества автоматической подготовки

Любой из агентов и расширений, описанных на этой странице, можно установить вручную. Однако автоматическая подготовка сокращает расходы на управление, устанавливая все необходимые агенты и расширения на существующих и новых компьютерах, чтобы обеспечить своевременный уровень безопасности для всех поддерживаемых ресурсов.

Принцип работы автоматической подготовки

У параметров автоматической подготовки Defender для облака есть переключатель для каждого поддерживаемого типа расширения. При включении автоматической подготовки расширения назначается соответствующая политика «Развернуть, если не существует», чтобы гарантировать, что расширение подготовлено для всех существующих и будущих ресурсов такого типа.

Включение автоматической подготовки агента Log Analytics

Если для агента Log Analytics включена автоматическая подготовка, то Microsoft Defender for Cloud развертывает агент на всех поддерживаемых и вновь создаваемых виртуальных машинах Azure.

Чтобы включить автоматическую подготовку агента Log Analytics, выполните указанные ниже действия.

В меню Defender для облака выберите элемент Параметры среды.

Выберите соответствующую подписку.

На странице Автоматическая подготовка задайте для параметра состояния автоматический подготовки агента Log Analytics значение Вкл..

В области параметров конфигурации укажите рабочую область, которая будет использоваться.

Подключите виртуальные машины Azure к рабочим пространствам по умолчанию, созданным Defender для облака. Defender для облака создает новую группу ресурсов и рабочую область по умолчанию в той же геолокации и подключает агент к этой рабочей области. Если подписка содержит виртуальные машины из нескольких геолокаций, Microsoft Defender for Cloud создает несколько рабочих областей для соответствия требованиям конфиденциальности данных.

Соглашение об именовании для рабочей области и группы ресурсов:

- Рабочая область: DefaultWorkspace--[subscription-ID]-[geo]

- Группа ресурсов: DefaultResourceGroup-[geo]

Defender для облака автоматически включает решения Defender для облака в рабочей области согласно ценовой категории, заданной для подписки.

Connect Azure VMs to a different workspace (Подключение виртуальных машин Azure к другой рабочей области). В раскрывающемся списке выберите рабочую область для хранения собранных данных. Раскрывающийся список содержит все рабочие области всех подписок. С помощью этого параметра можно получить данные с виртуальных машин, работающих в разных подписках, и сохранить их в выбранной рабочей области.

Если у вас уже есть рабочая область Log Analytics, вы можете продолжать использовать ее (требуются разрешения на чтение и запись в рабочей области). Это полезно, если в организации используется централизованная рабочая область, которую требуется использовать для сбора данных о безопасности. Дополнительные сведения см. в статье Управление доступом к данным журнала и рабочим областям в Azure Monitor.

Если в выбранной рабочей области уже включено решение Security или Defender для облака уровня "Бесплатный", ценовая категория будет задана автоматически. Если нет, установите решение Defender для облака в рабочей области.

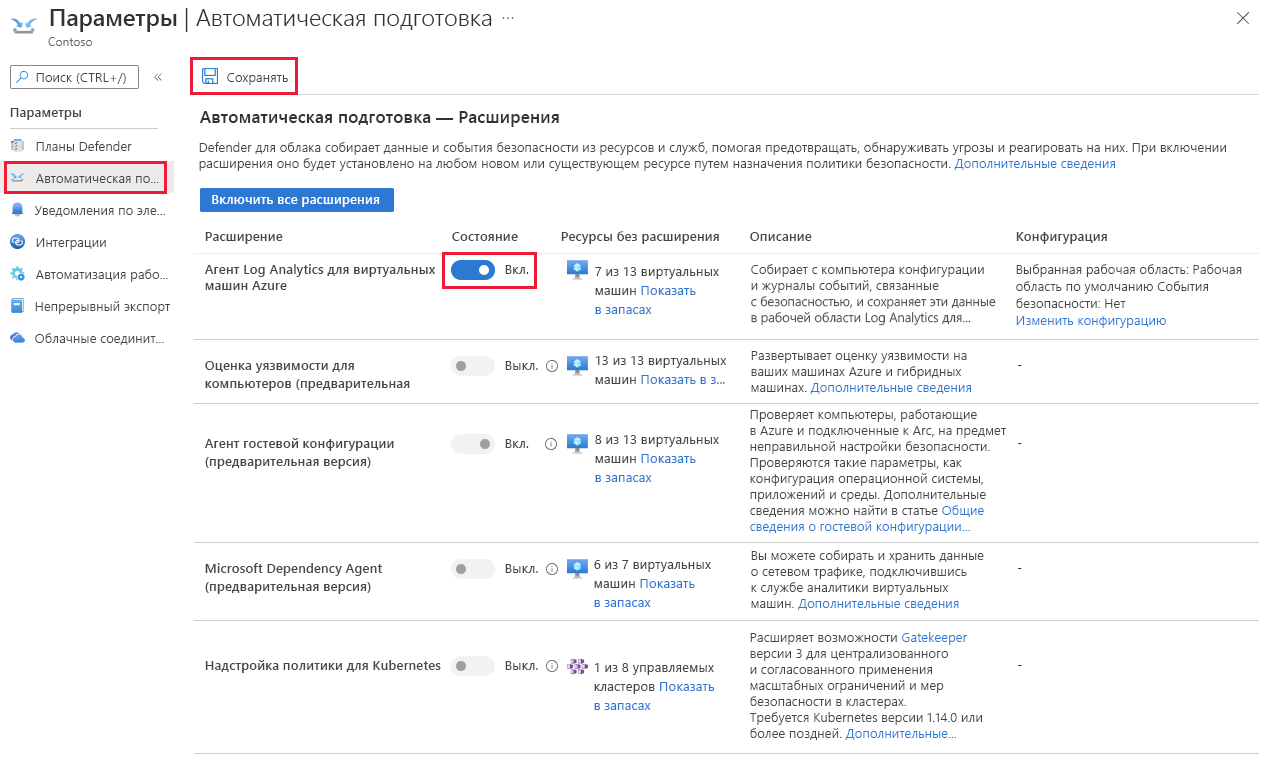

Включение автоматической подготовки расширений

Чтобы включить автоматическую подготовку расширения, а не подготовку агента Log Analytics, выполните указанные ниже действия.

В меню Defender для облака на портале Azure выберите элемент Параметры среды.

Выберите соответствующую подписку.

Выберите Автоматическая подготовка.

Если вы включаете автоматическую подготовку для агента зависимостей Майкрософт, убедитесь, что для агента Log Analytics также задано автоматическое развертывание.

Установите для состояния соответствующего расширения значение Вкл.

Выберите Сохранить. Будет назначена политика Azure и создана задача исправления.

Параметры событий безопасности Windows для Log Analytics Agent

Выбор уровня сбора данных в Defender для облака влияет только на хранение событий безопасности в вашей рабочей области Log Analytics. Агент Log Analytics будет по-прежнему собирать и анализировать события безопасности, необходимые для защиты от угроз в Defender для облака, независимо от уровня событий безопасности, который вы выбрали для их хранения в рабочей области. Выбор хранения событий безопасности позволит проводить расследование, поиск и аудит этих событий в вашей рабочей области.

Для хранения данных событий безопасности Windows требуется Defender для облака. Сохранение данных в Log Analytics может привести к дополнительным расходам на хранение данных.

Сведения для пользователей Microsoft Sentinel

Пользователи Microsoft Sentinel: обратите внимание, что сбор событий безопасности в контексте одной рабочей области можно настроить с помощью Microsoft Defender for Cloud или Microsoft Sentinel, но не с помощью обоих решений. Если вы планируете добавить Microsoft Sentinel в рабочую область, которая уже получает оповещения из Microsoft Defender для облака и настроена для сбора данных о событиях безопасности, у вас есть два варианта:

Оставьте параметры сбора событий безопасности в Defender для облака без изменений. Так вы сможете запрашивать и анализировать эти события как в Microsoft Sentinel, так и в Defender для облака. Однако вы не сможете отслеживать состояние подключения соединителя или изменять его конфигурацию в Microsoft Sentinel. Если вам важно отслеживать или настраивать соединитель, рассмотрите второй вариант.

Отключите сбор событий безопасности в Defender для облака (установив для событий безопасности Windows в конфигурации агента Log Analytics значение "Нет"). Затем добавьте соединитель событий безопасности в Microsoft Sentinel. Как и в первом варианте, вы сможете запрашивать и анализировать события как в Microsoft Sentinel, так и в Microsoft Defender для облака. Однако теперь вы сможете отслеживать состояние подключения соединителя или изменять его конфигурацию, но только в Microsoft Sentinel.

Какие типы событий сохраняются для наборов "Общий" и "Минимальный"?

Эти наборы предназначены для стандартных сценариев. Выберите набор, который соответствует вашим требованиям, прежде чем внедрить его.

Для определения событий, которые будут принадлежать к вариантам Общий и Минимальный, мы ознакомились с отзывами клиентов и отраслевыми стандартами, чтобы изучить нефильтрованную частоту каждого события и их использования. В процессе мы использовали приведенные ниже рекомендации.

Минимальный. Следует убедиться, что этот набор содержит только события, которые могут указывать на брешь в системе безопасности и важные события небольших объемов. Например, этот набор содержит относительно большой объем сведений об успешных и неудачных попытках входа пользователя (идентификаторы событий 4624 и 4625), но не содержит сведений о выходе, что очень важно для аудита и не важно для обнаружения. Большую часть данных этого набора занимают события входа и создания процессов (идентификатор событий 4688).

Общий. В этом наборе предоставляется полный журнал аудита пользователя. Например, этот набор содержит события как входа, так и выхода пользователя (идентификатор события 4634). Мы добавили действия аудита, такие как изменение группы безопасности, операции основного контроллера домена Kerberos и другие события, рекомендованные отраслевыми организациями.

События небольших объемов были включены в набор "Общий". Основная причина его выбора среди всех событий — возможность уменьшить объем и оставить определенные события нефильтрованными.