Изучение ресурсов и управление ими с помощью инвентаризации активов

На странице "Инвентаризация активов" Microsoft Defender для облака находится единое представление для просмотра уровня безопасности ресурсов, подключенных к Defender для облака.

Defender для облака периодически анализирует состояние безопасности ресурсов Azure и выявляет потенциальные уязвимости системы безопасности. Затем он предоставляет рекомендации по устранению этих уязвимостей.

Если для каких-то ресурсов есть необработанные рекомендации, они будут отображаться в данных инвентаризации.

Следует использовать это представление и его фильтры для решения следующих вопросов.

Какие из наших подписок с включенным решением Microsoft Defender для облака содержат необработанные рекомендации?

На каких из наших компьютеров с тегом Production отсутствует агент Log Analytics?

На скольких компьютерах, помеченных конкретным тегом, имеются необработанные рекомендации?

Сколько ресурсов в определенной группе ресурсов имеют уязвимости безопасности согласно службе оценки уязвимостей?

Возможности управления ресурсами для данного средства значительно увеличиваются и продолжают расти.

Основные возможности инвентаризации активов

На странице «Инвентаризация» представлены следующие средства.

Сводки — перед тем как будут определены какие-либо фильтры, полоса, отображающая значения в верхней части обзора инвентаризации, показывает следующее.

Итого ресурсов: общее количество ресурсов, подключенных к Defender для облака.

Небезопасные ресурсы: ресурсы, в отношении которых есть активные рекомендации по безопасности. Дополнительные сведения о рекомендациях по безопасности.

Неконтролируемые ресурсы: ресурсы с проблемами мониторинга агентов. На этих ресурсах развернут агент Log Analytics, но он не отправляет данные или его работоспособность нарушена каким-то иным образом.

Фильтры — Несколько фильтров в верхней части страницы позволяют быстро уточнить список ресурсов в соответствии с вопросом, на который вы пытаетесь ответить. Например, если вы хотите ответить на вопрос: «На каких компьютерах с тегом Production отсутствует агент Log Analytics»?

Как только будут применены фильтры, сводные значения обновляются, чтобы соответствовать результатам запроса.

Параметры экспорта — инвентаризация предоставляет возможность экспортировать результаты выбранных параметров фильтра в CSV-файл. Также можно экспортировать сам запрос в Azure Resource Graph Explorer для дальнейшего уточнения, сохранения или изменения запроса Kusto Query Language (KQL).

Параметры управления активами: на странице инвентаризации можно выполнять сложные поисковые запросы. Когда найдены ресурсы, которые соответствуют запросам, инвентаризация предоставляет следующие сочетания клавиш для таких операций, как следующие.

Назначение тегов фильтруемым ресурсам — следует установить флажки рядом с ресурсами, которые нужно пометить.

Подключение новых серверов к Defender для облака — следует использовать кнопку на панели инструментов Добавление серверов не из Azure.

Автоматизация рабочих нагрузок с Azure Logic Apps — используйте кнопку Запустить приложение логики для запуска приложения логики на одном или нескольких ресурсах. Приложения логики необходимо заранее подготовить и принять соответствующий тип триггера (HTTP-запрос).

Как работает инвентаризация активов?

Инвентаризация активов использует Azure Resource Graph (ARG). Это служба Azure, которая позволяет запрашивать в Defender для облака данные о безопасности в нескольких подписках. ARG разработан для обеспечения эффективного исследования ресурсов с возможностью масштабирования запросов. ARG использует язык запросов Kusto (KQL). Инвентаризация активов позволяет быстро создавать подробные сведения с помощью перекрестных ссылок на данные ASC с другими свойствами ресурсов.

Использование инвентаризации активов

На боковой панели Defender для облака выберите элемент Инвентаризация.

Используйте поле Фильтр по имени для отображения определенного ресурса или настройте фильтры, как описано ниже.

Следует выбрать соответствующие параметры в фильтрах, чтобы создать конкретный запрос, который необходимо выполнить.

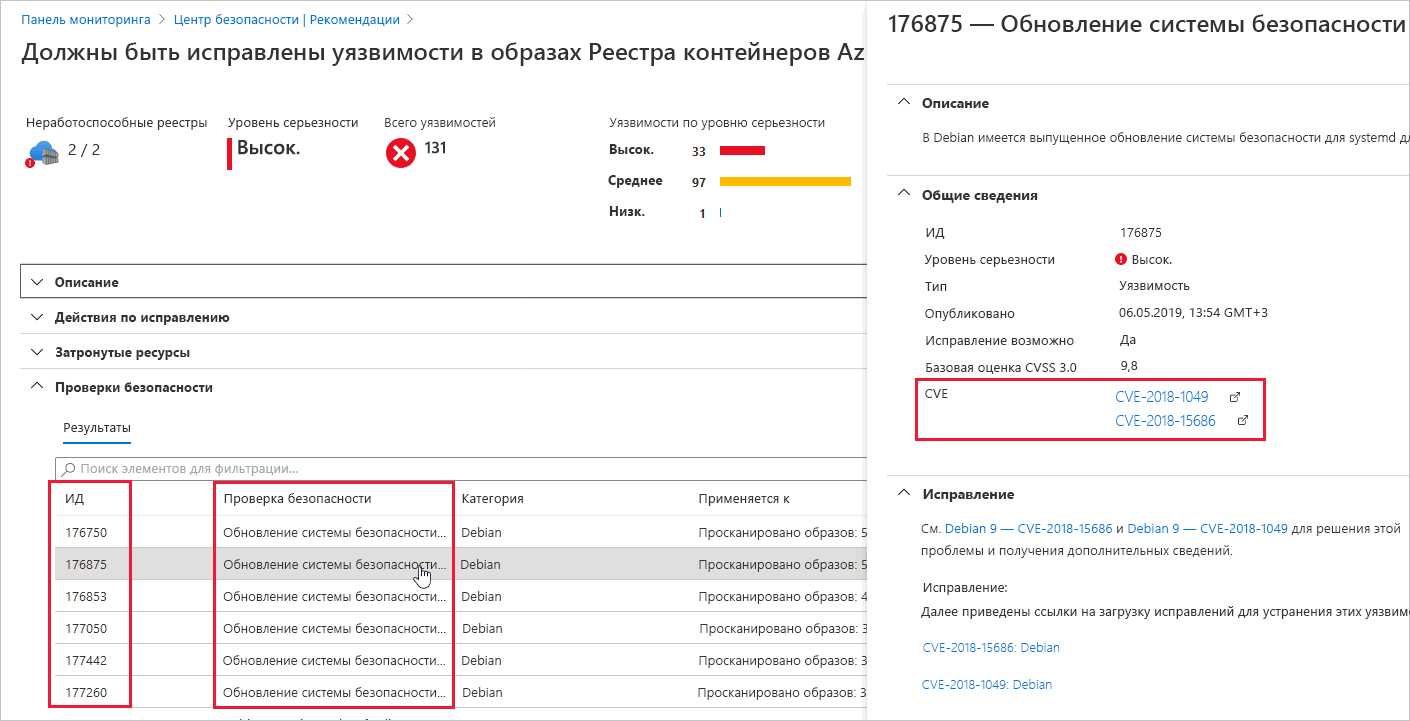

Чтобы использовать фильтр Содержимое обнаружений безопасности, необходимо ввести произвольный текст, включающий идентификатор, проверку безопасности или обозначение CVE найденной уязвимости для фильтрации по затронутым ресурсам:

Чтобы использовать фильтр Defender для облака, выберите один или несколько параметров ("Откл.", "Вкл.", или "Частично"):

"Выкл." — ресурсы, не защищенные планом Defender для облака. Можно щелкнуть правой кнопкой мыши любой из этих ресурсов и обновить их:

"Вкл." — ресурсы, защищенные планом Defender для облака.

"Частично" — относится к подпискам, в которых отключены некоторые планы Defender для облака.