Определение транзита и соединения через шлюз

Если виртуальные сети пиринговые, вы можете настроить Azure VPN-шлюз в одноранговой виртуальной сети в качестве транзитной точки. В этом сценарии одноранговая виртуальная сеть использует удаленный VPN-шлюз для получения доступа к другим ресурсам.

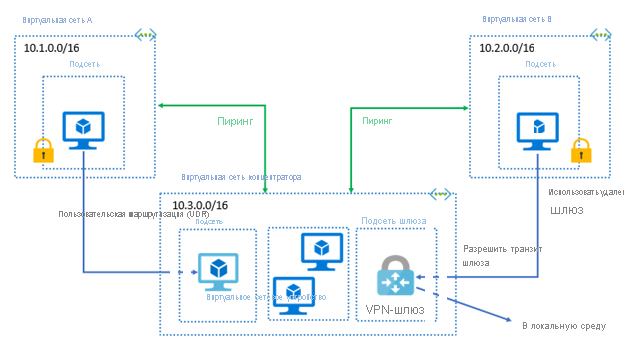

Рассмотрим сценарий, в котором три виртуальных сети в одном регионе подключены к пирингу виртуальной сети. Виртуальная сеть А и виртуальная сеть B являются одноранговыми с виртуальной сетью концентратора. Виртуальная сеть концентратора содержит несколько ресурсов, включая подсеть шлюза и VPN-шлюз Azure. VPN-шлюз настроен для разрешения транзита VPN-шлюза. Виртуальная сеть B обращается к ресурсам в концентраторе, включая подсеть шлюза, с помощью удаленного VPN-шлюза.

Сведения о Azure VPN-шлюз

Давайте рассмотрим, как azure VPN-шлюз реализована с помощью пиринга виртуальная сеть Azure.

Виртуальная сеть может иметь только один VPN-шлюз.

Транзит шлюза поддерживается как для пиринга региональной, так и глобальной виртуальной сети.

При передаче VPN-шлюза виртуальная сеть может обмениваться данными с ресурсами за пределами пиринга. На примере примера шлюз подсети шлюза в виртуальной сети концентратора может выполнять такие задачи, как:

- Использовать VPN типа "сеть — сеть" для подключения к локальной сети.

- Используйте подключение между виртуальными сетями к другой виртуальной сети.

- Использовать VPN-подключение типа "точка — сеть" для подключения к клиенту.

Транзит через шлюз позволяет одноранговым виртуальным сетям совместно использовать шлюз и получать доступ к ресурсам. С этой реализацией не нужно развертывать VPN-шлюз в одноранговой виртуальной сети.

Группы безопасности сети можно применить в виртуальной сети, чтобы заблокировать или разрешить доступ к другим виртуальным сетям или подсетям. При настройке пиринга виртуальной сети можно открыть или закрыть правила группы безопасности сети между виртуальными сетями.