Определение шифрования служба хранилища Azure

служба хранилища Azure шифрование неактивных данных защищает данные, обеспечивая выполнение обязательств по обеспечению безопасности организации и соответствия требованиям. Процессы шифрования и расшифровки выполняются автоматически. Так как данные защищены по умолчанию, вам не нужно изменять код или приложения.

При создании учетной записи хранения платформа Azure создает два 512-разрядных ключа доступа к учетной записи хранения для этой учетной записи. Эти ключи можно использовать для авторизации доступа к данным в учетной записи хранения с помощью авторизации общего ключа или через маркеры SAS, подписанные общим ключом.

Корпорация Майкрософт рекомендует использовать хранилище ключей Azure Key Vault для управления ключами доступа и производить регулярную ротацию и повторное создание ключей. Использование хранилища ключей Azure упрощает процесс ротации ключей без прерывания работы приложений. Вы также можете вручную производить процесс ротации.

Сведения о шифровании служба хранилища Azure

Изучите следующие характеристики шифрования служба хранилища Azure.

Данные автоматически шифруются перед записью в хранилище Azure.

Данные автоматически расшифровываются при извлечении.

служба хранилища Azure шифрование, шифрование неактивных данных, расшифровка и управление ключами прозрачны для пользователей.

Все данные, записанные в служба хранилища Azure, шифруются с помощью 256-разрядного расширенного шифрования (AES). AES является одним из самых сильных шифров блоков, доступных.

Шифрование службы хранилища Azure включено для всех новых и имеющихся учетных записей хранения. Его нельзя отключить.

Настройка шифрования служба хранилища Azure

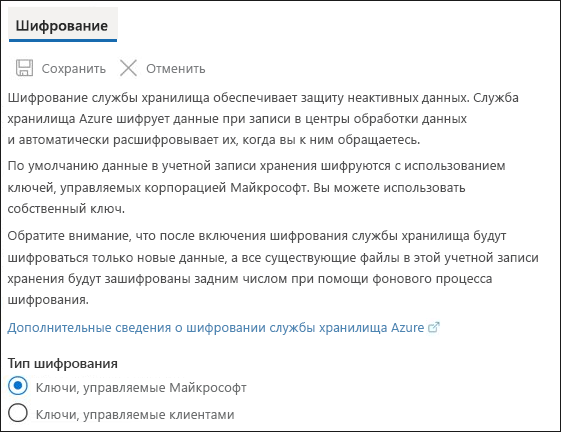

В портал Azure настраивается шифрование служба хранилища Azure путем указания типа шифрования. Вы можете самостоятельно управлять ключами или иметь ключи, управляемые корпорацией Майкрософт. Рассмотрим способ реализации шифрования служба хранилища Azure для безопасности хранилища.

Шифрование инфраструктуры. Шифрование инфраструктуры можно включить для всей учетной записи хранения или области шифрования в учетной записи. Если шифрование инфраструктуры включено для учетной записи хранения или области шифрования, данные шифруются дважды (один раз на уровне службы и один раз на уровне инфраструктуры) с двумя разными алгоритмами шифрования и двумя разными ключами.

Ключи, управляемые платформой. Управляемые платформой ключи (PMKs) — это ключи шифрования, созданные, сохраненные и управляемые полностью Azure. Клиенты не взаимодействуют с PMK. Ключи, используемые для шифрования неактивных данных Azure, например, являются PMK по умолчанию.

Ключи, управляемые клиентом. С другой стороны, управляемые клиентом ключи (CMK) — это ключи, которые считываются, создаются, удаляются, обновляются и /или администрируются одним или несколькими клиентами. Ключи, хранящиеся в принадлежащем пользователю хранилище ключей или аппаратном модуле безопасности (HSM), являются ключей CMK. Использование собственного ключа (BYOK) — это сценарий CMK, в котором клиент импортирует ключи (приносит) из внешнего расположения хранилища.