Определение действующих правил групп безопасности сети

Каждая группа безопасности сети и определенные правила безопасности оцениваются независимо. Azure обрабатывает условия в каждом правиле, определенном для каждой виртуальной машины в конфигурации.

- Для входящего трафика Azure сначала обрабатывает правила безопасности группы безопасности сети для всех связанных подсетей, а затем все связанные сетевые интерфейсы.

- Для исходящего трафика процесс будет отменен. Сначала Azure оценивает правила безопасности группы безопасности сети для всех связанных сетевых интерфейсов, за которыми следует все связанные подсети.

- Для процесса оценки входящих и исходящих подключений Azure также проверяет, как применять правила для трафика внутри подсети.

Как Azure в конечном итоге применяет определенные правила безопасности для виртуальной машины, определяет общую эффективность правил.

Сведения об эффективных правилах безопасности

Давайте рассмотрим, как определяются и обрабатываются правила группы безопасности сети в виртуальной сети, чтобы обеспечить действующие правила.

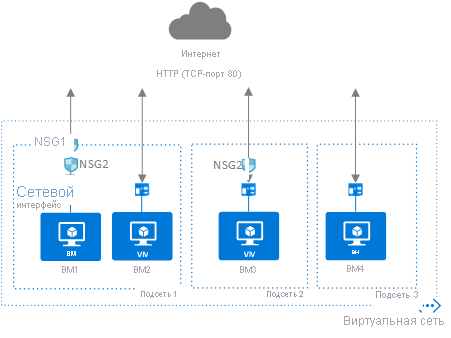

Рассмотрим следующую конфигурацию виртуальной сети, которая показывает группы безопасности сети (NSG), управляющие трафиком виртуальных машин (виртуальных машин). В конфигурации требуются правила безопасности для управления сетевым трафиком через Интернет через TCP-порт 80 через сетевой интерфейс.

В этой конфигурации виртуальной сети существует три подсети. Подсеть 1 содержит две виртуальные машины: виртуальную машину 1 и виртуальную машину 2. Подсеть 2 и подсеть 3 содержат одну виртуальную машину: виртуальную машину 3 и виртуальную машину 4 соответственно. Каждая виртуальная машина имеет сетевую карту (сетевую карту).

Azure оценивает каждую конфигурацию NSG, чтобы определить действующие правила безопасности:

| Оценка | NSG подсети | NSG сетевого адаптера | Правила для входящего трафика | Правила для исходящего трафика |

|---|---|---|---|---|

| Виртуальная машина 1 | Подсеть 1 NSG 1 |

Сетевой адаптер NSG 2 |

Правила подсети NSG 1 имеют приоритет над правилами сетевого адаптера NSG 2 | Правила сетевого адаптера NSG 2 имеют приоритет над правилами подсети NSG 1 |

| Виртуальная машина 2 | Подсеть 1 NSG 1 |

Сетевой адаптер none |

Правила подсети NSG 1 применяются как к подсети, так и к сетевому адаптеру | Правила по умолчанию Azure применяются к сетевому адаптеру Правила подсети NSG 1 применяются только к подсети |

| Виртуальная машина 3 | Подсеть 2 none |

Сетевой адаптер NSG 2 |

Правила по умолчанию Azure применяются к подсети Правила NSG 2 применяются к сетевой адаптеру |

Правила сетевого адаптера NSG 2 применяются к сетевому адаптеру и подсети |

| Виртуальная машина 4 | Подсеть 3 none |

Сетевой адаптер none |

Правила по умолчанию Azure применяются как к подсети, так и к сетевому адаптеру и разрешен весь входящий трафик |

Правила по умолчанию Azure применяются как к подсети, так и к сетевому адаптеру и разрешен весь исходящий трафик |

Действующие правила для входящего трафика

Azure обрабатывает правила для входящего трафика для всех виртуальных машин в конфигурации. Azure определяет, являются ли виртуальные машины членами группы безопасности сети и имеют ли они связанную подсеть или сетевой адаптер.

При создании группы безопасности сети Azure создает правило

DenyAllInboundбезопасности по умолчанию для группы. Поведение по умолчанию — запретить весь входящий трафик из Интернета. Если группа безопасности сети имеет подсеть или сетевой адаптер, правила для подсети или сетевой карты могут переопределить правила безопасности Azure по умолчанию.Правила входящего трафика NSG для подсети в виртуальной машине имеют приоритет над правилами входящего трафика NSG для сетевого адаптера в той же виртуальной машине.

Действующие правила исходящего трафика

Azure обрабатывает правила исходящего трафика, сначала изучая связи NSG для сетевых адаптеров во всех виртуальных машинах.

При создании группы безопасности сети Azure создает правило

AllowInternetOutboundбезопасности по умолчанию для группы. Поведение по умолчанию — разрешить весь исходящий трафик в Интернет. Если группа безопасности сети имеет подсеть или сетевой адаптер, правила для подсети или сетевой карты могут переопределить правила безопасности Azure по умолчанию.Правила исходящего трафика NSG для сетевого адаптера в виртуальной машине имеют приоритет над правилами исходящего трафика NSG для подсети в той же виртуальной машине.

Во внимание при создании эффективных правил

Ознакомьтесь со следующими рекомендациями по созданию эффективных правил безопасности для компьютеров в виртуальной сети.

Рекомендуется разрешить весь трафик. Если вы размещаете виртуальную машину в подсети или используете сетевой интерфейс, вам не нужно связать подсеть или сетевой адаптер с группой безопасности сети. Этот подход позволяет использовать весь сетевой трафик через подсеть или сетевую карту в соответствии с правилами безопасности Azure по умолчанию. Если вы не обеспокоены контролем трафика к ресурсу на определенном уровне, не свяжите ресурс на этом уровне с группой безопасности сети.

Учитывайте важность правил разрешения. При создании группы безопасности сети необходимо определить правило разрешения как для подсети, так и сетевого интерфейса в группе, чтобы обеспечить передачу трафика. Если у вас есть подсеть или сетевой адаптер в группе безопасности сети, необходимо определить правило разрешения на каждом уровне. В противном случае трафик запрещен для любого уровня, который не предоставляет определение правила разрешения.

Рассмотрим трафик внутри подсети. Правила безопасности для группы безопасности сети, связанной с подсетью, могут повлиять на трафик всех виртуальных машин в подсети. По умолчанию Azure позволяет виртуальным машинам в одной подсети отправлять трафик друг другу (который называется трафиком внутри подсети). Вы можете запретить трафик внутри подсети, определив правило в группе безопасности сети, чтобы запретить весь входящий и исходящий трафик. Это правило предотвращает взаимодействие всех виртуальных машин в подсети друг с другом.

Рассмотрим приоритет правила. Правила безопасности для группы безопасности сети обрабатываются в порядке приоритета. Чтобы убедиться, что определенное правило безопасности всегда обрабатывается, назначьте наименьшее возможное значение приоритета правилу. Рекомендуется оставить пробелы в нумеровке приоритета, таких как 100, 200, 300 и т. е. Пробелы в нумеровке позволяют добавлять новые правила, не изменяя существующие правила.

Просмотр действующих правил безопасности

Если у вас есть несколько групп безопасности сети и не уверены, какие правила безопасности применяются, можно использовать ссылку "Действующие правила безопасности" в портал Azure. Вы можете использовать ссылку, чтобы проверить, какие правила безопасности применяются к компьютерам, подсетям и сетевым интерфейсам.