Упражнение. Управление безопасностью и Microsoft Defender для облака

В этом упражнении вы подтвердите, что Microsoft Defender для облака включен, и вы изучите некоторые функции в каждом из возможностей, упомянутых в предыдущем уроке.

Настройка Microsoft Defender для облака

На портале Azure перейдите на логический сервер Базы данных SQL Azure.

На левой панели в разделе Безопасностьвыберите Microsoft Defender для Cloud. Выберите ссылку Настройка, которая находится рядом с статусом включения.

Просмотрите выбранные варианты для логического сервера Базы данных SQL Azure. На той же панели содержатся сведения об оценке уязвимостей и расширенной защите от угроз.

Эта учетная запись хранения была развернута в рамках сценария развертывания для базы данных SQL Azure. Просмотрите параметры и добавьте адрес электронной почты, если вы хотите получить результаты еженедельной проверки. Снимите флажок Также отправьте уведомление по электронной почте администраторам и владельцам подписок.

Так же, как можно настроить, кто получает проверки оценки уязвимостей, можно настроить, кто получает оповещения Advanced Threat Protection. В подписке песочницы у вас нет доступа к изменениям настроек электронной почты на уровне подписки, поэтому вы не сможете добавить контактные данные в параметры электронной почты подписки в Центре безопасности Azure.

После обновления всех параметров выберите Сохранить.

Настроив эти параметры, вы сможете выполнить некоторые из других действий в этом действии. Далее вы увидите больше об оценке уязвимостей и расширенной защите от угроз.

Классификация поиска данных &

Вернитесь к базе данных

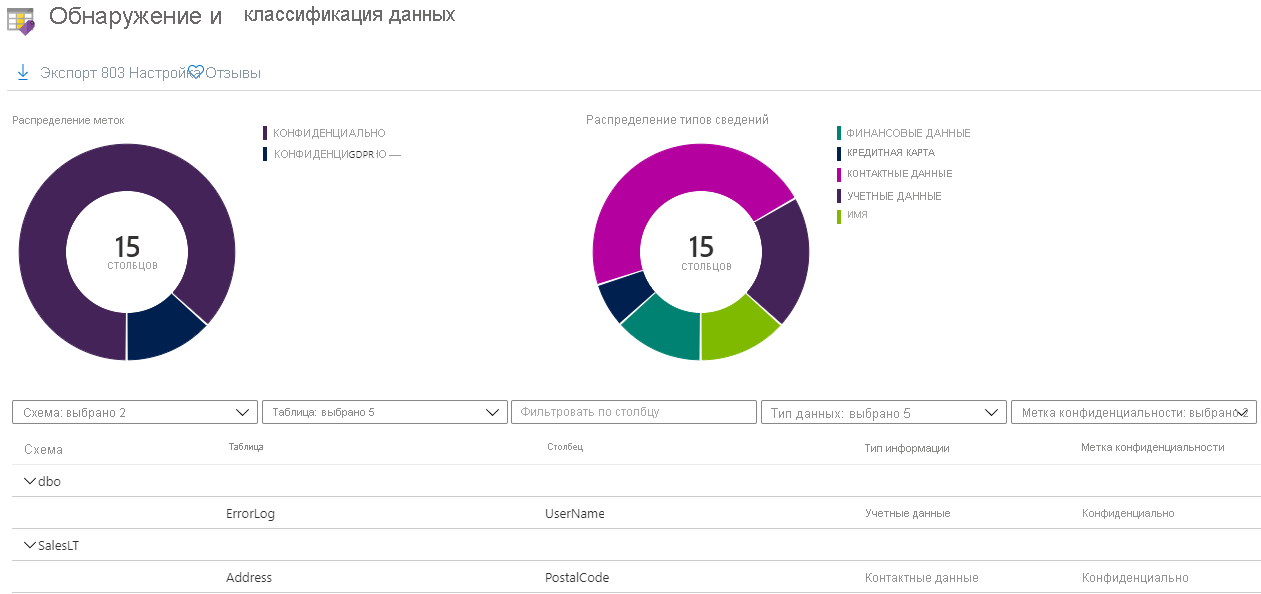

AdventureWorksна портале Azure. На левой панели в разделе Безопасностьвыберите обнаружение данных & классификации.Просмотрите «Классификацию обнаружения данных &», которая предлагает расширенные функции и возможности для обнаружения, классификации, маркировки и создания отчетов о конфиденциальных данных в вашей базе данных.

Мастер-вид аналогичен (но не идентичен) инструменту классификации обнаружения данных & в SQL Server сегодня в среде SQL Server Management Studio (SSMS). Использование мастера SSMS не поддерживается для базы данных SQL Azure. Вы можете добиться аналогичной функциональности с помощью портала Azure, который поддерживается для базы данных SQL Azure.

Вы можете использовать Transact-SQL во всех вариантах развертывания, чтобы добавлять или удалять классификации столбцов и получать эти классификации.

Перейдите на вкладку классификации.

Классификация обнаружения данных & стремится идентифицировать потенциальные конфиденциальные данные на основе имен столбцов в таблицах. Просмотрите некоторые предлагаемые метки, а затем выберите Выбрать все>Принять выбранные рекомендации.

Выберите Сохранить в левом верхнем углу меню.

Наконец, выберите вкладку Обзор, чтобы ознакомиться с информационной панелью и просмотреть добавленные классификации.

Оценка уязвимостей

Выберите параметр Microsoft Defender для облака в разделе Безопасность, чтобы просмотреть панель мониторинга Microsoft Defender для облака для вашей базы данных

AdventureWorks.Чтобы начать изучение возможностей проверки уязвимостей, в разделе Результаты оценки уязвимостейвыберите Просмотреть дополнительные результаты воценки уязвимостей.

Выберите Сканируйте, чтобы получить наиболее свежие результаты оценки уязвимостей. Этот процесс занимает несколько минут, пока оценка уязвимостей сканирует все базы данных в логическом сервере базы данных SQL Azure.

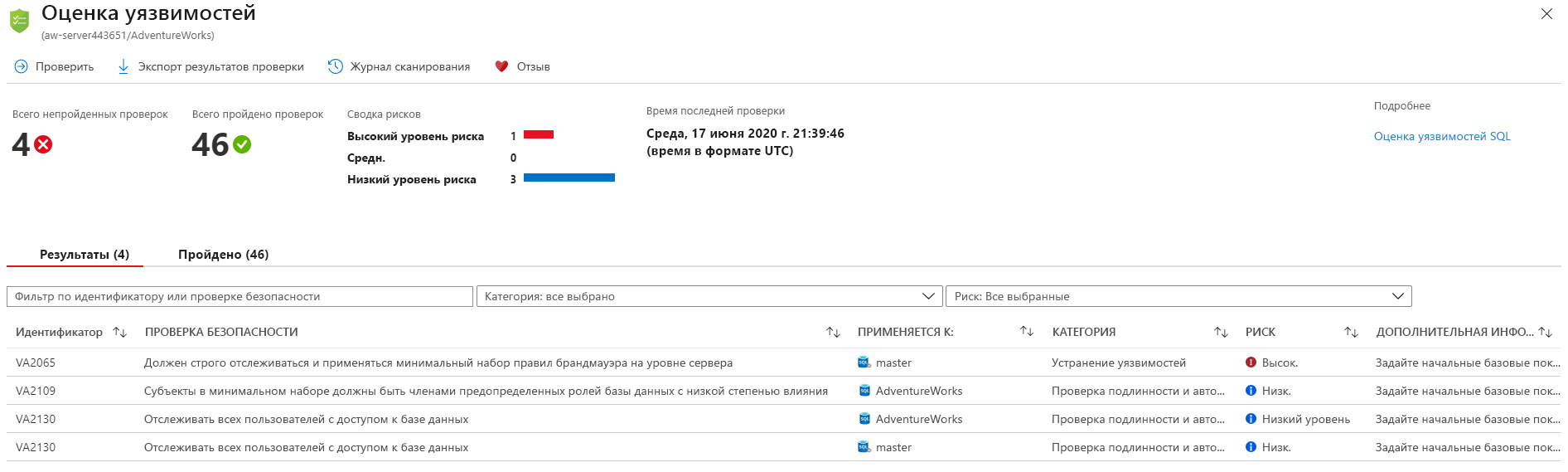

Полученное представление не будет точным, но должно быть похоже на то, что показано здесь:

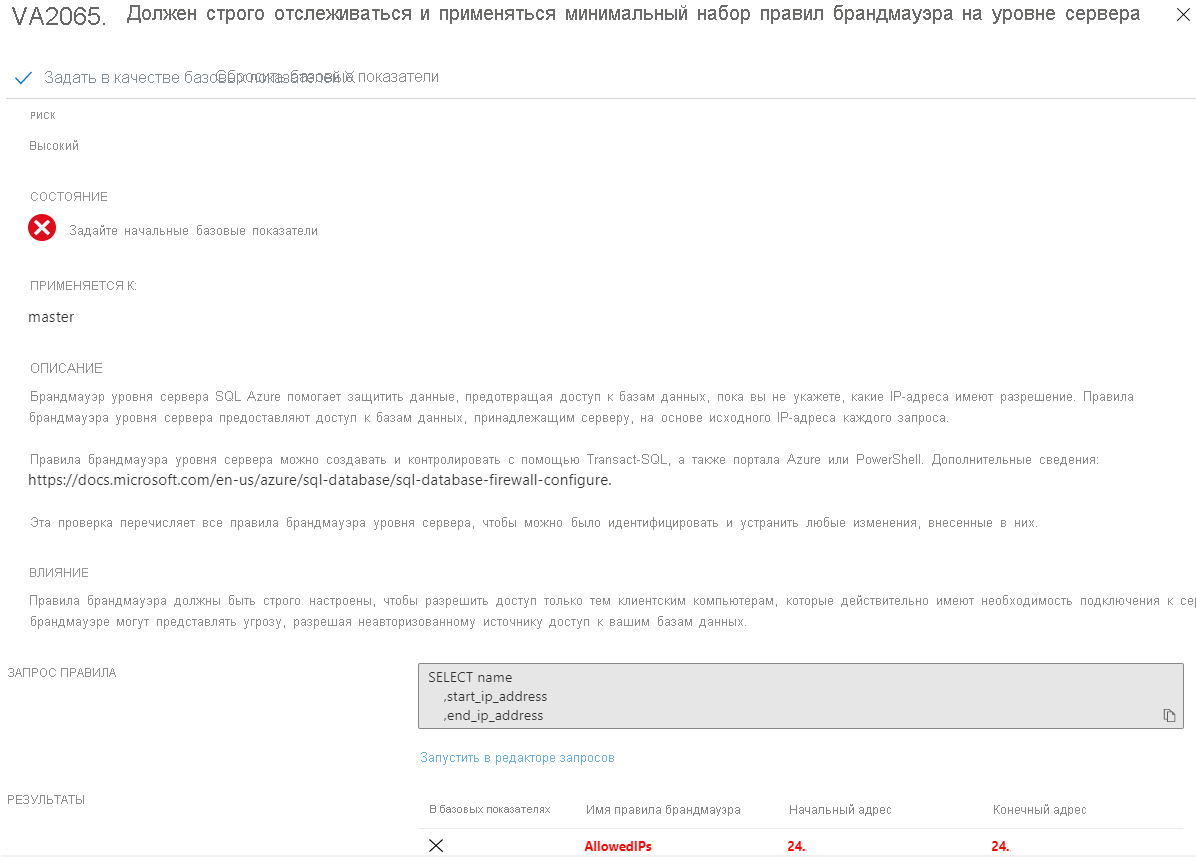

Каждый риск безопасности имеет уровень риска (высокий, средний или низкий) и дополнительную информацию. Правила основаны на тестах, предоставляемых Центром по интернет-безопасности. На вкладке результатов выберите уязвимость. В нашем примере мы выбираем идентификатор проверки безопасности VA2065, чтобы получить подробное представление, аналогичное приведенному на следующем рисунке. Просмотрите состояние и другие доступные сведения.

Заметка

Если VA2065 не выходит из строя, вы можете выполнить аналогичное упражнение позже, в зависимости от любых случившихся неудачных проверок безопасности.

На этом изображении оценка уязвимостей предлагает настроить базовые показатели установленных правил брандмауэра. После создания базовых показателей вы можете отслеживать и оценивать любые изменения.

В зависимости от проверки безопасности будут предлагаться альтернативные варианты и рекомендации. Просмотрите предоставленные сведения. Для этой проверки безопасности можно выбрать кнопку Добавить все результаты в качестве эталона, а затем выбрать Да, чтобы установить эталон. Теперь, когда базовый уровень установлен, эта проверка безопасности будет считаться неудачной в будущих сканированиях, если результаты будут отличаться от базового уровня. Выберите X в правом верхнем углу, чтобы закрыть область для конкретного правила.

В нашем примере мы выполнили еще одно сканирование, выбрав Скан, и убедились, что VA2065 теперь отображается как проверка безопасности прошедшая.

Если вы выбрали предыдущую проверку безопасности, которую вы прошли, вы сможете просмотреть настроенный базовый уровень. Если что-либо изменится в будущем, сканирование оценки уязвимостей обнаружит это, и проверка безопасности не будет пройдена.

Расширенная защита от угроз

Выберите X в правом верхнем углу, чтобы закрыть область оценки уязвимостей и вернуться на панель мониторинга Microsoft Defender для облака для базы данных. В разделе инциденты безопасности и оповещенияне должны отображаться элементы. Это означает, что расширенная защита от угроз не обнаружила никаких проблем. Расширенная защита от угроз обнаруживает аномальные действия, которые указывают на необычные и потенциально опасные попытки доступа к базам данных или эксплойтирования.

На этом этапе вы не увидите никаких оповещений системы безопасности. На следующем шаге вы запустите тест, который запустит оповещение, чтобы просмотреть результаты в Advanced Threat Protection.

Вы можете использовать расширенную защиту от угроз для выявления угроз и получения оповещений в случае, если подозревается, что происходит любое из следующих событий:

- SQL-инъекция

- Уязвимость SQL-инъекции

- Утечка данных

- Небезопасное действие

- Грубой силой

- Аномальная авторизация клиента

В этом разделе описано, как можно активировать оповещение об внедрении SQL через SSMS. Оповещения о SQL-инъекциях предназначены для кастомных приложений, а не для стандартных инструментов, таких как SSMS. Таким образом, чтобы инициировать оповещение через SSMS в качестве теста на SQL Injection, необходимо задать имя приложения, которое является свойством подключения для клиентов, подключающихся к SQL Server или SQL Azure.

Чтобы получить полный опыт этого раздела, вам потребуется доступ к адресу электронной почты, предоставленному для оповещений Advanced Threat Protection в первой части этого задания (что невозможно в этой песочнице). Если необходимо обновить его, прежде чем продолжить, сделайте это.

В SSMS выберите File>New>Database Engine Query, чтобы создать запрос с помощью нового подключения.

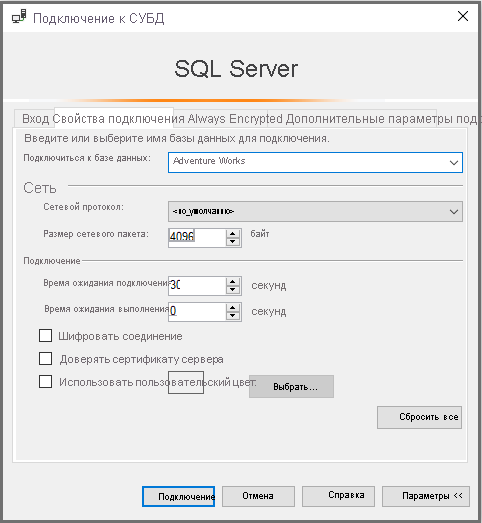

В главном окне входа войдите в AdventureWorks, как обычно, используя проверку подлинности SQL. Перед подключением выберите параметры >>>свойства подключения. Введите AdventureWorks для параметра Подключение к базе данных.

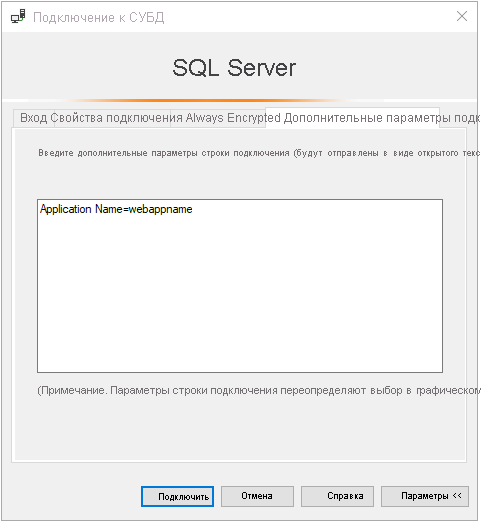

Выберите вкладку дополнительные параметры подключения и вставьте следующую строку подключения в текстовое поле:

Application Name=webappnameВыберите Подключить

В новом окне запроса вставьте следующий запрос, а затем выберите Выполнить:

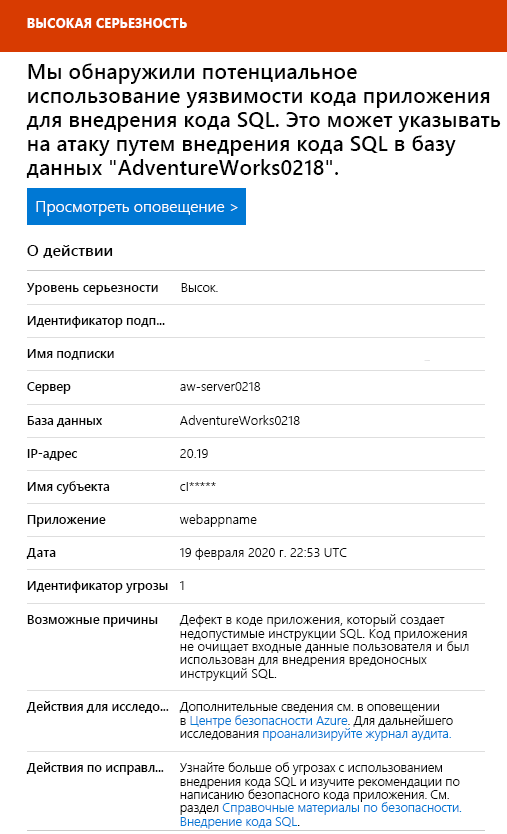

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';В течение нескольких минут, если вы смогли настроить параметры электронной почты (которые нельзя сделать в песочнице), вы получите сообщение электронной почты, аналогичное следующему:

На портале Azure перейдите в базу данных AdventureWorks. На левой панели в разделе Безопасностьвыберите Microsoft Defender для Cloud.

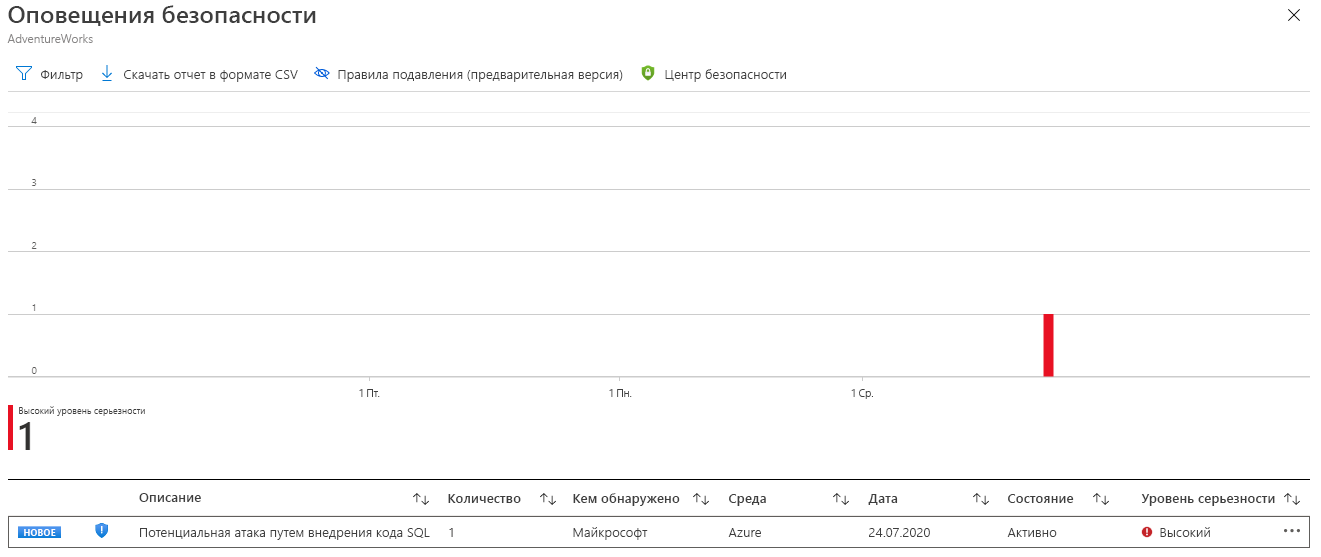

В разделе Инциденты и оповещения безопасности, выберите Просмотреть дополнительные оповещения о других ресурсах в Defender для облака.

Теперь вы можете просмотреть общие оповещения системы безопасности.

Выберите потенциальное внедрение SQL, чтобы отобразить более конкретные оповещения и получить шаги по расследованию.

В качестве шага очистки рекомендуется закрыть все редакторы запросов в SSMS и удалить все подключения, чтобы вы не случайно активировали дополнительные оповещения в следующем упражнении.

В этом уроке вы узнали, как настроить и применить некоторые функции безопасности для базы данных SQL Azure. В следующем уроке вы развернете то, что вы узнали, объединив различные функции безопасности в комплексном сценарии.