Понимание тестирования на проникновение

Предусмотренная по умолчанию система безопасности и автоматическое тестирование безопасности предназначены для предотвращения брешей путем исправления уязвимостей до их использования. Мы дополняем эти методики путем подготовки наших служб к возможности компрометации с помощью стратегии "Предполагай наличие нарушения системы безопасности". В рамках этой концепции приложения, службы, удостоверения и сети имеют ограниченное доверие. Все они (как внутренние, так и внешние) считаются небезопасными и уже скомпрометированными. Эти принципы позволяют ограничить влияние уязвимостей системы безопасности, уменьшить ущерб, который может нанести злоумышленник, и обеспечить быстрое обнаружение угроз безопасности и реагирование на них.

Тестирование на проникновение SDL

Помимо автоматического тестирования динамического кода, SDL требует регулярных тестов на проникновение для всех приложений. Общее тестирование на проникновение в приложения команды обслуживания проводится на регулярной основе. Тесты на проникновение в приложение могут обнаружить недостатки безопасности, не выявленные другими методами тестирования. Они также тестируют возможности ведения журнала и обнаружения, чтобы гарантировать, что наше программное обеспечение предоставляет группам майкрософт по реагированию на вопросы безопасности данные, необходимые для защиты рабочих систем от реальных злоумышленников.

Команды обслуживания также при необходимости выполняют целевое тестирование на проникновение в программные интерфейсы в рамках проверки безопасности. Целевые тесты на проникновение предназначены для обнаружения определенных типов уязвимостей. Эти тесты обеспечивают дополнительный уровень защиты от потенциальных уязвимостей в ключевых функциях программного обеспечения и потоках данных.

Имитация атаки

После утверждения кода для выпуска и развертывания в рабочих средах мы продолжаем тестировать операционную безопасность, имитируя атаки на рабочие системы. Имитация атаки проверяет операционную сторону модели DevOps на соответствие операционным требованиям SDL. Основной целью имитации атаки является проверка возможностей обнаружения и реагирования. Хотя наши имитации атак используются для выявления новых уязвимостей и путей доступа к службе, их основной приоритет — проверка того, что происходит после компрометации. Мы обнаруживаем атаку достаточно быстро? Можем ли мы эффективно исправлять действия и исключать злоумышленников? Имитация атак и другие виды тестирования на проникновение позволяют нам отвечать на эти вопросы на постоянной основе.

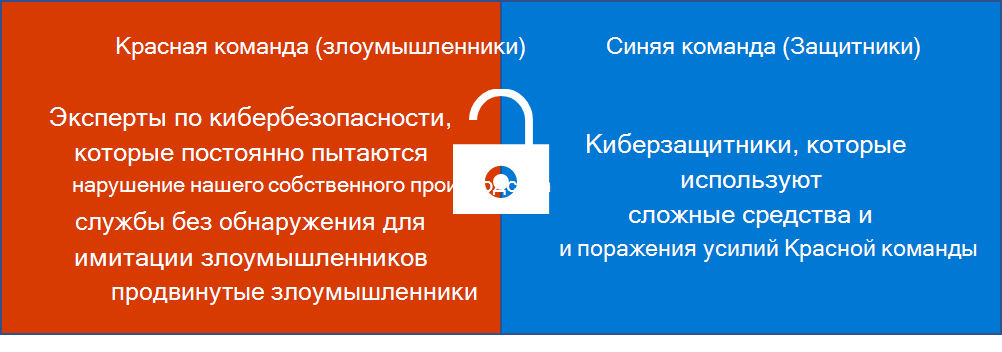

Корпорация Майкрософт использует внутренние команды по защите оскорбительного поведения сотрудников, работающих полный рабочий день, для проведения непрерывного тестирования на проникновение путем имитации атак на наши системы. Мы называем эти команды красной командой. Красная команда пытается скомпрометировать системы Майкрософт без обнаружения путем поиска и использования уязвимостей, а также неправильной настройки системы безопасности. Усилия Red Team имитируют реальные атаки и тестируют возможности групп по реагированию на безопасность Майкрософт. В контексте внутреннего тестирования на проникновение группы майкрософт по реагированию на безопасность называются Синей командой. Синяя команда работает над предотвращением и обнаружением атак Красной команды и реагированием на них с помощью наших систем мониторинга безопасности и процедуры реагирования на инциденты безопасности.

Red Team атакует системы и операции Microsoft Online Services, используя ту же тактику, методы и процедуры, что и реальные противники. Эти атаки проверяют возможности обнаружения и реагирования нашей системы безопасности, а также помогают выявлять уязвимости рабочей среды, ошибки конфигурации, недопустимые предположения и другие проблемы безопасности управляемым образом. За каждой брешью, обнаруженной Красной командой, следует полное раскрытие данных и совместная работа между обеими командами с целью выявления и устранения пробелов в оперативной безопасности, назначение ошибок командам обслуживания для устранения уязвимостей на уровне кода, а также улучшение обнаружения брешей и реагирования на них.

Имитации атак Красной команды предназначены для имитации реалистичных атак без негативного влияния на наших пользователей. Клиенты клиентов никогда не являются мишенью атак Red Team, и тестирование на проникновение Red Team помогает убедиться, что веб-службы Майкрософт готовы предотвращать, обнаруживать угрозы безопасности и реагировать на них.