Упражнение. Обновление и создание версий спецификации шаблона

Спецификация шаблона Azure Cosmos DB теперь используется во всей организации для подготовки большого количества новых учетных записей Azure Cosmos DB. Соответственно, все они настроены для использования непрерывного резервного копирования.

Ваша группа безопасности недавно выполнила проверку безопасности Azure Cosmos DB. Он решил, что новые учетные записи должны использовать проверку подлинности Microsoft Entra и управление доступом на основе ролей Azure Cosmos DB.

В этом упражнении вы обновляете спецификацию шаблона с новой версией, которая включает обновленную конфигурацию проверки подлинности.

В процессе вы:

- Обновите шаблон, чтобы перенастроить политику резервного копирования.

- Опубликуйте новую версию спецификации вашего шаблона.

- Убедитесь, что спецификация шаблона обновилась.

- Протестируйте новую версию спецификации шаблона, развернув другую учетную запись Azure Cosmos DB.

Обновление шаблона

В Visual Studio Code откройте файл azuredeploy.json.

Обновите файл azuredeploy.jsв, чтобы включить следующие изменения.

{ "$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "location": { "type": "string", "defaultValue": "[resourceGroup().location]", "metadata": { "description": "The Azure region into which the Cosmos DB resources should be deployed." } }, "cosmosDBAccountName": { "type": "string", "defaultValue": "[concat('toy-', uniqueString(resourceGroup().id))]", "maxLength": 44, "minLength": 3, "metadata": { "description": "The name of the Cosmos DB account. This name must be globally unique, and it must only include lowercase letters, numbers, and hyphens." } }, "roleDefinitionFriendlyName": { "type": "string", "defaultValue": "Read and Write", "metadata": { "description": "A descriptive name for the role definition." } }, "roleDefinitionDataActions": { "type": "array", "defaultValue": [ "Microsoft.DocumentDB/databaseAccounts/readMetadata", "Microsoft.DocumentDB/databaseAccounts/sqlDatabases/containers/items/*" ], "metadata": { "description": "The list of actions that the role definition permits." } }, "roleAssignmentPrincipalId": { "type": "string", "metadata": { "description": "The object ID of the Azure AD principal that should be granted access using the role definition." } } }, "variables": { "roleDefinitionName": "[guid('sql-role-definition', resourceId('Microsoft.DocumentDB/databaseAccounts', parameters('cosmosDBAccountName')))]", "roleAssignmentName": "[guid('sql-role-assignment', resourceId('Microsoft.DocumentDB/databaseAccounts', parameters('cosmosDBAccountName')))]" }, "resources": [ { "type": "Microsoft.DocumentDB/databaseAccounts", "apiVersion": "2021-04-15", "name": "[parameters('cosmosDBAccountName')]", "kind": "GlobalDocumentDB", "location": "[parameters('location')]", "properties": { "consistencyPolicy": { "defaultConsistencyLevel": "Session" }, "locations": [ { "locationName": "[parameters('location')]", "failoverPriority": 0, "isZoneRedundant": false } ], "databaseAccountOfferType": "Standard", "enableAutomaticFailover": false, "enableMultipleWriteLocations": false, "backupPolicy": { "type": "Continuous" } } }, { "type": "Microsoft.DocumentDB/databaseAccounts/sqlRoleDefinitions", "apiVersion": "2021-04-15", "name": "[format('{0}/{1}', parameters('cosmosDBAccountName'), variables('roleDefinitionName'))]", "properties": { "roleName": "[parameters('roleDefinitionFriendlyName')]", "type": "CustomRole", "assignableScopes": [ "[resourceId('Microsoft.DocumentDB/databaseAccounts', parameters('cosmosDBAccountName'))]" ], "permissions": [ { "dataActions": "[parameters('roleDefinitionDataActions')]" } ] }, "dependsOn": [ "[resourceId('Microsoft.DocumentDB/databaseAccounts', parameters('cosmosDBAccountName'))]" ] }, { "type": "Microsoft.DocumentDB/databaseAccounts/sqlRoleAssignments", "apiVersion": "2021-04-15", "name": "[format('{0}/{1}', parameters('cosmosDBAccountName'), variables('roleAssignmentName'))]", "properties": { "roleDefinitionId": "[resourceId('Microsoft.DocumentDB/databaseAccounts/sqlRoleDefinitions', parameters('cosmosDBAccountName'), variables('roleDefinitionName'))]", "principalId": "[parameters('roleAssignmentPrincipalId')]", "scope": "[resourceId('Microsoft.DocumentDB/databaseAccounts', parameters('cosmosDBAccountName'))]" }, "dependsOn": [ "[resourceId('Microsoft.DocumentDB/databaseAccounts', parameters('cosmosDBAccountName'))]", "[resourceId('Microsoft.DocumentDB/databaseAccounts/sqlRoleDefinitions', parameters('cosmosDBAccountName'), variables('roleDefinitionName'))]" ] } ] }Сохраните файл.

В Visual Studio Code откройте файл main.bicep.

Обновите файл main.bicep, чтобы включить следующие изменения.

@description('The Azure region into which the Cosmos DB resources should be deployed.') param location string = resourceGroup().location @description('The name of the Cosmos DB account. This name must be globally unique, and it must only include lowercase letters, numbers, and hyphens.') @minLength(3) @maxLength(44) param cosmosDBAccountName string = 'toy-${uniqueString(resourceGroup().id)}' @description('A descriptive name for the role definition.') param roleDefinitionFriendlyName string = 'Read and Write' @description('The list of actions that the role definition permits.') param roleDefinitionDataActions array = [ 'Microsoft.DocumentDB/databaseAccounts/readMetadata' 'Microsoft.DocumentDB/databaseAccounts/sqlDatabases/containers/items/*' ] @description('The object ID of the Azure AD principal that should be granted access using the role definition.') param roleAssignmentPrincipalId string var roleDefinitionName = guid('sql-role-definition', cosmosDBAccount.id) var roleAssignmentName = guid('sql-role-assignment', cosmosDBAccount.id) resource cosmosDBAccount 'Microsoft.DocumentDB/databaseAccounts@2021-04-15' = { name: cosmosDBAccountName kind: 'GlobalDocumentDB' location: location properties: { consistencyPolicy: { defaultConsistencyLevel: 'Session' } locations: [ { locationName: location failoverPriority: 0 isZoneRedundant: false } ] databaseAccountOfferType: 'Standard' enableAutomaticFailover: false enableMultipleWriteLocations: false } } resource roleDefinition 'Microsoft.DocumentDB/databaseAccounts/sqlRoleDefinitions@2021-04-15' = { parent: cosmosDBAccount name: roleDefinitionName properties: { roleName: roleDefinitionFriendlyName type: 'CustomRole' assignableScopes: [ cosmosDBAccount.id ] permissions: [ { dataActions: roleDefinitionDataActions } ] } } resource roleAssignment 'Microsoft.DocumentDB/databaseAccounts/sqlRoleAssignments@2021-04-15' = { parent: cosmosDBAccount name: roleAssignmentName properties: { roleDefinitionId: roleDefinition.id principalId: roleAssignmentPrincipalId scope: cosmosDBAccount.id } }Сохраните файл.

Публикация новой версии спецификации шаблона

Опубликуйте спецификацию шаблона с помощью этого командлета Azure PowerShell в терминале Visual Studio Code.

New-AzTemplateSpec `

-ResourceGroupName <rgn>[sandbox resource group name]</rgn> `

-Name ToyCosmosDBAccount `

-Version '2.0' `

-VersionDescription 'Adds Cosmos DB role-based access control.' `

-TemplateFile main.bicep

New-AzTemplateSpec `

-ResourceGroupName <rgn>[sandbox resource group name]</rgn> `

-Name ToyCosmosDBAccount `

-Version '2.0' `

-VersionDescription 'Adds Cosmos DB role-based access control.' `

-TemplateFile azuredeploy.json

Опубликуйте спецификацию шаблона с помощью этой команды Azure CLI в терминале Visual Studio Code.

az ts create \

--name ToyCosmosDBAccount \

--version 2.0 \

--version-description "Adds Cosmos DB role-based access control." \

--template-file main.bicep

az ts create \

--name ToyCosmosDBAccount \

--version 2.0 \

--version-description "Adds Cosmos DB role-based access control." \

--template-file azuredeploy.json

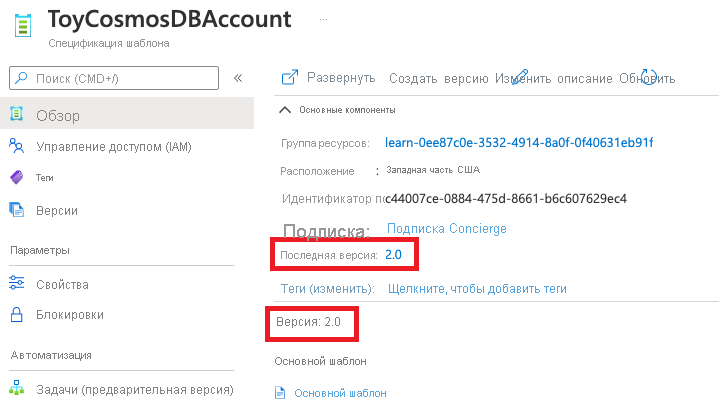

Проверка спецификации шаблона

В своем браузере вернитесь на портал Azure. Перейдите к группе ресурсов.

Выберите спецификацию шаблона. Обратите внимание, что последняя версия теперь обозначена как 2.0.

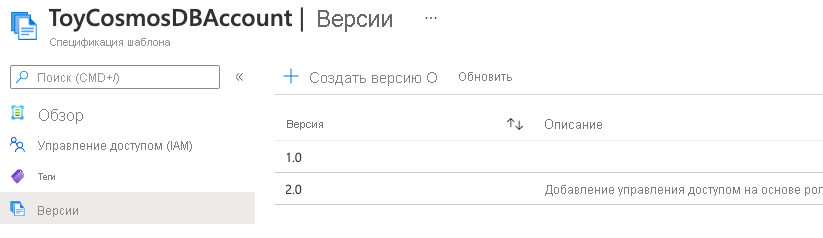

Выберите пункт меню Версии. Обратите внимание, что теперь указаны обе версии.

Версии спецификации шаблона позволяют при необходимости вернуться к предыдущим версиям спецификации шаблона.

Развертывание новой версии спецификации шаблона

Получите идентификатор ресурса новой версии спецификации шаблона, выполнив следующую команду Azure PowerShell.

$templateSpecVersionResourceId = ( ` Get-AzTemplateSpec ` -ResourceGroupName <rgn>[sandbox resource group name]</rgn> ` -Name ToyCosmosDBAccount ` -Version 2.0 ` ).Versions[0].IdОбратите внимание, что используется свойство

Versionsдля получения идентификатора ресурса версии спецификации шаблона.Новая версия спецификации шаблона содержит параметр для идентификатора субъекта-пользователя. Используйте следующие команды, чтобы получить идентификатор субъекта своей учетной записи пользователя.

$token = (Get-AzAccessToken -ResourceUrl "https://graph.windows.net/").Token $userObjectId = (Invoke-RestMethod -Uri 'https://graph.windows.net/me?api-version=1.6' -Headers @{ 'Authorization' = "Bearer $token"}).objectIDКоманды используют Microsoft Graph API для запроса вашего собственного профиля пользователя.

Разверните спецификацию шаблона с помощью этой команды Azure PowerShell в терминале Visual Studio Code.

New-AzResourceGroupDeployment ` -TemplateSpecId $templateSpecVersionResourceId ` -roleAssignmentPrincipalId $userObjectId

Получите идентификатор ресурса версии спецификации шаблона, выполнив следующую команду Azure CLI.

id=$(az ts show \ --name ToyCosmosDBAccount \ --resource-group "<rgn>[sandbox resource group name]</rgn>" \ --version "2.0" \ --query "id")Разверните спецификацию шаблона с помощью этой команды Azure CLI в терминале Visual Studio Code.

az deployment group create \ --template-spec $id \ --parameters roleAssignmentPrincipalId="d68d19b3-d7ef-4ae9-9ee4-90695a4e417d"

Развертывание может занять одну–две минуты.

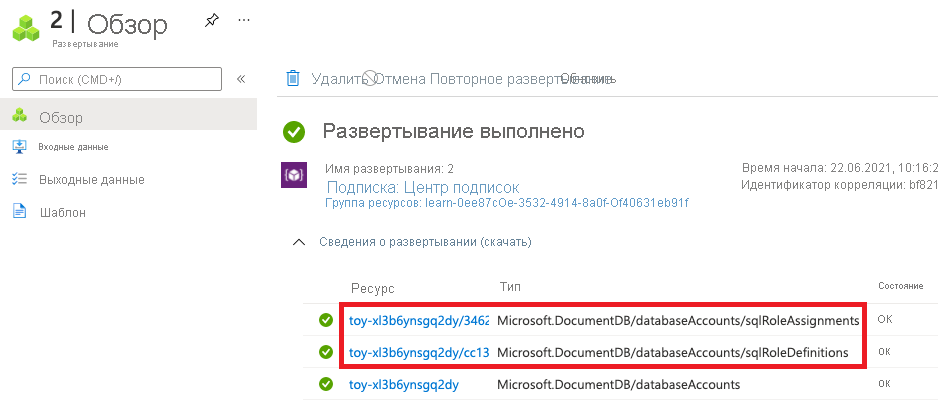

Проверка развертывания

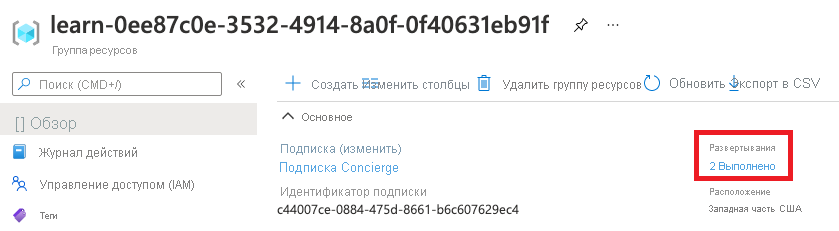

В своем браузере вернитесь на портал Azure. Перейдите к группе ресурсов.

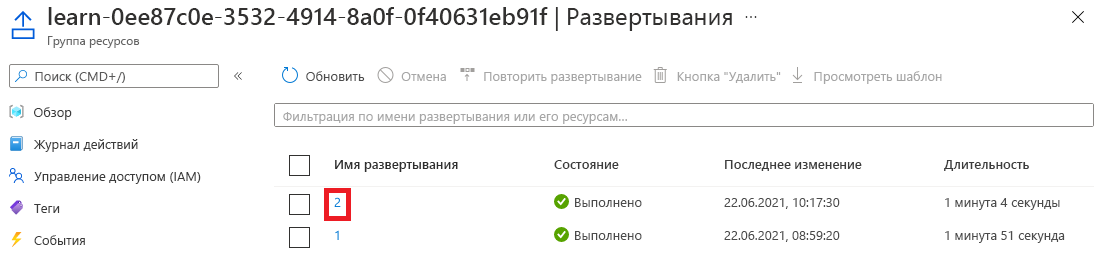

Рядом с полем Развертывания выберите 2 Успешно.

Выберите самое последнее развертывание.

Выберите пункт Сведения о развертывании, чтобы развернуть его. Убедитесь, что развернуты ресурсы для управления доступом на основе ролей Azure Cosmos DB.