Упражнение. Обнаружение угроз с помощью Аналитики Microsoft Sentinel

Как специалист по безопасности, работающий в компании Contoso, вы недавно заметили, что из подписки Azure было удалено значительное количество виртуальных машин. Вы хотите проанализировать это событие и настроить получение оповещений при возникновении аналогичного события в будущем. Вы решаете реализовать правило аналитики для создания инцидента, когда кто-то удаляет существующую виртуальную машину.

Упражнение. Обнаружение угроз с помощью Аналитики Microsoft Sentinel

В этом упражнении показано, как использовать правило аналитики Microsoft Sentinel и выполнить следующие задачи:

- создание правила инцидента на основе существующего шаблона;

- вызов инцидента и просмотр связанных действий;

- Создайте правило аналитики на основе шаблона правила.

Примечание.

Чтобы выполнить это упражнение, необходимо выполнить модуль настройки упражнения в модуле 2. При необходимости сделайте это, а затем продолжайте работу с упражнением.

Задача 1. Создание правила аналитики из мастера правил аналитики

На портале Azure найдите и выберите Microsoft Sentinel, а затем выберите ранее созданную рабочую область Microsoft Sentinel.

В меню Microsoft Sentinel в разделе Конфигурация выберите Аналитика.

В строке заголовка Microsoft Sentinel | Аналитика выберите Создать, после чего выберите Правило запланированного запроса.

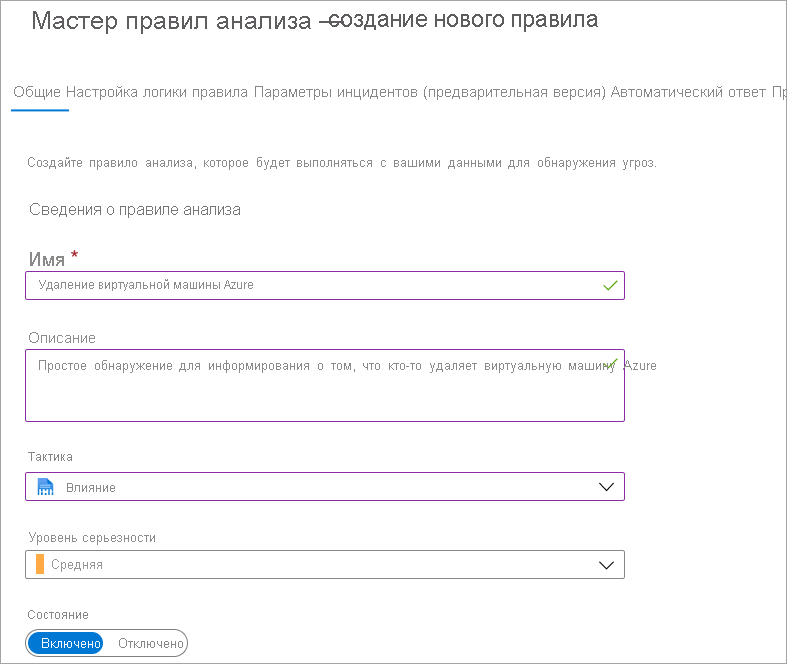

На вкладке Общие введите входные значения в следующую таблицу, после чего выберите Далее: установить логику правила

Имя. Удаление виртуальной машины Azure. Description Простое обнаружение для предупреждения, когда кто-то удаляет виртуальную машину Azure. MITRE ATT&CK В раскрывающемся меню MITRE ATT&CK выберите "Влияние". Важность В раскрывающемся меню Серьезность выберите "Средний". Состояние Убедитесь, что установлен статус Включено. Вы можете выбрать Отключено, чтобы отключить правило, если оно генерирует большое количество ложных срабатываний.

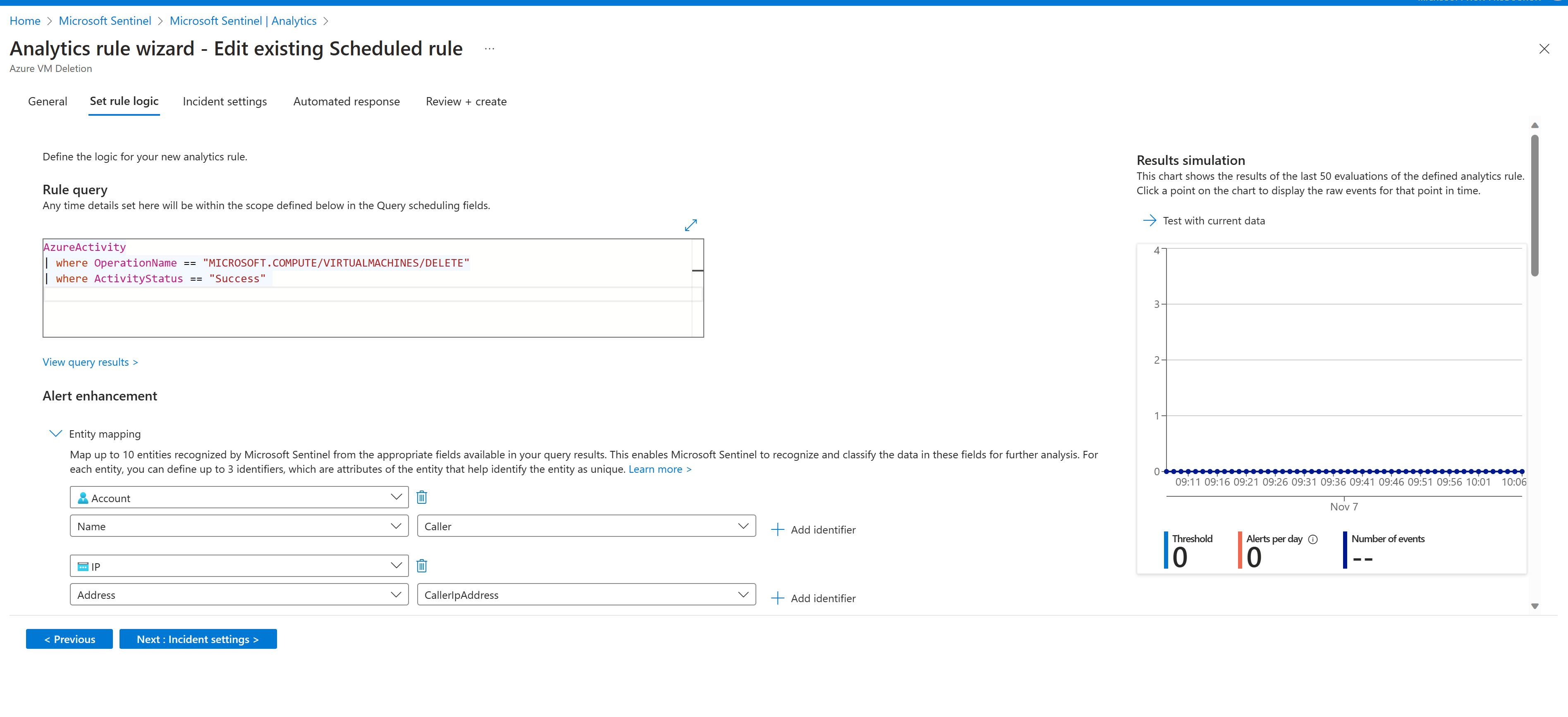

На вкладке "Задать логику правила" скопируйте и вставьте следующий код в текстовое поле запроса правила:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"На панели Моделирование результатов выберите Тест с текущими данными, после чего просмотрите результаты.

В разделе "Усовершенствование оповещений" в разделе "Сопоставление сущностей" сопоставляйте сущности, возвращаемые в рамках правила запроса и которые можно использовать для выполнения подробного анализа.

В разделе Планирование запросов настройте, как часто должен выполняться запрос и как далеко в истории нужно искать. Выберите запрос, который будет запускаться каждые 5 минут, и примите историю по умолчанию, равную 5 часам.

В разделе Порог оповещения укажите количество положительных результатов, которые могут быть возвращены для правила до создания оповещения. Примите значения по умолчанию.

В разделе Группировка событий примите значение по умолчанию Группировать все события в одно предупреждение.

В разделе Подавление установите для параметра Остановить выполнение запроса после создания предупреждения значение Вкл.

Примите значения по умолчанию 5 часов, а затем выберите Далее: настройка инцидента (предварительный просмотр).

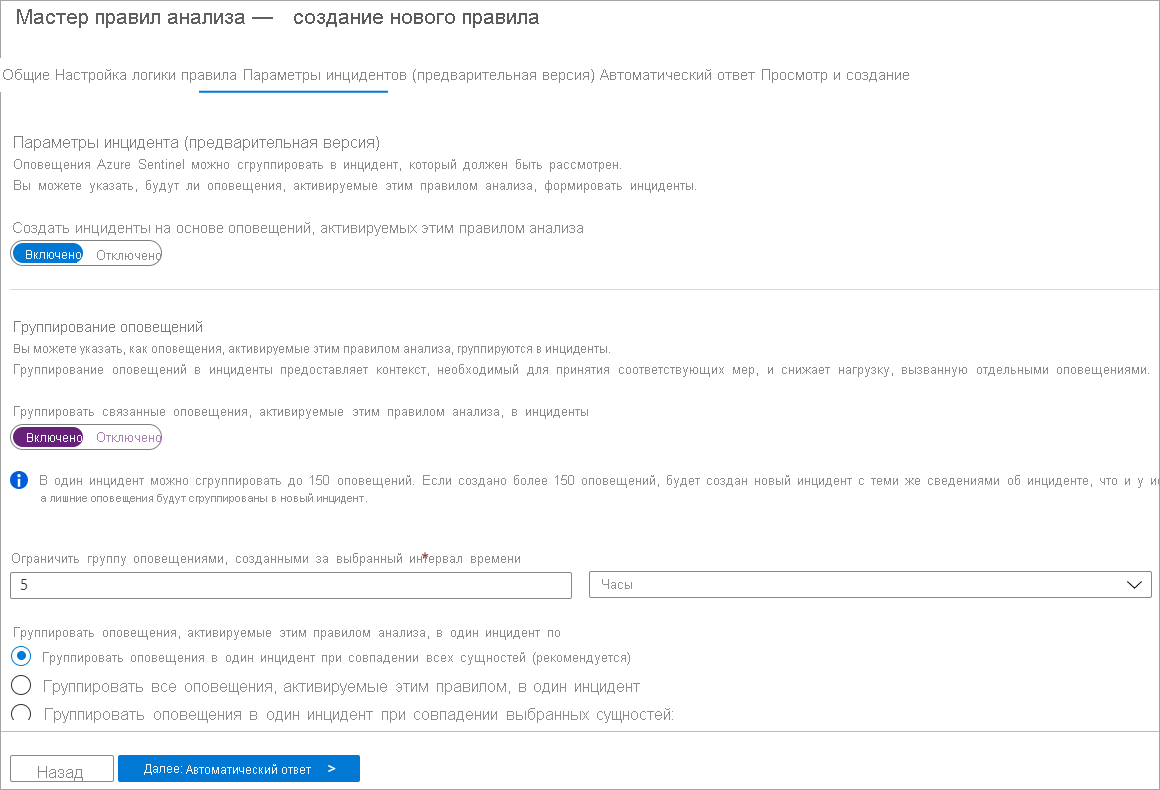

На вкладке "Параметр инцидента" убедитесь, что включен для создания инцидентов из оповещений, активированных этим правилом аналитики.

В разделе Группирование оповещений выберите Включено, чтобы сгруппировать связанные оповещения в инциденты, и убедитесь, что параметр Группировать оповещения в один инцидент, если выбраны все сущности (рекомендуется) включен.

Убедитесь, что повторное открытие закрытых инцидентов сопоставления отключено, а затем нажмите кнопку "Далее: автоматический ответ".

На панели Автоматический ответ выберите сценарий, который будет запускаться автоматически при создании предупреждения. Отображаются только сборники схем, содержащие соединитель Microsoft Sentinel Logic App.

Выберите Next: Review (Далее. Проверка).

На странице проверки и создания убедитесь, что проверка выполнена успешно, а затем нажмите кнопку "Сохранить".

Задача 2. Вызов инцидента и проверка связанных действий

- На портале Azure выберите Домашняя страница и в омнибоксе Поиск введите виртуальные машины, после чего нажмите клавишу Ввод.

- На странице Виртуальные машины найдите и выберите виртуальную машину simple-vm, которую вы создали в группе ресурсов для этого упражнения, после чего в строке заголовка выберите Удалить. В командной строке "Удалить виртуальную машину" нажмите кнопку "Да".

- В запросе Удалить виртуальную машину нажмите ОК, чтобы удалить виртуальную машину.

Примечание.

Эта задача создает инцидент на основе правила аналитики, созданного при выполнении задачи 1. Создание инцидента может занять до 15 минут. Можно продолжить выполнение остальных шагов, описанных в этом уроке, а результаты просмотреть позже.

Задача 3. Создание правила аналитики из существующего шаблона

На портале Azure выберите Домашняя страница, выберите Microsoft Sentinel, после чего выберите рабочую область Microsoft Sentinel, которую вы создали в упражнении 2 этого модуля.

Откройте Microsoft Sentinel, в левом меню в разделе Конфигурация выберите Аналитика.

На панели Аналитика выберите вкладку Шаблоны правил.

В поле поиска введите Создавать инциденты на основе предупреждений Microsoft Defender для облака, а затем выберите этот шаблон правила.

В области сведений щелкните Создать правило.

В области Общие просмотрите имя правила аналитики и убедитесь, что для параметра Состояние правила задано значение Включено.

В разделе Логика правил аналитики убедитесь, что служба безопасности Майкрософт показывает, что выбран Microsoft Defender для облака.

В разделе Фильтрация по серьезности выберите Настраиваемая, а затем в раскрывающемся меню выберите Высокая и Средняя.

Если вам нужны дополнительные фильтры для предупреждений от Microsoft Defender для облака, вы можете добавить текст в поля Включить определенные предупреждения и Исключить определенные предупреждения.

Выберите Далее: автоматический ответ, после чего выберите Далее: проверка.

На странице Просмотр и создание выберите Создать.

Результаты

После выполнения этого упражнения вы создадите правило инцидента из существующего шаблона и создадите правило запланированного запроса, используя собственный код запроса.

После этого необходимо удалить ресурсы, чтобы избежать лишних затрат.

Очистка ресурсов

- На портале Azure найдите Группы ресурсов.

- Выберите azure-sentinel-rg.

- На панели заголовка щелкните Удалить группу ресурсов.

- В поле Введите имя группы ресурсов: введите имя группы ресурсов azure-sentinel-rg и выберите Удалить.