Создание правила аналитики в мастере

Вы можете создать настраиваемое правило аналитики для поиска подозрительных действий и угроз в компании Contoso.

Создание настраиваемого правила запланированной аналитики

Создание настраиваемого правила на основе типа правила запланированного запроса обеспечивает высочайший уровень настройки. Вы можете определить свой собственный код KQL, установить расписание для запуска предупреждения и предоставить автоматическое действие, связав правило со сборником схем Microsoft Sentinel.

Чтобы создать правило запланированного запроса, на портале Azure в разделе Microsoft Sentinel выберите Аналитика. В строке заголовка выберите + Создать, после чего выберите Правило запланированного запроса.

Примечание.

Вы также можете создать запланированное правило, выбрав запланированное правило из списка "Правила и шаблоны" на панели "Аналитика", после чего выбрав Создать правило на панели сведений.

Созданное вами правило запланированного запроса состоит из следующих элементов:

Вкладка «Общее»

В нижеприведенной таблице перечислены поля ввода на панели Общие.

| Поле | Описание: |

|---|---|

| Имя. | Введите описательное имя, чтобы указать, какой тип подозрительных действий обнаруживает оповещение. |

| Description | Введите подробное описание, которое помогает другим аналитикам безопасности понять, что делает правило. |

| Тактика | В раскрывающемся списке Тактика выберите одну из доступных категорий атак, чтобы классифицировать правило с учетом тактики MITRE. |

| Важность | В раскрывающемся списке Серьезность выберите уровень важности оповещения: высокий, средний, низкий или информационный. |

| Состояние | Укажите состояние правила. По умолчанию правило имеет состояние Включить. Вы можете выбрать состояние Отключить, чтобы отключить правило, если оно активирует большое число ложных срабатываний. |

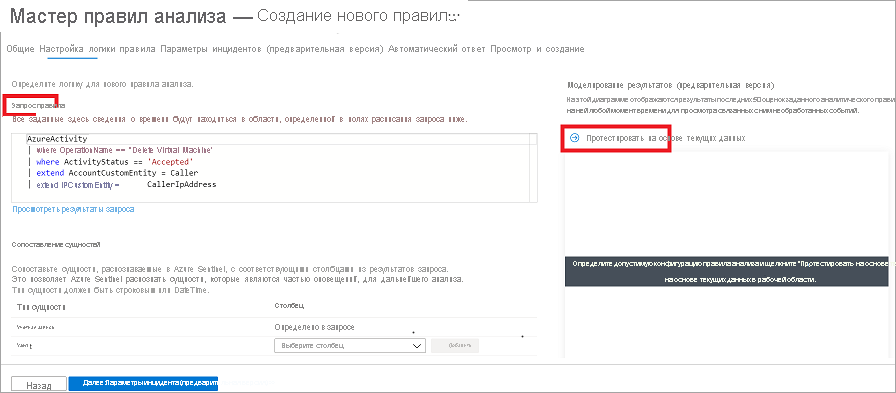

Вкладка "Установить логику правила"

На вкладке "Задать логику правила" можно определить метод обнаружения, указав код KQL, который выполняется в рабочей области Microsoft Sentinel. Запрос KQL фильтрует данные безопасности, используемые для активации и создания инцидента.

Введя строку запроса KQL в поле Правило запроса, вы можете просмотреть результаты запроса в разделе Моделирование результатов (предварительная версия). Раздел "Моделирование результатов" (предварительная версия) помогает определить, возвращает ли запрос ожидаемые результаты.

Следующий пример запроса предупреждает о создании аномального числа ресурсов в Действии Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Совет

Для получения помощи с языком запросов KQL см. страницу Обзор языка запросов Kusto (KQL).

Расширение предупреждений (предварительная версия)

Расширение предупреждений позволяет дополнительно настроить результат вашего запроса.

Сопоставление сущностей

В разделе Сопоставление сущностей вы можете определить до пяти сущностей на основе результатов запроса, после чего использовать эти сущности для выполнения углубленного анализа. Выбрав Добавить новую сущность для добавления этих сущностей в правило запроса. Эти сущности помогут вам выполнить визуальное исследование, так как они будут отображаться как группа на вкладке "Инцидент ". Некоторые сущности содержат сведения, представляющие пользователя, узел или IP-адрес.

Настраиваемые сведения

В разделе "Пользовательские сведения" можно задать пары значений ключей, которые, если они отображаются в результатах запроса, отображают параметр события в результатах.

Сведения об оповещении

В разделе сведений об оповещении можно ввести свободный текст в качестве параметров, которые могут быть представлены в каждом экземпляре оповещения. Они также могут содержать тактику и серьезность, назначенные данному экземпляру оповещения.

Планирование выполнения запроса

В разделе Планирование выполнения запроса можно указать частоту выполнения запроса и объем просматриваемых данных. Важно не выполнять поиск данных, возраст которых превышает значение частоты выполнения запроса, так как при этом могут создаваться дублирующиеся оповещения.

Порог оповещения

В разделе Пороговое значение оповещения можно указать число положительных результатов, которые могут быть возвращены для правила, прежде чем будет создано оповещение. Для определения соответствующего логического выражения можно использовать следующие логические операторы:

- больше

- меньше;

- равно

- Не равно

Группирование событий

В разделе Группирование событий можно выбрать один из следующих двух вариантов:

- Группировать все события в одно оповещение. Этот параметр используется по умолчанию. Он создает одно предупреждение, если запрос возвращает большее число результатов, чем заданное пороговое значение оповещения.

- Выдавать оповещение для каждого события. Этот параметр создает уникальные оповещения для каждого события, возвращаемого запросом.

Подавление

В разделе Подавление можно задать для параметра Остановить выполнение запроса после создания оповещения значение Вкл. или Откл. Если выбрать Вкл., Microsoft Sentinel будет приостанавливать создание дополнительных инцидентов при повторной активации правила в течение заданного периода подавления.

Параметры инцидента (предварительная версия)

Используйте вкладку Настройки инцидента для создания инцидентов, которые создаются путем группировки предупреждений на основе триггеров и временных рамок.

В разделе Группирование оповещений можно уменьшить шум, связанный с несколькими оповещениями, выполнив их группирование один инцидент. При включении группирования связанных оповещений можно выбрать один из следующих вариантов:

- Группирование оповещений в один инцидент при совпадении всех сущностей (рекомендуется).

- Группирование всех оповещений, активируемых этим правилом, в один инцидент.

- Группирование оповещений в один инцидент при совпадении выбранных сущностей (например, для исходных или целевых IP-адресов).

Вы также можете повторно открыть инциденты с закрытым соответствием, если сгенерировано другое предупреждение, относящееся к ранее закрытому инциденту.

Вкладка "Автоматический ответ"

Не используется в этом упражнении.

Вкладка "Установить логику правила" – Упражнение

На вкладке "Автоматический ответ" выберите существующее правило автоматизации или создайте новое. Правила автоматизации могут запускать сборники схем на основе заданных триггеров и условий.

Дополнительные сведения о создании сборника схем и выполнении автоматического действия при создании инцидента см. в модуле "Ответ на угрозы с помощью сборников схем Microsoft Sentinel".

Вкладка "Проверка и создание"

На вкладке "Проверка и создание " просмотрите параметры, настроенные в мастере перед созданием нового правила.