Типы правил аналитики

С помощью правил Аналитики Microsoft Sentinel можно настроить уведомления и предупреждения на основе данных, которые поступают из источников, подключенных к Microsoft Sentinel. Эти оповещения помогают убедиться, что команда SOC Contoso знает, когда возникает угроза, и команда может соответствующим образом реагировать на то, чтобы предотвратить доступ к корпоративным ресурсам.

Типы правил аналитики

Вы можете искать потенциальные угрозы с помощью встроенных правил аналитики, предоставляемых Microsoft Sentinel Analytics, включая следующие типы:

Аномалия

Fusion

Microsoft Security (Безопасность Майкрософт)

аналитика поведения машинного обучения;

Запланированные оповещения

Правила NRT (почти в режиме реального времени)

Аналитика угроз

Аномалия

Предупреждения об аномалиях носят информационный характер и определяют аномальное поведение.

Fusion

Microsoft Sentinel использует подсистему корреляции Fusion со своими масштабируемыми алгоритмами машинного обучения для обнаружения расширенных многоэтапных атак. Модуль сопоставляет множество оповещений с низкой точностью и событиями в нескольких продуктах в высокоуровневые и практические инциденты. По умолчанию функция Fusion включена. Поскольку логика скрыта и поэтому не настраивается, вы можете создать только одно правило с помощью этого шаблона.

Модуль Fusion также может сопоставлять оповещения из правил запланированной аналитики с оповещениями из других систем, создавая инциденты высокой точности в результате.

Обнаружение Fusion включено в Microsoft Sentinel по умолчанию. Корпорация Майкрософт постоянно обновляет сценарии обнаружения Fusion для выявления угроз. На момент написания этой статьи для обнаружения аномалий и слияния необходимо настроить следующие соединители данных:

Обнаружение аномалий с использованием встроенных средств

Оповещения от продуктов Майкрософт

Защита идентификации Microsoft Entra

Microsoft Defender для облака

Microsoft Defender для Интернета вещей

- Microsoft Defender XDR

Microsoft Defender для облачных приложений

Защитник Майкрософт для конечных точек

Microsoft Defender для удостоверений

Microsoft Defender для Office 365;

Оповещения из запланированных правил аналитики, встроенные и созданные аналитиками безопасности. Правила аналитики должны содержать сведения о сопоставлении сущностей и цепочки убийств (тактика) и сведения о сопоставлении сущностей, чтобы использовать Fusion

Ниже приведены некоторые распространенные сценарии обнаружения атак, которые создают оповещения Fusion:

Утечка данных. Обнаружена подозрительная активность, например подозрительное правило пересылки в почтовом ящике Microsoft 365, после подозрительного входа в учетную запись Microsoft Entra может указывать на скомпрометированную учетную запись пользователя.

Уничтожение данных. Аномальное количество уникальных файлов, удаленных после подозрительного входа в учетную запись Microsoft Entra, может сигнализировать о том, что скомпрометированная учетная запись пользователя использовалась для уничтожения данных.

Отказ в обслуживании. Значительное количество виртуальных машин Azure, удаленных после подозрительного входа в учетную запись Microsoft Entra, может сигнализировать скомпрометированную учетную запись пользователя, которая может использоваться для уничтожения ресурсов организации.

Боковое смещение. Значительное количество действий олицетворения, возникающих после подозрительного входа в учетную запись Microsoft Entra, может указывать на скомпрометированную учетную запись пользователя, которая использовалась для вредоносных целей.

Программы-шантажисты. После подозрительного входа в учетную запись Microsoft Entra нестандартное поведение пользователя, используемое для шифрования данных, может активировать оповещение о выполнении программы-шантажиста.

Примечание.

Дополнительные сведения о технологии Fusion в Microsoft Sentinel см. в статье Расширенное обнаружение многоступенчатых атак в Microsoft Sentinel.

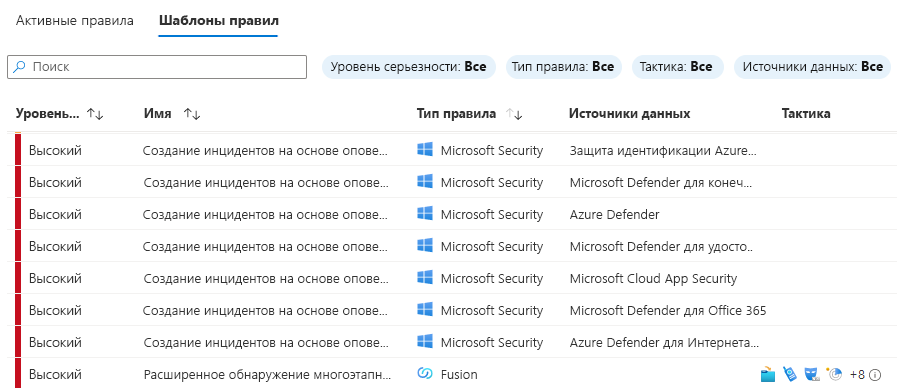

Microsoft Security (Безопасность Майкрософт)

Вы можете настроить решения, обеспечивающие безопасность Майкрософт и подключенные к Microsoft Sentinel, чтобы автоматически создавать инциденты на основе всех предупреждений, созданных в подключенной службе.

Например, вы можете настроить оповещения Компании Contoso, если пользователь, который классифицируется как угроза с высоким риском, пытается войти и получить доступ к корпоративным ресурсам.

Вы можете настроить передачу предупреждений в Microsoft Sentinel в следующих решениях для обеспечения безопасности:

Microsoft Defender для облачных приложений

Microsoft Defender для серверов

Microsoft Defender для Интернета вещей

Microsoft Defender для удостоверений

Microsoft Defender для Office 365;

Защита идентификации Microsoft Entra

Microsoft Defender для конечной точки;

Примечание.

Корпорация Майкрософт использует в своих продуктах безопасности единую терминологию, связанную с управлением информационной безопасностью и событиями безопасности (SIEM) и расширенным обнаружением и реагированием (XDR).

Эти оповещения можно фильтровать по серьезности и определенному тексту, содержащемуся в имени оповещения.

Аналитика поведения машинного обучения

Аналитика Microsoft Sentinel включает встроенные правила аналитики поведения машинного обучения. Вы не можете изменить эти встроенные правила или просмотреть параметры правил. Эти правила используют алгоритмы машинного обучения Майкрософт для обнаружения подозрительных действий. Эти алгоритмы соотносят несколько инцидентов низкой точности с инцидентом безопасности высокой точности. Эта корреляция экономит часы, которые в противном случае могут быть потрачены вручную на анализ многочисленных оповещений из разных продуктов и их корреляции. Алгоритмы машинного обучения, используемые правилами аналитики, также позволяют минимизировать шум, связанный с оповещениями, путем быстрого приема и подключения важных данных.

Например, с помощью правила аналитики поведения машинного обучения можно обнаружить аномальный протокол безопасной оболочки (SSH) или действие входа в систему удаленного рабочего стола (RDP).

Запланированные оповещения

Правила аналитики запланированных оповещений предоставляют максимально высокий уровень настройки. Вы можете определить собственное выражение с помощью языка запросов Kusto (KQL), чтобы отфильтровать события безопасности, а также настроить расписание для выполнения правила.