Настройка и использование интеграции Active Directory для назначения агента

System Center Operations Manager позволяет воспользоваться преимуществами инвестиций в службы домен Active Directory (AD DS), позволяя использовать его для назначения управляемых агентом компьютеров группам управления. В этой статье описано, как создать конфигурацию контейнера в Active Directory, а также сообщить о назначении агентов серверов управления и управлять ими.

Создание контейнера служб домен Active Directory для группы управления

Для создания контейнера службы домен Active Directory (AD DS) для группы управления System Center — Operations Manager можно использовать следующий синтаксис командной строки и процедуру. MOMADAdmin.exe предоставляется для этой цели и устанавливается с сервером управления Operations Manager. MOMADAdmin.exe должен выполняться администратором указанного домена.

Синтаксис командной строки:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Внимание

Если значение содержит пробел, необходимо поместить в кавычки.

ManagementGroupName — это имя группы управления, для которой создается контейнер AD.

MOMAdminSecurityGroup — это группа безопасности домена, домен\security_group формат, который входит в роль безопасности администраторов operations Manager для группы управления.

RunAsAccount: это учетная запись домена, которая будет использоваться сервером управления для чтения, записи и удаления объектов в AD. Используйте домен\имя пользователя формата.

Домен — это имя домена, в котором будет создан контейнер группы управления. MOMADAdmin.exe можно запускать между доменами только в том случае, если между ними существует двустороннее доверие.

Для обеспечения работы интеграции Active Directory группа безопасности должна быть глобальной группой безопасности (если интеграция Active Directory должна функционировать в нескольких доменах с двусторонним доверием) или локальной группой доменов (если интеграция Active Directory используется только в одном домене).

Чтобы добавить группу безопасности в группу администраторов Operations Manager, используйте следующую процедуру.

В консоли управления выберите "Администрирование".

В рабочей области администрирования выберите роли пользователей в разделе "Безопасность".

В роли пользователей выберите "Администраторы Operations Manager" и выберите действие "Свойства" или щелкните правой кнопкой мыши "Администраторы Operations Manager" и выберите "Свойства".

Нажмите кнопку "Добавить", чтобы открыть диалоговое окно "Выбор группы".

Выберите нужную группу безопасности и нажмите кнопку "ОК ", чтобы закрыть диалоговое окно.

Нажмите кнопку "ОК", чтобы закрыть свойства роли пользователя.

Примечание.

Рекомендуется использовать одну группу безопасности, которая может содержать несколько групп для роли администраторов Operations Manager. Таким образом, группы и члены групп можно добавлять и удалять из групп без администратора домена, чтобы вручную назначить им разрешения на чтение и удаление дочерних элементов в контейнере группы управления.

Чтобы создать контейнер AD DS, выполните следующую процедуру.

Откройте командную строку как администратор.

Например, введите следующее в командной строке:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Примечание.

Путь по умолчанию — C:\Program Files\Microsoft System Center 2016\Operations Manager.

Примечание.

Путь по умолчанию — C:\Program Files\Microsoft System Center\Operations Manager.

Приведенный выше пример командной строки:

Запустите программу MOMADAdmin.exe из командной строки.

Создайте контейнер AD DS группы управления "Сообщения" в корневом каталоге схемы AD DS домена MessageDom. Чтобы создать один и тот же контейнер AD DS группы управления в дополнительных доменах, выполните MOMADAdmin.exe для каждого домена.

Добавьте учетную запись пользователя домена MessageDom\MessageADIntAcct в группу безопасности MessageDom\MessageOMAdmins AD DS и назначьте группе доменных служб безопасности AD DS права, необходимые для управления контейнером AD DS.

Использование служб домен Active Directory для назначения компьютеров серверам управления

Мастер назначения агента Operations Manager и отработки отказа создает правило назначения агента, которое использует службы домен Active Directory (AD DS), чтобы назначить компьютеры группе управления и назначить первичный сервер управления компьютеров и вторичные серверы управления. Чтобы запустить и использовать мастер, используйте следующие процедуры.

Внимание

Перед запуском мастера назначения агента и отработки отказа необходимо создать контейнер служб домен Active Directory для группы управления.

Мастер назначения агента и отработки отказа не развертывает агент. Необходимо вручную развернуть агент на компьютерах с помощью MOMAgent.msi.

Изменение правила назначения агента может привести к тому, что компьютеры больше не назначены и поэтому отслеживаются группой управления. Состояние этих компьютеров изменится на критическое, так как компьютеры больше не отправляют пульс в группу управления. Эти компьютеры можно удалить из группы управления и, если компьютер не назначен другим группам управления, агент Operations Manager можно удалить.

Запуск мастера назначения агента Operations Manager и отработки отказа

Войдите на компьютер с учетной записью, являющейся членом роли "Администраторы Operations Manager".

В консоли управления выберите Администрирование.

В рабочей области администрирования выберите "Серверы управления".

На панели "Серверы управления" щелкните правой кнопкой мыши сервер управления или сервер шлюза, чтобы быть основным сервером управления для компьютеров, возвращаемых правилами, созданными в следующей процедуре, и выберите "Свойства".

Примечание.

Серверы шлюза работают как серверы управления в этом контексте.

В диалоговом окне "Свойства сервера управления" перейдите на вкладку "Назначение автоматического агента", а затем нажмите кнопку "Добавить", чтобы запустить мастер назначения агента и отработки отказа.

В мастере назначения агента и отработки отказа на странице "Введение" нажмите кнопку "Далее".

Примечание.

Страница "Введение " не отображается, если мастер был запущен и не показывать эту страницу снова был выбран.

На странице домена сделайте следующее:

Примечание.

Чтобы назначить компьютеры из нескольких доменов группе управления, запустите мастер назначения агента и отработки отказа для каждого домена.

Выберите домен компьютеров из раскрывающегося списка доменных имен . Сервер управления и все компьютеры в пуле ресурсов назначения агента AD должны иметь возможность разрешать доменное имя.

Внимание

Сервер управления и компьютеры, которыми требуется управлять, должны находиться в двухстороновых доверенных доменах.

Задайте для профиля запуска от имени профиль , связанный с учетной записью запуска от имени, предоставленной при запуске MOMADAdmin.exe для домена. Учетная запись по умолчанию, используемая для назначения агента, — это учетная запись действия по умолчанию, указанная во время установки, также называемая учетной записью назначения агента Active Directory. Эта учетная запись представляет учетные данные, используемые при подключении к указанному домену Active Directory и изменении объектов Active Directory, и должны соответствовать учетной записи, указанной при запуске MOMAdmin.exe. Если это не учетная запись, используемая для запуска MOMADAdmin.exe, выберите другую учетную запись для выполнения назначения агента в указанном домене, а затем выберите или создайте учетную запись из раскрывающегося списка "Выбрать профиль запуска от имени ". Профиль учетной записи назначения агента Active Directory должен быть настроен для использования учетной записи администратора Operations Manager, которая распространяется на все серверы в пуле ресурсов назначения агента AD.

Примечание.

Дополнительные сведения о профилях запуска от имени и учетных записях запуска от имени см. в разделе "Управление учетными записями запуска от имени" и "Профили".

На странице "Критерии включения" введите запрос LDAP для назначения компьютеров этому серверу управления в текстовом поле, а затем нажмите кнопку "Далее" или нажмите кнопку "Настроить". Если выбрать "Настроить", сделайте следующее:

В диалоговом окне "Поиск компьютеров" введите необходимые условия назначения компьютеров этому серверу управления или введите конкретный запрос LDAP.

Следующий запрос LDAP возвращает только компьютеры под управлением операционной системы Windows Server и исключает контроллеры домена.

(&(objectCategory=computer)(operatingsystem=*server*))В этом примере запрос LDAP возвращает только компьютеры под управлением операционной системы Windows Server. Он исключает контроллеры домена и серверы, на котором размещается роль сервера управления Operations Manager или Service Manager.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Дополнительные сведения о LDAP-запросах см. в статьях Создание фильтра запроса и Active Directory: фильтры синтаксиса LDAP.

Выберите ОК, затем выберите Далее.

На странице условий исключения введите полное доменное имя компьютеров, которые вы явно хотите запретить управлять этим сервером управления, а затем нажмите кнопку "Далее".

Внимание

Необходимо разделить полное доменное имя компьютера, которое вы вводите с запятой, двоеточием или новой строкой (CTRL+ВВОД).

На странице отработки отказа агента выберите "Автоматически управлять отработой отказа" и выберите "Создать" или "Вручную настроить отработку отказа". Если выбрать отработку отказа вручную, сделайте следующее:

Снимите флажки серверов управления, на которые не требуется отработки отказа агентов.

Нажмите кнопку создания.

Примечание.

При настройке отработки отказа вручную необходимо снова запустить мастер, если впоследствии добавить сервер управления в группу управления и потребовать отработки отказа агентов на новый сервер управления.

В диалоговом окне "Свойства сервера управления" нажмите кнопку "ОК".

Примечание.

Для распространения параметра назначения агента в AD DS может потребоваться до одного часа.

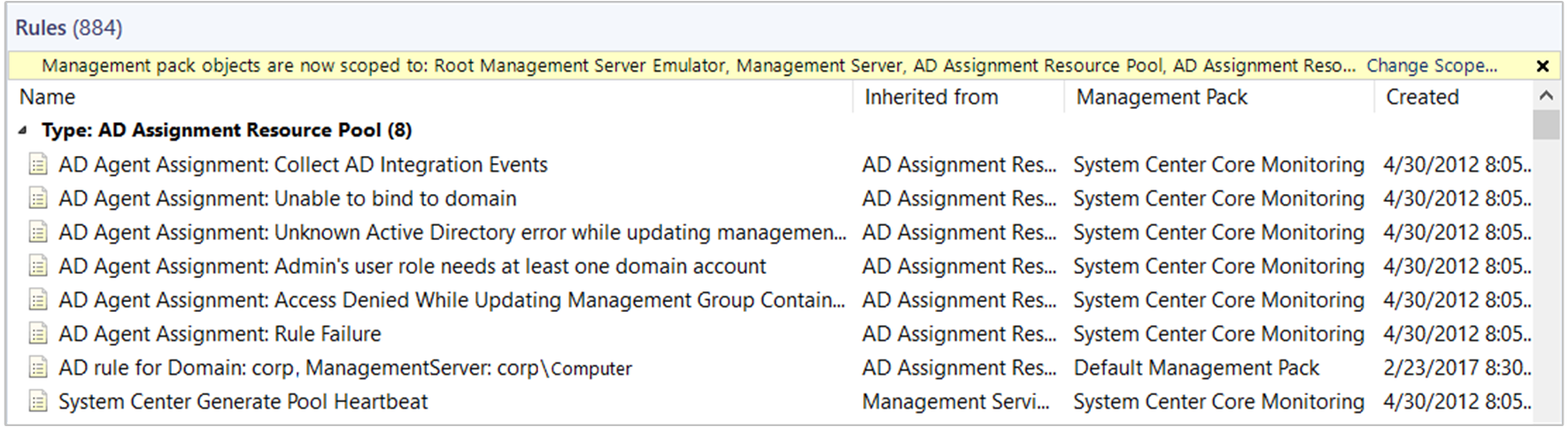

По завершении в группе управления создается следующее правило и предназначено для класса пула ресурсов AD.

Это правило включает сведения о конфигурации назначения агента, указанные в мастере назначения агента и отработки отказа, например запрос LDAP.

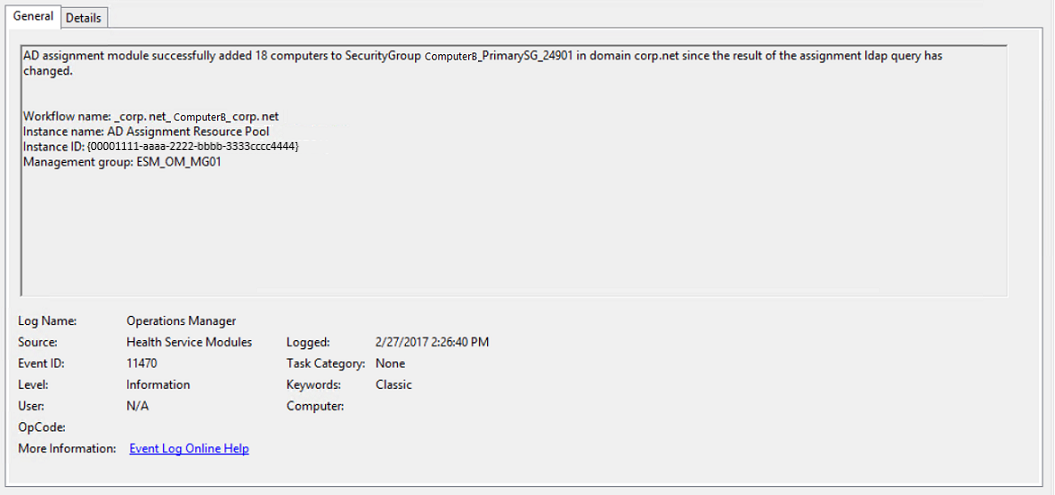

Чтобы убедиться, что группа управления успешно опубликовала свою информацию в Active Directory, найдите идентификатор события 11470 из исходного служба работоспособности Modules в журнале событий Operations Manager на сервере управления, на котором было определено правило назначения агента. В описании должно быть установлено, что он успешно добавил все компьютеры, добавленные в правило назначения агента.

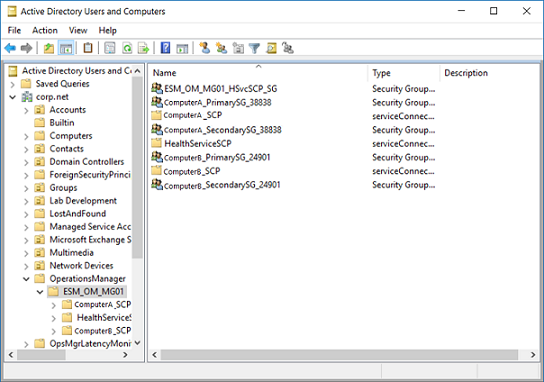

В Active Directory в контейнере OperationsManager<ManagementGroupName> должны отображаться созданные объекты точки подключения службы (SCP), аналогичные приведенным в примере.

Правило также создает две группы безопасности с именем сервера управления NetBIOS: первый с суффиксом "_PrimarySG<случайным числом>", а второй — "_SecondarySG<случайным числом>". В этом примере в группе управления развернуты два сервера управления, а основной группе безопасности ComputerB_Primary_SG_24901 членство включает компьютеры, соответствующие правилу включения, определенному в правиле назначения агента, а членство в группе безопасности ComputerA_Secondary_SG_38838 включает основную группу ComputerB_Primary_SG-29401 Группа безопасности, содержащая учетную запись компьютера агентов, которые будут выполнять отработку отказа на этот дополнительный сервер управления в случае, если основной сервер управления не отвечает. Имя SCP — это имя сервера управления NetBIOS с суффиксом "_SCP".

Примечание.

В этом примере отображаются только объекты из одной группы управления, а не другие группы управления, которые могут существовать, а также настроены с интеграцией AD.

Развертывание агента вручную с параметром интеграции Active Directory

Ниже приведен пример командной строки для ручной установки агента Windows с включенной интеграцией Active Directory.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Изменение параметра интеграции Active Directory для агента

Чтобы изменить параметр интеграции Active Directory для агента, можно использовать следующую процедуру.

На панели управления управляемого агентом компьютера дважды щелкните Microsoft Monitoring Agent.

На вкладке Operations Manager снимите или выберите автоматическое обновление назначений групп управления из AD DS. Если этот флажок установлен, то при запуске агент будет запрашивать в Active Directory список групп управления, которым он назначен. При наличии таких групп управления они будут добавлены в список. Если флажок снят, то все группы управления, назначенные агенту в Active Directory, будут удалены из списка.

Нажмите ОК.

Интеграция Active Directory с недоверенным доменом

- Создайте пользователя в недоверенном домене с разрешениями на чтение, запись и удаление объектов в AD.

- Создайте группу безопасности (локальный или глобальный домен). Добавьте пользователя (созданного на шаге 1) в эту группу.

- Запустите MOMAdAdmin.exe для недоверенного домена со следующими параметрами: <путь>\MOMADAdmin.exe <ManagementGroupName><MOMAdminSecurityGroup><RunAsAccount><Domain>.

- Создание учетной записи запуска от имени в Operations Manager; используйте учетную запись, созданную на шаге 1. Убедитесь, что доменное имя предоставлено полное доменное имя, а не имя NetBIOS (для ex: CONTOSO.COM\ADUser).

- Распределите учетную запись в пул ресурсов назначения AD.

- Создайте новый профиль запуска от имени в пакете управления по умолчанию. Если этот профиль создается в любом другом пакете управления, убедитесь, что он запечатывает пакет управления, чтобы его можно было ссылаться на другой пакет управления.

- Добавьте только что созданную учетную запись запуска от имени в этот профиль и нацельте ее на пул ресурсов назначения AD.

- Создайте правила интеграции Active Directory в Operations Manager.

Примечание.

После интеграции с недоверенным доменом каждый сервер управления отображает базу данных безопасности предупреждения на сервере не имеет учетной записи доверия компьютера для этой рабочей станции, указывающей, что проверка учетной записи запуска от имени, используемой назначением AD, завершилась ошибкой. Идентификатор события 7000 или 1105 создается в журнале событий Operations Manager. Однако это оповещение не влияет на назначение AD в недоверенном домене.

Следующие шаги

Сведения об установке агента Windows из консоли управления см. в статье "Установка агента в Windows с помощью мастера обнаружения" или установки агента из командной строки, см. в статье "Установка агента Windows вручную с помощью MOMAgent.msi".