Подключение к существующей базе данных в SSDT

В этой статье показано, как пользователь может подключаться к существующей базе данных в SQL Server Data Tools (SSDT). SSDT позволяет подключаться к существующей базе данных, выполнять запросы с помощью Transact-SQL (T-SQL) и просматривать результаты.

SSDT также предлагает множество функций, которые можно использовать для работы с базой данных. Подробно описаны в следующих разделах. Давайте посмотрим, как можно подключиться к существующей базе данных.

Чтобы Подключение к существующей базе данных, выполните следующие действия.

- Подключение с помощью SQL Server обозреватель объектов

- Сведения о типах проверки подлинности

- Шифрование и сертификат сервера доверия

Подключение в базу данных с помощью SQL Server обозреватель объектов

SQL Server обозреватель объектов (SSOX) — это средство, доступное в SSDT для Visual Studio. Он позволяет подключаться к базам данных SQL Server и управлять ими в Visual Studio. Чтобы подключиться к базе данных с помощью SQL Server обозреватель объектов в SSDT, выполните следующие действия.

Откройте Visual Studio: убедитесь, что вы установили SSDT вместе с соответствующей версией Visual Studio. Запустите Visual Studio.

Откройте обозреватель объектов SQL Server: перейдите в меню "Вид" и выберите sql Server обозреватель объектов. Кроме того, можно использовать сочетание клавиш CTRL + \ (обратная косая черта), а затем введите CTRL + S.

Подключение на сервер базы данных. В окне обозреватель объектов SQL Server нажмите кнопку "Добавить SQL Server" (это выглядит как лист со + значком в левом верхнем углу) или щелкните правой кнопкой мыши узел SQL Server и выберите "Добавить SQL Server".

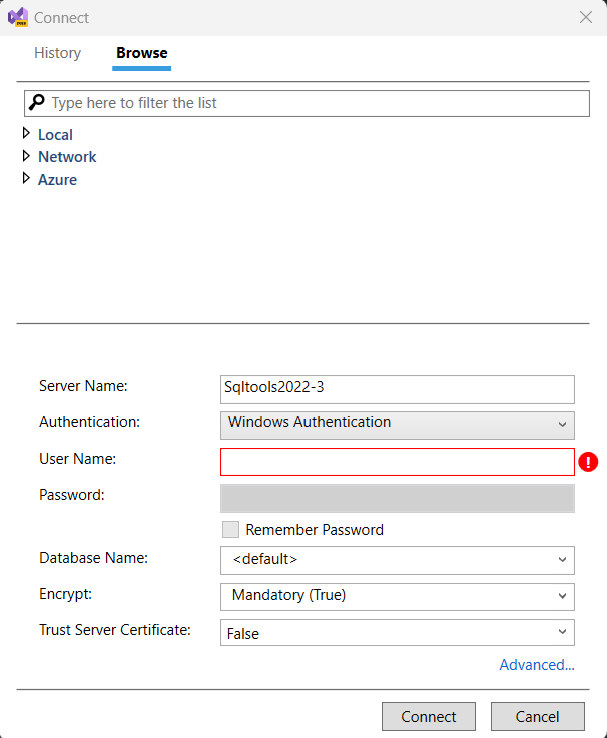

Введите сведения о сервере Подключение ion: в диалоговом окне Подключение введите сведения о подключении для экземпляра SQL Server, к которому требуется подключиться. К ним относятся имя сервера, метод проверки подлинности (например, проверка подлинности Windows или проверка подлинности SQL Server), учетные данные входа, если это применимо, и сведения о шифровании. После подключения экземпляра SQL Server он автоматически появится под параметром "Последние Подключение ion" на вкладке "Журнал".

Протестируйте Подключение ion: после ввода сведений о подключении можно выбрать кнопку Подключение, чтобы проверить подключение. Если подключение выполнено успешно, вы увидите экземпляр и его базы данных, перечисленные в обозреватель объектов SQL Server.

Навигация и управление базами данных: после подключения узел сервера можно развернуть, чтобы просмотреть все базы данных, размещенные в этом экземпляре. Вы можете расширить каждый узел базы данных для изучения таблиц, представлений, хранимых процедур и других объектов базы данных.

Выполнение действий: щелкните правой кнопкой мыши базу данных или любой объект для выполнения различных действий, таких как запрос данных, создание новых объектов, редактирование существующих и многое другое.

Типы аутентификации

SSDT позволяет подключаться к базам данных на локальном компьютере, сети и Azure. Учитывая различные сценарии, у нас есть несколько типов проверки подлинности. Они приведены следующим образом:

Проверка подлинности Windows: этот метод проверки подлинности использует безопасность Windows для проверки подлинности пользователей в SQL Server.

Проверка подлинности SQL Server. Для этого метода проверки подлинности требуется, чтобы у пользователя был вход и пароль SQL Server.

Проверка подлинности паролей Active Directory. Этот метод проверки подлинности использует пароль Active Directory пользователя для проверки подлинности в SQL Server. Это самый простой метод проверки подлинности для настройки, но он не предлагает никаких дополнительных функций безопасности.

Встроенная проверка подлинности Active Directory: этот метод проверки подлинности использует Kerberos для проверки подлинности пользователей в SQL Server. Kerberos — это более безопасный протокол проверки подлинности, чем проверка подлинности паролей Active Directory, но требуется, чтобы клиент и сервер присоединялись к домену Active Directory.

Интерактивная проверка подлинности Active Directory. Этот метод проверки подлинности позволяет пользователям проходить проверку подлинности в SQL Server, вводя учетные данные Active Directory в диалоговом окне. Это самый безопасный метод проверки подлинности, но он может быть неудобным для пользователей, которые должны вводить свои учетные данные при каждом подключении к SQL Server.

Итоги

| Метод проверки подлинности | Description |

|---|---|

| Проверка подлинности Windows | Использует систему безопасности Windows для проверки подлинности пользователей. |

| Проверка подлинности SQL Server | Позволяет пользователям создавать отдельные учетные данные и пароль SQL Server. |

| Проверка подлинности с помощью пароля Active Directory | Использует пароль Active Directory пользователя для проверки подлинности в SQL Server. |

| Интегрированная проверка подлинности Active Directory | Использует Kerberos для проверки подлинности пользователей в SQL Server. |

| Интерактивная проверка подлинности Active Directory | Разрешить пользователям проходить проверку подлинности в SQL Server, вводя учетные данные Active Directory в диалоговом окне. |

Шифрование и сертификат сервера доверия

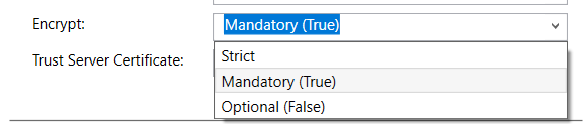

Для SSDT в Visual Studio 17.8 и более поздних версиях есть важное изменение Encrypt свойства, которое теперь включено по умолчанию для всех подключений. SQL Server необходимо настроить с помощью сертификата TLS, подписанного доверенным корневым центром сертификации. Кроме того, если начальная попытка подключения завершается сбоем с включенным шифрованием (по умолчанию), SSDT предоставляет запрос на уведомление с возможностью попытки подключения с Trust Server Certificate включенным. Свойства Encrypt и Trust Server Certificate свойства также доступны для редактирования вручную. Рекомендуется поддерживать надежное зашифрованное подключение к серверу.

Для пользователей, подключающихся к База данных SQL Azure, изменения существующих сохраненных подключений не требуются; База данных SQL Azure поддерживает зашифрованные подключения и настраивается с доверенными сертификатами.

Для пользователей, подключающихся к локальным экземплярам SQL Server или SQL Server, работающим на виртуальной машине, убедитесь Encrypt , что у вас есть Trueсертификат из доверенного центра сертификации (например, не самозаверяющий сертификат). Кроме того, можно подключиться без шифрования (задано Falseзначение ), или доверять сертификату сервера (EncryptEncryptзадано True значение и Trust Server Certificate задано значение True).

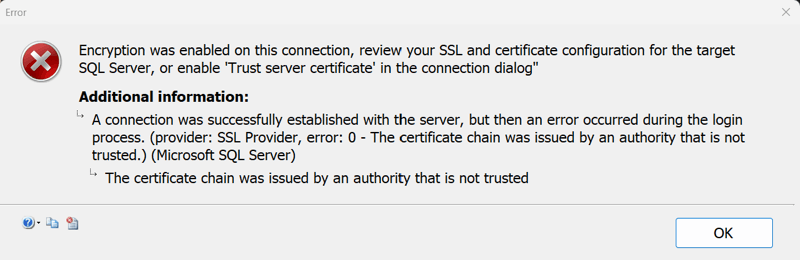

Если SQL Server не настроен с доверенным сертификатом, и вы пытаетесь подключиться с помощью Strict шифрования или Encrypt установить для True этого Trust Server Certificate Falseпараметра, отображается следующее сообщение об ошибке:

Шифрование было включено в этом подключении, просмотрите конфигурацию SSL и сертификата для целевого SQL Server или включите сертификат сервера доверия в диалоговом окне подключения.

Дополнительные сведения

Соединение с сервером было успешно установлено, но при входе в систему произошла ошибка. (поставщик: поставщик SSL, ошибка: 0 — цепочка сертификатов была выдана центром, который не является доверенным.) (Microsoft SQL Server)