Блокировка PowerShell в клиентах образовательных учреждений

Обзор

По умолчанию в Microsoft 365 любой пользователь-участник в Microsoft Entra ID может использовать общие средства для подключения к клиенту и просмотра и скачивания сведений о пользователях и каталогах. В этой статье объясняется, как заблокировать несколько общих средств, которые могут использоваться для этой цели.

Блокировка PowerShell

Чтобы заблокировать идентификатор приложения PowerShell, следуйте инструкциям.

Блокировать PowerShell для всех, кроме меня

Этот скрипт блокирует PowerShell для всех пользователей в клиенте, кроме пользователя, выполняющего скрипт. Используйте с осторожностью, чтобы не блокировать пользователей (например, ИТ-администраторов), которым потребуется доступ.

Скачайте скрипт PowerShell, расположенный здесь , и сохраните файл c:\temp

Запустите PowerShell и запустите cmd:

Set-Location c:\temp

Введите cmd и нажмите клавишу ВВОД.

.\Block-PowerShell_for_everyone_except_me.ps1

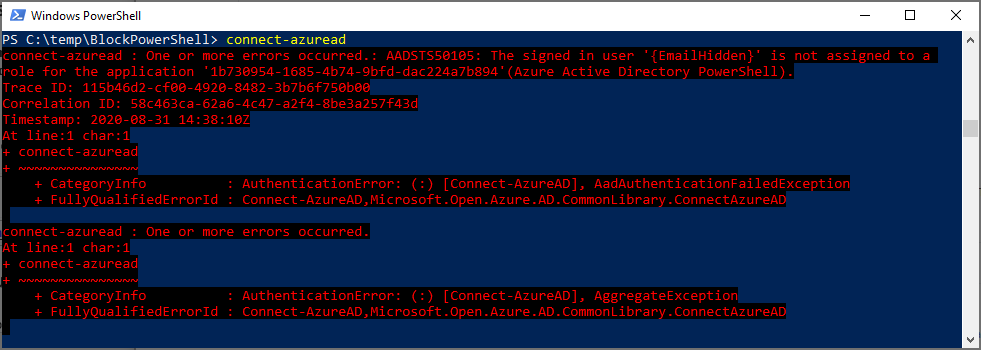

При попытке пройти проверку подлинности с помощью модуля PowerShell Azure AD версии 2 они получают ошибку, аналогичную показанной:

Блокировка PowerShell для всех, кроме списка администраторов

Этот скрипт блокирует PowerShell для всех пользователей в клиенте, за исключением списка пользователей, указанного в CSV-файле. Дважды проверка список правильный.

Скачайте скрипт PowerShell, расположенный здесь , и пример CSV-файла, расположенный здесь, и сохраните оба файла в c:\temp

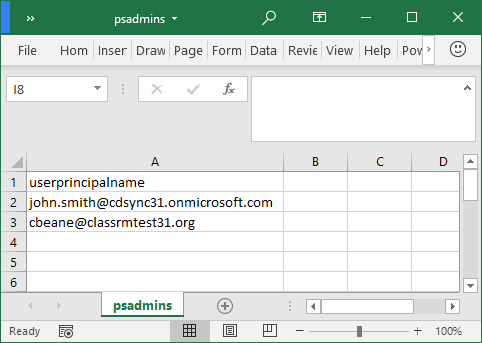

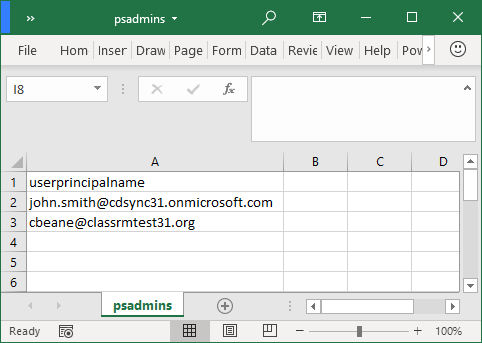

Откройте CSV-файл и обновите список UserPrincipalName каждым администратором, которому требуется доступ к PowerShell. После обновления сохраните и закройте CSV-файл.

Запустите PowerShell и запустите cmd:

Set-Location c:\temp

Введите cmd и нажмите клавишу ВВОД.

.\Block-PowerShell_for_everyone_except_a_list_of_admins.ps1

Блокировка Microsoft Graph PowerShell для всех, кроме меня

Этот скрипт блокирует модуль Microsoft Graph PowerShell для всех пользователей в клиенте, кроме пользователя, выполняющего скрипт. Используйте с осторожностью.

Скачайте скрипт PowerShell, расположенный здесь , и сохраните файл c:\temp

Запустите PowerShell и запустите cmd:

Set-Location c:\temp

Введите cmd и нажмите клавишу ВВОД.

.\Block-PowerShell_for_everyone_except_me.ps1

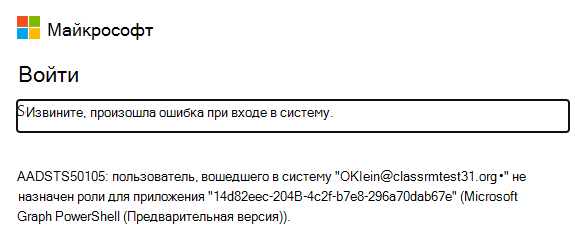

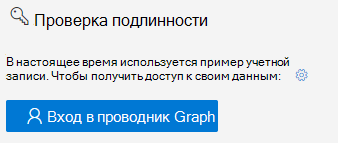

Если кто-либо пытается пройти проверку подлинности с помощью модуля MS Graph PowerShell, он получает сообщение об ошибке следующего типа:

Блокировка Microsoft Graph PowerShell для всех, кроме списка пользователей

Этот скрипт блокирует модуль PowerShell Microsoft Graph для всех пользователей в клиенте, за исключением списка пользователей, указанного в CSV-файле. Используйте с осторожностью.

Скачайте скрипт PowerShell, расположенный здесь , и пример CSV-файла, расположенный здесь, и сохраните оба файла в c:\temp

Откройте CSV-файл и обновите список UserPrincipalName каждым администратором, которому требуется доступ к PowerShell. После обновления сохраните и закройте CSV-файл.

Запустите PowerShell и запустите cmd:

Set-Location c:\temp

Введите cmd и нажмите клавишу ВВОД.

.\Block-MS_Graph_module_for_everyone_except_a_list_of_admins.ps1

Блокировка Обозреватель MS Graph

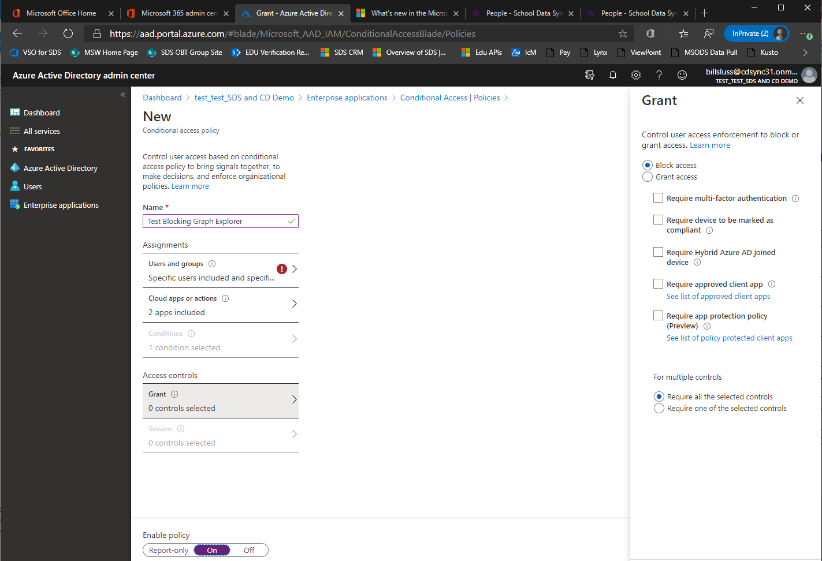

Чтобы заблокировать Обозреватель MS Graph для целевых пользователей, следуйте инструкциям по настройке политики условного доступа.

Для условного доступа в Microsoft Entra ID требуется Microsoft Entra ID P1.

Перейдите в раздел Условный доступ в Центр администрирования Microsoft Entra.

Выберите Создать политику.

Укажите имя политики, например Block Graph Обозреватель.

Выберите пользователей, к которые следует применить политику, и администраторов, которые будут исключены из политики.

Выберите приложения Graph Обозреватель.

Выберите параметр Блокировать доступ и переключите политику на Включено.

Нажмите Создать.

Блокировка модуля MSOL

Чтобы заблокировать модуль MSOL PowerShell для конечных пользователей, следуйте инструкциям.

Примечание.

Если это еще не сделано, перед выполнением этого вызова PATCH необходимо согласиться на делегирование Directory.AccessAsUser.All.

Войдите в ms Graph Обозреватель.

Нажмите кнопку входа на панели навигации слева.

В построителе запросов выберите PATCH в первом раскрывающемся меню и выберите бета-второй раскрывающийся список.

В строке с URL-адресом введите указанную строку:

https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

В текстовом блоке Текст запроса введите код и выберите Выполнить запрос.

{"blockMsolPowerShell": true}

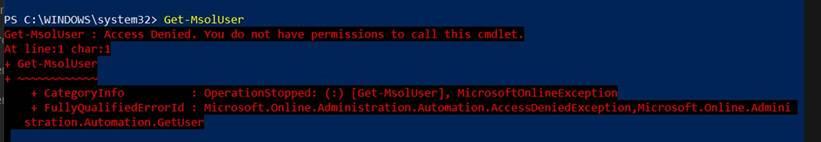

Когда для параметра blockMsolPowerShell задано значение true, пользователи получат эту ошибку при попытке вызвать командлеты MSOL:

Блокировка Exchange Online PowerShell

Чтобы заблокировать доступ к PowerShell в Exchange Online, следуйте инструкциям по ссылке:

Разрешение или отключение доступа к Exchange Online PowerShell

Управление доступом к Intune PowerShell

По умолчанию, когда глобальный администратор дает согласие на доступ к клиенту Microsoft Intune PowerShell Microsoft Entra приложению, доступ предоставляется всем пользователям. Пользователи, которым предоставлен доступ к приложению Microsoft Intune PowerShell, по-прежнему ограничены своими разрешениями Microsoft Entra ролей или Intune управления доступом на основе ролей, но с доступом к PowerShell могут выполнять массовый экспорт данных. Вы можете легко изменить регистрацию приложений, чтобы только определенные пользователи могли использовать Microsoft Intune PowerShell.

Ограничение доступа

Чтобы ограничить доступ пользователей, можно изменить приложение, чтобы требовать назначения пользователей. Для этого сделайте следующее:

Откройте консоль Microsoft Entra Администратор.

Выберите Корпоративные приложения.

Найдите и выберите Microsoft Intune PowerShell в списке.

Выберите пункт Свойства.

Измените обязательное назначение пользователя? На Да.

Выберите Сохранить.

Добавление или удаление пользователей

Чтобы добавить или удалить пользователей приложения PowerShell Microsoft Intune, выполните следующие действия:

Откройте консоль Microsoft Entra Администратор.

Выберите Корпоративные приложения.

Найдите и выберите Microsoft Intune PowerShell в списке.

Выберите Пользователи и группы

Измените доступ по мере необходимости.