Обзор

Ключ клиента Microsoft 365 поддерживает ключи RSA, хранящиеся в управляемом модуле HSM (аппаратный безопасный модуль), который соответствует стандарту FIPS 140-2 уровня 3. Управляемый модуль HSM Azure Key Vault — это полностью управляемая высокодоступная однотенантная облачная служба, соответствующая стандартам, которая позволяет защищать криптографические ключи для облачных приложений с помощью модулей HSM, проверенных FIPS 140-2 уровня 3. Дополнительные сведения об управляемом устройстве HSM см. в статье Обзор.

Настройка ключа клиента с управляемым устройством HSM

Чтобы настроить ключ клиента с управляемым устройством HSM, выполните эти задачи в указанном порядке. Остальная часть этой статьи содержит подробные инструкции по каждой задаче или ссылки на дополнительные сведения о каждом шаге процесса.

Важно!

Управляемый модуль HSM использует набор командлетов, отличный от классической Key Vault Azure.

Создание подготовки группы ресурсов и активация управляемого модуля HSM

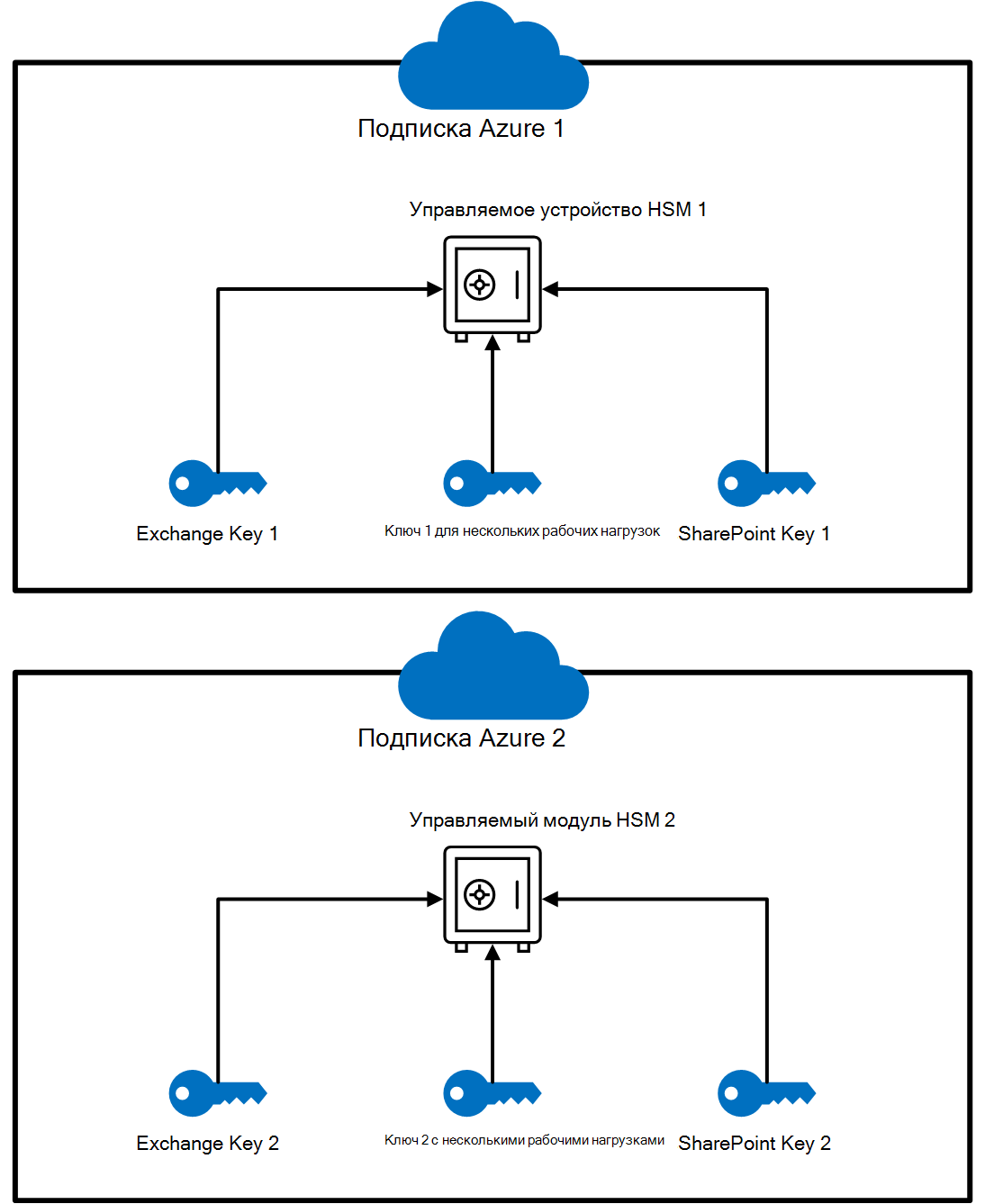

При использовании Azure Key Vault ключ клиента обычно требует подготовки трех пар Key Vault (всего шесть) — по одной паре для каждой рабочей нагрузки. В отличие от этого, если вы используете управляемый модуль HSM, необходимо подготовить только два экземпляра (по одному на подписку), независимо от того, сколько из трех рабочих нагрузок вы используете.

Следуйте инструкциям, приведенным в кратком руководстве по управляемому устройству HSM , чтобы подготовить и активировать управляемый модуль HSM.

Назначение разрешений каждому управляемому устройству HSM

Управляемое устройство HSM использует локальный RBAC (контроль доступа на основе ролей) для управления доступом. Чтобы назначить wrapKeyразрешения , unwrapkeyи get для управляемого устройства HSM, необходимо назначить роль пользователя шифрования службы шифрования управляемого устройства HSM соответствующему приложению Microsoft 365. Дополнительные сведения см. в разделе Управляемое управление ролями HSM.

Найдите следующие имена для каждого приложения Microsoft 365 при добавлении роли в Key Vault Azure:

Обмен:

Office 365 Exchange OnlineSharePoint и OneDrive:

Office 365 SharePoint OnlineПолитика нескольких рабочих нагрузок (Exchange, Teams, Защита информации Microsoft Purview):

M365DataAtRestEncryption

Если соответствующее приложение Microsoft 365 не отображается, убедитесь, что приложение зарегистрировано в клиенте.

Дополнительные сведения о назначении ролей и разрешений см. в статье Управление доступом на основе ролей для управления доступом к ресурсам подписки Azure.

Назначение ролей пользователей управляемому устройству HSM

Управляемые администраторы HSM ежедневно управляют хранилищем ключей для вашей организации. Эти задачи включают резервное копирование, создание, получение, импорт, перечисление и восстановление. Дополнительные сведения см. в разделе Назначение ролей пользователей .

Добавление ключа к каждому управляемому устройству HSM

Управляемые модули HSM поддерживают только защищенные HSM ключи. При создании ключа для управляемого модуля HSM необходимо создать ключ RSA-HSM, а не другой тип. Инструкции по добавлению ключа в каждое хранилище или управляемое устройство HSM см. в разделе Add-AzKeyVaultKey.

Подробные инструкции по созданию локального ключа и его импорту в модуль HSM см. в статье Создание и передача ключей, защищенных HSM, для Azure Key Vault. Используйте инструкции Azure, чтобы создать ключ в каждом управляемом устройстве HSM.

Проверка данных об истечении срока действия управляемых ключей HSM

Чтобы убедиться, что для ключей не задана дата окончания срока действия, выполните командлет Get-AzKeyVaultKey .

Get-AzKeyVaultKey -HsmName <HSM name>

Ключ клиента не может использовать ключ с истекшим сроком действия. Сбой операций с истекшим сроком действия ключа, что может привести к сбою службы.

Предостережение

Настоятельно рекомендуется, чтобы срок действия ключей, используемых с ключом клиента, не был указан.

Дата окончания срока действия после установки не может быть удалена, но может быть изменена на другую дату. Если необходимо использовать ключ с датой окончания срока действия, измените значение срока действия на 31.12.9999 и используйте устаревший процесс подключения. Ключи с датой окончания срока действия, отличной от 31.12.9999, не выполняют проверку Microsoft 365. Служба подключения ключей клиента принимает только ключи без даты окончания срока действия.

Чтобы изменить дату окончания срока действия, для которой задано любое значение, отличное от 31.12.9999, выполните командлет Update-AzKeyVaultKey .

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Резервное копирование управляемого ключа HSM

Сведения о резервном копировании управляемого ключа HSM см. в статье Backup-AzKeyVaultKey.

Получение URI для каждого ключа управляемого модуля HSM

Настроив управляемые модули HSM и добавив ключи, выполните следующую команду, чтобы получить универсальный код ресурса (URI) для ключа в каждом управляемом модулем HSM. Используйте эти URI при создании и назначении каждого DEP позже, поэтому сохраните эти сведения в безопасном месте. Выполните эту команду один раз для каждого управляемого модуля HSM.

В Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Подключение к ключу клиента с помощью устаревшего метода

После завершения всех действий по настройке подписок, управляемых модулей HSM и ключей см. статью Подключение к ключу клиента с помощью устаревшего метода.

Дальнейшие действия

После выполнения действий, описанных в этой статье, вы будете готовы к созданию и назначению DEP. Инструкции см. в разделе Управление ключом клиента.