Сведения о метках конфиденциальности в Схема данных Microsoft Purview (предварительная версия)

Важно!

Метка в Схема данных Microsoft Purview сейчас доступна в предварительной версии. Дополнительные условия использования предварительных версий Microsoft Azure включают дополнительные юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не выпущены в общедоступной версии.

Чтобы выполнить работу, люди в вашей организации сотрудничают с другими пользователями как внутри, так и за ее пределами. Данные не всегда остаются в облаке и часто перемещают их повсюду, на разных устройствах, в приложениях и службах. При перемещении данных вы по-прежнему хотите, чтобы они были безопасными в соответствии с бизнес-политиками и политиками соответствия требованиям вашей организации.

Применение меток конфиденциальности к содержимому позволяет обеспечить безопасность данных, указывая, насколько конфиденциальны определенные данные в вашей организации. Он также абстрагирует сами данные, поэтому вы используете метки для отслеживания типа данных, не предоставляя конфиденциальные данные на другой платформе.

Например, применение метки конфиденциальности "строго конфиденциальный" к документу, который содержит номера социального страхования и кредиты карта номера, помогает определить конфиденциальность документа, не зная фактических данных в документе.

Преимущества маркировки в Microsoft Purview

Microsoft Purview позволяет применять метки конфиденциальности к ресурсам, позволяя классифицировать и защищать данные.

- Метка перемещается вместе с данными: Метки конфиденциальности, созданные в Защита информации Microsoft Purview, можно также распространить на Схема данных Microsoft Purview, SharePoint, Teams, Power BI и SQL. Когда вы применяете метку к документу Office, а затем сканируете ее в Схема данных Microsoft Purview, метка будет применена к ресурсу данных. Хотя метка применяется к фактическому файлу в Защита информации Microsoft Purview, она добавляется только в качестве метаданных в схеме Microsoft Purview. Хотя существуют различия в том, как метка применяется к ресурсу в различных службах и приложениях, метки перемещаются вместе с данными и распознаются всеми службами, к которым вы ее расширяете.

- Общие сведения о вашем пространстве данных: Microsoft Purview предоставляет аналитические сведения о данных с помощью предварительно подготовленных отчетов. При сканировании данных в Схема данных Microsoft Purview мы гидратируем отчеты информацией о том, какие у вас есть ресурсы, журнал сканирования, классификации, найденные в данных, примененные метки, термины глоссария и т. д.

- Автоматическое присвоение меток: Метки могут применяться автоматически в зависимости от конфиденциальности данных. Когда ресурс проверяется на наличие конфиденциальных данных, политики автоматической маркировки используются для выбора метки конфиденциальности, которую следует применить. Вы можете создать политики автоматической маркировки для меток конфиденциальности, определяя, какие типы классификации и конфиденциальной информации при их обнаружении будут применяться автоматически.

- Применение меток к файлам и столбцам базы данных: Метки можно применять к файлам в хранилище, например Azure Data Lake или Файлы Azure, а также к столбцам таблицы в базе данных Azure SQL.

Метки конфиденциальности — это теги, которые можно применить к ресурсам для классификации и защиты данных. Дополнительные сведения о метках конфиденциальности см. здесь.

Применение меток к ресурсам в Схема данных Microsoft Purview

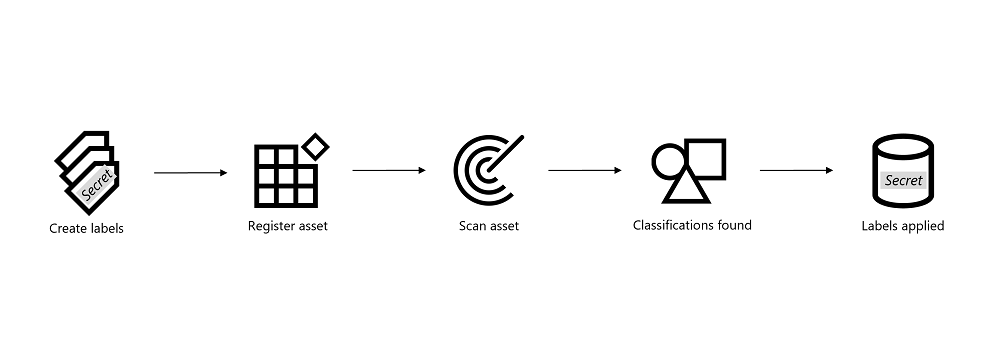

Чтобы применить метки к ресурсу на карте данных, необходимо выполнить следующие действия:

- Создайте или примените существующие метки конфиденциальности. Вы можете применить любую метку конфиденциальности с меткой область файлов & других ресурсов данных к ресурсам Microsoft Purview.

- Зарегистрируйте и проверьте ресурс в Схема данных Microsoft Purview.

- Microsoft Purview применяет классификации. При планировании сканирования ресурса Microsoft Purview сканирует тип данных в ресурсе и применяет к ним классификации в карте данных. Применение классификаций выполняется автоматически с помощью Microsoft Purview, никаких действий не требуется.

- Создание политики автоматической маркировки для рабочих нагрузок, отличных от Microsoft 365. Создайте политику автоматической маркировки, ограниченную всеми или определенными ресурсами в расположении службы хранилища Azure или Azure SQL. Определите встроенные классификации, которые после обнаружения при следующем сканировании данных приведут к автоматическому присвоению меток выбранной метки конфиденциальности.

Примечание.

Политики автоматической маркировки — это условия, которые указывают, когда следует применить определенную метку. При следующем сканировании данных карта данных Purview будет проверка, если эти условия будут выполнены, чтобы автоматически назначить метку данным. Если поддерживаемый источник данных не отображается в политике автоматической маркировки для выбора, убедитесь, что источник данных зарегистрирован правильно и отображается на карте данных. Расположения, отображаемые для определения области политики автоматической маркировки, зависят от того, какие ресурсы уже зарегистрированы.

Поддерживаемые источники данных

Источники данных, поддерживающие маркировку, можно найти на странице поддерживаемых источников.

Маркировка для баз данных SQL

Корпорация Майкрософт также поддерживает маркировку столбцов базы данных SQL с помощью классификации данных SQL в SQL Server Management Studio (SSMS). В то время как Microsoft Purview использует глобальные метки конфиденциальности, SSMS использует только метки, определенные локально.

Метка в Microsoft Purview и метка в SSMS — это отдельные процессы, которые в настоящее время не взаимодействуют друг с другом. Поэтому метки, примененные в SSMS, не отображаются в Microsoft Purview и наоборот. Мы рекомендуем использовать Microsoft Purview для маркировки баз данных SQL, так как метки могут применяться глобально на нескольких платформах.

Дополнительные сведения см. в документации по обнаружению и классификации данных SQL.