Настройка источников удостоверений vCenter для использования Active Directory

Сведения об источниках удостоверений VMware vCenter

VMware vCenter поддерживает различные источники удостоверений для проверки подлинности пользователей, обращающихся к vCenter. Сервер vCenter частного облака CloudSimple можно настроить для проверки подлинности с помощью Active Directory, чтобы администраторы VMware могли получить доступ к vCenter. После завершения установки пользователь cloudowner может добавить пользователей из источника удостоверений в vCenter.

Домен и контроллеры домена Active Directory можно настроить одним из следующих способов:

- домен и контроллеры домена Active Directory, работающие в локальной среде;

- домен и контроллеры домена Active Directory, работающие в Azure в качестве виртуальных машин в подписке Azure;

- новый домен и контроллеры домена Active Directory, работающие в частном облаке;

- служба Azure Active Directory.

В этом руководстве объясняются задачи настройки домена Active Directory и контроллеров домена, работающих локально или в качестве виртуальных машин в подписках. Если вы хотите использовать Azure AD в качестве источника удостоверения, обратитесь к статье Использование Azure AD в качестве поставщика удостоверений для vCenter в частном облаке CloudSimple для получения подробных инструкций по настройке источника удостоверений.

Прежде чем добавлять источник удостоверений, необходимо временно повысить свои привилегии vCenter.

Внимание!

Новых пользователей можно добавлять только в группы Cloud-Owner-Group, Cloud-Global-Cluster-Admin-Group, Cloud-Global-Storage-Admin-Group, Cloud-Global-Network-Admin-Group или Cloud-Global-VM-Admin-Group. Пользователи, добавленные в группу Administrators (Администраторы), будут удалены автоматически. В группу Administrators (Администраторы) следует добавлять только учетные записи службы, которые не используются для входа в пользовательский веб-интерфейс vSphere.

Параметры источника удостоверений

- Добавление локального Active Directory в качестве источника удостоверений единого входа

- Настройка новых Active Directory в частном облаке

- Настройка Active Directory в Azure

Важно!

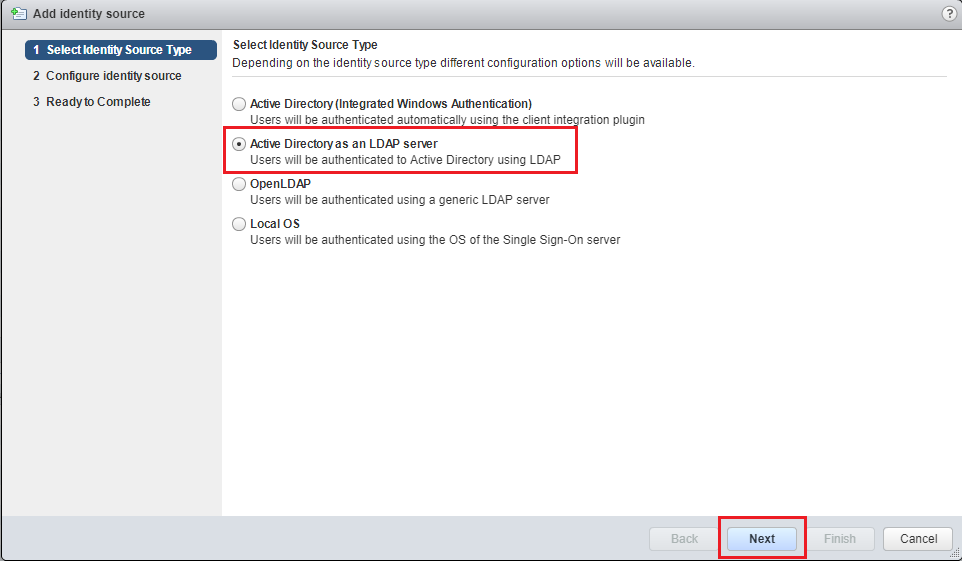

Active Directory (встроенная проверка подлинности Windows) не поддерживается. В качестве источника удостоверения поддерживается только Active Directory по протоколу LDAP.

Добавление локального Active Directory в качестве источника удостоверений единого входа

Для настройки локального Active Directory в качестве источника удостоверений единого входа необходимо выполнить следующие действия:

- VPN-подключение типа "сеть — сеть" из локального центра обработки данных к частному облаку.

- IP-адрес локального DNS-сервера добавлен в vCenter и контроллер служб платформы (PSC).

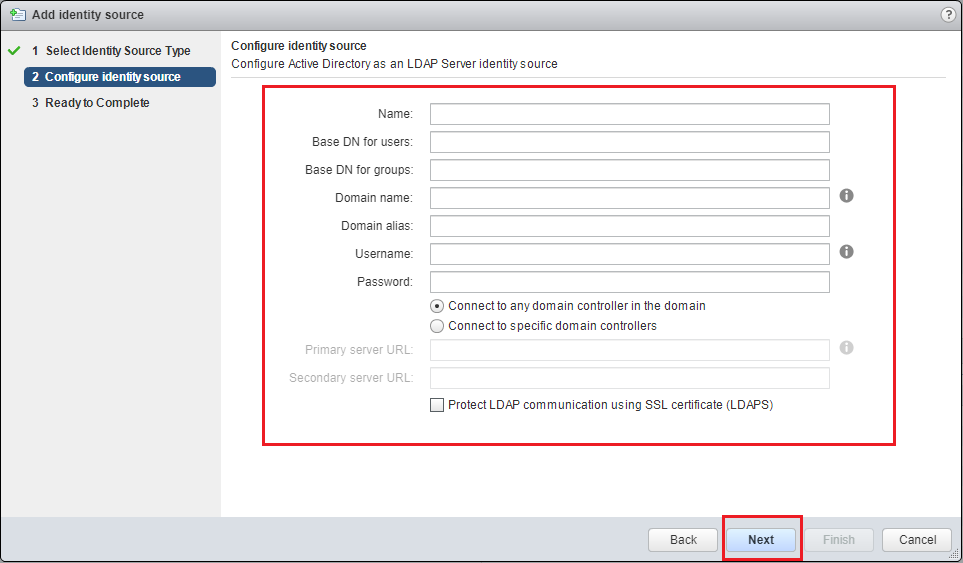

При настройке домена Active Directory используйте сведения из следующей таблицы.

| Параметр | Описание |

|---|---|

| Имя | Имя источника удостоверений. |

| Базовое различающееся имя для пользователей | Базовое различающееся имя для пользователей. |

| Имя домена | Полное доменное имя. Пример: example.com. В этом текстовом поле не следует указывать IP-адрес. |

| Псевдоним домена | NetBIOS-имя домена. Если используются проверки подлинности SSPI, добавьте NetBIOS-имя домена Active Directory в качестве псевдонима источника удостоверений. |

| Базовое различающееся имя для групп | Базовое различающееся имя для групп. |

| URL-адрес главного сервера | Сервер LDAP главного контроллера домена для домена. Используйте формат ldap://hostname:port или ldaps://hostname:port. Обычно используют порт 389 для подключений LDAP и 636 для подключений LDAPS. Для развертываний нескольких контроллеров домена Active Directory обычно используют порт 3268 для LDAP и 3269 для LDAPS.Сертификат, устанавливающий отношение доверия для конечной точки LDAPS сервера Active Directory, необходим при использовании префикса ldaps:// в основном или дополнительном URL-адресе LDAP. |

| URL-адрес дополнительного сервера | Адрес LDAP-сервера дополнительного контроллера домена, который используется для отработки отказа. |

| Выберите сертификат | Если вы хотите использовать протокол LDAPS с сервером Active Directory LDAP или источником удостоверений сервера OpenLDAP, после ввода префикса ldaps:// в текстовом поле URL-адреса появится кнопка "Выбрать сертификат". Дополнительный URL-адрес не требуется. |

| Имя пользователя | Идентификатор пользователя в домене, у которого есть минимальный доступ только для чтения к базовому различающемуся имени для пользователей и групп. |

| Пароль | Пароль пользователя, указанного в параметре "Имя пользователя". |

При наличии сведений в предыдущей таблице можно добавить локальные Active Directory как источник удостоверений единого входа в vCenter.

Совет

Дополнительные сведения об источниках удостоверений единого входа можно найти на странице документации по VMware.

Настройка новых Active Directory в частном облаке

Вы можете настроить новый домен Active Directory в частном облаке и использовать его в качестве источника удостоверений для единого входа. Домен Active Directory может быть частью существующего леса Active Directory или его можно настроить как независимый лес.

Новый лес и домен Active Directory

Чтобы настроить новый лес и домен Active Directory, нужно выполнить следующие действия:

- Одна или несколько виртуальных машин под управлением Microsoft Windows Server для использования в качестве контроллеров домена для нового леса и домена Active Directory.

- Одна или несколько виртуальных машин, на которых запущена служба DNS для разрешения имен.

Подробные инструкции см. в разделе Установка нового леса Active Directory в Windows Server 2012.

Совет

Для обеспечения высокой доступности служб рекомендуется настроить несколько контроллеров домена и DNS-серверов.

После настройки леса и домена Active Directory можно добавить источник удостоверений в vCenter для нового Active Directory.

Новый домен Active Directory в существующем лесу Active Directory

Для настройки нового домена Active Directory в существующем лесу Active Directory нужно выполнить следующие действия:

- VPN-подключение типа "сеть — сеть" к расположению леса Active Directory.

- DNS-сервер для разрешения имени существующего леса Active Directory.

Дополнительные шаги описаны в разделе Установка нового дочернего объекта Active Directory или домена дерева для Windows Server 2012.

После настройки домена Active Directory можно добавить источник удостоверений в vCenter для нового Active Directory.

Настройка Active Directory в Azure

Active Directory, выполняемые в Azure, похожи на Active Directory, работающие локально. Чтобы настроить Active Directory для работы в Azure в качестве источника удостоверений для единого входа в vCenter, сервер vCenter и PSC должны иметь сетевое подключение к виртуальной сети Azure, в которой работают службы Active Directory. Это подключение можно установить с помощью подключения к виртуальной сети Azure с помощью ExpressRoute из виртуальной сети Azure, в которой службы Active Directory работают в частном облаке CloudSimple.

После установки сетевого подключения выполните действия, описанные в статье Добавление локального Active Directory в качестве источника удостоверений единого входа, чтобы добавить его как источник удостоверений.

Добавление источника удостоверений в vCenter

Повышение привилегий в частном облаке.

Войдите в vCenter для частного облака.

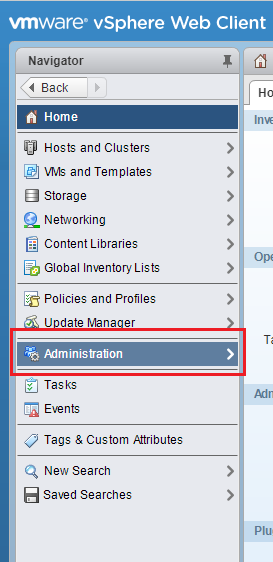

Выберите Администрирование домашней страницы>.

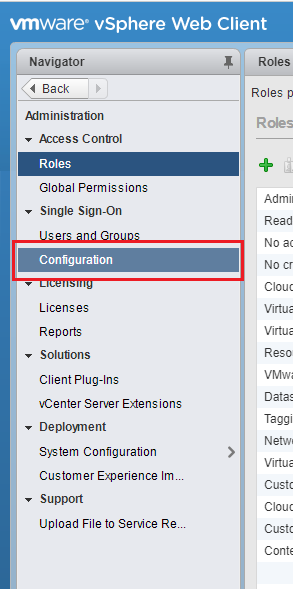

Выберите Конфигурация единого входа>.

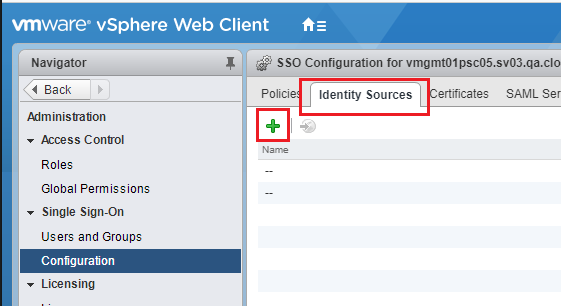

Откройте вкладку Источники удостоверений и щелкните + , чтобы добавить новый источник удостоверений.

Выберите Active Directory в качестве сервера LDAP и нажмите кнопку Далее.

Укажите параметры источника удостоверений для своей среды и нажмите кнопку Далее.

Проверьте параметры и нажмите кнопку Готово.