Настройка подключения с высокой доступностью из локальной среды к VPN-шлюзу CloudSimple

Сетевые администраторы могут настроить высокодоступное VPN-подключение типа "сеть — сеть" IPsec из локальной среды к VPN-шлюзу CloudSimple.

В этом руководстве представлены шаги по настройке локального брандмауэра для VPN-подключения типа "сеть — сеть" IPsec с высоким уровнем доступности. Подробные шаги зависят от типа локального брандмауэра. В качестве примера в этом руководстве описываются два типа брандмауэров: Cisco ASA и Palo Alto Networks.

Перед началом

Перед настройкой локального брандмауэра выполните следующие действия.

- Убедитесь, что в организации подготовлены необходимые узлы и создано по крайней мере одно частное облако CloudSimple.

- Настройте VPN-шлюз типа "сеть — сеть" между локальной сетью и частным облаком CloudSimple.

Поддерживаемые предложения для этапов 1 и 2 см. в разделе Обзор VPN-шлюзов.

Настройка локального брандмауэра Cisco ASA

Инструкции в этом разделе относятся к Cisco ASA версии 8.4 и более поздним. В примере конфигурации программное обеспечение аппаратного межсетевого экрана Cisco Adaptive Security Appliance версии 9.10 развертывается и настраивается в режиме IKEv1.

Для работы VPN-подключения типа "сеть — сеть" необходимо разрешить UDP 500/4500 и ESP (IP-протокол 50) из основного и второстепенного общедоступного IP-адреса CloudSimple на внешнем интерфейсе локального VPN-шлюза Cisco ASA.

1. Этап 1 настройки (IKEv1)

Чтобы разрешить этап 1 (IKEv1) на внешнем интерфейсе, введите следующую команду интерфейса командной строки в брандмауэре Cisco ASA.

crypto ikev1 enable outside

2. Создание политики IKEv1

Создайте политику IKEv1, определяющую алгоритмы и методы, используемые для хэширования, проверки подлинности, группы Диффи-Хелмана, времени существования и шифрования.

crypto ikev1 policy 1

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 28800

3. Создание группы туннелей

Создайте группу туннелей в атрибутах IPsec. Настройте одноранговый IP-адрес и общий ключ туннеля, заданные при настройке VPN-шлюза типа "сеть — сеть".

tunnel-group <primary peer ip> type ipsec-l2l

tunnel-group <primary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

tunnel-group <secondary peer ip> type ipsec-l2l

tunnel-group <secondary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

4. Этап 2 настройки (IPsec)

На этапе 2 настройки (IPsec) создайте список управления доступом (ACL), определяющий трафик для шифрования и туннелирования. В следующем примере интересующий трафика поступает из туннеля, источником которого является локальная подсеть (10.16.1.0/24), а пунктом назначения — удаленная подсеть частного облака (192.168.0.0/24). Список управления доступом может содержать несколько записей, если между сетями есть несколько подсетей.

В Cisco ASA версии 8.4 и более поздних можно создать объекты или группы объектов, которые служат контейнерами для сетей, подсетей, IP-адресов узлов или нескольких объектов. Создайте объект для локальной среды и объект для удаленных подсетей и используйте их для криптографической службы ACL и инструкций NAT.

Определение локальной подсети в качестве объекта

object network AZ_inside

subnet 10.16.1.0 255.255.255.0

Определение удаленной подсети CloudSimple в качестве объекта

object network CS_inside

subnet 192.168.0.0 255.255.255.0

Настройка списка доступа для интересующего трафика

access-list ipsec-acl extended permit ip object AZ_inside object CS_inside

5. Настройка набора преобразования

Настройте набор преобразований (TS), который должен содержать ключевое слово ikev1. Атрибуты шифрования и хеширования, указанные в TS, должны соответствовать параметрам, перечисленным в статье Конфигурация по умолчанию для VPN-шлюзов CloudSimple.

crypto ipsec ikev1 transform-set devtest39 esp-aes-256 esp-sha-hmac

6. Настройка схемы шифрования

Настройте схему шифрования, которая содержит следующие компоненты:

- Одноранговый IP-адрес

- Определенный список управления доступом, содержащий интересующий вас трафик

- Набор преобразования

crypto map mymap 1 set peer <primary peer ip> <secondary peer ip>

crypto map mymap 1 match address ipsec-acl

crypto map mymap 1 set ikev1 transform-set devtest39

7. Применение схемы шифрования

Примените карту шифрования к внешнему интерфейсу:

crypto map mymap interface outside

8. Подтверждение применимых правил NAT

Ниже приведено используемое правило NAT. Убедитесь, что трафик VPN не подчиняется каким-либо другим правилам NAT.

nat (inside,outside) source static AZ_inside AZ_inside destination static CS_inside CS_inside

Пример выхода из Cisco ASA, определенного с помощью VPN типа "сеть — сеть" IPsec

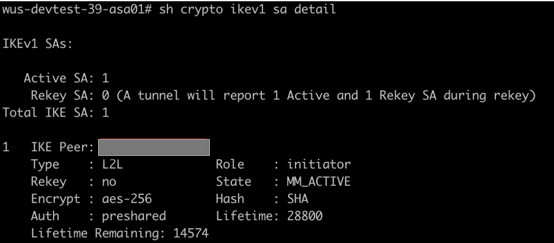

Выход этапа 1:

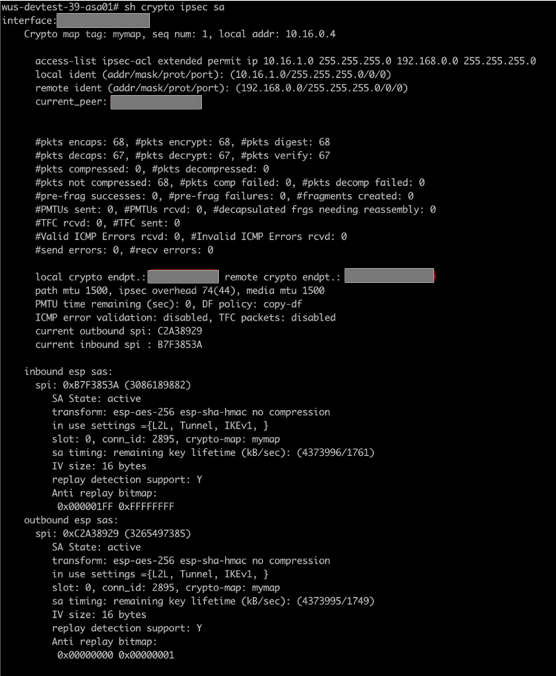

Выход этапа 2:

Настройка локального брандмауэра Palo Alto Networks

Инструкции в этом разделе относятся к Palo Alto Networks версии 7.1 и более поздних. В этом примере конфигурации Palo Alto Networks программное обеспечение VM-Series версии 8.1.0 развертывается и настраивается в режиме IKEv1.

Для работы VPN-подключения типа "сеть — сеть" необходимо разрешить UDP 500/4500 и ESP (IP-протокол 50) из основного и второстепенного общедоступного IP-адреса CloudSimple на внешнем интерфейсе локального шлюза Palo Alto Networks.

1. Создание основного и второстепенного туннельных интерфейсов

Войдите в брандмауэр Palo Alto, выберите Сеть>Интерфейсы>Туннель>Добавить, настройте следующие поля и нажмите кнопку ОК.

- Имя интерфейса. Первое поле заполняется автоматически с помощью ключевого слова "tunnel". В соседнем поле введите любое число от 1 до 9999. Этот интерфейс будет использоваться в качестве основного интерфейса туннеля для передачи трафика "сеть — сеть" между локальным центром обработки данных и частным облаком.

- Комментарий Введите комментарии для простоты идентификации назначения туннеля

- Профиль NetFlow. Оставьте значение по умолчанию.

- Настройка. Назначить интерфейс: виртуальный маршрутизатор: выберите по умолчанию. Зона безопасности: выберите зону для трафика доверенной локальной сети. В этом примере имя зоны для трафика локальной сети — "Trust".

- IP версии 4. Щелкните Добавить и добавьте в свою среду непересекающиеся неиспользуемые IP-адреса /32, которые будут назначены основному интерфейсу туннеля и будут использоваться для мониторинга туннелей (объяснение приведено далее).

Так как эта конфигурация предназначена для VPN высокой доступности, требуются два интерфейса туннеля: основной и второстепенный. Повторите предыдущие шаги, чтобы создать второстепенный интерфейс туннеля. Выберите другой ИД туннеля и другой неиспользуемый IP-адрес /32.

2. Настройте статические маршруты для подсетей частных облаков, которые будут достигнуты через VPN-подключение типа "сеть — сеть".

Маршруты необходимы для доступа локальных подсетей к подсетям частного облака CloudSimple.

Выберите Сеть>Виртуальные маршрутизаторы>по умолчанию>Статические маршруты>Добавить, настройте указанные ниже поля и нажмите OK.

- Название Введите любое имя для простоты идентификации назначения маршрута.

- Целевой объект. Укажите подсети частного облака CloudSimple, которые будут достигнуты через интерфейсы туннеля типа "сеть — сеть" из локальной среды.

- Интерфейс. В раскрывающемся списке выберите основной интерфейс туннеля, созданный в шаге 1 (раздел 2). В этом примере задается tunnel.20.

- Следующий прыжок Выберите Отсутствует.

- Расстояние администратора. Оставьте значение по умолчанию.

- Метрика. Введите любое значение от 1 до 65535. Суть в том, чтобы ввести более низкую метрику для маршрута, соответствующего основному интерфейсу туннеля, по сравнению с маршрутом, соответствующим второстепенному интерфейсу туннеля, который делает прежний маршрут предпочтительным. Если у tunnel.20 значение метрики равно 20, а у tunnel.30 — 30, предпочтительно использовать tunnel.20.

- Таблица маршрутизации. Оставьте значение по умолчанию.

- Профиль BFD. Оставьте значение по умолчанию.

- Мониторинг пути. не устанавливайте флажок.

Повторите предыдущие шаги, чтобы создать другой маршрут для подсетей частного облака, чтобы использовать их в качестве второстепенного или резервного маршрута через второстепенный интерфейс туннеля. На этот раз выберите другой ИД туннеля и метрику более высокого уровня, чем для основного маршрута.

3. Определение профиля шифрования

Определите криптографический профиль с указанными в нем протоколами и алгоритмами для идентификации, проверки подлинности и шифрования, которые будут использоваться для настройки туннелей VPN на этапе 1 IKEv1.

Выберите Сеть>Развернуть профили сети>Шифрование IKE>Добавить, настройте указанные далее поля и нажмите OK.

- Название Введите любое имя профиля шифрования IKE.

- Группа DH. Нажмите кнопку Добавить и выберите соответствующую группу Диффи-Хелмана.

- Шифрование. Нажмите кнопку Добавить и выберите соответствующую группу Диффи-Хелмана.

- Аутентификация. Нажмите кнопку Добавить и выберите соответствующий способ проверки подлинности.

- Время существования ключа. Оставьте значение по умолчанию.

- Несколько проверок подлинности IKEv2. Оставьте значение по умолчанию.

4. Определение шлюзов IKE

Определите шлюзы IKE, чтобы установить связь между одноранговыми узлами для каждого конца туннеля VPN.

Выберите Сеть>Развернуть профили сети>Шлюзы IKE>Добавить, настройте указанные далее поля и нажмите OK.

Вкладка "Общие":

- Название Введите имя для шлюза IKE, который должен взаимодействовать с основным одноранговым узлом VPN CloudSimple.

- Версия. Выберите режим "Только IKEv1" .

- Тип адреса. Выберите значение IPv4.

- Интерфейс. Выберите общедоступный или внешний интерфейс.

- Локальный IP-адрес. Оставьте значение по умолчанию.

- Тип IP-адреса однорангового узла. Выберите IP.

- Адрес однорангового узла. Введите IP-адрес основного однорангового узла VPN CloudSimple.

- Аутентификация. Выберите Общий ключ.

- Общий ключ / Подтвердите общий ключ. Введите общий ключ в соответствии с ключом VPN-шлюза CloudSimple.

- Локальная идентификация. Введите общедоступный IP-адрес локального брандмауэра Palo Alto.

- Идентификация однорангового узла. Введите IP-адрес основного однорангового узла VPN CloudSimple.

Вкладка "Расширенные параметры":

- включите пассивный режим. не устанавливайте флажок.

- Включите обход NAT. Не устанавливайте флажок, если локальный брандмауэр Palo Alto не находится за устройством NAT. В противном случае установите флажок.

IKEv1:

- режим обмена. Выберите Main.

- Профиль шифрования IKE. Выберите созданный ранее профиль шифрования IKE. Не устанавливайте флажок "Включить фрагментацию".

- Обнаружение неиспользуемых одноранговых узлов. Не устанавливайте флажок.

Повторите предыдущие шаги, чтобы создать второстепенный шлюз IKE.

5. Определение профилей шифрования IPSEC

Выберите Сеть>Развернуть профили сети>Шифрование IPSEC>Добавить, настройте указанные далее поля и нажмите OK.

- Название Введите имя для профиля шифрования IPsec.

- Протокол IPsec. Выберите ESP.

- Шифрование. Нажмите кнопку Добавить и выберите соответствующую группу Диффи-Хелмана.

- Аутентификация. Нажмите кнопку Добавить и выберите соответствующий способ проверки подлинности.

- Группа DH. Выберите без PFS.

- Время существования. Задается как 30 минут.

- Включить. Не устанавливайте флажок.

Повторите предыдущие шаги, чтобы создать другой профиль шифрования IPsec, который будет использоваться в качестве вторичного однорангового узла VPN CloudSimple. Один и тот же профиль шифрования IPSEC можно использовать и для основного, и для второстепенного туннелей IPsec (см. следующую процедуру).

6. Определение профилей монитора для мониторинга туннеля

Выберите Сеть>Развернуть профили сети>Монитор>Добавить, настройте указанные далее поля и нажмите OK.

- Название Введите имя профиля монитора для мониторинга туннеля с целью упреждающих действий в случае сбоя.

- Действие. Выберите Выполнить отработку отказа.

- Интервал. Введите значение 3.

- Пороговое значение. Введите значение 7.

7. Настройка основного и вторичного туннелей IPsec.

Выберите Сеть>Туннели IPsec>Добавить, настройте следующие поля и нажмите OK.

Вкладка "Общие":

- Название Введите любое имя основного туннеля IPSEC для пиринга с основным одноранговым узлом VPN CloudSimple.

- Интерфейс туннеля. Выберите основной интерфейс туннеля.

- Введите , Оставьте значение по умолчанию.

- Тип адреса. Выберите значение IPv4.

- Шлюз IKE. Выберите основной шлюз IKE.

- Профиль шифрования IKE. Выберите основной профиль IPsec. Выберите Показать расширенные параметры.

- Включите защиту воспроизведения. Оставьте значение по умолчанию.

- Скопируйте заголовок TOS. Не устанавливайте флажок.

- Монитор туннеля. Установите флажок.

- IP-адрес назначения. Введите любой IP-адрес, принадлежащий подсети частного облака CloudSimple, которая разрешена для подключения "сеть — сеть". Убедитесь, что интерфейсы туннеля (такие как tunnel.20 — 10.64.5.2/32 и tunnel.30 — 10.64.6.2/32) в Palo Alto могут получить доступ к IP-адресу частного облака CloudSimple через VPN-подключение типа "сеть — сеть". См. следующую конфигурацию для идентификаторов прокси-сервера.

- Профиль. Выберите профиль монитора.

Вкладка "ИД прокси-сервера": нажмите IPv4>Добавить и настройте следующие параметры:

- ИД прокси-сервера. Введите любое имя для интересующего трафика. В одном туннеле IPsec может быть перенесено несколько идентификаторов прокси-сервера.

- Локальный. Укажите локальные подсети, которым разрешено обмениваться данными с подсетями частного облака через VPN-подключение типа "сеть — сеть".

- Удаленные. Укажите удаленные подсети частного облака, которым разрешено обмениваться данными с локальными подсетями.

- Протокол. Выберите Любые.

Повторите предыдущие шаги, чтобы создать другой туннель IPsec, который будет использоваться для вторичного узла VPN CloudSimple.

Ссылки

Настройка NAT для Cisco ASA:

Руководство по настройке серии Cisco ASA 5500

Поддерживаемые атрибуты IKEv1 и IKEv2 в Cisco ASA:

Руководство по настройке CLI для серии Cisco ASA

Настройка VPN-подключения IPsec типа "сеть — сеть" в Cisco ASA версии 8.4 и более поздних:

Настройка туннелей типа "сеть — сеть" IKEv1 IPsec с ASDM или CLI в ASA

Настройка виртуального устройства адаптивной безопасности Cisco (ASAv) в Azure:

Краткое руководство по использованию виртуального устройства адаптивной безопасности Cisco (ASAv)

Настройка VPN-подключения "сеть — сеть" с идентификаторами прокси-сервера в Palo Alto:

Настройка VPN типа "сеть — сеть"

Настройка монитора туннеля:

Операции шлюза IKE или туннеля IPsec:

Включение, отключение, обновление или перезапуск шлюза IKE или туннеля IPsec