Схема безопасности и соответствия требованиям Azure. Аналитика для PCI DSS

Обзор

Эта схема безопасности и соответствия требованиям Azure содержит руководство по развертыванию архитектуры аналитики данных в Azure, которая поможет вам выполнить требования стандартов безопасности данных в отрасли платежных карт (PCI DSS 3.2). Она представляет распространенную эталонную архитектуру и демонстрирует надлежащую обработку данных кредитных карт (включая номер карты, срок действия и данные проверки) в безопасной, соответствующей требованиям многоуровневой среде. В этой схеме демонстрируются способы, с помощью которых клиенты могут выполнять конкретные требования безопасности и соответствия. Кроме того, она служит основой, позволяющей клиентам создавать и настраивать собственные решения аналитики в Azure.

Это руководство по реализации эталонной архитектуры и модель рисков являются основополагающими документами для клиентов, помогающими обеспечить соответствие требованиям PCI DSS 3.2. В этом решении представлен базовый план, с помощью которого клиенты могут развертывать рабочие нагрузки в Azure в соответствии со стандартами PCI DSS 3.2. Его не следует использовать "как есть" в рабочей среде, так как нужна дополнительная настройка.

Для соответствия требованиям PCI DSS требуется, чтобы квалифицированный аудитор систем безопасности (QSA) сертифицировал решение для рабочей среды. Клиенты несут ответственность за выполнение надлежащей оценки безопасности и соответствия любого решения, созданного с использованием этой архитектуры, так как требования могут варьироваться в зависимости от специфики реализации каждого клиента.

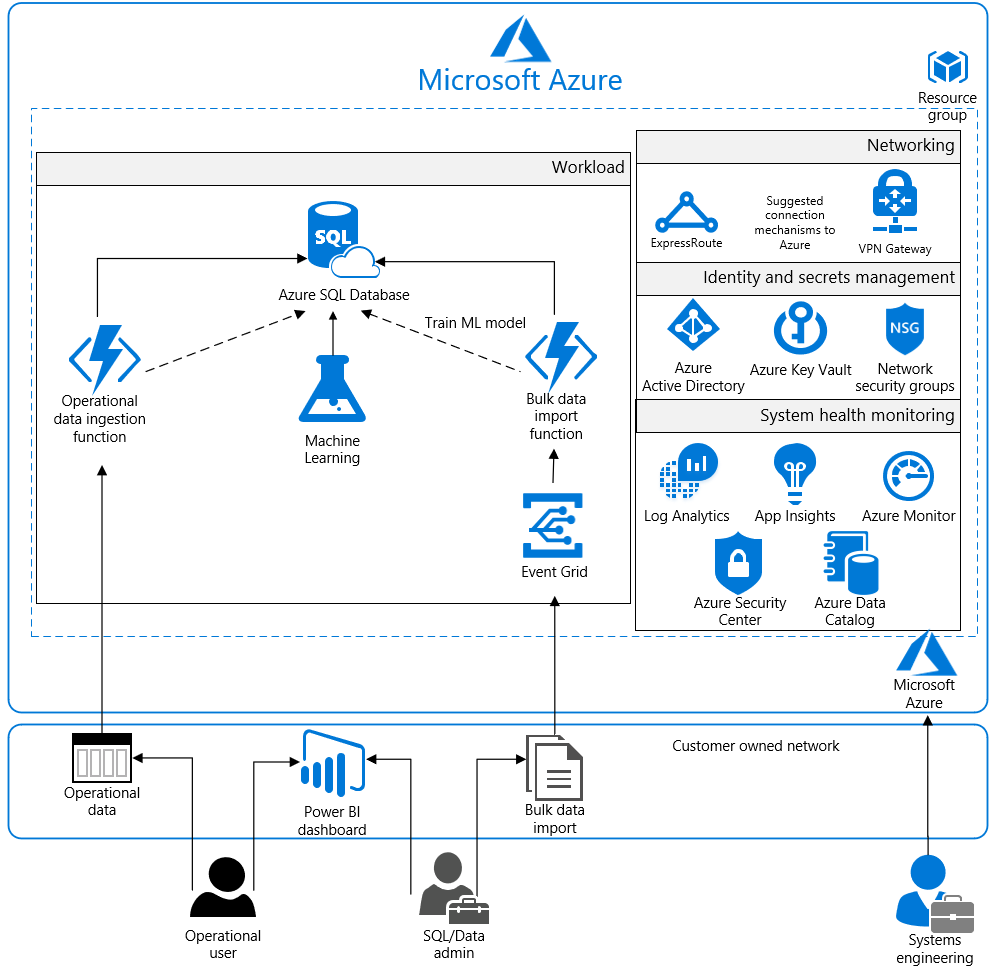

Схема и компоненты архитектуры

Схема безопасности и соответствия требованиям Azure предоставляет платформу аналитики, на которой клиенты могут создавать собственные средства аналитики. Эталонная архитектура описывает универсальный вариант использования, в котором клиенты вводят данные с помощью массового импорта (администратор SQL и данных) или с помощью обновлений операционных данных (операционный пользователь). Оба этих рабочих потока задействуют Функции Azure для импорта данных в базу данных SQL Azure. Клиент должен самостоятельно настроить Функции Azure на портале Azure, чтобы выполнять уникальные задания импорта согласно конкретным требованиям клиента к аналитике.

Azure предоставляет клиентам множество различных служб отчетности и аналитики. Это решение включает Машинное обучение Azure в сочетании с базой данных Azure SQL для быстрого просмотра данных и предоставления более быстрых результатов благодаря интеллектуальному моделированию. Служба машинного обучения Azure повышает скорость запросов за счет обнаружения новых связей между наборами данных. Обучив модель данных с помощью нескольких статистических функций, вы сможете синхронизировать дополнительные пулы запросов (до 7 или 8, если считать сервер клиента) с одним набором табличных моделей, чтобы равномерно распределить рабочие нагрузки запросов и сократить время отклика.

Для расширенного анализа и создания отчетов базы данных SQL Azure можно настроить с индексами columnstore. Как службу Машинного обучения Azure, так и базы данных SQL Azure можно масштабировать или полностью отключить в соответствии с текущей активностью клиентов. Весь трафик SQL шифруется с помощью SSL и самозаверяющих сертификатов. Azure рекомендует использовать доверенный центр сертификации для повышенной безопасности.

После загрузки данных в базу данных SQL Azure и обучения с помощью службы машинного обучения эти данные обрабатываются в потоках операционного пользователя и администратора SQL или администратора данных с использованием Power BI. Power BI отображает данные в интуитивно понятном виде и собирает воедино информацию из нескольких наборов данных, чтобы предоставить дополнительные аналитические сведения. Высокая степень адаптивности и простота интеграции с Базой данных SQL Azure позволяют клиентам настроить решение для широкого набора сценариев в соответствии с их бизнес-требованиями.

В решении используются учетные записи хранения Azure, в которых клиенты могут настроить использование Шифрования службы хранилища, чтобы обеспечить конфиденциальность неактивных данных. Azure хранит три копии данных в выбранном центре обработки данных клиента для обеспечения устойчивости. Гео-избыточное хранилище гарантирует, что данные будут реплицированы в дополнительный центр обработки данных, который находится в сотнях километров, и снова сохранены в виде трех копий в этом центре обработки данных, предотвращая неполадки в основном центре обработки данных, которые могут привести к потере данных клиента.

Для повышения уровня безопасности все ресурсы в этом решении управляются как группа ресурсов с помощью Azure Resource Manager. Управление доступом на основе ролей Azure Active Directory используется для управления доступом к развернутым ресурсам, в том числе к ключам в Azure Key Vault. Мониторинг работоспособности системы осуществляется через центр безопасности Azure и Azure Monitor. Клиенты могут настроить обе службы мониторинга для ведения журналов и отображения работоспособности системы на единой панели мониторинга с удобной навигацией.

Как правило, управление базой данных SQL Azure выполняется с помощью средств SQL Server Management Studio (SSMS), запущенных на локальном компьютере с доступом к базе данных SQL Azure через безопасное соединение VPN или ExpressRoute. Корпорация Майкрософт рекомендует настроить подключение VPN или ExpressRoute для управления и импорта данных в группу ресурсов эталонной архитектуры.

Это решение использует следующие службы Azure. Сведения об архитектуре развертывания см. в разделе "Архитектура развертывания ".

- Application Insights

- Azure Active Directory

- Каталог данных Azure

- Шифрование дисков Azure

- Сетка событий Azure

- Функции Azure

- Azure Key Vault

- Машинное обучение Azure

- Azure Monitor

- Центр безопасности Azure

- База данных SQL Azure

- Хранилище Azure

- Виртуальная сеть Azure

- (1) Сеть /16

- (2) Сети /24

- (2) Группы безопасности сети

- Панель мониторинга Power BI

Архитектура развертывания

В следующем разделе подробно описываются компоненты развертывания и реализации.

Сетка событий Azure. Служба Сетка событий Azure позволяет клиентам легко создавать приложения с архитектурой на основе событий. Пользователю достаточно выбрать ресурс Azure, на который он хочет подписаться, и указать обработчику событий или веб-перехватчику конечную точку для отправки события. Чтобы защитить конечную точку веб-перехватчика, клиент может добавить параметры запроса в URL-адрес веб-перехватчика при создании подписки на события. Сетка событий Azure поддерживает только конечные точки веб-перехватчиков HTTPS. Сетка событий Azure позволяет клиентам контролировать уровень доступа, предоставляемого разным пользователям для выполнения различных операций управления, таких как вывод списка подписок на события, создание новых подписок и генерирование ключей. В Сетке событий используется управление доступом на основе ролей Azure.

Функции Azure.Функции Azure — это бессерверная служба вычислений, которая позволяет выполнять код по требованию без необходимости явно подготавливать или администрировать инфраструктуру. Используйте Функции Azure для выполнения скрипта или фрагмента кода в ответ на разные события.

Машинное обучение Azure.Машинное обучение Azure — это метод обработки и анализа данных, который позволяет компьютерам на основе существующих данных прогнозировать будущее поведение, результаты и тенденции.

Каталог данных Azure. Благодаря каталогу данных источники данных легко обнаруживаются и являются понятными для пользователей, которые управляют данными. Общие источники данных можно регистрировать, снабжать тегами и использовать для поиска финансовых данных. Эти данные остаются в существующем расположении, но копия соответствующих метаданных добавляется в каталог данных вместе со ссылкой на расположение источника данных. Кроме того, чтобы облегчить обнаружение каждого источника данных с помощью функции поиска и сделать их доступными для пользователей, метаданные индексируются.

Виртуальная сеть

Архитектура определяет частную виртуальную сеть с пространством адресов 10.200.0.0/16.

Группы безопасности сети. Группы безопасности сети содержат списки управления доступом, которые разрешают или запрещают трафик в виртуальной сети. Группы безопасности сети можно использовать для защиты трафика на уровне подсети или отдельной виртуальной машины. Существуют следующие группы безопасности сети:

- группа безопасности сети для Active Directory;

- группа безопасности сети для рабочей нагрузки.

В каждой группе безопасности сети открыты определенные порты и протоколы, чтобы решение могло работать безопасно и правильно. Кроме того, для каждой группы безопасности сети настроены следующие конфигурации:

- включены журналы диагностики и события, которые хранятся в учетной записи хранения;

- Журналы Azure Monitor подключены к журналам диагностики группы безопасности сети.

Подсети. Каждая подсеть связана с соответствующей группой безопасности сети.

Передаваемые данные

Azure по умолчанию шифрует весь обмен данными в центрах обработки данных в обоих направлениях. Все транзакции, направляемые в службу хранилища Azure через портал Azure, проходят по протоколу HTTPS.

Неактивные данные

Архитектура защищает неактивные данные, используя шифрование, аудит базы данных и другие меры.

Служба хранилища Azure. Для выполнения требований к шифрованию неактивных данных во всей службе хранилища Azure используется шифрование службы хранилища. Это помогает защищать и охранять данные держателей карт в рамках обязательств по безопасности организаций и соответствия требованиям, определенным в PCI DSS 3.2.

Шифрование дисков Azure. Служба Шифрование дисков Azure использует компонент BitLocker в Windows, чтобы обеспечить шифрование томов для дисков данных. Решение интегрируется с Azure Key Vault, что помогает управлять ключами шифрования дисков.

База данных SQL Azure. В экземпляре Базы данных SQL Azure используются следующие меры безопасности базы данных:

- Использование Active Directory для аутентификации и авторизации обеспечивает централизованное управление удостоверениями для пользователей баз данных и других служб Майкрософт.

- Аудит базы данных SQL позволяет отслеживать события базы данных и записывать их в журнал аудита в учетной записи хранения Azure.

- В Базе данных SQL Azure настроено прозрачное шифрование данных, которое обеспечивает шифрование и расшифровку базы данных, связанных резервных копий и файлов журналов транзакций в реальном времени для защиты неактивных данных. Прозрачное шифрование данных позволяет защитить сохраненные данные от несанкционированного доступа.

- Правила брандмауэра предотвращают любой доступ к серверам баз данных без надлежащих разрешений. Брандмауэр предоставляет доступ к базам данным на основе исходного IP-адреса каждого запроса.

- Обнаружение угроз SQL позволяет немедленно выявлять потенциальные угрозы и реагировать на них. При этом поступают оповещения системы безопасности о подозрительных действиях с базами данных, потенциальных уязвимостях, атаках путем внедрения кода SQL и аномальных шаблонах доступа к базам данных.

- Зашифрованные столбцы гарантируют, что конфиденциальные данные никогда не отобразятся как открытый текст внутри системы баз данных. После включения шифрования данных получить доступ к данным в виде открытого текста смогут только клиентские приложения и серверы приложений, у которых есть доступ к ключам.

- Расширенные свойства могут применяться для прекращения обработки субъектов данных, так как позволяют пользователям добавлять настраиваемые свойства к объектам баз данных и помечать данные как "Неподдерживаемые" для поддержки логики приложений, предотвращающей обработку связанных финансовых данных.

- Безопасность на уровне строк позволяет пользователям определять политики для ограничения доступа к данным, чтобы прекращать их обработку.

- Динамическое маскирование данных Базы данных SQL ограничивает возможность раскрытия конфиденциальных данных, маскируя их для непривилегированных пользователей или приложений. Динамическое маскирование данных может автоматически обнаруживать потенциально конфиденциальные данные и предлагать применение соответствующих масок. Это помогает определить и сократить доступ к данным таким образом, чтобы они не извлекались из базы данных с помощью несанкционированного доступа. Клиенты несут ответственность за настройку параметров динамического маскирования данных в соответствии со своей схемой базы данных.

Управление удостоверениями

Следующие технологии обеспечивают возможности управления доступом к данным в среде Azure.

- Azure Active Directory — это мультитенантная облачная служба майкрософт и служба управления удостоверениями. Все пользователи этого решения создаются в Azure Active Directory, включая пользователей, обращающихся к Базе данных SQL Azure.

- Аутентификация приложения выполняется с использованием Azure Active Directory. Дополнительные сведения см. в статье об интеграции приложений с Azure Active Directory. Кроме того, при шифровании столбцов базы данных используется Azure Active Directory для проверки подлинности приложения в Базе данных Azure SQL. Дополнительные сведения см. в статье о защите конфиденциальных данных в Базе данных SQL Azure.

- Управление доступом на основе ролей Azure позволяет администраторам определять детальные разрешения доступа, предоставляя его ровно в той мере, которая необходима пользователям для выполнения работы. Вместо предоставления каждому пользователю неограниченных разрешений на ресурсы Azure администраторы могут разрешить только определенные действия для доступа к данным. Доступ к подписке есть только у администратора подписки.

- Azure Active Directory Privileged Identity Management позволяет клиентам свести к минимуму число пользователей, имеющих доступ к определенной информации. Администраторы могут использовать Azure Active Directory Privileged Identity Management для обнаружения, ограничения и отслеживания привилегированных удостоверений, а также их доступа к ресурсам. Эту функцию можно также задействовать для получения административного JIT-доступа по требованию, когда это необходимо.

- Защита идентификации Azure Active Directory обнаруживает потенциальные уязвимости, влияющие на удостоверения организации, настраивает автоматические ответы на обнаруженные подозрительные действия, связанные с удостоверениями организации, и расследует подозрительные инциденты, чтобы принять соответствующие меры для их устранения.

Безопасность

Управление секретами. Для управления ключами и секретами в решении используется Azure Key Vault. Хранилище ключей Azure помогает защитить криптографические ключи и секреты, используемые облачными приложениями и службами. Следующие возможности Azure Key Vault помогают клиентам защитить эти данные и получить доступ к ним:

- Политики расширенного доступа настраиваются по мере необходимости.

- Политики доступа к Key Vault определены с минимальными необходимыми разрешениями на использование ключей и секретов.

- Все ключи и секреты в Key Vault имеют срок действия.

- Все ключи в Key Vault защищены специализированными аппаратными модулями безопасности. Тип ключа — 2048-разрядный ключ RSA, защищенный с помощью HSM.

- Всем пользователям или идентификаторам предоставляются минимальные необходимые разрешения с помощью управления доступом на основе ролей.

- Для журналов диагностики хранилища ключей включен срок хранения не менее 365 дней.

- Допустимые операции шифрования для ключей доступны только тем пользователям, которым они нужны.

Центр безопасности Azure. С помощью центра безопасности клиенты могут централизованно применять политики безопасности и управлять ими в рабочих нагрузках, ограничивать уязвимость системы к угрозам, а также выявлять атаки и реагировать на них. Кроме того, центр безопасности Azure обращается к существующей конфигурации служб Azure и предоставляет конфигурацию и рекомендации по службам для повышения уровня безопасности и защиты данных.

В центре безопасности Azure используются различные возможности обнаружения, чтобы оповещать клиентов о потенциальных атаках на их среды. Эти оповещения содержат важные сведения о причине их активации, ресурсах, на которые нацелена атака, и ее источнике. Центр безопасности Azure имеет ряд предопределенных оповещений безопасности, которые активируются при возникновении угрозы или подозрительной активности. Настраиваемые правила генерации оповещений в центре безопасности Azure позволяют клиентам определять новые оповещения безопасности на основе данных, собранных из их среды.

Центр безопасности Azure предоставляет приоритетные оповещения безопасности и инциденты, упрощая процедуры обнаружения и устранения потенциальных проблем безопасности. Для каждой обнаруженной угрозы создается отчет об исследовании угроз. Это позволяет командам реагирования на инциденты расследовать и устранять угрозы.

Ведение журналов и аудит

Службы Azure обеспечивают детальную запись системных и пользовательских действий, а также сведений о работоспособности системы.

- Журналы действий: журналы действий предоставляют аналитические сведения об операциях , выполняемых с ресурсами в подписке. Журналы действий помогают определить инициатора операции, время события и состояние.

- Журналы диагностики.Журналы диагностики включают в себя все журналы, создаваемые каждым ресурсом. К этим журналам относятся системные журналы событий Windows, журналы службы хранилища Azure, журналы аудита Key Vault, а также журналы брандмауэра и доступа к шлюзу приложений. Все журналы диагностики обеспечивают запись данных в централизованную и зашифрованную учетную запись Azure для архивирования. В соответствии с требованиями конкретной организации пользователь может настроить срок хранения до 730 дней.

Журналы Azure Monitor: эти журналы объединяются в журналы Azure Monitor для обработки, хранения и создания отчетов на панели мониторинга. Собранные данные объединяются в отдельные таблицы для каждого типа данных в рабочих областях Log Analytics, что позволяет анализировать все данные независимо от первичного источника. Кроме того, Центр безопасности Azure интегрируется с журналами Azure Monitor, позволяя клиентам использовать запросы Kusto для доступа к данным событий безопасности и объединения их с данными из других служб.

В эту архитектуру входят следующие решения для мониторинга Azure:

- Оценка Active Directory. Решение проверки работоспособности Active Directory оценивает риск и работоспособность серверных сред через регулярный интервал и предоставляет приоритетный список рекомендаций, относящихся к развернутой серверной инфраструктуре.

- Оценка SQL. Решение "Проверка работоспособности SQL" регулярно оценивает риски и работоспособность серверных сред и предоставляет клиентам список рекомендаций, относящихся к развернутой серверной инфраструктуре и перечисленных в порядке приоритета.

- Работоспособность агентов. Решение "Работоспособность агентов" сообщает количество развернутых агентов, их географическое распределение, а также количество агентов, которые перестают отвечать на запросы и агентов, которые отправляют операционные данные.

- Аналитика журнала действий. Решение "Аналитика журнала действий" помогает анализировать журналы действий Azure во всех подписках Azure для клиента.

Служба автоматизации Azure. Это решение обеспечивает хранение и выполнение модулей Runbook, а также управление ими. В этом решении модули runbook помогают собирать журналы из Базы данных SQL Azure. Решение Отслеживание изменений службы автоматизации позволяет клиентам легко определять изменения в среде.

Azure Monitor.Azure Monitor помогает пользователям отслеживать производительность, поддерживать безопасность и выявлять тенденции. Решение предоставляет организациям возможность аудита, создания оповещений и архивации данных, включая отслеживание вызовов API в ресурсах Azure клиентов.

Application Insights.Application Insights — это расширяемая служба управления производительностью приложений (APM) для веб-разработчиков с поддержкой нескольких платформ. Эта служба отслеживает аномалии производительности и предоставляет мощные аналитические средства, которые помогут вам диагностировать проблемы и понять, что пользователи фактически делают в вашем приложении. Эта служба помогает пользователям постоянно улучшать производительность и удобство использования.

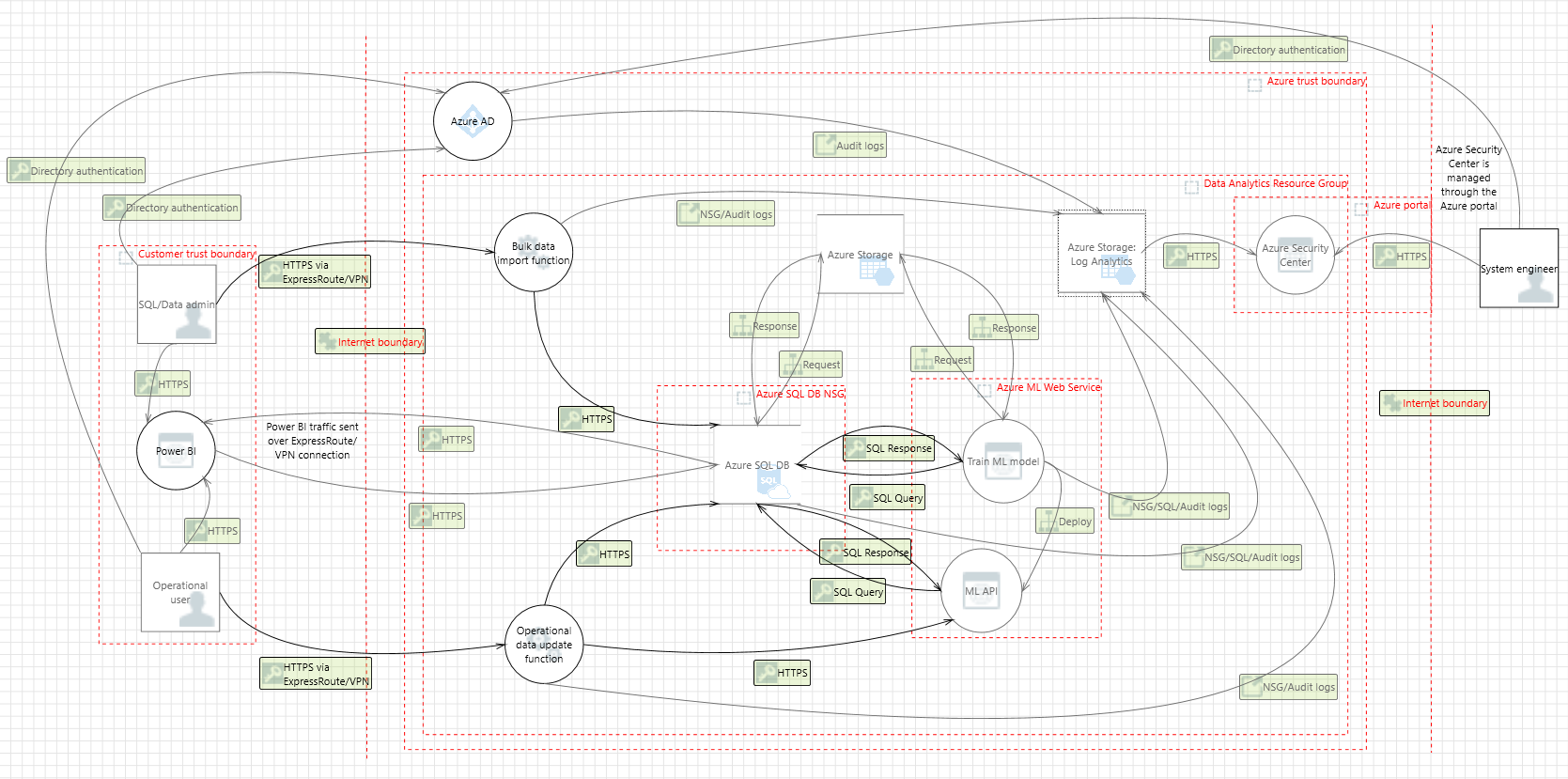

Модель рисков

Схему потока данных для этой эталонной архитектуры можно скачать или просмотреть ниже. Используя эту модель, клиенты могут выявить зоны потенциального риска в инфраструктуре системы при внесении изменений.

Документация по соответствию

Схема безопасности и соответствия требованиям Azure . Матрица ответственности клиентов PCI DSS перечисляет обязанности по всем требованиям PCI DSS 3.2.

В документе Схема безопасности и соответствия требованиям Azure. Таблица реализации аналитики данных для PCI DSS содержатся сведения о том, какие требования PCI DSS 3.2 отражены в архитектуре аналитики данных, включая подробные описания того, как реализация соответствует требованиям каждой затронутой статьи.

Инструкции и рекомендации

VPN и ExpressRoute

Чтобы установить защищенное подключение к ресурсам, которые развертываются в рамках этой эталонной архитектуры аналитики, необходимо настроить защищенный VPN-туннель или ExpressRoute. Правильно настроив VPN-подключение или ExpressRoute, клиенты могут добавить уровень защиты передаваемых данных.

При реализации защищенного VPN-туннеля с помощью Azure можно создать виртуальное частное подключение между локальной сетью и виртуальной сетью Azure. Это подключение осуществляется через Интернет и позволяет клиентам безопасно передавать данные по "туннелю" внутри зашифрованного канала между сетью клиента и Azure. VPN типа "сеть-сеть" — это безопасная проверенная технология, которая десятилетиями применяется на предприятиях всех размеров. Режим туннеля IPsec используется в этом решении как механизм шифрования.

Так как трафик в VPN-туннеле проходит через Интернет с VPN типа "сеть-сеть", Майкрософт предлагает другой, еще более защищенный вариант подключения. Azure ExpressRoute — это выделенный канал связи в глобальной сети между Azure и локальной средой или поставщиком услуг размещения Exchange. Подключения ExpressRoute не осуществляются через Интернет и обеспечивают повышенный уровень безопасности, надежности и быстродействия подключений с низким уровнем задержки по сравнению со стандартными подключениями через Интернет. Более того, так как это прямое подключение поставщика телекоммуникационных услуг клиента, данные не передаются через Интернет и поэтому недоступны в нем.

См. рекомендации по реализации защищенной гибридной сети, расширяющей локальную сеть в Azure.

Процесс извлечения, преобразования и загрузки

PolyBase может отправлять данные в базу данных SQL Azure без использования отдельного средства для извлечения, преобразования и загрузки или импорта. PolyBase поддерживает доступ к данным с помощью запросов T-SQL. С PolyBase можно использовать бизнес-аналитику и стек аналитики Майкрософт, а также сторонние средства, совместимые с SQL Server.

Настройка Azure Active Directory

Служба Azure Active Directory играет важную роль в управлении развертыванием и подготовкой доступа для персонала, взаимодействующего со средой. Windows Server Active Directory можно интегрировать с Azure Active Directory с помощью четырех простых действий. Клиенты также могут привязать развернутую инфраструктуру Active Directory (контроллеры домена) к существующей службе Azure Active Directory, сделав развернутую инфраструктуру Active Directory дочерним доменом леса Azure Active Directory.

Отказ от ответственности

- Этот документ является исключительно информационным. МАЙКРОСОФТ НЕ ПРЕДОСТАВЛЯЕТ НИКАКИХ ГАРАНТИЙ, ЯВНЫХ, КОСВЕННЫХ ИЛИ ПРЕДУСМОТРЕННЫХ ЗАКОНОМ, В ОТНОШЕНИИ ИНФОРМАЦИИ В ЭТОМ ДОКУМЕНТЕ. Этот документ предоставляется как есть. Информация и представления, выраженные в этом документе, включая URL-адрес и другие ссылки на интернет-сайт, могут изменяться без уведомления. Клиенты, читающие этот документ, берут ответственность за его использование на себя.

- Настоящий документ не предоставляет клиентам юридических прав на интеллектуальную собственность в отношении продуктов или решений корпорации Майкрософт.

- Клиенты могут скопировать и использовать данный документ для внутренних справочных целей.

- Выполнение некоторых рекомендаций в этом документе может привести к более интенсивному использованию данных, а также сетевых и вычислительных ресурсов в Azure, а значит и к дополнительным затратам на лицензии или подписки Azure.

- Эта архитектура призвана служить основой, которую клиенты должны адаптировать для конкретных требований, и не должна использоваться "как есть" в рабочей среде.

- Этот документ разработан в качестве справочного материала и не определяет все способы, с помощью которых клиент может отвечать нормам и стандартам соответствия. Клиентам следует обратиться в юридический отдел своей организации, чтобы получить одобренные варианты пользовательских реализаций.