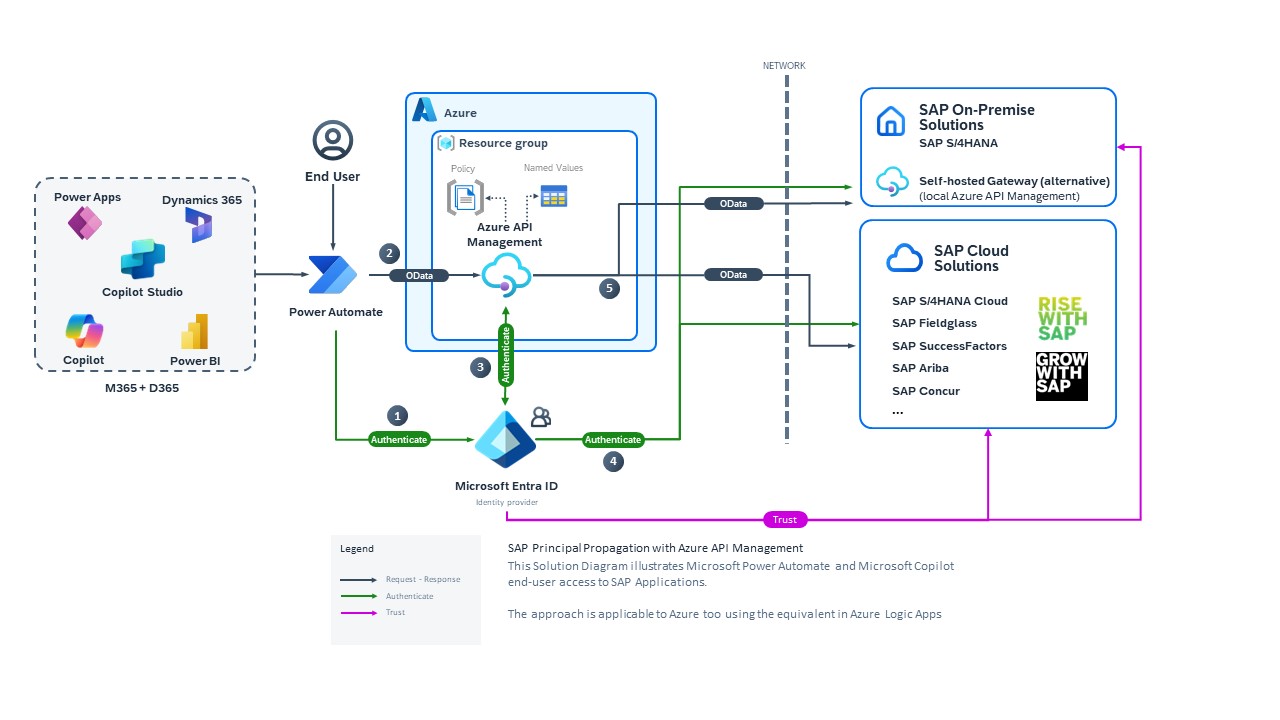

Настройка Microsoft Entra ID, Azure API Management и SAP для единого входа из соединителя SAP OData

Соединитель SAP OData Power Platform можно настроить для использования учетных данных Microsoft Entra ID для единого входа (SSO) в SAP. Это позволяет пользователям получать доступ к данным SAP в решениях Power Platform без необходимости многократного входа в несколько служб, соблюдая при этом свои полномочия и назначенные роли в SAP.

В этой статье описан весь процесс, включая настройку доверия между SAP и Microsoft Entra ID, а также настройку Azure API Management для преобразования маркера Microsoft Entra ID OAuth в маркер SAML, который используется для вызовов OData в SAP.

Вы также можете получить дополнительные сведения и контекст о процессе настройки в записи блога, Ура! Соединитель SAP OData теперь поддерживает OAuth2 и распространения субъекта SAP.

Предварительные требования

- Экземпляр SAP

- Ресурс Azure API Management

Загрузка метаданных SAML локального поставщика из SAP

Чтобы настроить отношения доверия между SAP и Microsoft Entra ID с помощью SAML 2.0, сначала загрузите XML-файл метаданных из SAP.

Выполните следующие действия в качестве администратора SAP Basis в графическом пользовательском интерфейсе SAP.

В графическом пользовательском интерфейсе SAP запустите транзакцию SAML2 , чтобы открыть соответствующий мастер, зависящий от клиента SAP, и выберите вкладку Местный провайдер.

Выберите Метаданные, затем выберите Загрузить метаданные. Вы отправите метаданные SAP SAML в Microsoft Entra ID на следующем шаге.

Запишите URI-совместимое Имя поставщика.

Заметка

Microsoft Entra ID требует, чтобы это значение было совместимо с URI. Если Имя поставщика уже задано и не совместимо с URI, не изменяйте его без предварительной консультации с командой SAP Basis. Изменение имени поставщика может нарушить работу существующих конфигураций SAML. Шаги по его изменению выходят за рамки этой статьи. Обратитесь за указаниями к своей команде SAML Basis.

Дополнительную информацию см. в официальной документации SAP.

Импорт метаданных SAP в корпоративное приложение Microsoft Entra ID

Выполните эти действия в качестве администратора Microsoft Entra ID на портале Azure.

Выберите Microsoft Entra ID>Корпоративные приложения.

Выберите Новое приложение.

Выполните поиск SAP Netweaver.

Присвойте корпоративному приложению имя, затем выберите Создать.

Перейдите к пункту Единый вход и выберите SAML.

Выберите Отправить файл метаданных и выберите файл метаданных, загруженный из SAP.

Выберите Добавить.

Измените URL-адрес ответа (URL-адрес службы потребителя утверждений) на конечную точку маркера SAP OAuth. URL-адрес имеет формат

https://<SAP server>:<port>/sap/bc/sec/oauth2/token.Измените URL-адрес входа на значение, совместимое с URI. Этот параметр не используется и может быть установлен в любое значение, совместимое с URI.

Выберите Сохранить.

В разделе Атрибуты и утверждения выберите Изменить.

Убедитесь, что для параметра Имя утверждения Уникальный идентификатор пользователя (Name ID) задано значение user.userprincipalname [nameid=format:emailAddress].

В разделе Сертификаты SAML выберите Загрузить для Сертификат (Base64) и XML метаданных федерации.

Настройка Microsoft Entra ID в качестве доверенного поставщика удостоверений для OAuth 2.0 в SAP

Выполните действия, описанные в разделе документации по Microsoft Entra ID для SAP NetWeaver и OAuth2.

Вернитесь к этой статье, как только клиент OAuth2 будет создан в SAP.

Дополнительные сведения см. в официальной документации SAP по SAP NETWEAVER. Обратите внимание, что для доступа к информации необходимо быть администратором SAP.

Создание приложения Microsoft Entra ID, представляющего ресурс Azure "Управление API"

Настройте приложение Microsoft Entra ID, которое предоставляет доступ к соединителю Microsoft Power Platform SAP OData. Это приложение позволяет ресурсу Azure API Management преобразовывать маркеры OAuth в маркеры SAML.

Выполните следующие действия в качестве администратора Microsoft Entra ID на портале Azure.

Выберите Microsoft Entra ID>Регистрации приложений>Создать регистрацию.

Введите Имя, затем выберите Зарегистрировать.

Выберите Сертификаты и секреты>Новый секрет клиента.

Введите Описание, затем выберите Добавить.

Скопируйте и сохраните этот секрет в надежном месте.

Выберите Разрешения API>Добавить разрешение.

Выберите Microsoft Graph>Делегированные разрешения.

Найдите и выберите openid.

Выберите Добавить разрешения.

Выберите Проверка подлинности>Добавление платформы>Интернет.

Установите URI перенаправления как

https://localhost:44326/signin-oidc.Выберите Маркеры доступа и Маркеры идентификации, затем выберите Настроить.

Выберите Предоставление API.

Рядом с пунктом URI-адрес идентификатора приложения выберите Добавить.

Примите значение по умолчанию и выберите Сохранить.

Выберите Добавить область.

Задайте для параметра Имя области значение user_impersonation.

Установите для параметра Кто может дать согласие? значение Администраторы и пользователи.

Выберите Добавить область.

Скопируйте Идентификатор приложения (клиента).

Авторизуйте ресурс Azure API Management для доступа к SAP Netweaver с помощью корпоративного приложения Microsoft Entra ID

После создания корпоративного приложения Microsoft Entra ID оно создает соответствующую регистрацию приложения. Найдите регистрацию приложения, соответствующую корпоративному приложению Microsoft Entra ID, созданному для SAP NetWeaver.

Выберите Предоставление API>Добавить клиентское приложение.

Вставьте Идентификатор приложения (клиента) регистрации приложения Microsoft Entra ID экземпляра управления API Azure в Идентификатор клиента.

Выберите область user_impersonation, затем выберите Добавить приложение.

Авторизация соединителя Microsoft Power Platform SAP OData для доступа к API-интерфейсам, предоставляемым управлением API Azure

В регистрации приложения Microsoft Entra ID для Azure API Management выберите Предоставление API> Добавьте идентификатор клиента соединителя Power Platform SAP OData

6bee4d13-fd19-43de-b82c-4b6401d174c3в разделе авторизованных клиентских приложений.Выберите область user_impersonation, затем выберите Сохранить.

Настройка SAPOAuth

Создайте клиент OAuth 2.0 в SAP, который позволяет Azure API Management получать маркеры от имени пользователей.

Дополнительную информацию см. в официальной документации SAP.

Выполните следующие действия в качестве администратора SAP Basis в графическом пользовательском интерфейсе SAP.

Выполните транзакцию SOAUTH2.

Выберите Создать.

На странице Идентификатор клиента:

- Для идентификатора клиента OAuth 2.0 выберите системного пользователя SAP.

- Введите Описание, затем выберите Далее.

На странице Авторизация клиента выберите Далее.

На странице Параметры типа предоставления разрешения:

- Для Доверенный поставщика удостоверений OAuth 2.0 выберите запись Microsoft Entra ID.

- Выберите Обновить разрешенные, затем выберите Далее.

На странице Назначение области выберите Добавить, выберите службы OData, которые использует управление API Azure (например, ZAPI_BUSINESS_PARTNER_0001), затем выберите Далее.

Выберите Готово.

Настройка Azure API Management

Импортируйте метаданные SAP OData XML в экземпляр службы управления API Azure. Затем примените политику Azure API Management, чтобы преобразовать маркеры.

Откройте экземпляр Azure API Management и следуйте инструкциям по созданию API SAP OData.

В разделе API выберите Именованные значения.

Добавьте следующие пары ключ/значение:

| Ключ | Значение |

|---|---|

| AADSAPResource | URI локального поставщика SAP |

| AADTenantId | GUID вашего клиента |

| APIMAADRegisteredAppClientId | GUID приложения Microsoft Entra ID |

| APIMAADRegisteredAppClientSecret | Секрет клиента из предыдущего шага |

| SAPOAuthClientID | Системный пользователь SAP |

| SAPOAuthClientSecret | Пароль системного пользователя SAP |

| SAPOAuthRefreshExpiry | Дата окончания срока действия обновления токена |

| SAPOAuthScope | Области OData, выбранные во время настройки SAP OAuth |

| SAPOAuthServerAddressForTokenEndpoint | Конечная точка SAP для Azure API Management для вызова для выполнения получения маркера |

Заметка

Имейте в виду, что параметры для SAP SuccessFactors немного отличаются. Дополнительные сведения см. в политике управления API Azure для SAP SuccessFactors.

Применение политики токенов Azure API Management

Используйте политики Azure API Management для преобразования маркера, выданного Microsoft Entra ID, в токен, который принимает SAP NetWeaver. Это делается с помощью потока OAuth2SAMLBearer. Дополнительные сведения см. в официальной документации SAP.

Скопируйте политику управления API Azure с официальной страницы Microsoft на GitHub.

Откройте портал Azure.

Перейдите к вашему ресурсу Azure API Management.

Выберите API-интерфейсы, затем выберите созданный вами API-интерфейс OData.

Выберите Все операции.

В разделе Входящая обработка выберите Политики </>.

Удалите существующую политику и вставьте скопированную политику.

Выберите Сохранить.

Связанный контент

- Соединитель SAP OData

- Соединитель SAP OData теперь поддерживает распространение OAuth2 и субъекта SAP | Блог сообщества Power Automate

- Azure Политика управления API для SAP SuccessFactors | GitHub (Веб-сайт)

- Соединитель SAP OData для SAP SuccessFactors | Блог сообщества SAP

- SAP Business Accelerator Hub также предлагает содержимое, связанное с политикой SAP Integration Suite для SuccessFactors и NetWeaver. Для доступа к этому содержимому необходима учетная запись SAP.