Настройка аутентификации для решений по закупкам SAP

Соединитель SAP ERP предназначен, чтобы несколько пользователей могли одновременно получить доступ к приложению и использовать его; поэтому подключения не являются общими. Учетные данные пользователя предоставляются в подключении, в то время как другие сведения, необходимые для подключения к системе SAP (например, сведения о сервере и конфигурация безопасности), предоставляются как часть действия.

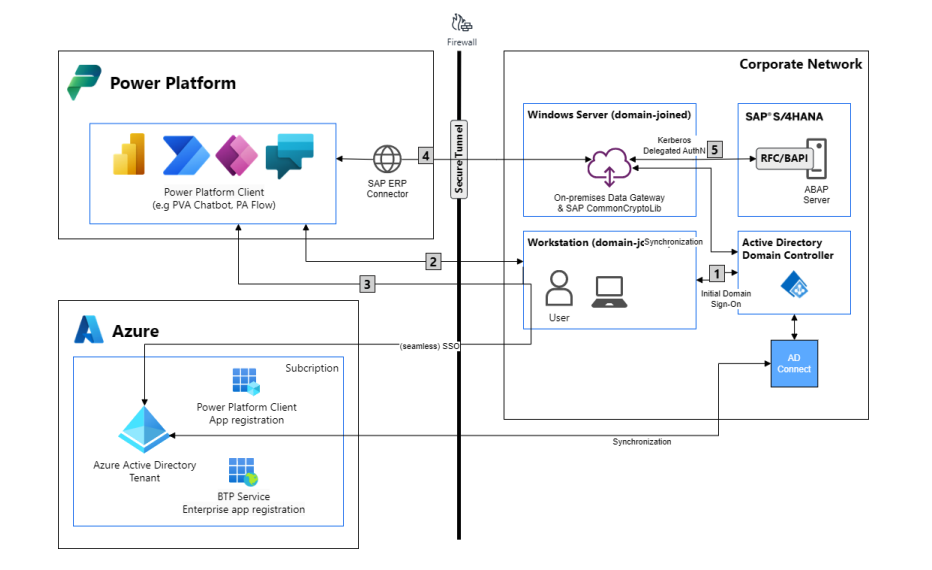

Включение единого входа (SSO) упрощает обновление данных из SAP при соблюдении разрешений на уровне пользователя, настроенных в SAP. Существует несколько способов настройки единого входа для упрощения идентификации и управления доступом.

Соединитель SAP ERP поддерживает следующие типы аутентификации:

| Тип аутентификации | Как подключается пользователь | Шаги настройки |

|---|---|---|

| Проверка подлинности SAP | Используйте имя пользователя и пароль SAP для доступа к серверу SAP. | Шаг 4 |

| Проверка подлинности Windows | Используйте имя пользователя и пароль Windows для доступа к серверу SAP. | Шаги 1, 2, 3, 4 |

| Проверка подлинности Microsoft Entra ID | Используйте Microsoft Entra ID для доступа к серверу SAP. | Шаги 1, 2, 3, 4 |

Заметка

Для настройки единого входа в Microsoft Entra ID и SAP требуются особые административные привилегии. Прежде чем настраивать единый вход, обязательно получите необходимые права администратора для каждой системы.

Подробнее:

Шаг 1. Настройка ограниченного делегирования Kerberos

Ограниченное делегирование Kerberos (KCD) обеспечивает безопасный доступ пользователей или служб к ресурсам, разрешенным администраторами, без многочисленных запросов учетных данных. Настройте ограниченное делегирование Kerberos для аутентификации Windows и Microsoft Entra ID.

Запустите службу шлюза Windows в качестве учетной записи домена с именами субъектов-служб (SPN) (SetSPN).

Задачи конфигурации:

Настройка имени субъекта-службы для учетной записи службы шлюза. В качестве администратора домена используйте инструмент Setspn, который входит в состав Windows, чтобы включить делегирование.

Настройка параметров связи для локального шлюза данных. Включите исходящие подключения Microsoft Entra ID и проверьте настройки брандмауэра и портов, чтобы обеспечить связь.

Настройка для стандартного ограниченного делегирования Kerberos. В качестве администратора домена настройте учетную запись домена для службы, чтобы она ограничивала запуск учетной записи в одном домене.

Предоставление учетной записи службы шлюза прав на локальные политики на компьютере шлюза.

Добавление учетной записи службы шлюза в группу авторизации и доступа Windows.

Настройка параметров сопоставления пользователей на компьютере шлюза.

Смена учетной записи службы шлюза на учетную запись домена. В стандартной установке шлюз выполняет роль учетной записи по умолчанию службы для локального компьютера, NT Service\PBIEgwService. Она должна работать как учетная запись домена, чтобы обеспечить использование билетов Kerberos для единого входа.

Подробнее:

- Обзор ограниченного делегирования Kerberos

- Настройка единого входа на основе Kerberos для локальных источников данных

Шаг 2. Настройте SAP ERP, чтобы включить использование CommonCryptoLib (sapcrypto.dll)

Чтобы использовать единый вход SSO для доступа к вашему серверу SAP, убедитесь, что:

- Вы настраиваете свой сервер SAP для единого входа Kerberos, используя CommonCryptoLib в качестве библиотеки Secure Network Communication (SNC).

- Ваше имя SNC начинается с CN.

Внимание

Убедитесь, что на компьютере, где установлен шлюз, не запущен клиент безопасного входа SAP (Secure Login Client — SLC). Клиент SLC кэширует билеты Kerberos таким образом, который может негативно повлиять на способность шлюза использовать Kerberos для единого входа. Для получения дополнительных сведений ознакомьтесь с заметкой SAP 2780475 (требуются права s-user).

Скачайте 64-разрядную библиотеку CommonCryptoLib (

sapcrypto.dll) версии 8.5.25 или новее с панели запуска SAP и скопируйте ее в папку на компьютере шлюза.В том же каталоге, куда вы скопировали

sapcrypto.dll, создайте файлsapcrypto.iniсо следующим содержимым:ccl/snc/enable_kerberos_in_client_role = 1Этот файл

.iniсодержит сведения о конфигурации, необходимые CommonCryptoLib для реализации единого входа в сценарии шлюза. Убедитесь, что по пути (например,c:\sapcryptolib\) находятся какsapcrypto.ini, так иsapcrypto.dll. Файлы.dllи.iniдолжны находиться в одном месте.Дайте права обоим файлам

.iniи.dllв группе Пользователи, прошедшие проверку подлинности. Как пользователь службы шлюза, так и пользователь Active Directory, которого олицетворяет пользователь службы, должны иметь разрешения на чтение и выполнение для обоих файлов.Создайте системную переменную среды

CCL_PROFILEи установите для нее значение путиsapcrypto.ini.Перезапустите службу шлюза.

Дополнительные сведения: Использование единого входа Kerberos для SAP BW с помощью CommonCryptoLib

Шаг 3. Включите SAP SNC для проверки подлинности Azure AD и Windows

Соединитель SAP ERP поддерживает Microsoft Entra ID и аутентификацию Windows Server AD, включив Secure Network Communication (SNC) в SAP. SNC — это программный уровень в архитектуре системы SAP, обеспечивающий интерфейс с внешними продуктами обеспечения безопасности, чтобы можно было установить безопасный единый вход в среды SAP. Следующее руководство по свойствам поможет с настройкой.

| Свойство | Описание: |

|---|---|

| Использовать SNC | Установите Да, если вы хотите включить SNC. |

| Библиотека SNC | Имя библиотеки SNC или путь относительно места установки NCo либо абсолютный путь. Примеры: sapcrypto.dll или c:\sapcryptolib\sapcryptolib.dll. |

| Единый вход SNC | Указывает, использует ли соединитель удостоверение службы или учетные данные конечного пользователя. Установите Вкл., чтобы использовать удостоверение конечного пользователя. |

| Имя партнера SNC | Имя внутреннего сервера SNC. Например, p:CN=SAPserver. |

| Качество защиты SNC | Качество обслуживания, используемое при обмене данными по SNC с данным местом назначения или сервером. Значение по умолчанию определяется серверной системой. Максимальное значение определяется продуктом безопасности, используемым для SNC. |

Имя SAP SNC для пользователя должно совпадать с полным доменным именем пользователя Active Directory. Например, p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM должно быть равно JANEDOE@REDMOND.CORP.CONTOSO.COM.

Заметка

Только авторизация Microsoft Entra ID — учетная запись Субъект-служба Active Directory SAP должна иметь шифрование AES 128 или AES 256, определенное в атрибуте msDS-SupportedEncryptionType.

Шаг 4. Настройте сервер SAP и учетные записи пользователей, чтобы разрешить действия

Ознакомьтесь с Замечанием SAP 460089 — Минимальные профили авторизации для внешних RFC-программ, чтобы узнать больше о поддерживаемых типах учетных записей пользователей и минимальной требуемой авторизации для каждого типа действия, например удаленный вызов функций (RFC), интерфейс программирования бизнес-приложений (BAPI) и промежуточный документ (IDOC).

Учетным записям пользователей SAP требуется доступ к группе функций RFC_Metadata и соответствующим функциональным модулям для следующих операций:

| Операции | Доступ к функциональным модулям |

|---|---|

| Действия с RFC |

RFC_GROUP_SEARCH и DD_LANGU_TO_ISOLA |

| Действие чтения таблицы |

RFC BBP_RFC_READ_TABLE или RFC_READ_TABLE |

| Предоставьте строгий минимальный доступ к серверу SAP для вашего соединения SAP |

RFC_METADATA_GET и RFC_METADATA_GET_TIMESTAMP |

Следующий шаг

Установка шаблона для закупок SAP

Связанный контент

- Единый вход SAP

- Руководство по внедрению безопасного входа в систему для единого входа SAP

- Портал справки для идентификации и управления доступом к SAP (IAM)