Настройка Сервер отчетов Power BI с помощью прокси приложения Microsoft Entra

В этой статье описывается, как использовать прокси приложения Microsoft Entra для подключения к Сервер отчетов Power BI и SQL Server Reporting Services (SSRS) 2016 и более поздних версий. Благодаря этой интеграции пользователи, которые вдали от корпоративной сети, могут получать доступ к отчетам Сервер отчетов Power BI и Reporting Services из клиентских браузеров и защищаться идентификатором Microsoft Entra. Дополнительные сведения об удаленном доступе к локальным приложениям см. через прокси приложения Microsoft Entra.

Сведения о среде

Мы использовали эти значения в примере, который мы создали.

- Домен: umacontoso.com

- Сервер отчетов Power BI: PBIRSAZUREAPP.umacontoso.com

- Источник данных SQL Server: SQLSERVERAZURE.umacontoso.com

Настройка Сервер отчетов Power BI

После установки Сервер отчетов Power BI (при условии, что на виртуальной машине Azure) настройте URL-адреса веб-службы Сервер отчетов Power BI и веб-портала, выполнив следующие действия.

Создайте правила для входящих и исходящих подключений в брандмауэре виртуальной машины для порта 80 (порт 443, если у вас настроены URL-адреса https). Кроме того, создайте правила для входящего и исходящего трафика для виртуальной машины Azure из портал Azure протокола TCP — порт 80.

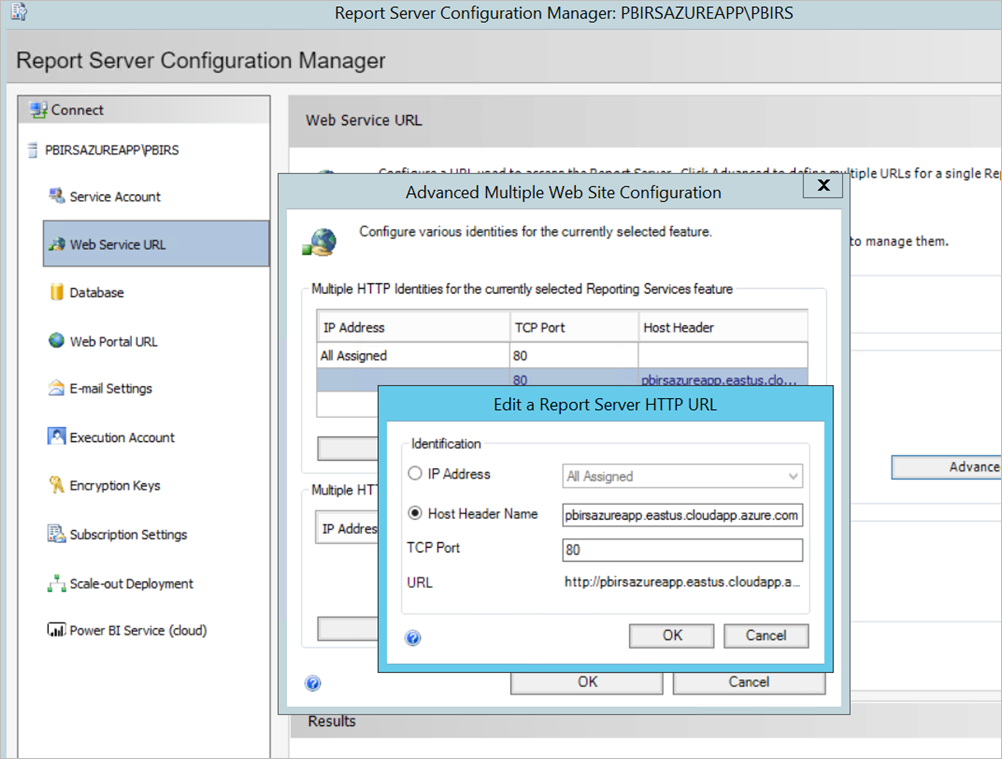

DNS-имя, настроенного для виртуальной машины в нашей среде

pbirsazureapp.eastus.cloudapp.azure.com.Настройте Сервер отчетов Power BI внешние веб-службы и URL-адрес веб-портала, нажав >кнопку "Дополнительно добавить" кнопку >"Выбрать имя заголовка узла" и добавив имя узла (DNS-имя), как показано здесь.

Мы выполнили предыдущий шаг для раздела веб-службы и веб-портала и получили URL-адреса, зарегистрированные на сервере отчетов Configuration Manager:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

В портал Azure мы видим два IP-адреса виртуальной машины в разделе "Сеть"

- Общедоступный IP-адрес.

- Частный IP-адрес.

Общедоступный IP-адрес используется для доступа извне виртуальной машины.

Поэтому мы добавили запись файла узла на виртуальной машине (Сервер отчетов Power BI), чтобы включить общедоступный IP-адрес и имя

pbirsazureapp.eastus.cloudapp.azure.comузла.Обратите внимание, что при перезапуске виртуальной машины динамический IP-адрес может измениться, и может потребоваться снова добавить правильный IP-адрес в файл узла. Чтобы избежать этого, можно задать общедоступный IP-адрес статическим в портал Azure.

URL-адреса веб-службы и веб-портала должны быть доступны успешно после внесения указанных выше изменений.

При доступе к URL-адресу

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerна сервере мы запрашиваем три раза для учетных данных и видим пустой экран.Добавьте следующую запись реестра:

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0Раздел реестраДобавьте новое значение, многостроовое значение

BackConnectionHostNamesи укажите имяpbirsazureapp.eastus.cloudapp.azure.comузла.

После этого мы также можем получить доступ к URL-адресам на сервере.

Настройка Сервер отчетов Power BI для работы с Kerberos

1. Настройка типа проверки подлинности

Необходимо настроить тип проверки подлинности для сервера отчетов, чтобы разрешить ограниченное делегирование Kerberos. Эта настройка выполняется в файле rsreportserver.config .

В файле rsreportserver.config найдите раздел Authentication/AuthenticationTypes .

Мы хотим убедиться, что rsWindowsNegotiate указан и сначала находится в списке типов проверки подлинности. Он должен выглядеть так.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Если необходимо изменить файл конфигурации, остановите и перезапустите службу сервера отчетов из Диспетчера конфигурации сервера отчетов, чтобы убедиться, что изменения вступили в силу.

2. Регистрация имен субъектов-служб (SPN)

Откройте командную строку от имени администратора и выполните следующие действия.

Зарегистрируйте следующие имена субъектов-служб в учетной записи Сервер отчетов Power BI учетной записи службы с помощью следующих команд.

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Зарегистрируйте следующие имена субъектов-служб в учетной записи службы SQL Server с помощью следующих команд (для экземпляра SQL Server по умолчанию):

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Настройка параметров делегирования

Необходимо настроить параметры делегирования в учетной записи службы сервера отчетов.

Откройте оснастку "Пользователи и компьютеры Active Directory".

Откройте свойства учетной записи службы сервера отчетов в Пользователи и компьютеры Active Directory.

Мы хотим настроить ограниченное делегирование с транзитом протокола. При ограниченном делегировании необходимо быть явным образом о том, какие службы мы хотим делегировать.

Щелкните правой кнопкой мыши учетную запись службы сервера отчетов и выберите пункт "Свойства".

Перейдите на вкладку "Делегирование".

Выберите " Доверять этому пользователю" только для делегирования указанным службам.

Выберите "Использовать любой протокол проверки подлинности".

В разделе служб, в которых эта учетная запись может представлять делегированные учетные данные: нажмите кнопку "Добавить".

В новом диалоговом окне выберите "Пользователи" или "Компьютеры".

Введите учетную запись службы SQL Server и нажмите кнопку "ОК".

Начинается с MSSQLSVC.

Добавьте имена субъектов-служб.

Нажмите ОК. Теперь вы увидите имя участника-службы в списке.

Эти действия помогут настроить Сервер отчетов Power BI для работы с механизмом проверки подлинности Kerberos и получить тестовое подключение к источнику данных, работающему на локальном компьютере.

Настройка соединителя прокси приложения Microsoft Entra

См. статью о конфигурации, связанной с соединителем прокси приложения

Мы установили соединитель прокси приложения на Сервер отчетов Power BI, но его можно настроить на отдельном сервере и убедиться, что делегирование настроено правильно.

Убедитесь, что соединитель является доверенным для делегирования

Убедитесь, что соединитель является доверенным для делегирования имени участника-службы, добавленного в учетную запись пула приложений сервера отчетов.

Настройте ограниченное делегирование Kerberos (KCD), чтобы служба прокси приложения Microsoft Entra может делегировать удостоверения пользователей учетной записи пула приложений сервера отчетов. Настройте KCD, включив соединитель прокси приложения для получения билетов Kerberos для пользователей, прошедших проверку подлинности в идентификаторе Microsoft Entra. Затем этот сервер передает контекст целевому приложению или Сервер отчетов Power BI в этом случае.

Чтобы настроить KCD, повторите следующие действия для каждого компьютера соединителя.

- Войдите в контроллер домена в качестве администратора домена, а затем откройте Пользователи и компьютеры Active Directory.

- Найдите компьютер, на котором запущен соединитель.

- Дважды щелкните компьютер и перейдите на вкладку "Делегирование ".

- Задайте параметры делегирования для доверия этому компьютеру только для делегирования указанным службам. Затем выберите "Использовать любой протокол проверки подлинности".

- Выберите " Добавить" и выберите "Пользователи" или "Компьютеры".

- Введите учетную запись службы, используемую для Сервер отчетов Power BI. Эта учетная запись — это тот, который вы добавили имя участника-службы в конфигурацию сервера отчетов.

- Щелкните OK.

- Чтобы сохранить изменения, нажмите кнопку "ОК " еще раз.

Публикация с помощью прокси приложения Microsoft Entra

Теперь вы готовы настроить прокси приложения Microsoft Entra.

Опубликуйте Сервер отчетов Power BI через прокси приложения с помощью следующих параметров. Пошаговые инструкции по публикации приложения с помощью прокси приложения см. в разделе "Добавление локального приложения в идентификатор Microsoft Entra ID".

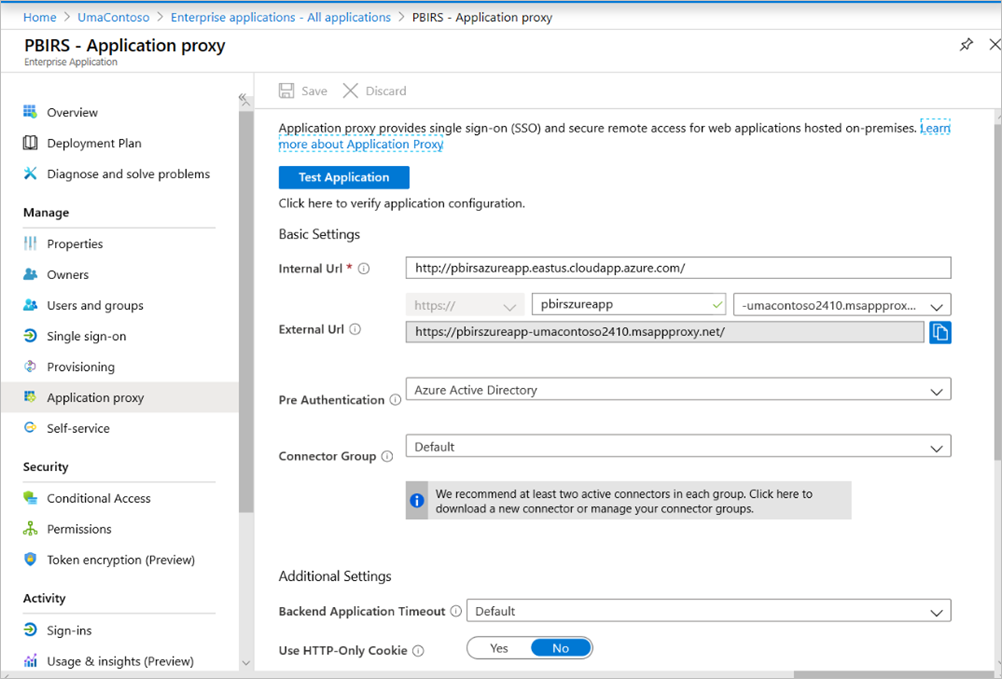

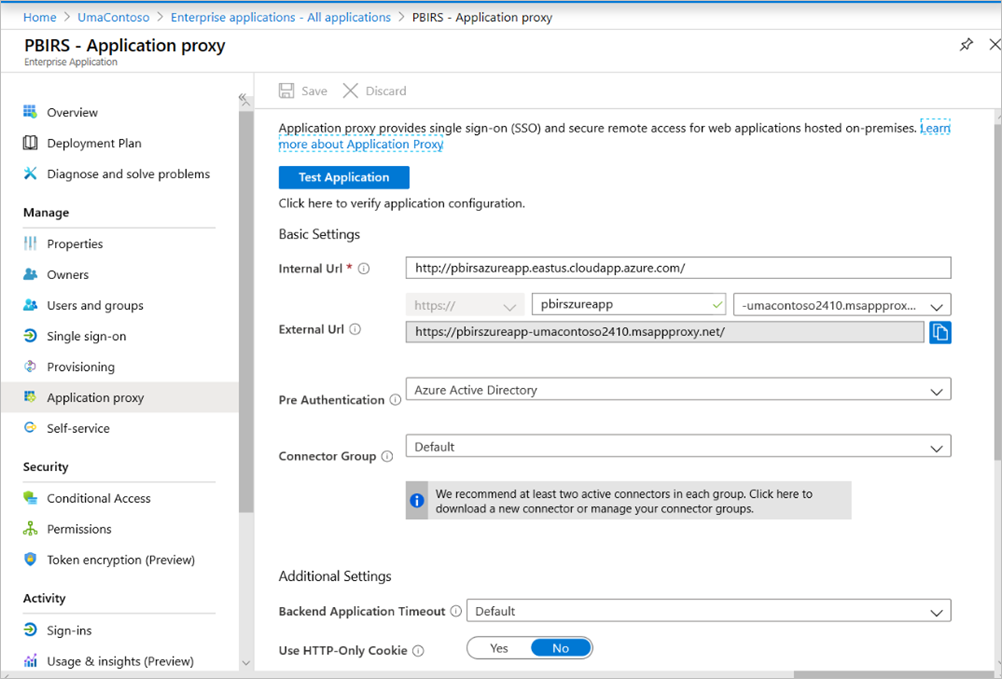

Внутренний URL-адрес: введите URL-адрес сервера отчетов, который соединитель может получить в корпоративной сети. Убедитесь, что этот URL-адрес доступен с сервера, на котором установлен соединитель. Рекомендуется использовать домен верхнего уровня, например

https://servername/, чтобы избежать проблем с подпатами, опубликованными через прокси приложения. Например, используйтеhttps://servername/и неhttps://servername/reports/.https://servername/reportserver/Мы настроили среду сhttps://pbirsazureapp.eastus.cloudapp.azure.com/помощью .Примечание.

Рекомендуется использовать безопасное подключение HTTPS к серверу отчетов. Сведения о настройке SSL-подключений на сервере отчетов в собственном режиме.

Внешний URL-адрес: введите общедоступный URL-адрес , к которому будет подключаться мобильное приложение Power BI. Например, это может выглядеть так

https://reports.contoso.com, если используется личный домен. Чтобы использовать личный домен, отправьте сертификат для домена и укажите запись DNS в домен msappproxy.net по умолчанию для приложения. Подробные инструкции см. в статье "Работа с пользовательскими доменами" в прокси приложениях Microsoft Entra.

Мы настроили внешний URL-адрес https://pbirsazureapp-umacontoso2410.msappproxy.net/ для нашей среды.

- Метод предварительной проверки подлинности: идентификатор Microsoft Entra.

- Группа соединителей: по умолчанию.

Мы не внесли никаких изменений в раздел "Дополнительные параметры ". Он настроен для работы с параметрами по умолчанию.

Внимание

При настройке прокси приложения обратите внимание, что для свойства времени ожидания внутреннего приложения задано значение Default (85 секунд). Если для выполнения отчетов требуется больше 85 секунд, задайте для этого свойства значение Long (180 секунд), что является самым высоким значением времени ожидания. При настройке long все отчеты должны завершиться в течение 180 секунд или они истекают и приводят к ошибке.

Настройка единого входа

После публикации приложения необходимо настроить параметры единого входа с помощью следующих действий:

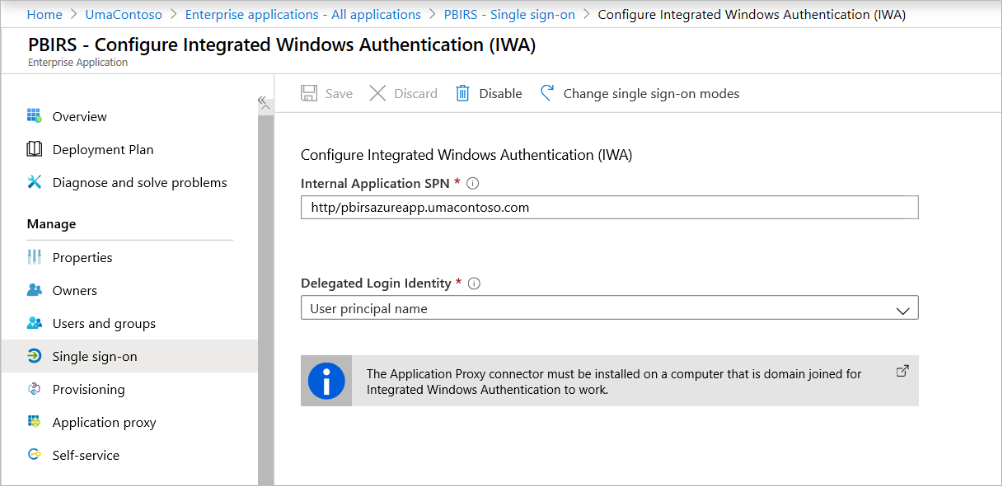

На странице приложения на портале выберите Единый вход.

В режиме единого входа выберите встроенную проверку подлинности Windows.

Задайте для параметра Внутреннее имя субъекта-службы приложения значение, заданное ранее. Это значение можно определить, выполнив следующие действия.

- Попробуйте запустить отчет или выполнить тестовое подключение к источнику данных, чтобы создать билет Kerberos.

- После успешного выполнения подключения отчета или теста откройте командную строку и выполните команду:

klistВ разделе результатов вы увидите билет с помощьюhttp/имени участника-службы. Если имя субъекта-службы, настроенного с помощью Сервер отчетов Power BI, используйте это имя субъекта-службы в этом разделе.

Выберите делегированную идентификацию для входа, которую соединитель сможет использовать от имени пользователей. Дополнительные сведения см. в статье "Работа с разными локальными и облачными удостоверениями".

Рекомендуется использовать имя участника-пользователя. В нашем примере мы настроили его для работы с параметром имени участника-пользователя:

Нажмите кнопку Сохранить, чтобы сохранить изменения.

Завершение настройки приложения

Чтобы завершить настройку приложения, перейдите к разделу Пользователи и группы и назначьте доступ к этому приложению необходимым пользователям.

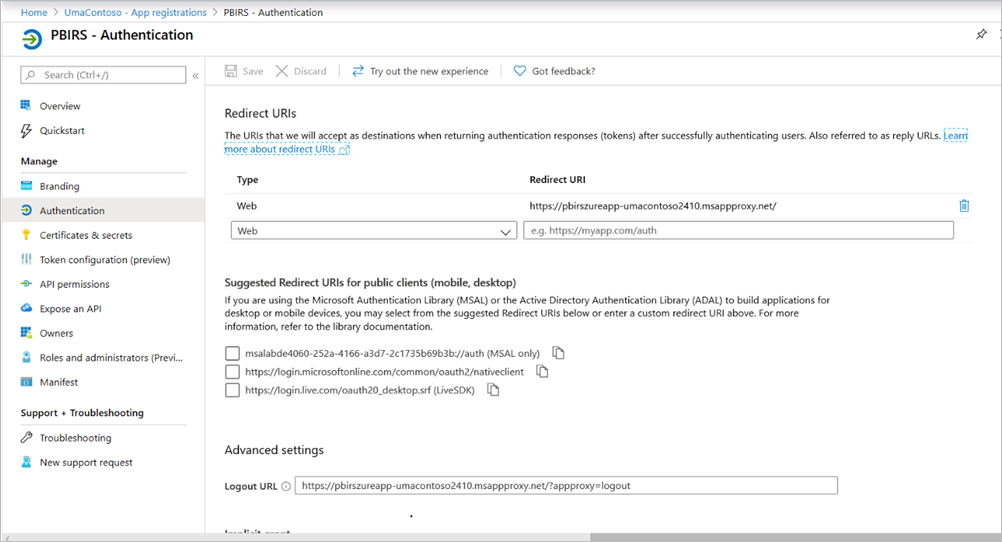

Настройте раздел "Проверка подлинности" регистрации приложений для приложения Сервер отчетов Power BI следующим образом: для URL-адресов перенаправления и дополнительных параметров:

- Создание URL-адреса перенаправления и его настройка с помощью = URI типа "Веб-сайт" и "Перенаправление" =

https://pbirsazureapp-umacontoso2410.msappproxy.net/ - В разделе "Дополнительные параметры" настройте URL-адрес выхода для

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout

- Создание URL-адреса перенаправления и его настройка с помощью = URI типа "Веб-сайт" и "Перенаправление" =

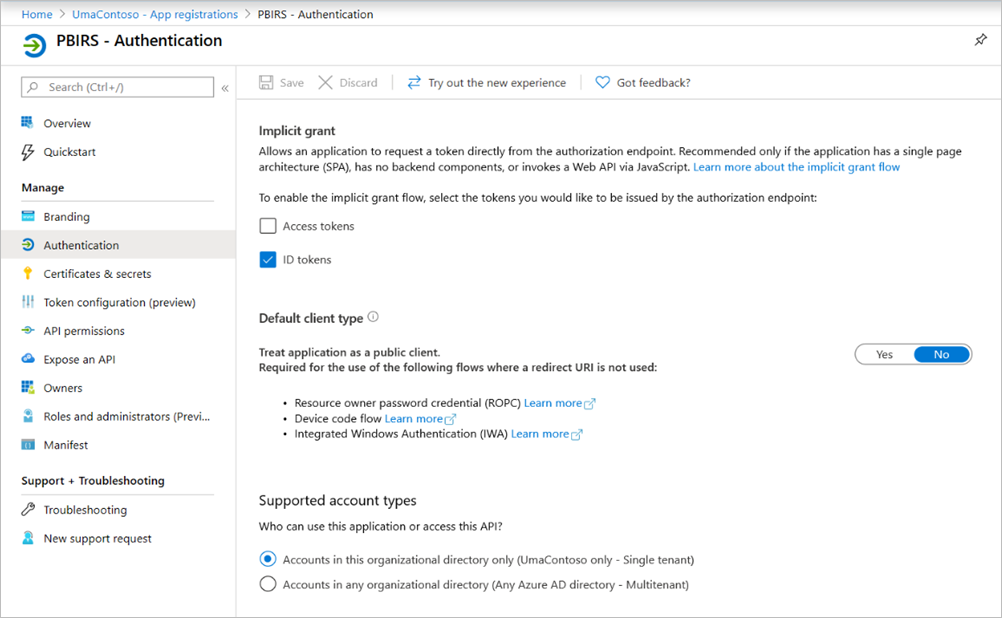

Продолжить настройку раздела "Проверка подлинности" регистрации приложения для приложения Сервер отчетов Power BI следующим образом: для неявного предоставления, типа клиента по умолчанию и поддерживаемых типов учетных записей:

- Задайте для маркеров идентификатора неявное предоставление.

- Задайте для типа клиента по умолчанию значение No.

- Задайте для поддерживаемых типов учетных записей только учетные записи в этом каталоге организации (только UmaContoso — один клиент).

После настройки единого входа и работы URL-адреса

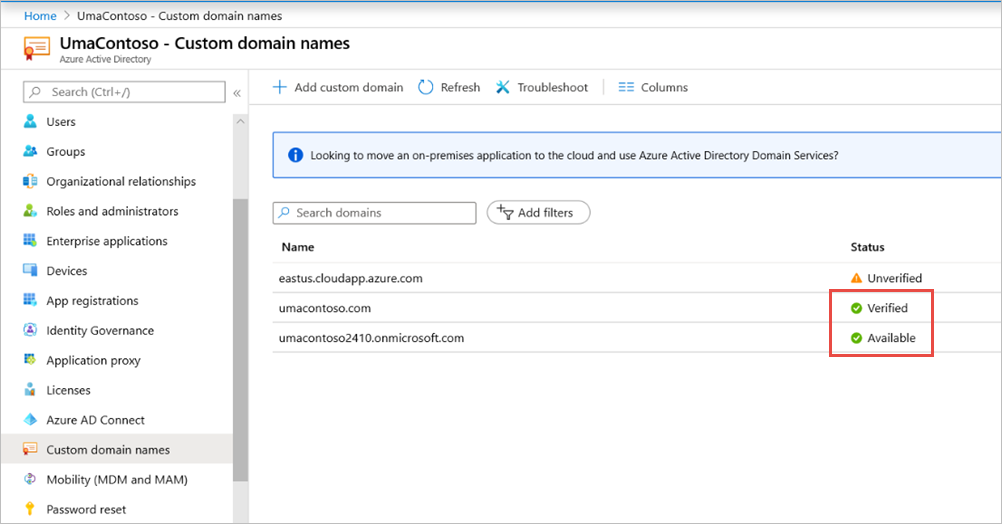

https://pbirsazureapp-umacontoso2410.msappproxy.netнеобходимо убедиться, что учетная запись, с которой мы войдем вход, синхронизируется с учетной записью, с которой предоставляются разрешения в Сервер отчетов Power BI.Сначала необходимо настроить личный домен, который планируется использовать в имени входа, а затем убедиться, что он проверен.

В этом случае мы приобрели домен с именем umacontoso.com и настроили зону DNS с записями. Вы также можете попробовать использовать

onmicrosoft.comдомен и синхронизировать его с локальным AD.См. руководство по сопоставлению существующего пользовательского DNS-имени со службой приложение Azure для справки.

После успешной проверки записи DNS для личного домена вы сможете просмотреть состояние как проверенное , соответствующее домену на портале.

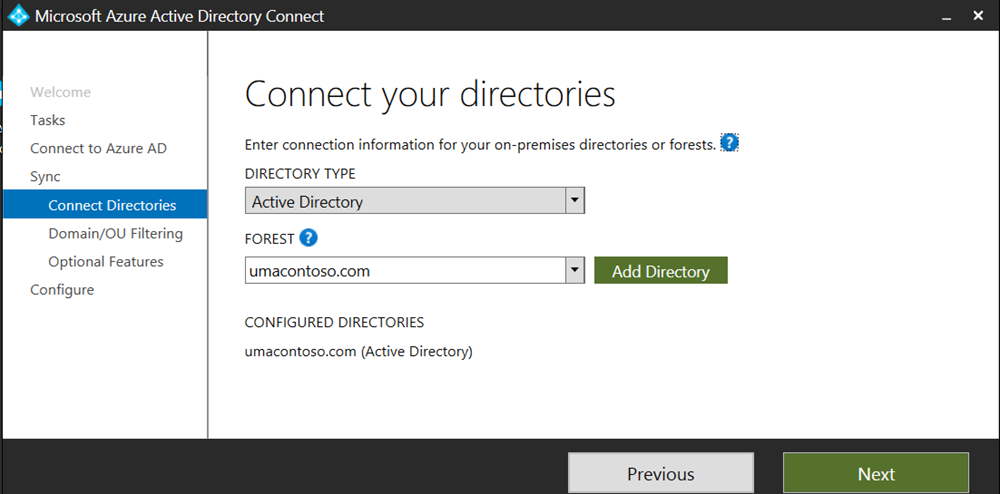

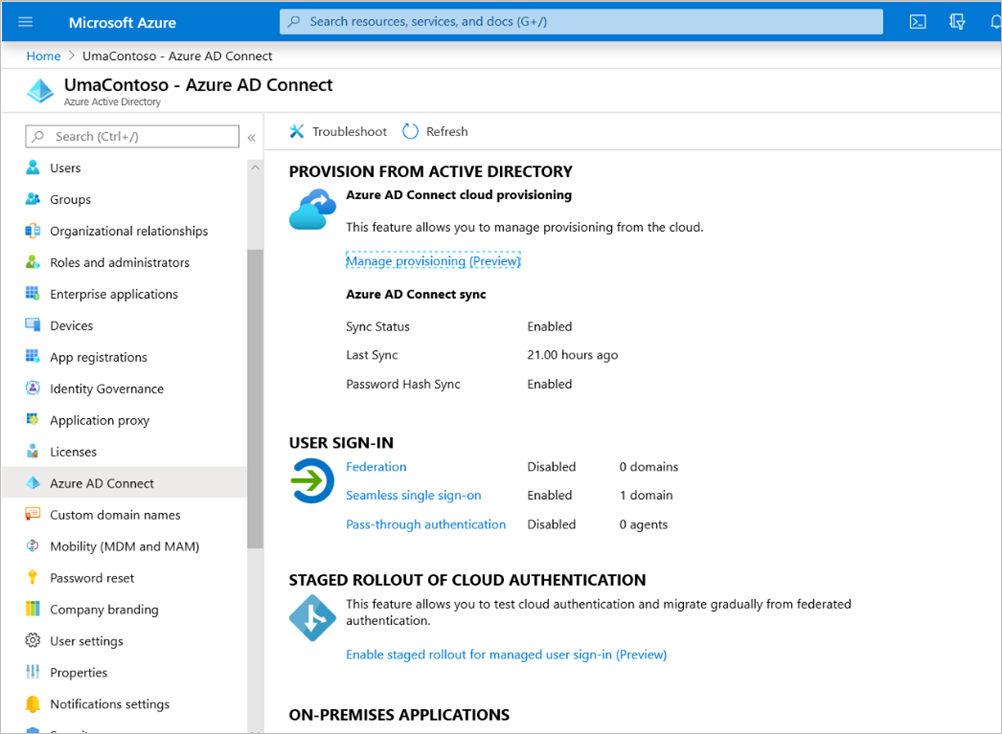

Установите Microsoft Entra Connect на сервере контроллера домена и настройте его для синхронизации с идентификатором Microsoft Entra.

После синхронизации идентификатора Microsoft Entra с локальным AD мы видим следующее состояние из портал Azure:

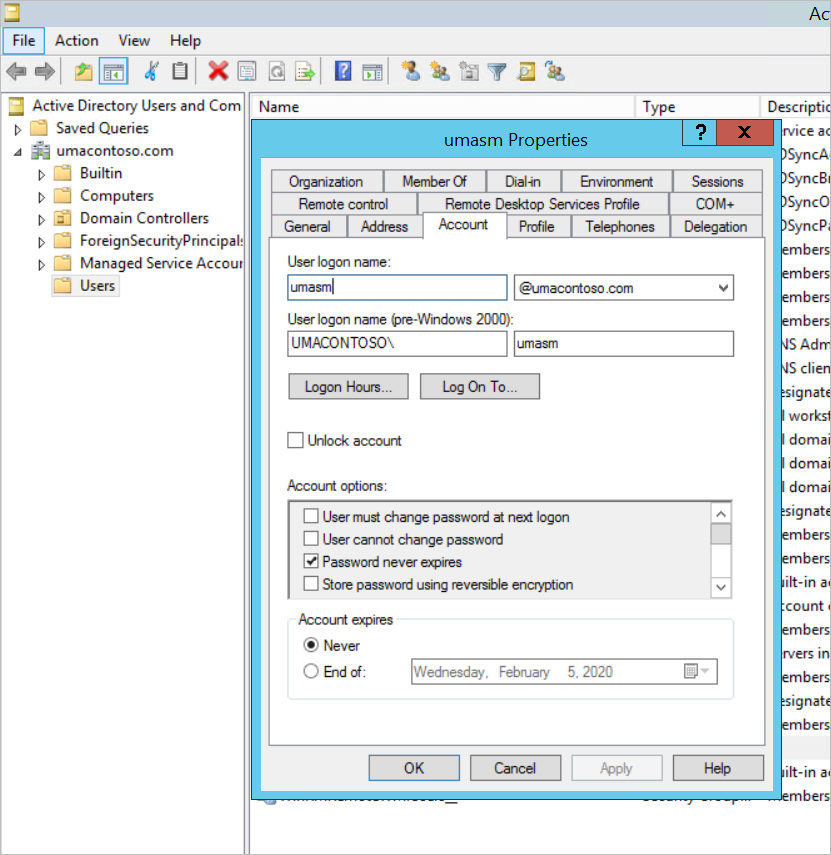

Кроме того, после успешной синхронизации откройте домены AD и доверие к контроллеру домена. Щелкните правой кнопкой мыши домен Active Directory и свойства доверия > и добавьте имя участника-участника. В нашей среде

umacontoso.comмы приобрели личный домен.После добавления имени участника-пользователя вы сможете настроить учетные записи пользователей с помощью имени участника-пользователя, чтобы учетная запись Microsoft Entra и локальная учетная запись AD были подключены, и маркер распознается во время проверки подлинности.

Доменное имя AD отображается в раскрывающемся списке раздела имени входа пользователя после выполнения предыдущего шага. Настройте имя пользователя и выберите домен из раскрывающегося списка в разделе имени входа пользователя в свойства пользователя AD.

После успешной синхронизации AD вы увидите локальную учетную запись AD в портал Azure в разделе "Пользователи и группы" приложения. Источником учетной записи является Windows Server AD.

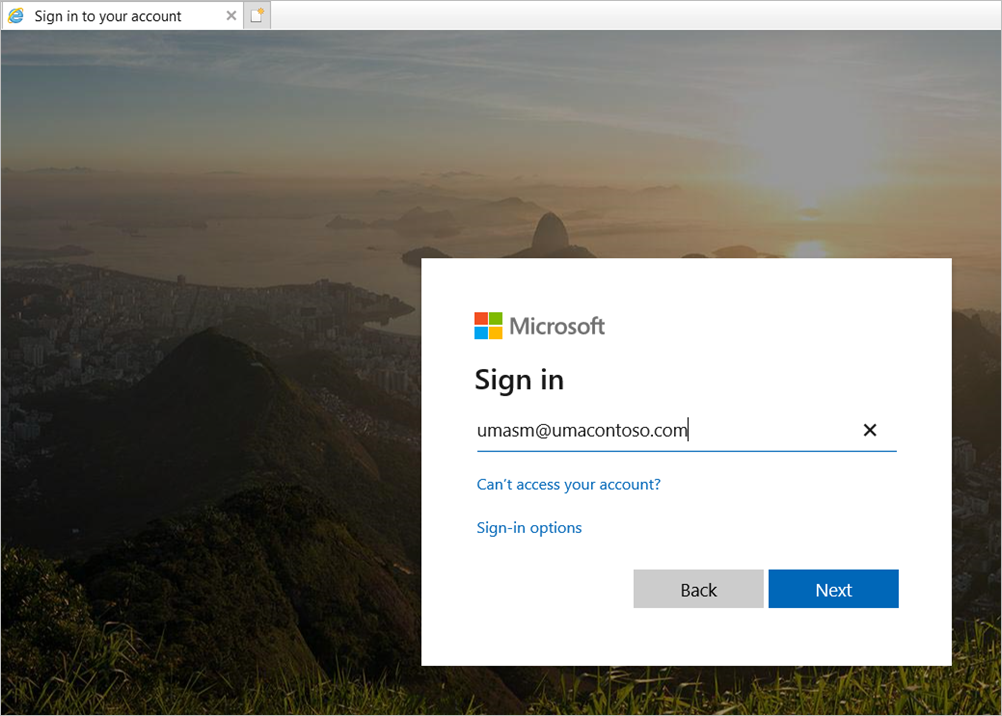

Вход с

umasm@umacontoso.comпомощью функции будет эквивалентен использованию учетныхUmacontoso\umasmданных Windows.Эти предыдущие шаги применимы, если вы настроили локальную службу AD и планируете синхронизировать ее с идентификатором Microsoft Entra.

После выполнения описанных выше действий выполните успешный вход.

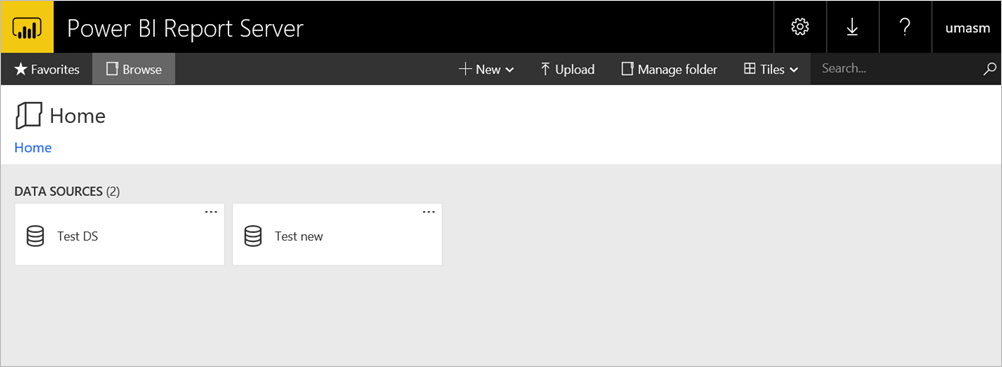

За которым следует отображение веб-портала:

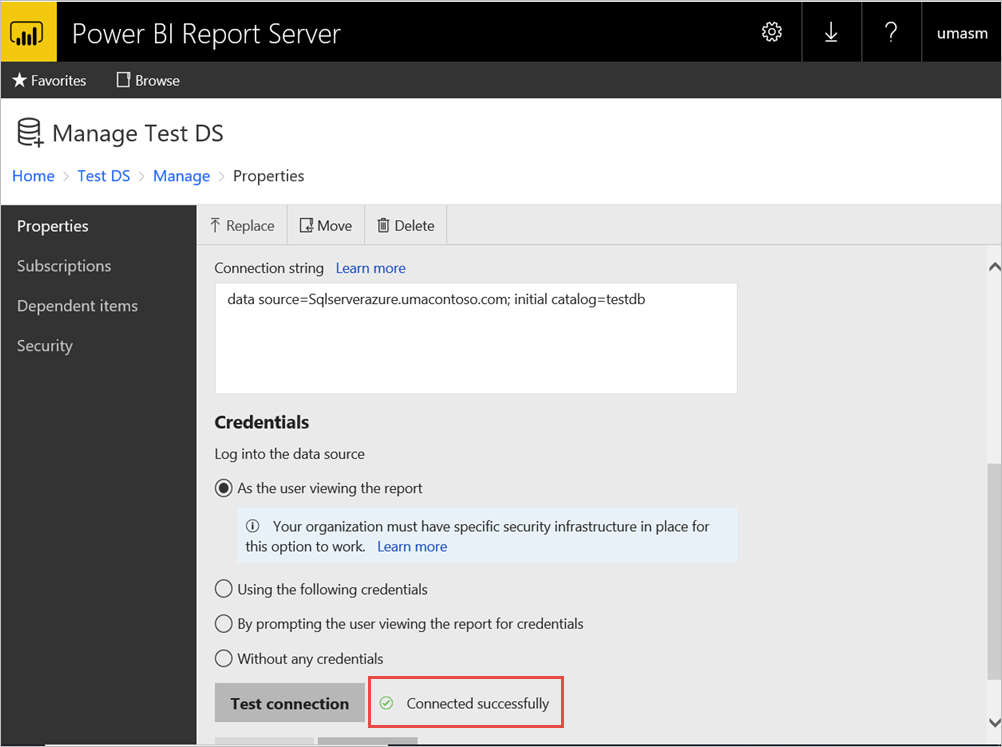

При успешном тестировании подключения к источнику данных с помощью Kerberos в качестве проверки подлинности:

Доступ из мобильных приложений Power BI

Настройка регистрации приложения

Прежде чем мобильное приложение Power BI сможет подключиться и получить доступ к Сервер отчетов Power BI, необходимо настроить регистрацию приложения, которая была автоматически создана для вас в приложении Publish через прокси приложения Microsoft Entra ранее в этой статье.

Примечание.

Если вы используете политики условного доступа, которые требуют, чтобы мобильное приложение Power BI было утвержденным клиентским приложением, вы не можете использовать прокси приложения Microsoft Entra для подключения мобильного приложения Power BI к Сервер отчетов Power BI.

На странице обзора идентификатора записи Майкрософт выберите Регистрация приложений.

На вкладке "Все приложения" найдите приложение, созданное для Сервер отчетов Power BI.

Выберите приложение, а затем выберите проверку подлинности.

Добавьте следующие URI перенаправления на основе используемой платформы.

При настройке приложения для Power BI Mobile iOS добавьте следующие URI перенаправления типа Public Client (Mobile and Desktop):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

При настройке приложения для Power BI Mobile Android добавьте следующие URI перенаправления типа Public Client (Mobile and Desktop):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

При настройке приложения для Power BI Mobile iOS и Android добавьте следующий URI перенаправления типа Public Client (Mobile and Desktop) в список URI перенаправления, настроенных для iOS:

urn:ietf:wg:oauth:2.0:oob

Внимание

URI перенаправления необходимо добавить для правильной работы приложения.

Подключение из мобильных приложений Power BI

- В мобильном приложении Power BI подключитесь к экземпляру сервера отчетов. Чтобы подключиться, введите внешний URL-адрес приложения, опубликованного через Application Proxy.

- Нажмите Подключиться. Вы будете перенаправлены на страницу входа Microsoft Entra.

- Введите допустимые учетные данные для пользователя и нажмите кнопку "Войти". Элементы будут отображаться на сервере отчетов.

Связанный контент

- Подключение к серверу отчетов и SSRS из мобильных приложений Power BI

- Обеспечение удаленного доступа к Power BI Mobile с помощью Microsoft Entra Application Proxy

Есть еще вопросы? Задайте их в сообществе Power BI.