Microsoft Entra SSO

Единый вход (SSO) Microsoft Entra можно использовать для проверки подлинности в шлюзе данных и доступа к облачным источникам данных, которые используют проверку подлинности на основе идентификатора Microsoft Entra. При настройке единого входа Microsoft Entra в локальном шлюзе данных для применимого источника данных запросы выполняются под удостоверением Microsoft Entra пользователя, взаимодействующего с отчетом Power BI.

Azure виртуальная сеть (виртуальные сети) предлагают сетевую изоляцию и безопасность ресурсов в облаке Майкрософт. Локальные шлюзы данных помогают обеспечить безопасный способ подключения к этим источникам данных. Единый вход Microsoft Entra позволяет пользователям просматривать только данные, к которым у них есть доступ.

Примечание.

Шлюзы данных виртуальной сети, доступные в общедоступной предварительной версии для моделей семантики Power BI Premium, устраняют необходимость установки локального шлюза данных для подключения к источникам данных виртуальной сети. Дополнительные сведения о шлюзах виртуальных сетей и их текущих ограничениях см. в статье "Что такое шлюз данных виртуальной сети".

Перечисленные здесь источники данных не поддерживаются единым входом Microsoft Entra с помощью локального шлюза данных за виртуальной сетью Azure:

- Службы Analysis Services

- ADLS 1-го поколения

- ADLS 2-го поколения

- Большие двоичные объекты Azure

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- Интернет

- AzureDevOpsServer

- CDSTOData

- Когнитивный

- CommonDataService

- Databricks

- EQuIS

- Kusto (при использовании более новой функции DataExplorer)

- VSTS.

- Рабочая аналитика

Дополнительные сведения о едином входе и списке поддерживаемых источников данных для единого входа Microsoft Entra см. в разделе "Обзор единого входа для локальных шлюзов данных в Power BI".

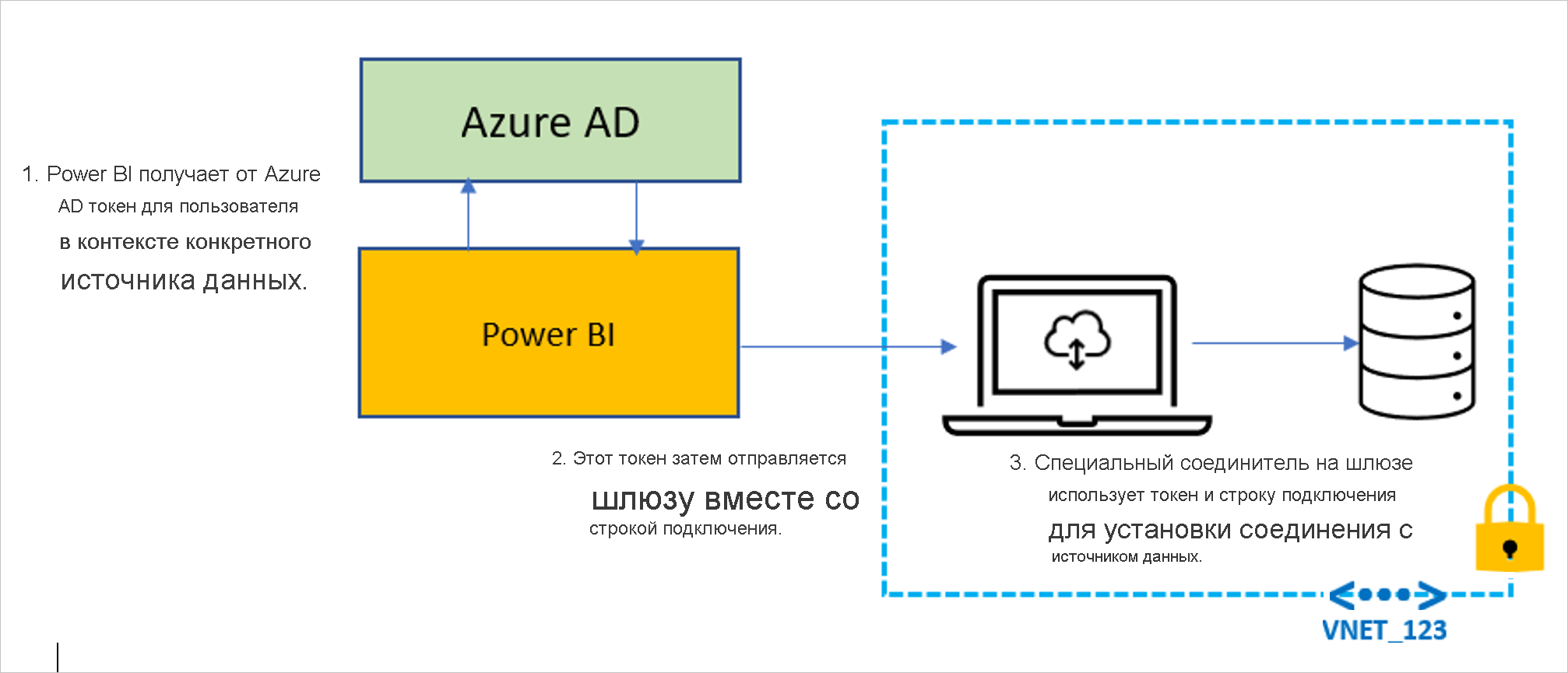

Шаги запроса при запуске единого входа Microsoft Entra

Включение единого входа Microsoft Entra для шлюза

Так как маркер Microsoft Entra пользователя передается через шлюз, администратор компьютера шлюза может получить доступ к этим маркерам. Чтобы убедиться, что пользователь с вредоносным намерением не может перехватывать эти токены, доступны следующие механизмы защиты:

- Только администраторы Fabric могут включить единый вход Microsoft Entra для клиента, включив параметр на портале администрирования Microsoft Fabric. Дополнительные сведения см. в статье об едином входе Microsoft Entra для шлюзов.

- Администратор Fabric также может контролировать, кто может устанавливать шлюзы в клиенте. Дополнительные сведения см. в разделе "Управление установщиками шлюза".

Функция единого входа Microsoft Entra отключена по умолчанию для локальных шлюзов данных. Администратор Fabric должен включить единый вход Microsoft Entra (единый вход) для клиента шлюза на портале администрирования, прежде чем источники данных смогут использовать единый вход Microsoft Entra в локальном шлюзе данных.