Настройка поставщика OpenID Connect для порталов с Azure AD

Примечание

Действует с 12 октября 2022 г, в качестве порталов для Power Apps используется Power Pages. Дополнительная информация: Microsoft Power Pages теперь доступен для всех (блог)

Скоро мы мигрируем и объединим документацию порталов Power Apps с документацией Power Pages.

В этой статье вы узнаете о настройке поставщика OpenID Connect для порталов с Azure Active Directory (Azure AD) и Azure AD с несколькими клиентами.

Примечание

- Порталы не ограничиваются только Azure AD, Azure AD с несколькими клиентами, или Azure AD B2C в качестве поставщиков OpenID Connect. Вы можете использовать любого другого поставщика, который соответствует спецификации OpenID Connect. Изменения в настройках аутентификации могут занять несколько минут для отображения на портале. Перезапустите портал с помощью действий портала, если вы хотите, чтобы изменения сразу же отразились.

Чтобы настроить Azure AD в качестве поставщика OpenID Connect с использованием потока неявного предоставления разрешения

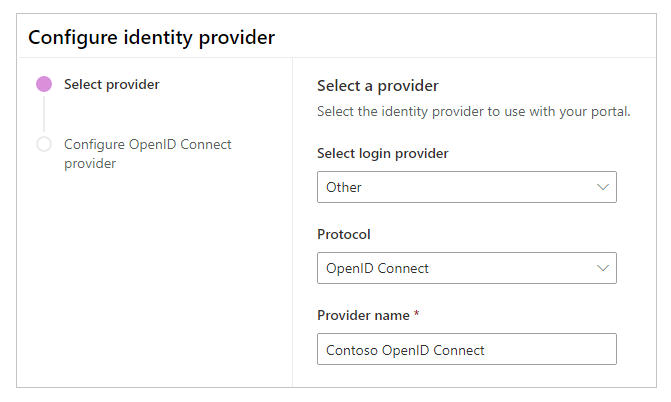

Выберите Добавить поставщика для вашего портала.

Для Поставщик входа выберите Другой.

Для параметра Протокол выберите OpenID Connect.

Введите имя поставщика.

Выберите Далее.

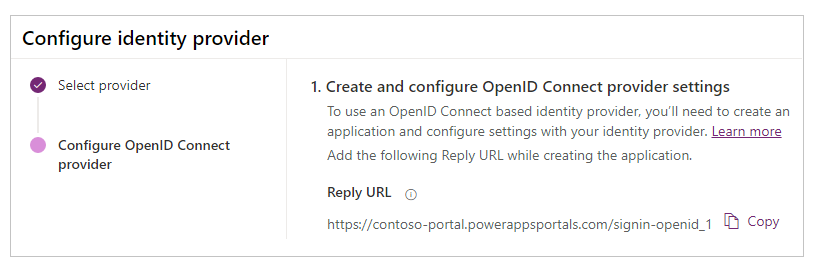

На этом шаге создайте приложение и настройте параметры с вашим поставщиком удостоверений.

Примечание

- URL-адрес ответа используется приложением для перенаправления пользователей на портал после успешной аутентификации. Если ваш портал использует личное доменное имя, у вас может быть другой URL-адрес, чем приведенный здесь.

- Дополнительные сведения о создании регистрации приложения на портале Azure доступны в разделе Краткое руководство: регистрация приложения на платформе идентификации Microsoft.

Войдите на портал Azure.

Найдите и выберите Azure Active Directory.

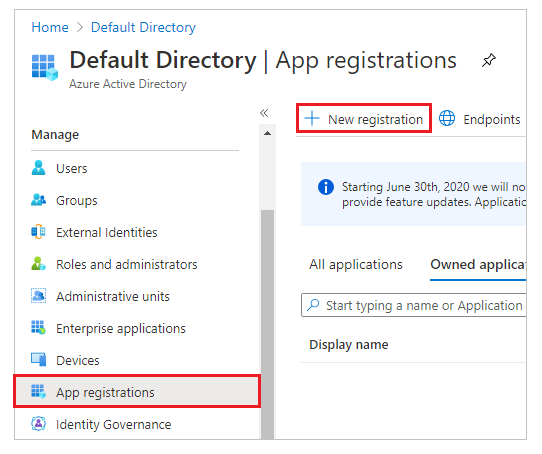

В разделе Управление выберите Регистрация приложений.

Выберите Создать регистрацию.

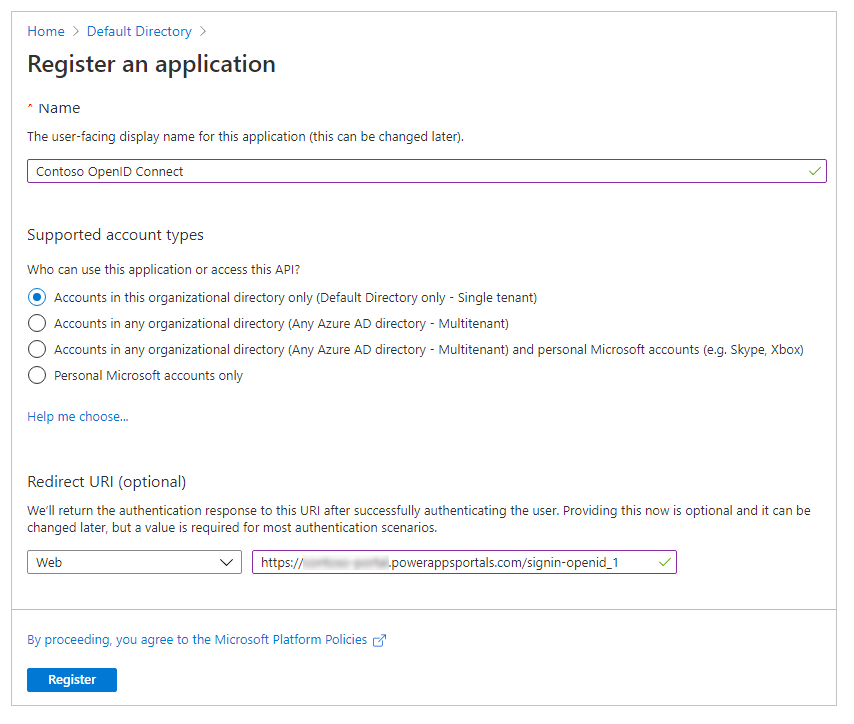

Введите имя.

При необходимости выберите другой Поддерживаемый тип учетной записи. Дополнительная информация: Поддерживаемые типы учетных записей

Под URI перенаправления выберите Интернет (если еще не выбрано).

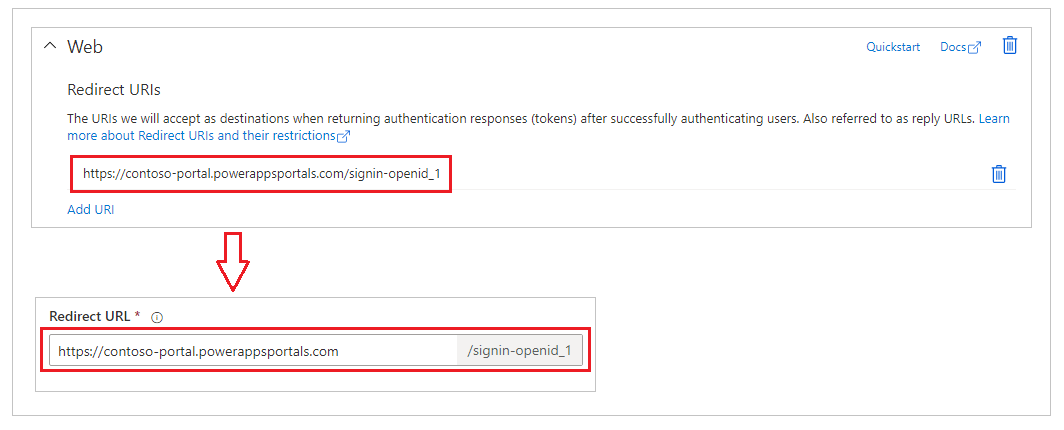

Введите URL-адрес ответа для вашего портала в текстовое поле URI перенаправления.

Пример:https://contoso-portal.powerappsportals.com/signin-openid_1Примечание

Если вы используете URL-адрес портала по умолчанию, скопируйте и вставьте URL-адрес ответа, как показано в разделе Создайте и настройте параметры поставщика OpenID Connect на экране Настроить поставщика удостоверений (шаг 6 выше). Если вы используете пользовательское доменное имя для портала, введите пользовательский URL-адрес. Убедитесь, что вы используете это значение при настройке URL-адрес перенаправления в настройках вашего портала при настройке поставщика OpenID Connect.

Например, если вы введете URL-адрес перенаправления на портале Azure какhttps://contoso-portal.powerappsportals.com/signin-openid_1, вы должны использовать его как есть для конфигурации OpenID Connect на порталах.

Выберите Зарегистрировать.

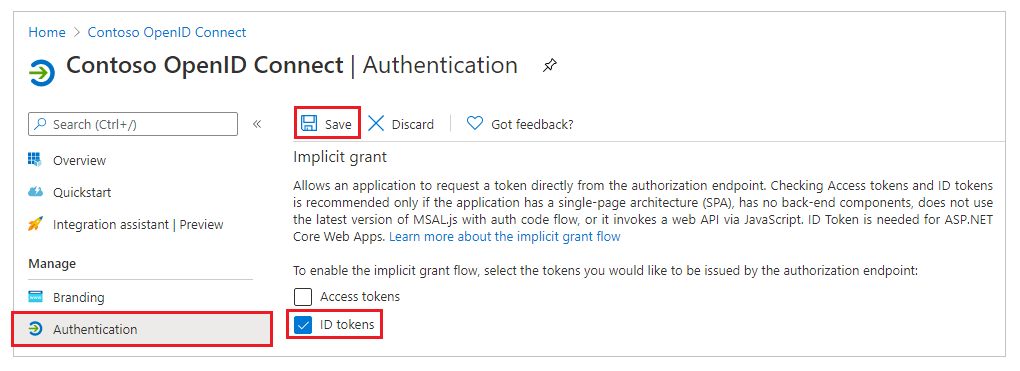

В левой области в разделе Управление выберите Аутентификация.

В разделе Неявное предоставление разрешения установите флажок Токены идентификаторов.

Нажмите кнопку Сохранить.

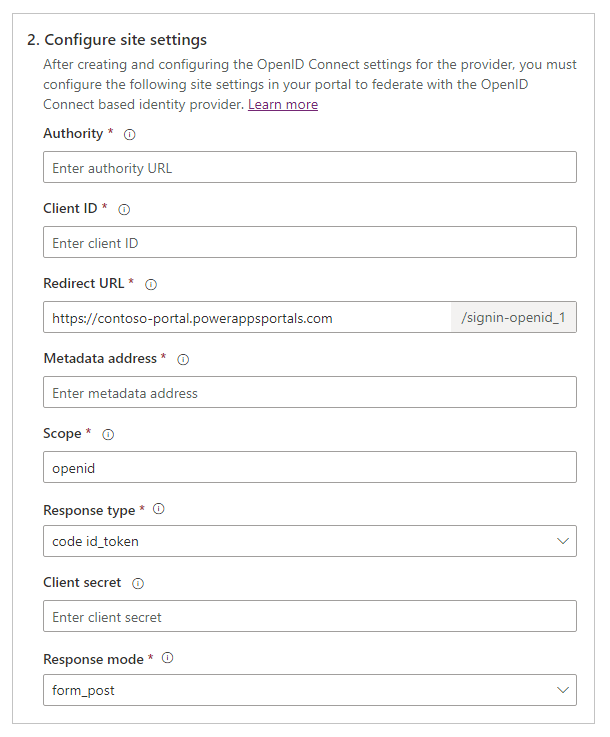

На этом шаге введите параметры сайта для конфигурации портала.

Совет

Если вы закрыли окно браузера после настройки регистрации приложения на предыдущем шаге, снова войдите на портал Azure и перейдите в приложение, которое вы зарегистрировали.

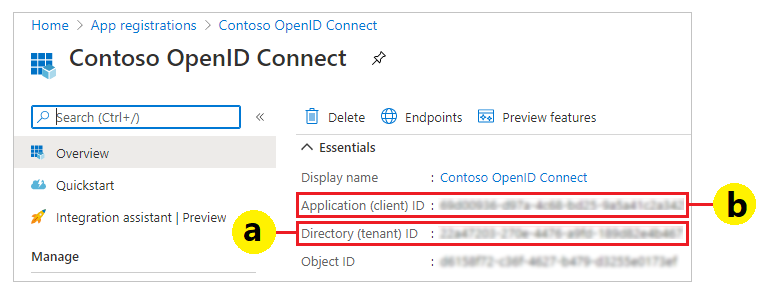

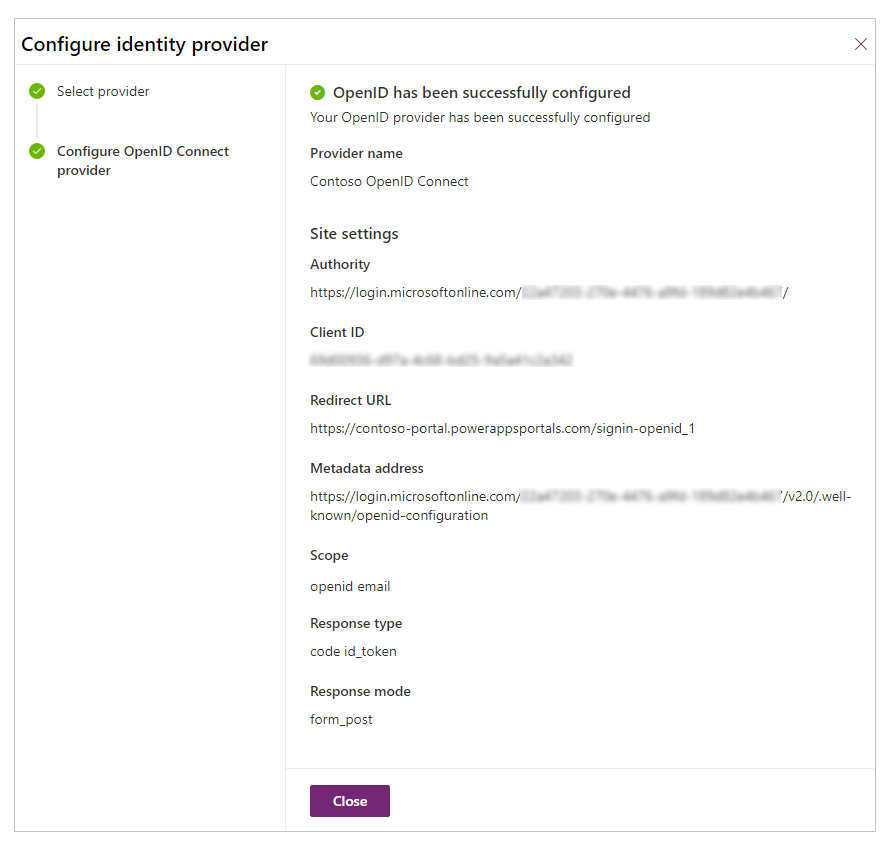

Центр: чтобы настроить URL-адрес центра, используйте следующий формат:

https://login.microsoftonline.com/<Directory (tenant) ID>/Например, если ID каталога (клиента) на портале Azure равен

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, URL-адрес центра будетhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Код клиента: скопируйте Код приложения (клиента) с портала Azure в качестве идентификатора клиента.

URL-адрес перенаправления: подтвердите, что значение параметра сайта URL-адрес перенаправления такое же, как URI перенаправления, который вы установили на портале Azure ранее.

Примечание

Если вы используете URL-адрес портала по умолчанию, вы можете скопировать и вставить URL-адрес ответа, как показано в шаге Создание и настройка параметров поставщика OpenID Connect. Если вы используете собственное доменное имя, введите URL-адрес вручную. Убедитесь, что введенное здесь значение точно такое же, как и значение, которое вы ввели в качестве URI перенаправления на портале Azure ранее.

Адрес метаданных: чтобы настроить адрес метаданных, сделайте следующее:

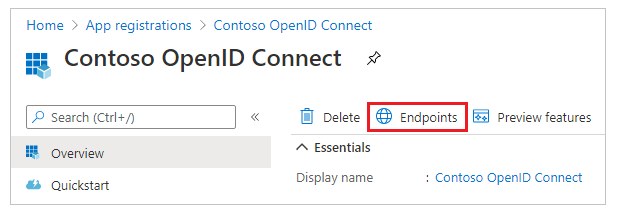

Выберите Обзор на портале Azure.

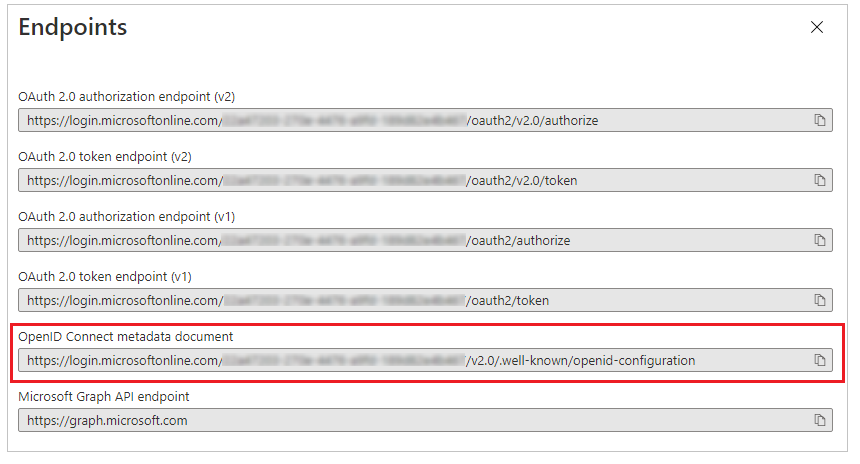

Выберите Конечные точки.

Скопируйте URL-адрес в Документ метаданных OpenID Connect.

Вставьте URL-адрес скопированного документа как Адрес метаданных для порталов.

Область: установите значение параметра сайта Область как:

openid emailПримечание

Значение

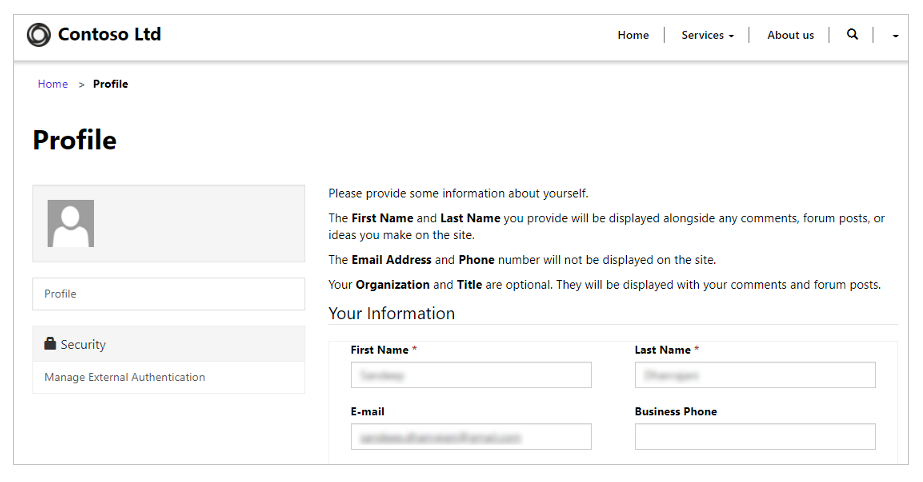

openidв Область является обязательным. Значениеemailне является обязательным; указание значенияemailв области гарантирует, что адрес электронной почты пользователя портала (запись контакта) будет автоматически заполнен и показан на странице Профиль после входа пользователя в систему. Для получения информации о дополнительных утверждениях см. раздел Настройка дополнительных утверждений позже в этой статье.Для параметра Тип ответа выберите код id_token.

Для параметра Режим ответа выберите form_post.

Выберите Подтвердить.

Выберите Закрыть.

Настройка дополнительных утверждений

Включите необязательные утверждения в Azure AD.

Задайте Область, чтобы включить дополнительные утверждения.

Пример:openid email profileУстановить дополнительный параметр сайта Сопоставление регистрационных утверждений.

Пример:firstname=given_name,lastname=family_nameУстановить дополнительный параметр сайта Сопоставление утверждений входа.

Пример:firstname=given_name,lastname=family_name

Например, имя, фамилия и адреса электронной почты, предоставленные с дополнительными утверждениями, станут значениями по умолчанию на странице профиля на портале.

Включение проверки подлинности с помощью приложения Azure AD с несколькими клиентами

Можно настроить портал, чтобы он принимал пользователей Azure AD от любого клиента в Azure, а не только от конкретного клиента, с помощью приложения с несколькими клиентами, зарегистрированного в Azure AD. Чтобы включить поддержку нескольких клиентов, обновите регистрацию приложения в приложении Azure AD.

Для поддержки проверки подлинности по Azure AD с помощью приложения с несколькими клиентами необходимо создать или настроить дополнительный параметр сайта Фильтр по издателю.

Этот параметр сайта является фильтром на основе подстановочных знаков, который соответствует всем эмитентам по всем клиентам. Пример: https://sts.windows.net/*/

См. также

Вопросы и ответы по использованию OpenID Connect на порталах

Примечание

Каковы ваши предпочтения в отношении языка документации? Пройдите краткий опрос (обратите внимание, что этот опрос представлен на английском языке).

Опрос займет около семи минут. Личные данные не собираются (заявление о конфиденциальности).