Рекомендации по обеспечению безопасности клиентов

Соответствующие роли: агент администрирования | Агент helpdesk

Все клиенты поставщик облачных решений (CSP) должны следовать рекомендациям по безопасности в этой статье.

Рекомендации по обеспечению безопасности для поставщиков служб безопасности см . в рекомендациях по обеспечению безопасности CSP.

Убедитесь, что включена многофакторная проверка подлинности (MFA) и зарегистрирована в каждой учетной записи. Используйте параметры безопасности идентификатора Microsoft Entra по умолчанию или условный доступ для принудительного применения MFA. MFA — лучший базовый метод гигиены безопасности для защиты от угроз.

Часто просматривайте подписки и ресурсы или службы, которые могли быть подготовлены неожиданно.

- Просмотрите журнал действий Azure Monitor для действий, связанных с подпиской Azure.

Использование оповещений о аномалиях затрат для обнаружения неожиданного высокого потребления в подписке Azure.

Пользователи, имеющие административные роли Microsoft Entra, не должны регулярно использовать эти учетные записи для электронной почты и совместной работы. Создайте отдельную учетную запись пользователя без административных ролей Microsoft Entra для задач совместной работы.

Регулярно просматривайте и проверяйте адреса электронной почты восстановления паролей и номера телефонов в идентификаторе Microsoft Entra для всех пользователей с привилегированными ролями администратора Entra и немедленно обновляйте их.

Просмотр, аудит и минимизация привилегий доступа и делегированных разрешений. Важно рассмотреть и реализовать подход с наименьшими привилегиями. Корпорация Майкрософт рекомендует приоритизировать тщательную проверку и аудит партнерских отношений, чтобы минимизировать ненужные разрешения между организацией и поставщиками вышестоящих служб. Корпорация Майкрософт рекомендует немедленно удалить доступ для любых партнерских отношений, которые выглядят незнакомыми или еще не были проверены.

Просмотрите, заверяйте и отслеживайте все учетные записи администратора клиента: все организации должны тщательно проверять всех пользователей администратора клиента, включая пользователей, связанных с администрированием от имени (AOBO) в подписках Azure, и проверять подлинность пользователей и действий. Настоятельно рекомендуется использовать фишинговый MFA для всех администраторов клиентов, просматривать устройства, зарегистрированные для использования с MFA, и минимизировать использование постоянного доступа с высоким уровнем привилегий. Продолжайте переиздать все учетные записи активных пользователей администратора клиента и регулярно проверять журналы аудита, чтобы убедиться, что доступ пользователей с высоким уровнем привилегий не предоставлен или делегирован пользователям администратора, которые не требуют этих привилегий для выполнения своих заданий.

Просмотрите разрешения поставщика услуг из B2B и локальных учетных записей. Помимо использования делегированных возможностей прав администратора, некоторые поставщики облачных служб используют учетные записи бизнес-бизнеса (B2B) или локальные учетные записи администратора в клиентах клиентов. Мы рекомендуем определить, используют ли поставщики облачных служб эти учетные записи, и если да, убедитесь, что эти учетные записи хорошо управляются и имеют минимальные привилегии доступа в клиенте. Корпорация Майкрософт рекомендует использовать учетные записи администратора "shared". Ознакомьтесь с подробными рекомендациями по просмотру разрешений для учетных записей B2B.

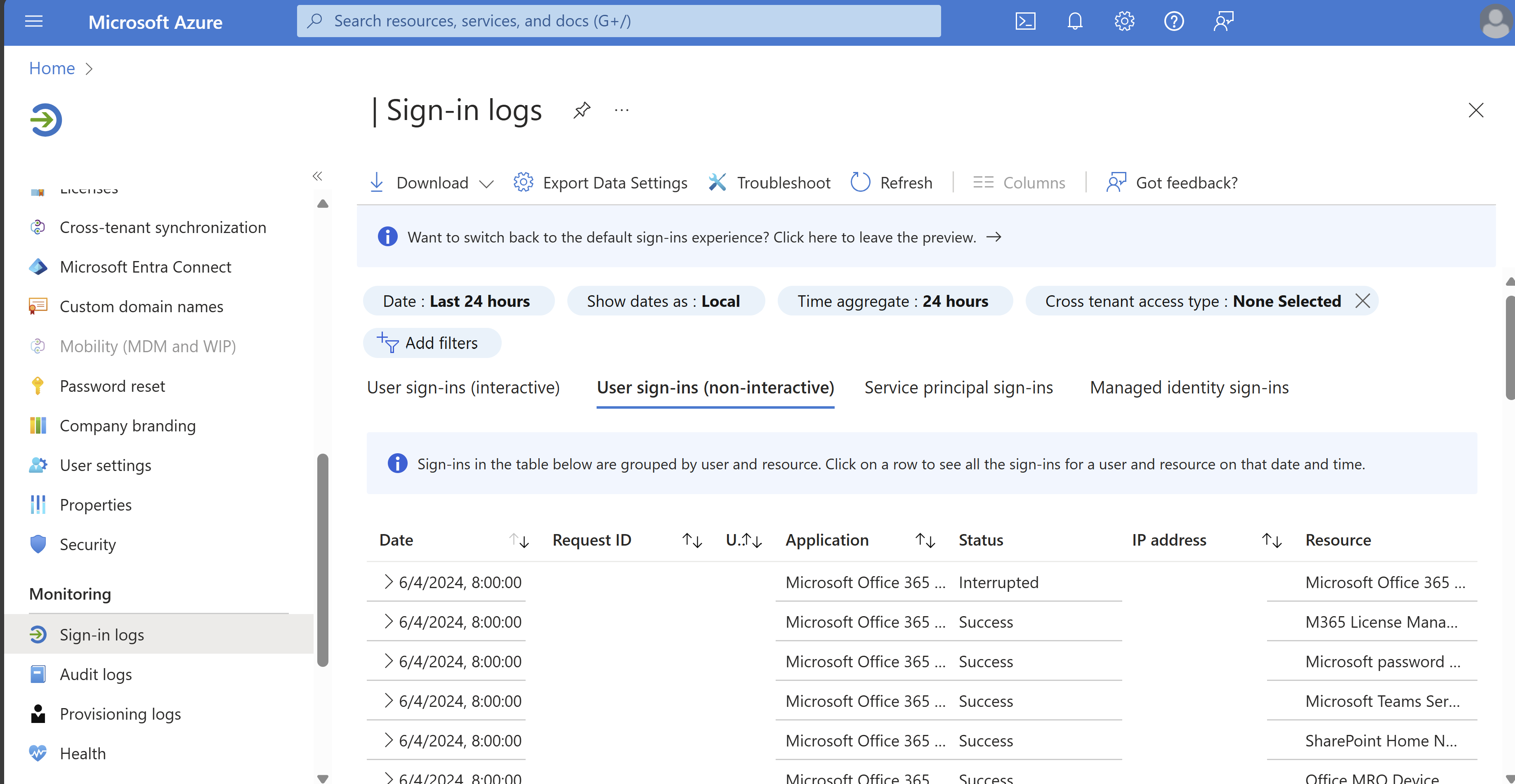

Проверка и аудит входа в Microsoft Entra и изменения конфигурации: проверки подлинности этой природы проверяются и доступны клиентам с помощью журналов входа Microsoft Entra, журналов аудита Microsoft Entra и Портал соответствия требованиям Microsoft Purview (ранее в Центре администрирования Exchange). Недавно мы добавили возможность просмотра входов партнерами, которым были делегированы разрешения администратора. Вы можете просмотреть отфильтрованное представление этих входов, перейдя в журналы входа в Центр администрирования Microsoft Entra и добавив тип доступа между клиентами: поставщик услуг на вкладке "Вход пользователей" (неинтерактивный).

Просмотрите существующие стратегии доступности и хранения журналов: исследование действий, проведенных вредоносными субъектами, уделяет большое внимание надлежащей процедуре хранения журналов для облачных ресурсов, включая Microsoft 365. Различные уровни подписки имеют отдельные политики доступности журналов и политики хранения, которые важно понимать перед формированием процедуры реагирования на инциденты.

Мы рекомендуем всем организациям ознакомиться с журналами, доступными в вашей подписке, и регулярно оценивать их на соответствие и аномалии. Для организаций, зависящих от сторонней организации, обратитесь к ним, чтобы понять свою стратегию ведения журнала для всех административных действий и установить процесс, который должен быть доступен во время инцидента.