Работа с гибридными отчетами в Identity Manager

В этой статье описывается объединение локальных и облачных данных в гибридные отчеты в Microsoft Entra, а также управление и просмотр этих отчетов.

Примечание.

Корпорация Майкрософт имеет более новый рекомендуемый подход к гибридным отчетам в Azure с помощью Azure Arc и Azure Monitor. Дополнительные сведения см. в отчетах Microsoft Identity Manager 2016 с помощью Azure Monitor.

Доступные гибридные отчеты

Три отчета Microsoft Identity Manager, доступные в идентификаторе Microsoft Entra, приведены ниже.

Действие сброса пароля. Отображает каждый экземпляр, когда пользователь выполнил сброс пароля с помощью самостоятельного сброса пароля (SSPR) и предоставляет шлюзы или методы, используемые для проверки подлинности.

Регистрация сброса пароля. Отображает каждый раз, когда пользователь регистрирует SSPR и методы, используемые для проверки подлинности. Примерами методов может быть номер мобильного телефона или вопросы и ответы.

Примечание.

Для отчетов о регистрации сброса пароля различия между шлюзом SMS и шлюзом MFA не производится. Оба считаются методами мобильного телефона.

Действия групп самообслуживания: отображает каждую попытку, предпринятую кем-либо, чтобы добавить или удалить себя из группы и создания группы.

Примечание.

- В настоящее время отчеты представляют данные до одного месяца действия.

Необходимые компоненты

Служба Identity Manager 2016 с пакетом обновления 1 (SP1), рекомендуемая сборка 4.4.1749.0 .

Клиент Microsoft Entra ID P1 или P2 с лицензированным администратором в каталоге.

Исходящее подключение к Интернету с сервера Identity Manager в Azure.

Требования

Требования к использованию гибридных отчетов Identity Manager перечислены в следующей таблице:

| Требование | Description |

|---|---|

| Microsoft Entra ID P1 или P2 | Гибридные отчеты — это компонент Microsoft Entra ID P1 или P2 и требуется идентификатор Microsoft Entra ID P1 или P2. Дополнительные сведения см. в статье "Начало работы с Microsoft Entra ID P1 или P2". Получите бесплатную 30-дневную пробную версию Microsoft Entra ID P1 или P2. |

| Вы должны быть глобальным администратором идентификатора Microsoft Entra | По умолчанию только глобальные администраторы могут устанавливать и настраивать агенты для начала работы, доступа к порталу и выполнения любых операций в Azure. Важно. Учетная запись, используемая при установке агентов, должна быть рабочей или учебной учетной записью. Учетную запись Майкрософт для этого использовать нельзя. Дополнительные сведения см. в статье Подписка на службу Azure для организации. |

| Гибридный агент Identity Manager устанавливается на каждом целевом сервере службы Identity Manager | Для получения данных и предоставления возможностей мониторинга и аналитики гибридные отчеты требуют установки и настройки агентов на целевых серверах. |

| Исходящие подключения к конечным точкам службы Azure | Во время установки и выполнения агент требует подключения к конечным точкам службы Azure. Если исходящее подключение блокируется брандмауэрами, убедитесь, что следующие конечные точки добавляются в список разрешенных адресов:

|

| Исходящее подключение на основе IP-адресов | Для IP-адресов на основе фильтрации на брандмауэрах см . диапазоны IP-адресов Azure. |

| Проверка SSL для исходящего трафика отфильтровывается или отключается | Шаг регистрации агента или операции отправки данных могут завершиться ошибкой, если на сетевом уровне выполняется проверка или завершение проверки SSL для исходящего трафика. |

| Порты брандмауэра на сервере, на котором запущен агент | Чтобы взаимодействовать с конечными точками службы Azure, агенту требуется открыть следующие порты брандмауэра:

|

| Разрешить определенные веб-сайты, если включена расширенная безопасность Internet Explorer | Если включена расширенная безопасность Internet Explorer, на сервере, на котором установлен агент, необходимо разрешить следующие веб-сайты:

|

Установка агента отчетов Identity Manager в идентификаторе Microsoft Entra

После установки агента отчетов данные из действия Identity Manager экспортируются из Диспетчера удостоверений в журнал событий Windows. Агент отчетов Identity Manager обрабатывает события, а затем отправляет их в Microsoft Entra. В Microsoft Entra события анализируются, расшифровываются и фильтруются для необходимых отчетов.

Перед повторной установкой необходимо удалить предыдущий агент гибридной отчетности. Чтобы удалить гибридные отчеты, удалите агент MIMreportingAgent.msi.

Скачайте агент отчетов Identity Manager и выполните следующие действия.

a. Войдите на портал управления Microsoft Entra и выберите Active Directory.

b. Дважды щелкните каталог, для которого вы являетесь глобальным администратором, и у вас есть подписка Microsoft Entra ID P1 или P2.

c. Выберите "Конфигурация", а затем скачайте агент отчетов.

Установите агент отчетов, выполнив следующие действия:

a. Скачайте файл MIMHReportingAgentSetup.exe для сервера службы Identity Manager.

b. Запустите

MIMHReportingAgentSetup.exe.c. Запустите установщик агента.

d. Убедитесь, что служба агента отчетов Identity Manager запущена.

д) Перезапустите службу Identity Manager.

Убедитесь, что агент отчетов Identity Manager работает в Azure.

Данные отчета можно создать с помощью портала самостоятельного сброса пароля Identity Manager для сброса пароля пользователя. Убедитесь, что сброс пароля выполнен успешно, а затем убедитесь, что данные отображаются на портале управления Microsoft Entra.

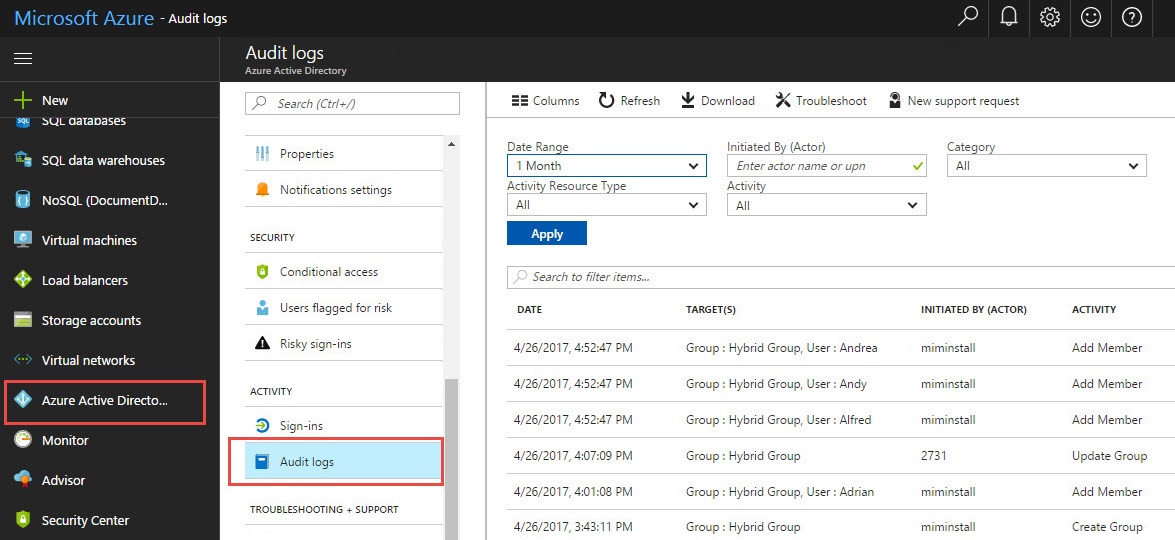

Просмотр гибридных отчетов в портал Azure

Войдите в портал Azure с учетной записью глобального администратора для клиента.

Выберите Microsoft Entra ID.

В списке доступных каталогов для подписки выберите каталог клиента.

Выберите Журналы аудита.

В раскрывающемся списке категории убедитесь, что выбрана служба MIM.

Внимание

Для отображения данных аудита Identity Manager в портал Azure может потребоваться некоторое время.

Остановка создания гибридных отчетов

Если вы хотите прекратить отправку данных аудита отчетов из Identity Manager в идентификатор Microsoft Entra, удалите гибридный агент отчетов. Используйте средство добавления или удаления программ Windows для удаления гибридных отчетов Identity Manager.