Настройка проверки подлинности пользователей с помощью Microsoft Entra ID

Добавление аутентификации к агенту позволяет пользователям входить в систему, предоставляя вашему агенту доступ к ограниченному ресурсу или информации.

В этой статье описано, как настроить Microsoft Entra ID в качестве поставщика услуг. Чтобы узнать о других поставщиках услуг и аутентификации пользователей в общем, см. раздел Настройка аутентификации пользователя в Copilot Studio.

Если у вас есть права администратора клиента, вы можете настроить разрешения API. В противном случае, вам придется попросить администратора клиента сделать это за вас.

Предварительные требования

Узнайте, как добавить аутентификацию пользователей в тему

Вы выполняете первые несколько шагов на портале Azure, а последние два шага — в Copilot Studio.

Создание регистрации приложения

Войдите на портал Azure, используя учетную запись администратора в том же клиенте, что и агент.

Перейдите к разделу Регистрация приложений.

Введите Создать регистрацию и введите имя для регистрации. Не изменяйте существующие регистрации приложений.

Может быть полезно позднее использовать имя вашего агента. Например, если ваш агент называется «Справка по продажам Contoso», вы можете назвать регистрацию приложения «ContosoSalesReg».

В разделе Поддерживаемые типы учетных записей выберите Учетные записи в клиенте организации (любой каталог Microsoft Entra ID — с несколькими клиентами) и личные учетные записи Microsoft (например, Skype, Xbox).

Пока оставьте раздел URI перенаправления пустым. Введете эту информацию на следующих шагах.

Выберите Зарегистрировать.

После того как регистрация будет завершена, перейдите к пункту Обзор.

Скопируйте Идентификатор приложения (клиента) и вставьте его во временный файл. Он понадобится вам на более поздних стадиях.

Добавление URL-адреса перенаправления

В разделе Управление выберите Аутентификация.

В Конфигурации платформы выберите Добавить платформу, затем выберите Интернет.

В разделе URI перенаправления введите

https://token.botframework.com/.auth/web/redirectи выберите Настроить.Это действие возвращает вас на страницу Конфигурации платформы.

В разделе URI перенаправления для платформы Интернет выберите Добавить URI.

Введите

https://europe.token.botframework.com/.auth/web/redirectи выберите Сохранить.Заметка

Панель конфигурации аутентификации в Copilot Studio может отображать следующий URL-адрес перенаправления:

https://unitedstates.token.botframework.com/.auth/web/redirect. Использование этого URL-адреса приводит к сбою аутентификации; вместо этого используйте URI.В разделе Потоки неявного предоставления и гибридные потоки выберите оба маркера Маркеры доступа (используемые для неявных потоков) и Маркеры идентификаторов (используемые для неявных и гибридных потоков).

Выберите Сохранить.

Создать секрет клиента

В разделе Управление выберите Сертификаты и секреты.

В разделе Секреты клиента выберите Создать секрет клиента.

(Необязательно) Введите описание. Предоставляется, если оставить поле пустым.

Выберите период истечения срока действия. Выберите самый короткий период, соответствующий сроку службы вашего агента.

Выберите Добавить, чтобы создать секрет.

Сохраните Значение секрета в надежном временном файле. Он понадобится вам позднее при настройке аутентификации вашего агента.

Совет

Не покидайте страницу, пока не скопируете значение секрета клиента. Если вы это сделаете, значение будет замаскировано, и вам придется создать новый секрет клиента.

Настройка аутентификации вручную

В Copilot Studio перейдите в раздел Параметры для вашего агента и выберите Безопасность.

Выберите Аутентификация.

Выберите Аутентифицировать вручную.

Оставьте Требовать входа для пользователей включенным.

Введите следующие значения для свойств:

Поставщик услуг: выберите поставщика Azure Active Directory v2.

Код клиента: введите код приложения (клиента), который вы скопировали ранее с портала Azure.

Секрет клиента: введите секрет клиента, созданный ранее на портале Azure.

Области: введите

profile openid.

Выберите Сохранить, чтобы завершить конфигурацию.

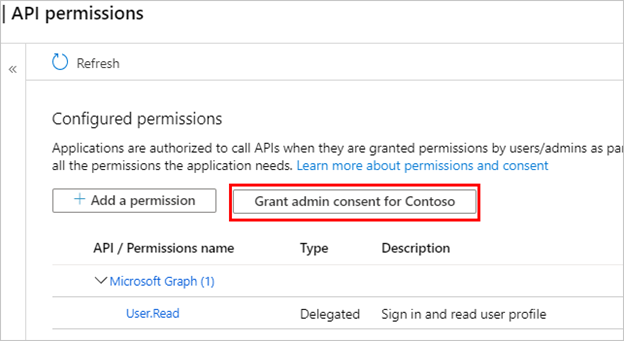

Конфигурация разрешений API

Перейти к пункту Разрешения API.

Выберите Предоставить согласие администратора для <имя вашего клиента>, затем выберите Да. Если кнопка недоступна, может потребоваться попросить администратора клиента выполнить ввод за вас.

Внимание!

Чтобы пользователям не требовалось давать согласие на каждое приложение, кто-то с ролью не менее администратора приложений или администратора облачных приложений может предоставлять согласие в рамках всего клиента для регистраций ваших приложений.

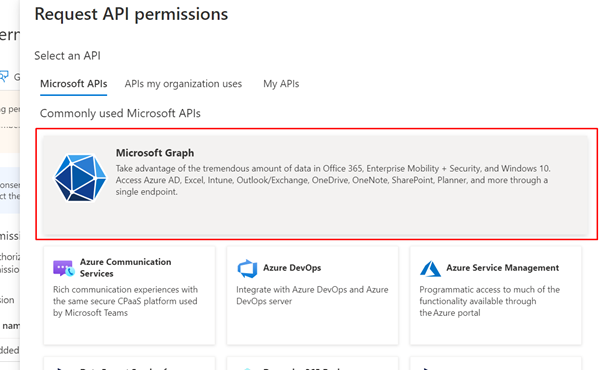

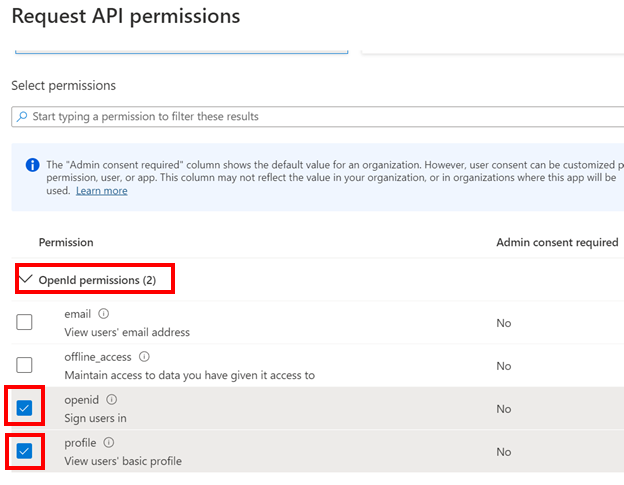

Выберите Добавить разрешение, затем выберите Microsoft Graph.

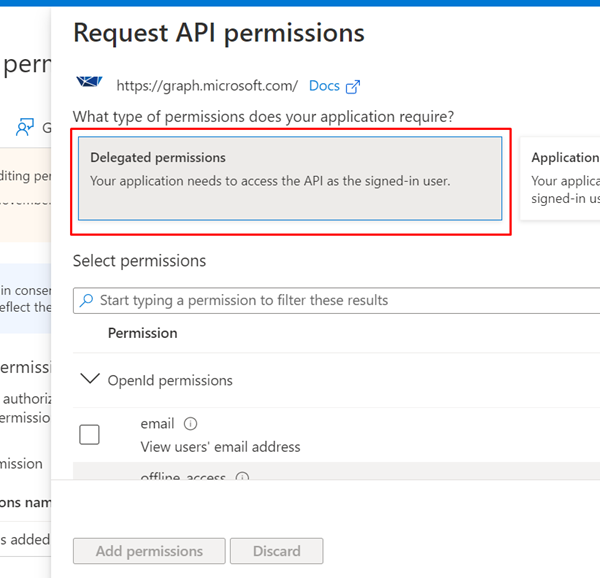

Выберите Делегированные разрешения.

Разверните Разрешения OpenId и включите openid и профиль.

Выберите Добавить разрешения.

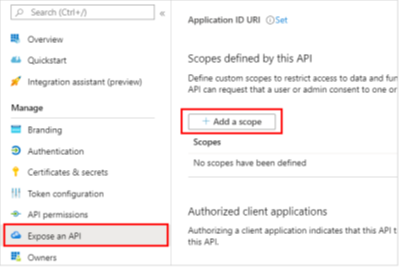

Определение пользовательской области для своего агента

Области позволяют определять роли пользователя и администратора и права доступа. Вы создаете настраиваемую область для регистрации приложения на основе холста, которую вы создадите на более позднем этапе.

Перейдите к пункту Предоставление API и выберите Добавить область.

Задайте следующие свойства. Остальные свойства можно оставить пустыми.

Свойство Стоимость Имя области Введите имя, которое имеет смысл в вашей среде, например Test.ReadКто может дать согласие? Выберите Администраторы и пользователи Отображаемое имя согласия администратора Введите имя, которое имеет смысл в вашей среде, например Test.ReadОписание согласия администратора Введите Allows the app to sign the user in.State Выберите Включено Выберите Добавить область.

Настройка проверки подлинности в Copilot Studio

В Copilot Studio в разделе Параметры выберите Безопасность>Аутентификация.

Выберите Аутентифицировать вручную.

Оставьте Требовать входа для пользователей включенным.

Выберите Поставщик услуг и укажите необходимые значения. См. раздел Настройка аутентификации вручную в Copilot Studio.

Выберите Сохранить.

Совет

URL-адрес обмена токенами используется для обмена токена от имени пользователя (OBO) на запрошенный маркер доступа. Для получения дополнительной информации см. раздел Настройка параметров единого входа с Microsoft Entra ID.

Заметка

Области должны включать в себя profile openid и следующее, в зависимости от вашего варианта использования:

-

Sites.Read.All Files.Read.Allдля SharePoint -

ExternalItem.Read.Allдля подключения Graph -

https://[OrgURL]/user_impersonationдля структурированных данных Dataverse

Например, данные структуры Dataverse должны иметь следующие области: profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

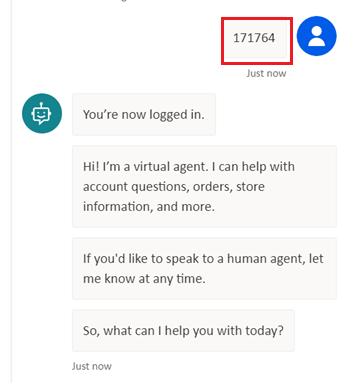

Тестирование агента

Опубликуйте агент.

На панели Тестирование агента отправьте сообщение своему агенту.

Когда агент ответит, выберите Войти.

Открывается новая вкладка браузера с просьбой войти в систему.

Войдите в систему, а затем скопируйте отображаемый код проверки.

Вставьте код в чат агента, чтобы завершить процесса входа.