Этап 6. Мониторинг рисков устройств и соответствия требованиям для базовых показателей безопасности

После развертывания Microsoft Defender для конечной точки вашей организации вы можете получить дополнительные аналитические сведения и повысить уровень защиты устройств, интегрируя Microsoft Intune с Defender для конечной точки. Для мобильных устройств это подразумевает в числе прочего возможность отслеживать риски для устройства в качестве условия доступа. Для устройств Windows можно отслеживать соответствие этих устройств базовой конфигурации безопасности.

Развертывание Microsoft Defender для конечных точек включает интеграцию с конечными точками. Если вы использовали Intune для подключения конечных точек (рекомендуется), то вы подключили Intune к Defender для конечной точки. Если вы использовали другой метод для подключения конечных точек к Defender для конечной точки, см. статью Настройка Microsoft Defender для конечной точки в Intune, чтобы убедиться, что вы настроили подключение службы к службе между Intune и Defender для конечной точки.

На этой иллюстрации:

- Microsoft Defender для конечной точки значительно усиливает защиту устройств от угроз.

- Microsoft Intune позволяет задавать политики защиты приложений и управлять устройствами (включая изменения конфигурации). Defender для конечной точки постоянно отслеживает ваши устройства на наличие угроз и может автоматически устранять атаки.

- Вы можете использовать Intune для подключения устройств к Defender для конечной точки, что позволяет этим устройствам работать с защитой от потери данных конечной точки Microsoft Purview (DLP).

В этой статье описаны следующие этапы действий:

- Отслеживание рисков для устройства

- Мониторинг соответствия базовым показателям безопасности

Если Defender для конечной точки еще не настроен, настройте среду оценки и пилотного анализа с помощью администратора защиты от угроз. Вы можете присоединиться к пилотной группе, чтобы попробовать на деле возможности, описанные в этой статье.

Отслеживание рисков для устройства как условие доступа

После развертывания Microsoft Defender для конечной точки вы сможете получать сигналы о возникновении угрозы. Получив такой сигнал, можно заблокировать доступ к устройству в зависимости от вычисленного показателя риска. Корпорация Майкрософт рекомендует разрешить доступ к устройствам со средней или более низкой оценкой риска.

Для Android и iOS/iPadOS сигналы угроз можно использовать в политиках защиты приложений. Дополнительные сведения см. в статье Создание и назначение политики защиты приложений для установки уровня риска устройства.

Можно установить уровень риска для всех платформ в существующих политиках соответствия требованиям для устройств. Для получения дополнительной информации см. статью Создание политик условного доступа.

Развертывание базовых показателей безопасности и мониторинг соответствия для этих параметров

Распространяется на Windows 10 и Windows 11

Шаг 5. В статье о развертывании профилей конфигурации рекомендуется приступить к работе с профилями конфигурации с помощью Intune базовых показателей безопасности, доступных для Windows 10 и Windows 11. Intune также включает базовые показатели безопасности для Microsoft Defender для конечной точки, которые предоставляют параметры для оптимизации всех элементов управления безопасностью в стеке Defender для конечной точки, включая параметры обнаружения конечных точек и реагирования (EDR).

В идеале устройства, подключенные к Defender для конечной точки, будут получать оба базовых плана: базовый план безопасности Для Windows для первоначальной защиты Windows, а затем базовый план безопасности Defender для конечной точки, размещенный на уровне для оптимальной настройки элементов управления безопасностью Defender для конечной точки.

Чтобы воспользоваться новейшими данными о рисках и угрозах и свести к минимуму конфликты по мере развития базовых показателей, всегда применяйте последние версии базовых показателей ко всем продуктам сразу после их выпуска.

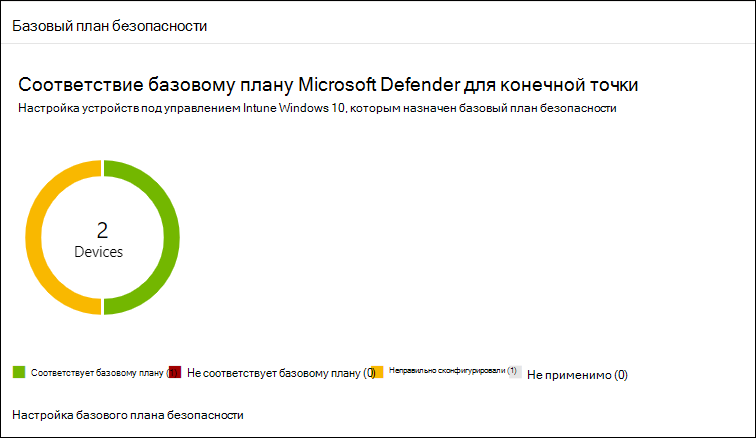

С помощью Defender для конечной точки можно отслеживать соответствие этим базовым показателям.

Чтобы развернуть базовые показатели безопасности и отслеживать соответствие этим параметрам, выполните действия, описанные в этой таблице.

| Шаг | Описание |

|---|---|

| 1 | Изучите основные понятия и сравните Microsoft Defender для конечной точки и базовые показатели безопасности Windows в Intune. Дополнительные сведения о рекомендациях для Defender для конечной точки см. в статье Повышение соответствия базовым показателям безопасности Microsoft Defender для конечной точки. Чтобы просмотреть список базовых показателей безопасности, доступных в Intune, и избежать конфликтов, см. статью Использование базовых показателей безопасности для настройки устройств Windows в Intune. |

| 2 | Используйте Intune для развертывания базовых показателей безопасности для параметров Windows. Дополнительные сведения см. в руководстве по действию 5. Развертывание профилей устройств. |

| 3 | Используйте Intune для развертывания базовых параметров Defender для конечной точки. Чтобы создать профиль и выбрать правильный базовый план, см. статью Управление профилями базовых показателей безопасности в Microsoft Intune. Вы также можете следовать инструкциям в разделе Просмотр и назначение базовых показателей безопасности Microsoft Defender для конечной точки в документации по Defender для конечной точки. |

| 4 | В документации по Defender для конечной точки см. раздел Убедитесь, что устройства настроены правильно, а базовые показатели безопасности карта в управлении конфигурацией устройств. |