Этап 2. Обеспечение удаленного доступа к локальным приложениям и службам

Если в вашей организации используется VPN-решение для удаленного доступа, как правило, с VPN-серверами на краю сети и VPN-клиентами, установленными на устройствах пользователей, пользователи могут использовать VPN-подключения удаленного доступа для доступа к локальным приложениям и серверам. Однако может потребоваться оптимизировать трафик в облачных службах Microsoft 365.

Если пользователи не используют VPN-решение, вы можете использовать прокси приложения Microsoft Entra и VPN-подключение типа "точка — сеть" (P2S) Azure для предоставления доступа в зависимости от того, все ли ваши приложения находятся на веб-основе.

Ниже приведены основные конфигурации для удаленного доступа:

- Вы уже используете VPN-решение для удаленного доступа.

- Вы не используете VPN-решение для удаленного доступа и хотите, чтобы удаленные сотрудники использовали персональные компьютеры.

- Вы не используете VPN-решение для удаленного доступа, у вас есть гибридное удостоверение, и вам необходим удаленный доступ только к локальным веб-приложениям.

- Вы не используете VPN-решение для удаленного доступа, и вам необходим доступ к локальным приложениям, некоторые из которых не являются веб-приложениями.

На этой блок-схеме представлены параметры настройки удаленного доступа, рассматриваемые в этой статье.

При наличии подключений удаленного доступа можно также использовать удаленный рабочий стол для подключения пользователей к локальному ПК. Например, удаленный сотрудник может использовать удаленный рабочий стол для подключения к ПК в офисе со своего устройства Windows, iOS или Android. Выполнив удаленное подключение, он может пользоваться компьютером, как если бы находился перед ним.

Оптимизация производительности VPN-клиентов с удаленным доступом для облачных служб Microsoft 365

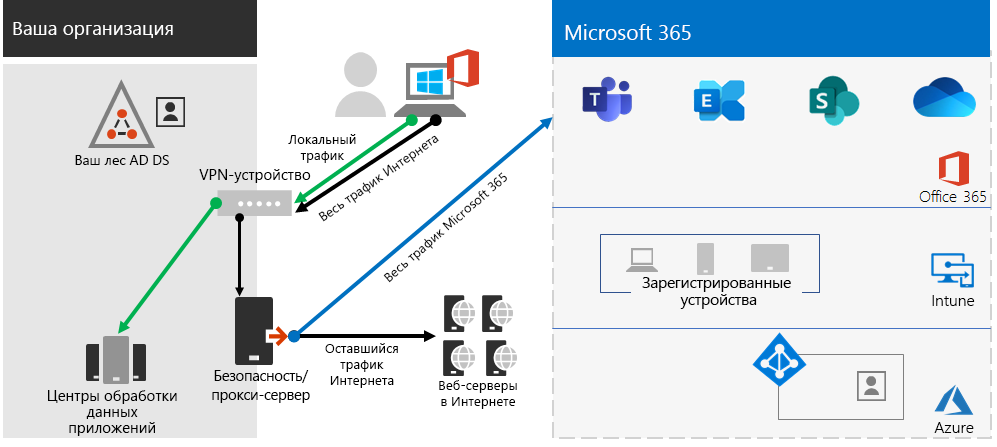

Если удаленные сотрудники используют традиционный VPN-клиент для получения удаленного доступа к сети организации, убедитесь, что для VPN-клиента поддерживается раздельное туннелирование.

Без раздельного туннелирования весь трафик для удаленной работы направляется через VPN-подключение, откуда перенаправляется на пограничные устройства организации, обрабатывается, а затем отправляется в Интернет.

Трафик Microsoft 365 в организации должен быть непрямым, для чего может использоваться перенаправление на точку входа в сеть Microsoft далеко от физического расположения VPN-клиента. Использование непрямого пути приводит к задержке сетевого трафика и снижению общей производительности.

При использовании раздельного туннелирования в настройках VPN-клиента можно исключить передачу определенных типов трафика через VPN-подключение в сеть организации.

Чтобы оптимизировать доступ к облачным ресурсам Microsoft 365, в настройках VPN-клиентов с раздельным туннелированием исключите трафик через VPN-подключение к конечным точкам Microsoft 365 категории оптимизации. Дополнительные сведения см. в статье Категории конечных точек Office 365. См. список конечных точек категории оптимизации.

Вот результирующий поток трафика, в котором большая часть трафика, идущего к облачным приложениям Microsoft 365, обходит VPN-подключение.

Эта возможность позволяет VPN-клиенту отправлять и получать необходимый трафик облачных служб Microsoft 365 непосредственно через Интернет в ближайшей точке входа в сеть Microsoft.

Дополнительные сведения и инструкции см. в статье Оптимизация подключения Office 365 для удаленных пользователей с помощью раздельного VPN-туннелирования.

Развертывание удаленного доступа при наличии гибридного удостоверения, если все приложения являются веб-приложениями

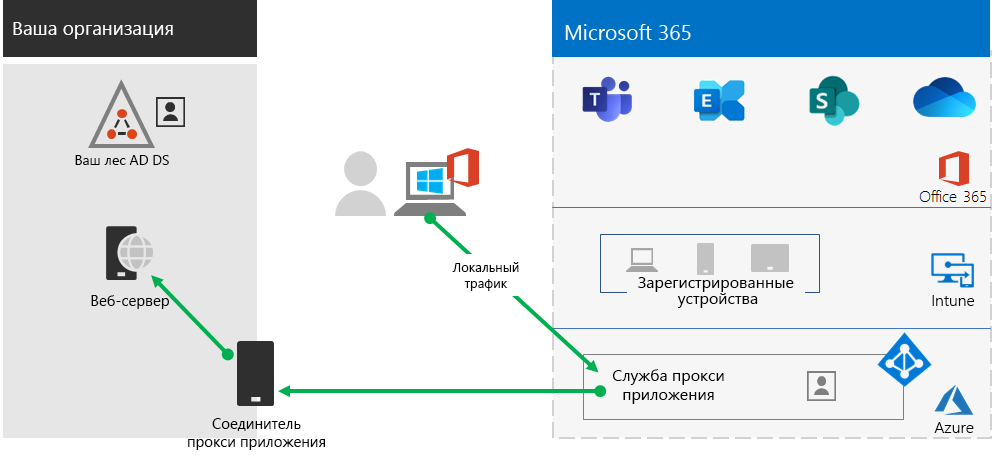

Если удаленные работники не используют традиционный VPN-клиент, а локальные учетные записи пользователей и группы синхронизируются с Microsoft Entra ID, можно использовать прокси приложения Microsoft Entra для предоставления безопасного удаленного доступа веб-приложениям, размещенным на локальных серверах. Веб-приложения включают сайты SharePoint Server, серверы Outlook Web Access и другие бизнес-приложения.

Ниже приведены компоненты прокси-сервера приложения Microsoft Entra.

Дополнительные сведения см. в этом обзоре Microsoft Entra прокси приложения.

Примечание.

Microsoft Entra прокси приложения не входит в подписку Microsoft 365. Вам следует оплачивать использование с отдельной подпиской Azure.

Развертывание удаленного доступа, если не все приложения являются веб-приложениями

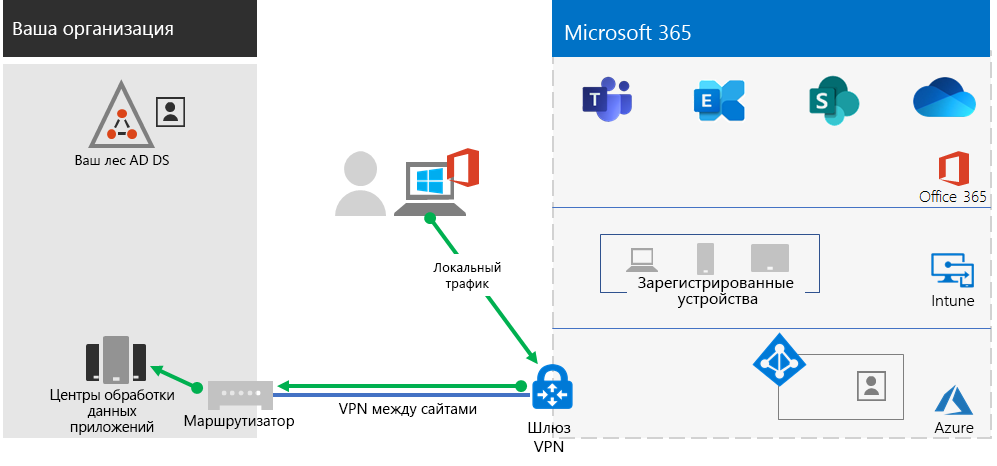

Если удаленные сотрудники не используют традиционный VPN-клиент и у вас есть приложения, которые не являются веб-приложениями, можно использовать VPN-подключение типа "точка-сеть" (P2S) в Azure.

При использовании VPN-подключения P2S создается безопасное подключение с устройства удаленного сотрудника к сети организации через виртуальную сеть Azure.

Дополнительные сведения см. в обзоре VPN-подключения P2S.

Примечание.

Azure P2S VPN не входит в подписку на Microsoft 365. Вам следует оплачивать использование с отдельной подпиской Azure.

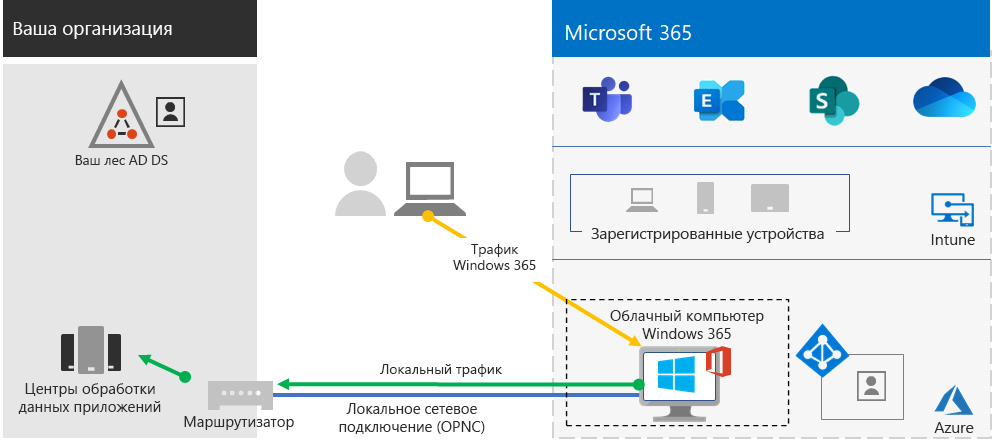

Развертывание Windows 365 для предоставления удаленного доступа удаленным сотрудникам, использующим личные устройства

В целях поддержки удаленных сотрудников, использующих только личные и неуправляемые устройства, используйте Windows 365, чтобы создавать и назначать виртуальные рабочие столы пользователям для работы из дома. При использовании локального сетевого подключения облачные компьютеры с Windows 365 могут действовать так же, как компьютеры, подключенные к сети организации.

Дополнительные сведения см. в обзоре Windows 365.

Примечание.

Windows 365 не входит в подписку на Microsoft 365. Оплата использования осуществляется через отдельную подписку.

Защитите подключения к службам удаленных рабочих столов с помощью шлюза служб удаленных рабочих столов

Если вы используете службы удаленных рабочих столов (RDS), чтобы разрешить сотрудникам подключаться к компьютерам под управлением Windows в локальной сети, используйте шлюз служб удаленных рабочих столов (Майкрософт) в сети периметра. Шлюз использует протокол TLS для шифрования трафика и предотвращает непосредственное подключение локального компьютера, на котором размещены службы RDS, к Интернету.

Дополнительные сведения см. в этой статье.

Технические ресурсы администраторов для предоставления удаленного доступа

- Быстрая оптимизация трафика Office 365 для удаленных сотрудников и снижение нагрузки на инфраструктуру.

- Оптимизация подключения Office 365 для удаленных пользователей с использованием раздельного VPN-туннелирования

Результаты этапа 2

После развертывания решения для удаленного доступа для удаленных сотрудников:

| Конфигурация удаленного доступа | Результаты |

|---|---|

| Используется VPN-решение для удаленного доступа | Для VPN-клиента с удаленным доступом настроено раздельное туннелирование и конечные точки Microsoft 365 категории оптимизации. |

| VPN-решение для удаленного доступа не используется, необходим только удаленный доступ к локальным веб-приложениям | Настроена функция Azure Application Proxy. |

| VPN-решение для удаленного доступа не используется, необходим доступ к локальным приложениям, некоторые из которых не являются веб-приложениями | Настроено VPN-подключение P2S в Azure. |

| Удаленные сотрудники используют личные устройства из дома | Вы настроили Windows 365. |

| Удаленные работники используют подключения RDS к локальным системам. | Вы развернули шлюз служб удаленных рабочих столов в сети периметра. |

Следующий этап

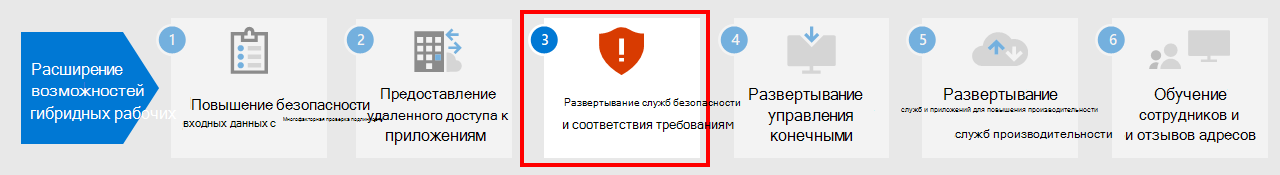

Перейдите к Этапу 3, чтобы развернуть службы безопасности и соответствия требованиям Microsoft 365 для защиты приложений, данных и устройств.