Разработка проверки подлинности и стратегий учетных данных

В этой статье описываются действия, необходимые для защиты учетных данных и методов проверки подлинности и управления ими в образовательной организации, которая охватывает несколько клиентов.

Учетные данные относятся к удостоверению пользователя. Например, их имя пользователя и пароль, ПИН-код или биометрические данные. Учетные данные имеют каждый пользователь, включая ИТ-администраторов, преподавателей, сотрудников и учащихся.

Метод проверки подлинности — это способ отправки или аттестации учетных данных пользователем. Например, пользователь вводит свои учетные данные на экране входа или с помощью приложения Microsoft Authenticator, в котором настроена учетная запись.

Методы проверки подлинности также можно разбить на категории или типы, например:

Проверка подлинности при входе

Проверка подлинности сброса пароля

Многофакторная проверка подлинности

Проверка подлинности входа — это когда пользователь изначально вводит учетные данные. Самостоятельный сброс пароля (SSPR) и многофакторная проверка подлинности (MFA) являются дополнительными типами проверки подлинности.

В следующей таблице показано, как в этих сценариях можно использовать различные методы проверки подлинности.

| Метод проверки подлинности | Проверка подлинности при входе | SSPR и MFA |

|---|---|---|

| Пароль | Да | |

| Windows Hello для бизнеса | Да | |

| Приложение Microsoft Authenticator | Да (предварительная версия) | MFA и SSPR |

| Ключи безопасности FIDO2 | Да (предварительная версия) | Только многофакторная проверка подлинности |

| SMS | Да (предварительная версия) | MFA и SSPR |

| Голосовой звонок | Нет | MFA и SSPR |

| Контрольные вопросы | Нет | Только SSPR |

| адрес электронной почты; | Нет | Только SSPR |

Примечание.

Чтобы включить функцию предварительной версии для проверки подлинности входа, откройте портал Azure, выберите Microsoft Entra ID > Методы > проверки подлинности безопасности > и включите методы предварительной версии.

Типы проверки подлинности

Пароли и ПИН-коды — это распространенные типы учетных данных. Менее распространенные типы включают пароли рисунков и блокировки шаблонов. Биометрическая проверка подлинности также растет в популярности. Биометрические данные идентифицируют пользователя с помощью распознавания лиц, отпечатка пальца или отпечатка сетчатки.

Проверка подлинности без пароля

Решение без пароля — это самый удобный и безопасный метод проверки подлинности. Проверка подлинности без пароля устраняет неудобства, связанные с необходимостью запоминания паролей и реагирования на многофакторную проверку подлинности. Это более безопасно, так как снижает риск фишинга и атак с распылением паролей, удаляя пароли в качестве области атаки. Корпорация Майкрософт поддерживает следующие методы проверки подлинности без пароля

Windows Hello для бизнеса. Windows Hello для бизнеса идеально подходит для пользователей с назначенным компьютером с Windows. Биометрические учетные данные и учетные данные ПИН-кода привязаны к компьютеру пользователя, что запрещает доступ кому-либо, кроме указанного пользователя, и предотвращает несанкционированный доступ. Благодаря интеграции инфраструктуры открытых ключей (PKI) и встроенной поддержке единого входа Windows Hello для бизнеса предоставляет удобный способ доступа к ресурсам в локальной среде и в облаке.

Приложение Microsoft Authenticator. Приложение Authenticator превращает ваш телефон с iOS или Android в надежные учетные данные без пароля. Пользователи могут войти в любую платформу или браузер, получив уведомление на свой телефон, сопоставив номер, отображаемый на экране, с номером на телефоне, а затем используя свои биометрические данные (сенсорный ввод или лицо) или ПИН-код для подтверждения. Хотя эта статья ссылается на приложение Microsoft Authenticator, на рынке существуют и другие приложения для проверки подлинности.

Ключ безопасности FIDO2. Ключи безопасности FIDO2 позволяют пользователям входить в свои ресурсы без имени пользователя или пароля с помощью внешнего ключа безопасности или ключа платформы, встроенного в устройство.

Дополнительные сведения см. в разделе Параметры проверки подлинности без пароля для Microsoft Entra ID.

Проверка подлинности сброса пароля

Сброс паролей пользователей является одним из самых больших источников объема и затрат для служб технической поддержки. Microsoft Entra ID самостоятельного сброса пароля (SSPR) позволяет пользователям изменять или сбрасывать пароль без участия администратора или службы поддержки. Помимо снижения затрат, SSPR снижает риски для пользователей и повышает уровень безопасности в организации. Если учетная запись пользователя заблокирована или скомпрометирована или он забыл свой пароль, он может выполнить запросы, чтобы разблокировать себя и вернуться к работе.

При любом изменении пароля с помощью SSPR требуется, чтобы пароли соответствовали Microsoft Entra политике паролей. Эти политики определяют требуемую сложность, длину, срок действия и допустимые символы. Если пароль не соответствует требованиям политики Microsoft Entra ID (или локальной службы AD), пользователю будет предложено повторить попытку.

Многофакторная проверка подлинности

Рекомендуется требовать MFA для студентов университетов, преподавателей, ИТ-отдела и других сотрудников. Эти группы могут быть более активными в Интернете и, следовательно, более восприимчивы к кибератакам.

Для многофакторной проверки подлинности пользователь должен предоставить дополнительную форму проверки подлинности. Он обеспечивает дополнительную безопасность, требуя второй формы проверки подлинности, например:

Код из SMS-сообщения.

Ответ на телефонный голосовой звонок.

Предоставление кода из или биометрических данных в приложении Microsoft Authenticator.

Использование аппаратного маркера OAUTH.

Включение SSPR и Azure MFA

Включите SSPR и MFA, чтобы обеспечить более безопасную среду. Пользователи должны зарегистрироваться для получения этих служб.

Включение SSPR

SSPR управляется в портал Azure в разделе сброс пароля Microsoft Entra ID > и позволяет выбрать один из следующих способов проверки подлинности:

Рекомендуется — в порядке предпочтения

Уведомление мобильного приложения (доступно только в том случае, если для сброса задано число методов, необходимых для сброса, равно 2)

Код мобильного приложения

Электронная почта

Мобильный телефон (SMS-текст)

Не рекомендуется, если существуют два рекомендуемых варианта

Офисный телефон (голосовой звонок)

Контрольные вопросы

Примечание.

Методы проверки подлинности, которые вы включаете, будут доступны каждому участнику клиента. Так как контрольные вопросы являются наименее безопасным вариантом, рекомендуется не включать его, если нет других методов. Телефонный звонок на офисный телефон может быть скомпрометирован и также не рекомендуется, если нет другого варианта.

Мы рекомендуем сделать SSPR доступным для всех в вашем клиенте, кроме учащихся начальной и средней школы. Эти учащиеся могут не иметь доступа к требуемой второй форме проверки подлинности. Для этих учащихся преподавателям или другим сотрудникам должна быть назначена роль администратора паролей. Чтобы включить SSPR для всех пользователей, кроме этих учащихся, выполните следующие действия.

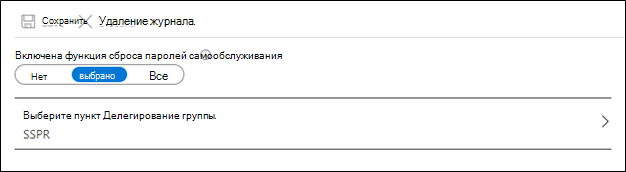

Создайте группу Microsoft 365 с описательным именем, например SSPR, в портал Azure. Добавить всех, кроме учащихся начальной и средней школы. В Microsoft Entra ID можно создать правила на основе атрибутов, чтобы включить динамическое членство в группах. Мы рекомендуем этот подход, если вы уже записывание атрибутов, указывающих на уровень учащегося. Если вам нужно включить внешних гостей, см. раздел Динамические группы и Microsoft Entra совместной работы B2B.

Перейдите к Microsoft Entra ID >Сброс пароля безопасности > , выберите Пункт Выбрано, а затем выберите группу.

Включение Azure MFA

Мы рекомендуем включить MFA в клиентах и требовать MFA для ИТ-администраторов и всех пользователей, имеющих доступ к записям учащихся, а не их собственных или дочерних. Принудительное применение MFA с помощью политик условного доступа.

После включения MFA пользователи должны задать один из следующих параметров в качестве метода многофакторной идентификации по умолчанию:

Microsoft Authenticator — уведомление (наиболее рекомендуется)

Приложение Или аппаратный токен Microsoft Authenticator — код

Текстовое сообщение SMS

Телефонный звонок (не рекомендуется)

Примечание.

Не рекомендуется включать MFA для учащихся начальной, средней и средней школы. MFA обычно используется для предотвращения компрометации учетной записи и ущерба со стороны злоумышленника. Учащиеся должны иметь доступ только к собственной информации, с ограниченной вероятностью повреждения. Кроме того, младшие учащиеся могут не иметь доступа к второй форме проверки подлинности.

Существует два подхода к включению Azure MFA. Мы рекомендуем использовать Защита Microsoft Entra ID для управления развертыванием, настроив политику условного доступа, чтобы требовать регистрацию MFA. Для защиты идентификации требуется, чтобы у администраторов была лицензия Microsoft Entra ID P2. См. раздел Практическое руководство. Настройка политики регистрации Многофакторной идентификации Azure.

Если у вас нет лицензии Microsoft Entra ID P2, вы по-прежнему можете использовать политику условного доступа, чтобы требовать многофакторную идентификацию Azure при определенных обстоятельствах. Если у администраторов нет лицензий Microsoft Entra ID P2, см. статью Руководство. Защита событий входа пользователей с помощью Многофакторной идентификации Azure.

Включение объединенной регистрации сведений о безопасности

Благодаря объединенной регистрации сведений о безопасности пользователи могут зарегистрироваться один раз и получить преимущества SSPR и Многофакторной идентификации Azure (MFA).

Включите объединенную регистрацию для всех пользователей и создайте политику условного доступа, чтобы требовать регистрацию для одних и того же пользователя, для которых включен SSPR. Можно использовать одну и ту же группу Office 365. Требование регистрации определяет, когда и как пользователи регистрируются для SSPR и Azure MFA.

SSPR и MFA активируются только в том случае, если условия политики условного доступа требуют от пользователя их выполнения. Чтобы применить политики безопасности, необходимо создать политики условного доступа.

Примечание.

Для клиентов, созданных до августа 2020 г., необходимо включить объединенную регистрацию сведений о безопасности. Для клиентов, созданных после августа 2020 г., это включено по умолчанию.

Дополнительные сведения см. в разделе Включение объединенной регистрации сведений о безопасности в Microsoft Entra ID.

Обучение пользователей

Прежде чем пользователи смогут использовать SSPR или MFA, им потребуется зарегистрировать свои сведения о безопасности. Рекомендуется разобраться в пользовательском интерфейсе, а затем разработать план, чтобы поделиться информацией и обучить пользователей по мере необходимости.

Дополнительные сведения см. в следующей документации для конечных пользователей:

Настройка приложения Microsoft Authenticator в качестве метода проверки

Настройка приложения проверки подлинности в качестве метода двухфакторной проверки подлинности

Настройка мобильного устройства в качестве метода двухфакторной проверки

Настройка офисного телефона в качестве метода двухфакторной проверки подлинности

Корпорация Майкрософт предоставляет шаблоны взаимодействия конечных пользователей для MFA и SSPR. Эти шаблоны можно изменить для обучения пользователей. Мы также предоставляем планы развертывания для различных методов проверки подлинности. См. раздел Развертывание проверки подлинности.

Установка приложения Microsoft Authenticator

Пользователи, которые будут использовать приложение Microsoft Authenticator для SSPR или MFA, должны установить последнюю версию приложения Microsoft Authenticator.

Google Android. На устройстве Android перейдите в Google Play, чтобы скачать и установить приложение Microsoft Authenticator.

Apple iOS. На устройстве Apple iOS перейдите в App Store, чтобы скачать и установить приложение Microsoft Authenticator.

Если в настоящее время на мобильном устройстве нет, пользователи по-прежнему могут получить приложение Microsoft Authenticator, отправив себе ссылку на скачивание со страницы Microsoft Authenticator.

Защита паролем Microsoft Entra

Несмотря на попытки предоставить пользователям рекомендации по выбору паролей, часто возникают слабые или небезопасные пароли. Пользователи нередко создают пароли на основе легко запоминаемых терминов, таких как название учебного заведения, талисман команды, имя популярного учителя и т. д.

Microsoft Entra защита паролем включает по умолчанию глобальные списки запрещенных паролей. Эти списки автоматически применяются ко всем пользователям для обнаружения и блокировки паролей, которые подвержены атакам распыления паролей. Для поддержки собственных потребностей в безопасности можно определить собственные записи в пользовательском списке запрещенных паролей. Когда пользователи изменяют или сбрасывают свои пароли, эти списки запрещенных паролей проверяются на принудительное использование более надежных паролей.

Интеллектуальная блокировка также помогает защитить вас от злоумышленников, которые используют методы подбора, чтобы угадать пароли пользователей. По умолчанию интеллектуальная блокировка блокирует учетную запись от попыток входа в течение одной минуты после 10 неудачных попыток. Учетная запись снова блокируется после каждой неудачной попытки входа в систему в течение одной минуты в течение первой и дольше в последующих попытках. Интеллектуальная блокировка всегда включена для всех Microsoft Entra клиентов. Параметры по умолчанию обеспечивают баланс между безопасностью и удобством использования. Настройка параметров интеллектуальной блокировки со значениями, характерными для вашей организации, требует Microsoft Entra ID лицензий P1 или более поздней версии для пользователей.

Отчеты о безопасности

Чтобы ограничить риск потенциальных угроз, используйте возможности создания отчетов, доступные в Microsoft Entra ID. Microsoft Entra ID поддерживает журналы аудита и отчеты о входе, отчеты о безопасности об обнаружении рисков и отчеты, помогающие понять, как в вашей организации работают методы проверки подлинности для Azure MFA и SSPR.

Защита удостоверений

Microsoft Entra ID имеет множество возможностей, которые автоматически определяют и создают оповещения, чтобы устранить задержку между обнаружением и реагированием на атаки. Чтобы в полной мере воспользоваться этими возможностями, рекомендуется использовать Защита Microsoft Entra ID. Для этой функции требуется лицензия Microsoft Entra ID P2. Как минимум, мы рекомендуем использовать защиту идентификации для всех администраторов.

Существует три основных отчета, которые администраторы используют для расследований в области защиты идентификации:

Отчет о рискованных пользователях. Риск пользователя указывает на вероятность компрометации удостоверения пользователя и вычисляется на основе обнаружения рисков пользователя для этого удостоверения. Политика риска пользователя — это политика условного доступа, которая оценивает уровень риска для конкретного пользователя или группы. На основе низких, средних и высоких уровней риска можно настроить политику, чтобы блокировать доступ или требовать безопасного изменения пароля с помощью многофакторной проверки подлинности.

Отчет о рискованных входах. Риск входа — это вероятность того, что кто-то, кроме владельца учетной записи, попытается войти с помощью удостоверения. Политика рисков при входе — это политика условного доступа, которая оценивает уровень риска для конкретного пользователя или группы. В зависимости от уровня риска (высокий, средний или низкий) политику можно настроить для блокировки доступа или принудительной многофакторной проверки подлинности. Убедитесь, что вы принудительно выполняете многофакторную проверку подлинности при входе со средним уровнем риска или выше.

Отчет об обнаружении рисков. Позволяет администраторам определять и устранять следующие типы обнаружения рисков:

Нетипичные путешествия

Анонимный IP-адрес

Незнакомые свойства входа

IP-адрес, связанный с вредоносными программами

Утечка учетных данных.

аналитика угроз Microsoft Entra

Следующий ресурс поможет вам реализовать стратегии управления рисками.

Корпорация Майкрософт хранит информацию из отчетов о защите идентификации в течение ограниченного времени. Рекомендуется регулярно экспортировать и архивировать его в других средствах для дальнейшего изучения и корреляции. API Microsoft Graph позволяют собирать эти данные для дальнейшей обработки в таких средствах, как решение SIEM. Сведения о реализации этих отчетов см. в статье Начало работы с Защита Microsoft Entra ID и Microsoft Graph.

Журналы аудита и отчеты о входе

Отчет журналов аудита объединяет следующие отчеты:

Отчет об аудите

Действие сброса пароля

Действие регистрации сброса пароля

Действия групп самообслуживания

Изменение имени группы Office365

Действия по подготовке учетной записи

Состояние смены пароля

Ошибки настройки учетных записей

Использование методов проверки подлинности & аналитика

Microsoft Entra ID предоставляет отчеты, которые можно использовать для регистрации пользователей для MFA и SSPR. Пользователям, которые не зарегистрировались, возможно, потребуется ознакомиться с процессом.

Отчет об использовании методов проверки подлинности & Insights содержит сведения об использовании MFA и SSPR, а также содержит сведения о том, как они работают в вашей организации. Доступ к действиям входа (а также аудиту и обнаружению рисков) для Microsoft Entra ID имеет решающее значение для устранения неполадок, анализа использования и судебно-медицинских исследований.

Рекомендации

Рекомендуется, чтобы преподаватели, администраторы и ИТ-специалисты использовали один из методов проверки подлинности без пароля, где это возможно. Если вам нужно использовать пароли, ознакомьтесь с руководством майкрософт по паролям.

Методы проверки подлинности

В таблице ниже приведены типы учетных записей и рекомендации по всем трем типам проверки подлинности:

| Тип учетной записи | Вход | SSPR | Azure MFA |

|---|---|---|---|

| Учащиеся (начальная школа) | Пароль | ||

| Учащиеся (средняя школа) | Пароль | ||

| Учащиеся (средняя школа) | Пароль или ПИН-код Приложение Authenticator, если смартфоны доступны |

Личное письмо учащегося SMS Голосовой звонок |

|

| Студенты (университет) | Пароль или ПИН-код Приложение Authenticator, если смартфоны доступны |

Приложение Authenticator SMS Личная электронная почта |

Приложение Authenticator SMS Phone |

| Учителей | Windows Hello для бизнеса (ПИН-код или биометрические данные) Ключ безопасности FIDO 2 |

•Приложение Authenticator SMS Личная электронная почта |

Приложение Authenticator SMS Phone |

| "ИТ-персонал"; | Без пароля (ПИН-код, биометрические данные, ключ безопасности FIDO 2) | Приложение Authenticator SMS Личная электронная почта |

Приложение Authenticator SMS Phone |

| Родители | Пароль (Azure AD B2C) | Приложение Authenticator SMS Голосовой звонок Личная электронная почта |

Приложение Authenticator SMS Phone |

Распределение учетных данных

Рекомендуется распространять проверку подлинности среди учащихся начальной и средней школы с помощью одного из следующих методов:

Электронная почта родителя

Мобильный или стационарный телефон родителей

Личный адрес электронной почты учащегося (если он существует)

Распечатанный экземпляр временного пароля учащегося, доставленный преподавателям

Отправить пароль на зарегистрированный адрес учащегося

Для преподавателей и ИТ-администраторов, других сотрудников, а также учащихся средней школы или университета используйте один из следующих методов:

Отправить временный пароль на личный адрес электронной почты

Отправка временного пароля через SMS

Распечатана копия временного пароля

Рекомендации по безопасности паролей

ИТ-администраторы должны всегда

Принудительное истечение срока действия начальных или первых паролей

Реализация автоматического уведомления об изменении или сбросе пароля

Кроме того, предоставьте всем пользователям следующие рекомендации по безопасности паролей:

Не записывайте и не храните пароль в небезопасном режиме.

Не используйте пароли повторно — ведение журнала паролей.

Никому не делитесь своим паролем.

Используйте парольную фразу вместо пароля.

Измените пароль, если подозреваете, что ваша учетная запись была скомпрометирована.

Сбросьте предоставленный пароль перед первым использованием.

Проблемы и способы их устранения

Управление учетными данными может быть сложной задачей. В этом разделе описываются функции в Microsoft Entra ID, которые помогут устранить наиболее распространенные проблемы.

Срок действия пароля

Мы не рекомендуем полагаться на истечение срока действия паролей в качестве меры безопасности, так как срок действия паролей может истечь во время школьных каникул, что может привести к увеличению объема службы технической поддержки. Этот большой объем особенно повлияет на младших учащихся, не настроенных для SSPR, так как у них может не быть доступа к дополнительным формам проверки подлинности. Многофакторная проверка подлинности, политики условного доступа и мониторинг безопасности устраняют проблемы лучше, чем срок действия паролей.

Если в вашей организации в настоящее время включено истечение срока действия пароля, мы рекомендуем глобальному администратору или администратору пользователей использовать модуль Microsoft Azure AD для Windows PowerShell, чтобы задать срок действия паролей пользователей никогда не истечет, или использовать командлет [Set-MsolPasswordPolicy](/powershell/module/msonline/set-msolpasswordpolicy, чтобы изменить срок действия.

Примечание.

модули PowerShell Azure AD и MSOnline устарели с 30 марта 2024 г. Дополнительные сведения см. в статье Обновление для прекращения поддержки. После этой даты поддержка этих модулей ограничивается поддержкой миграции пакета SDK Для Microsoft Graph PowerShell и исправлениями безопасности. Устаревшие модули будут работать до 30 марта 2025 г.

Мы рекомендуем выполнить миграцию в Microsoft Graph PowerShell для взаимодействия с Microsoft Entra ID (ранее Azure AD). Распространенные вопросы о миграции см. в разделе Вопросы и ответы о миграции. Заметка: В версиях 1.0.x MSOnline может возникнуть сбой после 30 июня 2024 г.

Обновление сведений о пользователе

Администраторы часто управляют сведениями о пользователях: устройствами, сведениями о безопасности и паролями для каждого пользователя. Обновление этих сведений вручную является трудоемким и трудоемким.

Чтобы решить эту проблему, администраторы должны требовать, чтобы пользователи использовали мою учетную запись. Моя учетная запись — это портал самообслуживания, который позволяет конечным пользователям:

Настройка самостоятельного сброса пароля

Настройка двухфакторной проверки подлинности

Изменение пароля

Отключение устройства, если оно потеряно или украдено

Обслуживание групповых подписок

Учащиеся и преподаватели часто нуждаются в доступе к группам в целях доступа или общения. Огромное количество групп и частота изменений в образовательных учреждениях могут сделать управление группами сложной задачей для администраторов.

В Microsoft 365 EDU каждая группа, созданная из School Data Sync, автоматически добавляется в административную единицу учебного заведения, чтобы упростить делегированное и ограниченное администрирование для групп в этом учебном заведении.

Для делегирования и управления отдельными группами существует два дополнительных варианта.

Делегированное управление группами позволяет администраторам делегировать управление членством в группах владельцу бизнеса. Например, если в вашем учебном заведении есть приложение, к которому должны получить доступ только учащиеся из определенного отдела, вы обычно добавляете пользователей в группу и назначаете доступ к группе. Затем вы можете делегировать сотрудникам этого отдела обязанности по управлению членством. Затем отдел будет управлять членством в группе, которая предоставляет доступ к приложению. В академических параметрах рекомендуется использовать самостоятельное управление группами.

Самостоятельное управление группами позволяет каждому пользователю, включая учащихся, создавать собственные группы безопасности или группы Microsoft 365 и управлять ими в Microsoft Entra ID. Владелец группы может утверждать или отклонять запросы на членство, а также может делегировать контроль над членством в группе. Тщательно оцените, является ли предоставление учащимся возможности создавать группы в нужном состоянии для вашей организации.

Примечание.

Функции делегированного управления группами и самостоятельного управления группами доступны только в группах Microsoft 365 и Microsoft Entra группах безопасности. Они недоступны для групп безопасности или списков рассылки с поддержкой почты.

Слишком много паролей для запоминания

Учащиеся и сотрудники получают доступ к нескольким приложениям для завершения учебной работы, что может потребовать от них запомнить несколько уникальных паролей. Корпорация Майкрософт предлагает несколько способов устранения рисков.

Мы рекомендуем включить Microsoft Entra единый вход (SSO) для всех совместимых приложений, чтобы пользователи могли получить доступ ко всем ресурсам, используя учетные данные организации.

Windows 10 устройства, которые Microsoft Entra присоединены или Microsoft Entra гибридное присоединение, будут легко получать доступ к приложениям, для которых включен единый вход, при условии, что у вошедшего пользователя есть доступ.

Если ваша организация является гибридной и имеет компьютеры под управлением версий Windows 8 или более ранних версий, вы также можете реализовать простой единый вход. Простой единый вход позволяет избежать запросов паролей при входе преподавателей и сотрудников из сети организации.