Управление политикой Windows LAPS с помощью Microsoft Intune

Когда вы будете готовы к управлению решением для локального администратора Windows (Windows LAPS) на устройствах Windows, которыми вы управляете с помощью Microsoft Intune, сведения, приведенные в этой статье, помогут вам использовать центр администрирования Intune, чтобы:

- Создание и назначение Intune политики LAPS устройствам.

- Просмотр сведений об учетной записи локального администратора устройства.

- Вручную измените пароль для управляемой учетной записи.

- Используйте отчеты в политике LAPS.

Прежде чем создавать политики, ознакомьтесь со сведениями из Microsoft Intune поддержки Windows LAPS, включая следующие:

- Общие сведения о политике и возможностях Windows LAPS Intune.

- Предварительные требования для использования политик Intune для LAPS.

- Разрешения администратора на основе ролей (RBAC), необходимые вашей учетной записи для управления политикой LAPS.

- Часто задаваемые вопросы, которые могут дать представление о настройке и использовании политики LAPS Intune.

Применимо к:

- Windows 10

- Windows 11

Сведения о политике LAPS Intune

Intune поддерживает настройку Windows LAPS на устройствах с помощью профиля локального администратора (Windows LAPS) для политики защиты учетных записей безопасности конечных точек.

политики Intune управляют LAPS с помощью поставщика службы конфигурации Windows LAPS (CSP). Конфигурации CSP Windows LAPS имеют приоритет над и перезаписывают все существующие конфигурации из других источников LAPS, таких как объекты групповой политики или устаревшее средство Microsoft LAPS .

Windows LAPS позволяет управлять одной учетной записью локального администратора на каждое устройство. Intune политике можно указать, к какой учетной записи локального администратора она применяется, используя параметр учетной записи администратора. Если имя учетной записи, указанное в политике, отсутствует на устройстве, учетная запись не управляется. Однако если имя учетной записи администратора остается пустым, политика по умолчанию использует встроенную учетную запись локального администратора устройств, которая определяется по его хорошо известному относительному идентификатору (RID).

Примечание.

Перед созданием политик убедитесь, что необходимые условия для Intune для поддержки Windows LAPS в клиенте выполнены.

политики LAPS Intune не создают новые учетные записи или пароли. Вместо этого они управляют учетной записью, которая уже находится на устройстве.

Тщательно настройте и назначьте политики LAPS. Windows LAPS CSP поддерживает одну конфигурацию для каждого параметра LAPS на устройстве. Устройства, получающие несколько политик Intune, включающих конфликтующие параметры, могут не обработать политику. Конфликты также могут предотвратить резервное копирование учетной записи и пароля управляемого локального администратора в каталоге клиентов.

Чтобы уменьшить потенциальные конфликты, рекомендуется назначить одну политику LAPS каждому устройству с помощью групп устройств, а не групп пользователей. Хотя политика LAPS поддерживает назначения групп пользователей, она может привести к циклу изменения конфигураций LAPS каждый раз, когда другой пользователь входит на устройство. Часто изменяющиеся политики могут привести к конфликтам, отсутствию соответствия устройств требованиям и путанице в отношении того, какая учетная запись локального администратора с устройства в настоящее время управляется.

Создание политики LAPS

Важно!

Убедитесь, что вы включили LAPS в Microsoft Entra, как описано в документации по включению WINDOWS LAPS с Microsoft Entra ID.

Чтобы создать политику LAPS или управлять ими, ваша учетная запись должна иметь применимые права из категории Базовые показатели безопасности . По умолчанию эти разрешения включены во встроенную роль Endpoint Security Manager. Чтобы использовать настраиваемые роли, убедитесь, что пользовательская роль включает в себя права из категории Базовые показатели безопасности . См. раздел Управление доступом на основе ролей для LAPS.

Прежде чем создавать политику, ознакомьтесь со сведениями о доступных параметрах в документации windows LAPS CSP .

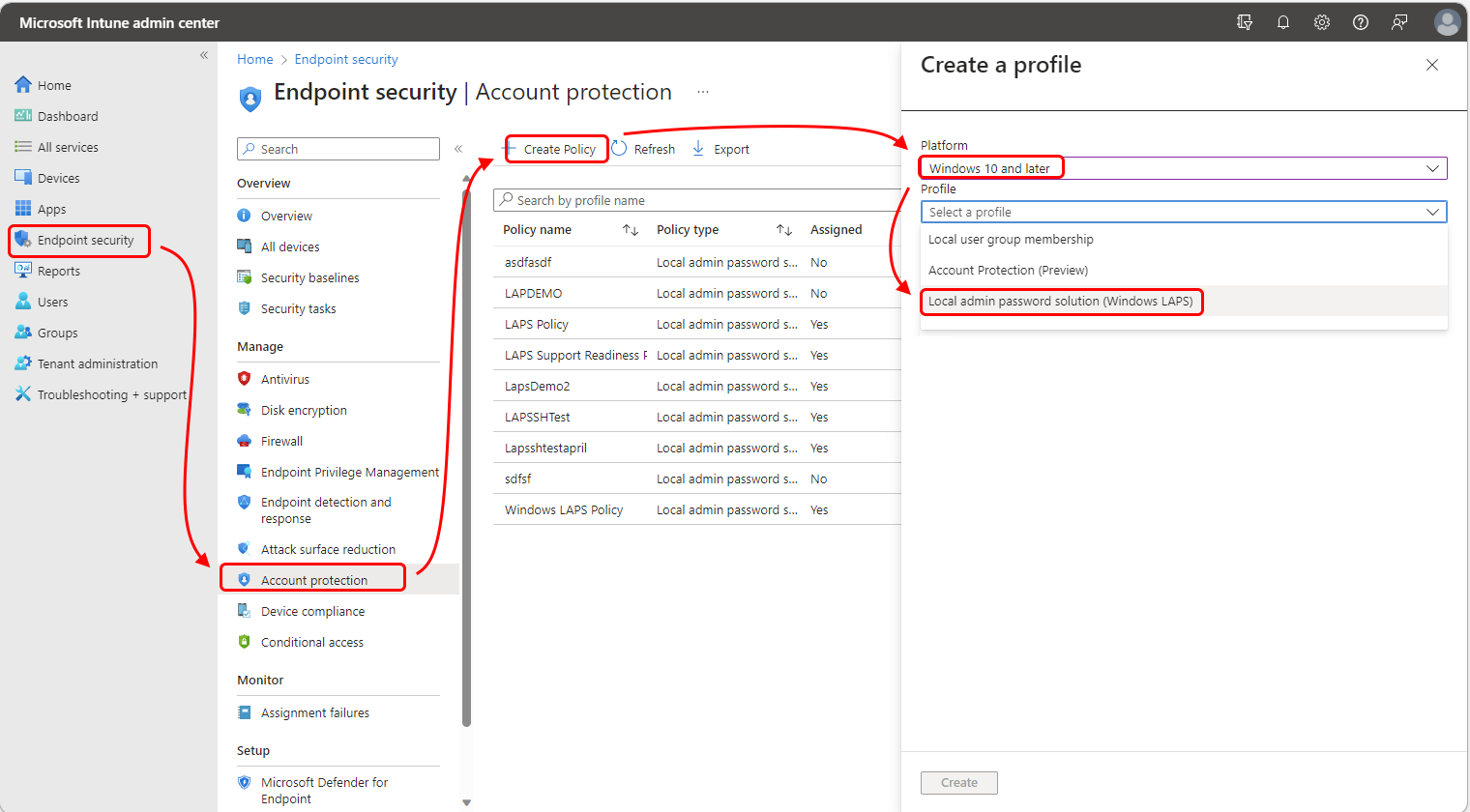

Войдите в Центр администрирования Microsoft Intune, перейдите в разделЗащита учетных записейбезопасности> конечных точек, а затем выберите Создать политику.

Задайте для параметра Платформазначение Windows 10 и более поздних версий, в поле Профиль — решение с паролем локального администратора (Windows LAPS) и нажмите кнопку Создать.

В разделе Основные сведения введите следующие свойства:

- Имя. Введите описательное имя для профиля. Именуйте профили, чтобы их можно было легко идентифицировать позже.

- Описание. Введите описание профиля. Этот параметр является необязательным, но мы рекомендуем его использовать.

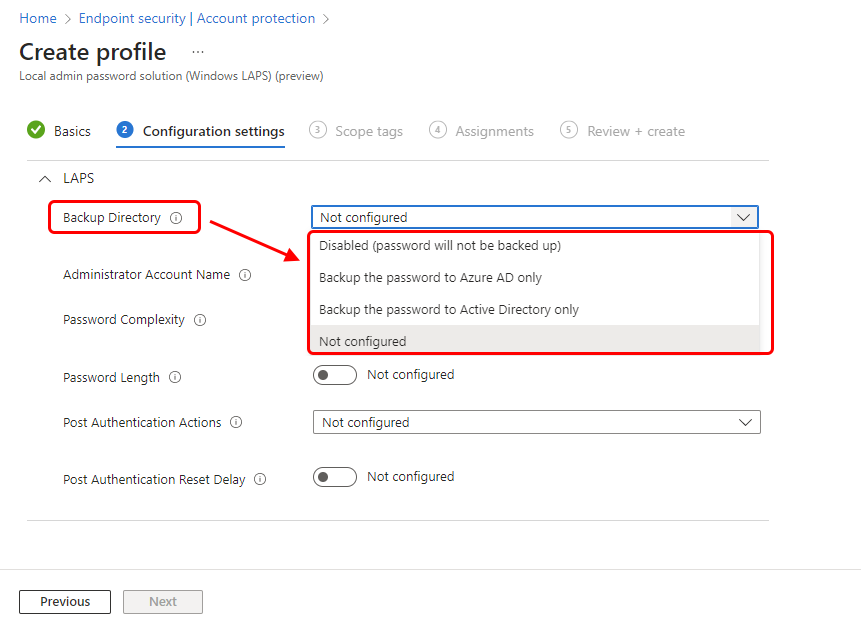

В разделе Параметры конфигурации выберите каталог резервного копирования , чтобы определить тип каталога, который будет использоваться для резервного копирования учетной записи локального администратора. Вы также можете не создавать резервную копию учетной записи и пароля. Тип каталога также определяет, какие дополнительные параметры доступны в этой политике.

Важно!

При настройке политики следует помнить, что тип каталога резервного копирования в политике должен поддерживаться типом соединения устройства, которому назначена политика. Например, если для каталога задано значение Active Directory и устройство не присоединено к домену (но является членом Microsoft Entra), устройство может применить параметры политики из Intune без ошибок, но LAPS на устройстве не сможет успешно использовать эту конфигурацию для резервного копирования учетной записи.

После настройки каталога резервного копирования просмотрите и настройте доступные параметры в соответствии с требованиями вашей организации.

На странице Теги области выберите нужные теги области для применения, а затем выберите Далее.

В поле Назначения выберите группы для получения этой политики. Рекомендуется назначать политику LAPS группам устройств. Политики, назначенные группам пользователей, следуют за пользователем от устройства к устройству. При изменении пользователя устройства к устройству может применяться новая политика, которая может привести к несогласованности поведения, включая учетную запись, резервную копию которой устройство выполняет, или при следующей смене пароля управляемых учетных записей.

Примечание.

Как и во всех Intune политиках, когда новая политика применяется к устройству, Intune пытается уведомить это устройство о проверка и обработке политики.

До тех пор, пока устройство не будет успешно выполнено в Intune и не обработает политику LAPS, данные об управляемой учетной записи локального администратора не будут доступны для просмотра или управления в Центре администрирования.

Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

В разделе Просмотр и создание просмотрите параметры и нажмите кнопку Создать. При выборе Создать внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке политик.

Просмотр состояния действий устройства

Если у вашей учетной записи есть разрешения, эквивалентные разрешениям базовых показателей безопасности, которые предоставляют права на все шаблоны политик в рабочей нагрузке "Безопасность конечных точек", вы можете использовать центр администрирования Intune для просмотра состояния действий устройства, запрошенных для устройства.

Дополнительные сведения см. в статье Управление доступом на основе ролей для LAPS.

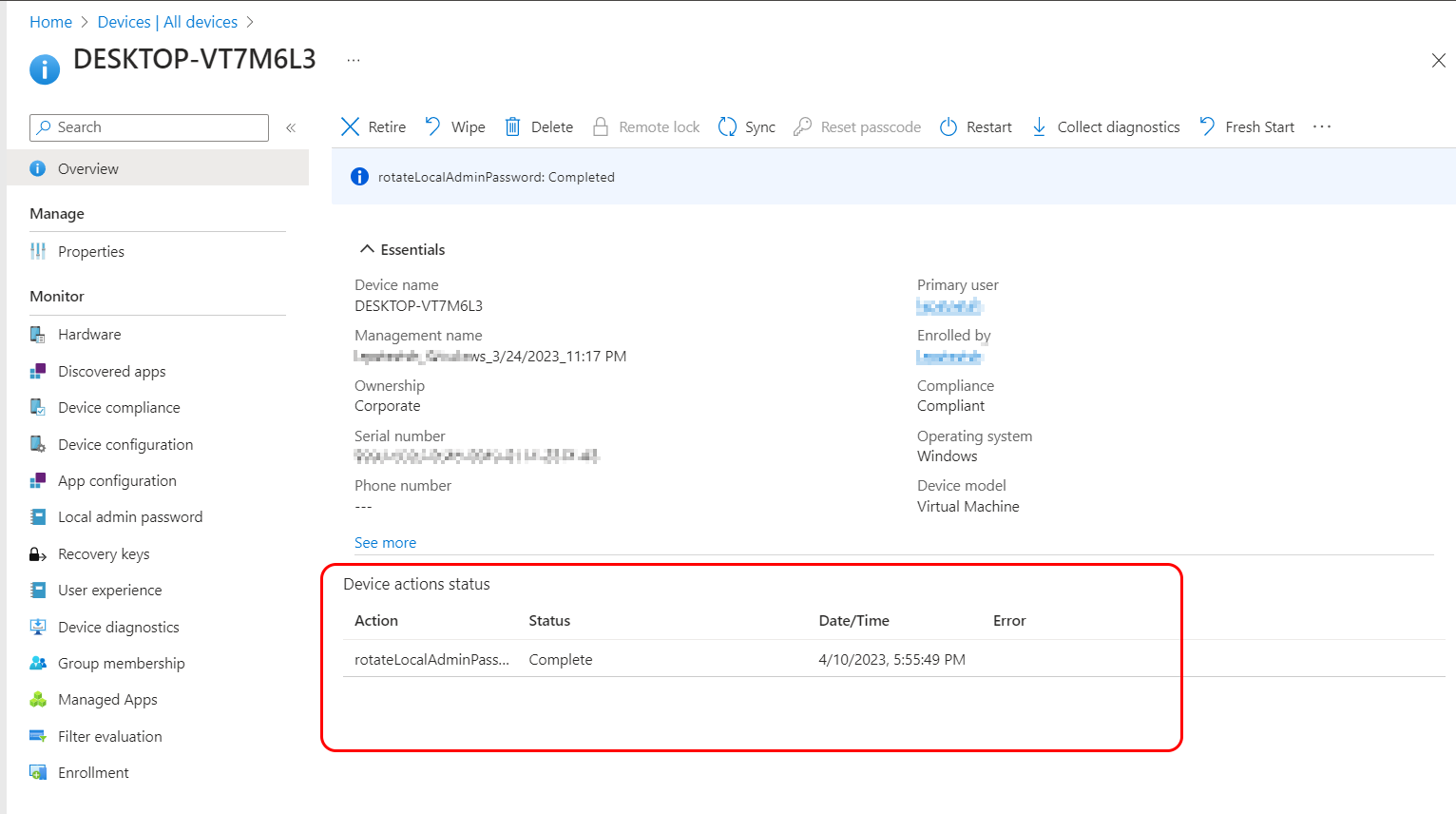

В центре администрирования Microsoft Intune перейдите в раздел Устройства>Все устройства и выберите устройство с политикой LAPS для резервного копирования учетной записи локального администратора. Intune отображается панель "Обзор устройств".

На панели "Обзор устройства" можно просмотреть состояние действий устройства. Ранее запрошенные действия и ожидающие действия отображаются, в том числе время запроса, а также сведения о том, завершилось ли действие сбоем или было ли выполнено успешно. На снимке экрана ниже на устройстве успешно изменен пароль локальной Администратор учетной записи.

При выборе действия из списка открывается панель Состояние действия устройства , в которой могут отображаться дополнительные сведения об этом действии.

Просмотр сведений об учетной записи и пароле

Чтобы просмотреть сведения об учетной записи и пароле, учетная запись должна иметь одно из следующих Microsoft Entra разрешений:

microsoft.directory/deviceLocalCredentials/password/readmicrosoft.directory/deviceLocalCredentials/standard/read

Используйте следующие методы, чтобы предоставить учетным записям эти разрешения:

- Назначьте следующую встроенную роль Microsoft Entra:

- Администратор облачных устройств

Создайте и назначьте пользовательскую роль в Microsoft Entra ID, которая предоставляет эти разрешения. См. статью Создание и назначение настраиваемой роли в Microsoft Entra ID документации по Microsoft Entra.

Дополнительные сведения см. в статье Управление доступом на основе ролей для LAPS.

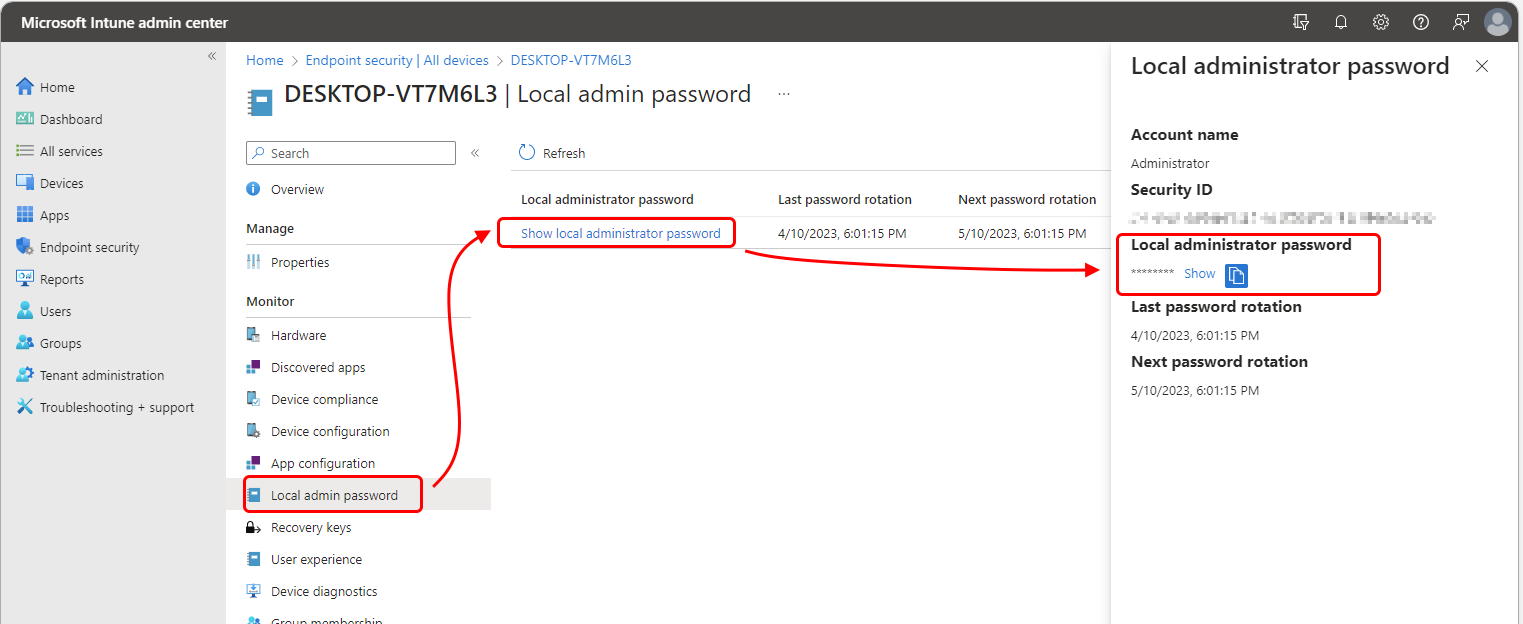

В центре администрирования Microsoft Intune перейдите в раздел Устройства>Все устройства> выберите устройство Windows, чтобы открыть его панель Обзор.

В области обзора можно просмотреть состояние действий устройства. Состояние отображает текущие и прошлые действия, такие как смена пароля.

В области Обзор устройств в разделе Монитор выберите Пароль локального администратора. Если у вашей учетной записи достаточно разрешений, откроется панель пароль локального администратора для устройства, которая является тем же представлением, которое доступно в портал Azure.

Следующие сведения можно просмотреть в Центре администрирования. Однако пароль локального администратора можно просмотреть только при резервном копировании учетной записи до Microsoft Entra. Не удается просмотреть учетную запись, резервную копию в локальная служба Active Directory (Windows Server Active Directory):

- Имя учетной записи — имя учетной записи локального администратора, резервное копирование с устройства.

- Идентификатор безопасности — известный идентификатор безопасности для учетной записи, резервной копии с устройства.

- Пароль локального администратора — по умолчанию скрыт. Если у вашей учетной записи есть разрешение, можно выбрать Показать , чтобы отобразить пароль. Затем можно использовать параметр Копировать , чтобы скопировать пароль в буфер обмена. Эти сведения недоступны для устройств, которые резервную копию на локальная служба Active Directory.

- Последняя смена пароля — дата и время последнего изменения или смены пароля политикой в формате UTC.

- Следующая смена паролей — в формате UTC — следующая дата и время смены пароля для каждой политики.

Ниже приведены рекомендации по просмотру сведений об учетной записи устройства и пароле.

При получении (просмотре) пароля для учетной записи локального администратора инициируется событие аудита.

Невозможно просмотреть сведения о пароле для следующих устройств:

- Устройства, для которых создана резервная копия учетной записи локального администратора в локальная служба Active Directory

- Устройства, на которых настроено использовать Active Directory для резервного копирования пароля учетной записи.

Смена паролей вручную

Политика LAPS включает расписание автоматической смены паролей учетных записей. В дополнение к запланированной смене можно использовать действие Intune устройствасмены пароля локального администратора, чтобы вручную сменить пароль устройства независимо от расписания смены, установленного политикой LAPS устройств.

Чтобы использовать это действие устройства, ваша учетная запись должна иметь следующие три разрешения Intune:

- Управляемые устройства: чтение

- Организация: чтение

- Удаленные задачи: смена локального пароля Администратор

См. раздел Управление доступом на основе ролей для LAPS.

Смена пароля

В центре администрирования Microsoft Intune перейдите в раздел Устройства>Все устройства и выберите устройство Windows с учетной записью, которую вы хотите сменить.

При просмотре сведений об устройстве разверните многоточие (...) в правой части строки меню, чтобы открыть доступные параметры, а затем выберите Смена пароля локального администратора.

При выборе смены пароля локального администратора Intune отображает предупреждение, которое требует подтверждения перед сменой пароля.

После подтверждения намерения смены пароля Intune инициирует процесс, который может занять несколько минут. В течение этого времени на панели сведений об устройстве отображается баннер и состояние действия устройства , указывающие, что действие находится в ожидании.

После успешной смены подтверждение будет отображаться в состоянии Действия устройства как Завершено.

Ниже приведены рекомендации по смене паролей вручную.

Действие Смена пароля локального администратора доступно для всех устройств Windows, но любое устройство, которое не выполнило резервное копирование учетной записи и данных пароля, не может выполнить запрос на смену.

Каждая попытка смены вручную приводит к событию аудита. Запланированные смены паролей также регистрируют событие аудита.

При смене пароля вручную сбрасывается время следующей запланированной смены паролей. Время следующей запланированной смены управляется с помощью параметра PasswordAgeDays в политике LAPS.

Вот как это работает: устройство получает политику 1 марта, которая устанавливает значение PasswordAgeDays в 10 дней. В результате устройство автоматически сменит пароль через 10 дней, 11 марта. 5 марта администратор вручную сменит пароль этого устройства и действие, которое сбрасывает дату начала для PasswordAgeDays на 5 марта. В результате устройство теперь автоматически сменит пароль через 10 дней, 15 марта.

Для Microsoft Entra присоединенных устройств устройство должно находиться в сети на момент запроса на смену вручную. Если устройство не подключено на момент запроса, это приведет к сбою.

Смена пароля не поддерживается как массовое действие. За один раз можно повернуть только одно устройство.

Избегайте конфликтов политик

Следующие сведения помогут избежать конфликтов и понять ожидаемое поведение устройств, управляемых политикой LAPS.

Если устройству с успешной политикой назначены две или более политик, которые вводятся в конфликт:

- Параметры, которые использовались на устройстве, остаются на устройстве по последнему заданному значению. Обе политики, исходная и новая, сообщают о конфликте.

- Чтобы устранить конфликт, удалите назначения политик до тех пор, пока конфликтующая политика не будет применена, или перенастройте применимые политики, чтобы задать ту же конфигурацию, удаляя конфликт.

Если устройство без политики LAPS одновременно получает две конфликтующие политики:

- Параметры не отправляются на устройство, и обе политики, как сообщается, имеют конфликты.

- Хотя конфликт сохраняется, параметры из политик не применяются к устройству.

Чтобы устранить конфликты, необходимо либо удалить назначения политик с устройства, либо перенастроить параметры в применимых политиках, пока не останется никаких конфликтов.