Руководство по планированию Intune

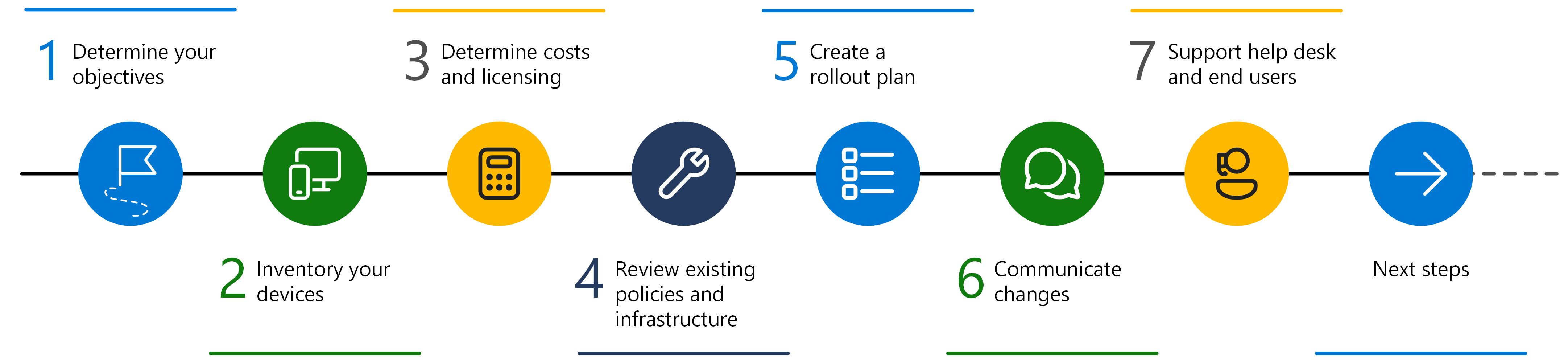

Успешное развертывание Microsoft Intune или миграция в Microsoft Intune начинается с планирования. Это руководство поможет вам спланировать перемещение или внедрение Intune в качестве единого решения для управления конечными точками.

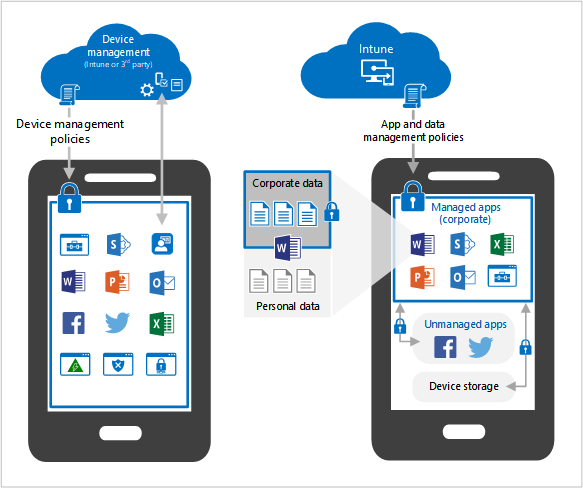

Intune предоставляет организациям возможность делать то, что лучше всего для них и различных пользовательских устройств. Вы можете зарегистрировать устройства в Intune для управления мобильными устройствами (MDM). Вы также можете использовать политики защиты приложений для управления мобильными приложениями (MAM), ориентированные на защиту данных приложения.

Это руководство:

- Списки и описание некоторых общих целей для управления устройствами

- Списки потенциальные потребности в лицензировании

- Рекомендации по обработке личных устройств

- Рекомендации по просмотру текущих политик и инфраструктуры

- Примеры создания плана развертывания

- И многое другое

Используйте это руководство, чтобы спланировать перемещение или миграцию в Intune.

Совет

- Хотите распечатать или сохранить это руководство в формате PDF? В веб-браузере используйте параметр Печатьсохранить как PDF.

- Это руководство является живым существом. Поэтому обязательно добавьте или обновите существующие советы и рекомендации, которые вы нашли полезными.

Шаг 1. Определение целей

Организации используют управление мобильными устройствами (MDM) и управление мобильными приложениями (MAM) для безопасного управления данными организации с минимальными нарушениями работы пользователей. При оценке решения MDM/MAM, например Microsoft Intune, посмотрите, какова цель и чего вы хотите достичь.

В этом разделе рассматриваются общие цели или сценарии использования Intune.

Цель: доступ к корпоративным приложениям и электронной почте

Пользователи хотят работать с приложениями организации на своих устройствах, включая работу с электронной почтой, обновление и совместное использование данных, а также многое другое. В Intune можно развертывать различные типы приложений, включая следующие:

- Приложения Microsoft 365

- Приложения Win32

- Бизнес-приложения

- Пользовательские приложения

- Встроенные приложения

- Приложения из Магазина

✅ Задача. Создание списка приложений, которые пользователи регулярно используют

Это приложения, которые вы хотите использовать на своих устройствах. Рекомендации:

Многие организации развертывают все приложения Microsoft 365, такие как Word, Excel, OneNote, PowerPoint и Teams. На небольших устройствах, таких как мобильные телефоны, можно установить отдельные приложения в зависимости от требований пользователя.

Например, группе продаж может потребоваться Teams, Excel и SharePoint. На мобильных устройствах можно развертывать только эти приложения, а не развертывать все семейство продуктов Microsoft 365.

Пользователи предпочитают читать & отвечать на сообщения электронной почты и присоединяться к собраниям на всех устройствах, включая личные. На устройствах, принадлежащих организации, можно развернуть Outlook и Teams и предварительно настроить эти приложения с помощью параметров организации.

На личных устройствах этот элемент управления может не быть. Поэтому определите, хотите ли вы предоставить пользователям доступ к приложениям организации, таким как электронная почта и собрания.

Дополнительные сведения и рекомендации см. в статье Личные устройства и устройства, принадлежащие организации (в этой статье).

Если вы планируете использовать Microsoft Outlook на устройствах Android и iOS/iPadOS, вы можете предварительно настроить Outlook с помощью политик конфигурации приложений Intune.

Просмотрите защищенные приложения, предназначенные для работы с Intune. Эти приложения являются поддерживаемыми партнерскими приложениями и приложениями Майкрософт, которые обычно используются с Microsoft Intune.

Цель: безопасный доступ на всех устройствах

Если данные хранятся на мобильных устройствах, они должны быть защищены от вредоносных действий.

✅ Задача. Определение способа защиты устройств

Антивирусная программа, сканирование вредоносных программ, реагирование на угрозы и обеспечение актуальности устройств — это важные рекомендации. Вы также хотите свести к минимуму влияние вредоносных действий.

Рекомендации:

Антивирусная программа (AV) и защита от вредоносных программ являются обязательными. Intune интегрируется с Microsoft Defender для конечной точки и различными партнерами Mobile Threat Defense (MTD) для защиты управляемых устройств, персональных устройств и приложений.

Microsoft Defender для конечных точек включает функции безопасности и портал, помогающие отслеживать угрозы и реагировать на них.

Если устройство скомпрометировано, вы хотите ограничить вредоносное воздействие с помощью условного доступа.

Например, Microsoft Defender для конечной точки сканирует устройство и может определить, скомпрометировано ли устройство. Условный доступ может автоматически блокировать доступ организации на этом устройстве, включая электронную почту.

Условный доступ помогает защитить сеть и ресурсы от устройств, даже устройств, которые не зарегистрированы в Intune.

Обновите устройство, ОС и приложения, чтобы обеспечить безопасность данных. Создайте план, в котором определено, как и когда устанавливаются обновления. В Intune есть политики, помогающие управлять обновлениями, включая обновления для приложений Магазина.

Следующие руководства по планированию обновлений программного обеспечения помогут вам определить стратегию обновления:

Определите, как пользователи будут проходить проверку подлинности в ресурсах организации с нескольких устройств. Например, вы можете:

Используйте сертификаты на устройствах для проверки подлинности функций и приложений, таких как подключение к виртуальной частной сети (VPN), открытие Outlook и многое другое. Эти сертификаты позволяют пользователю работать без пароля. Такой режим считается более безопасным, чем требование от пользователей ввести имя пользователя и пароль своей организации.

Если вы планируете использовать сертификаты, используйте поддерживаемую инфраструктуру инфраструктуры открытых ключей (PKI) для создания и развертывания профилей сертификатов.

Используйте многофакторную проверку подлинности (MFA) для дополнительного уровня проверки подлинности на устройствах, принадлежащих организации. Или же можно использовать MFA для проверки подлинности приложений на личных устройствах. Также можно использовать биометрические данные, такие как распознавание лиц и отпечатки пальцев.

Если вы планируете использовать биометрические данные для проверки подлинности, убедитесь, что устройства поддерживают биометрические данные. Большинство современных устройств поддерживают.

Реализация развертывания "Никому не доверяй". При использовании "Никому не доверяй" вы используете функции в Microsoft Entra ID и Microsoft Intune для защиты всех конечных точек, используете проверку подлинности без пароля и многое другое.

Настройте политики хранения данных , которые поставляются с приложениями Microsoft 365. Эти политики помогают предотвратить общий доступ к данным организации с другими приложениями и расположениями хранения, которыми не управляет ВАШ ИТ-центр.

Если некоторым пользователям нужен только доступ к корпоративной электронной почте и документам, что обычно применяется для личных устройств, вы можете потребовать от пользователей использовать приложения Microsoft 365 с политиками защиты приложений. Устройства не обязательно регистрируются в Intune.

Дополнительные сведения и рекомендации см. в статье Личные устройства и устройства, принадлежащие организации (в этой статье).

Цель: распространение ИТ

Многие организации хотят предоставить разным администраторам контроль над расположениями, отделами и т. д. Например, группа ИТ-администраторов Charlotte контролирует и отслеживает политики в кампусе Charlotte. Этим ИТ-администраторам Charlotte доступны только политики для расположения Charlotte. У них нет возможности просмотреть политики для расположения Redmond и управлять ими. Этот подход называется распределенным ИТ-администрированием.

В Intune распределенная ИТ-служба имеет следующие преимущества:

Теги области используют управление доступом на основе ролей (RBAC). Таким образом, только пользователи из определенной группы имеют разрешение на управление политиками и профилями для пользователей и устройств в их области.

При использовании категорий регистрации устройств устройства автоматически добавляются в группы на основе создаваемых вами категорий. Эта функция используется Microsoft Entra динамических групп и упрощает управление устройствами.

Когда пользователи регистрируют свое устройство, они выбирают категорию, например Продажи, ИТ-администратор, устройство точки продажи и т. д. При добавлении устройств в категорию эти группы устройств будут готовы к получению политик.

При создании политик администраторы могут требовать утверждения нескольких администраторов для определенных политик, включая политики, которые запускают скрипты или развертывают приложения.

Управление привилегиями конечных точек позволяет стандартным пользователям без прав администратора выполнять задачи, требующие повышенных привилегий, например установку приложений и обновление драйверов устройств. Управление привилегиями конечных точек входит в состав Intune Suite.

✅ Задача. Определение способа распространения правил и параметров

Правила и параметры развертываются с помощью разных политик. Рекомендации:

Определите структуру администрирования. Например, вам может потребоваться разделить по расположению, например ИТ-администраторы Charlotte или КЕМБРИДЖСКИЕ ИТ-администраторы. Может потребоваться разделить по роли, например администраторы сети , которые управляют всем сетевым доступом, включая VPN.

Эти категории становятся тегами область.

Дополнительные сведения о создании групп администраторов см. по следующим причинам:

Иногда организациям требуется использовать распределенные ИТ-службы в системах, где большое число локальных администраторов подключаются к одному Intune клиенту. Например, у крупной организации есть один клиент Intune. В организации имеется большое количество локальных администраторов, и каждый администратор управляет определенной системой, регионом или расположением. Каждый администратор должен управлять только своим расположением, а не всей организацией.

Дополнительные сведения см. в статье Распределенная ИТ-среда с несколькими администраторами в одном клиенте Intune.

Многие организации разделяют группы по типу устройств, например устройства iOS/iPadOS, Android или Windows. Примеры:

- Распространение конкретных приложений на определенные устройства. Например, разверните приложение microsoft shuttle на мобильных устройствах в сети Redmond.

- Развертывание политик в конкретных расположениях. Например, разверните профиль Wi-Fi на устройствах в сети Charlotte, чтобы они автоматически подключались в диапазоне.

- Параметры управления для конкретных устройств. Например, отключите камеру на устройствах Android Enterprise, используемых на производственном цехе, создайте профиль антивирусной программы "Защитник Windows" для всех устройств Windows или добавьте параметры электронной почты на все устройства iOS/iPadOS.

Эти категории становятся категориями регистрации устройств.

Цель: обеспечение хранения данных организации в пределах организации

При хранении данных на мобильном устройстве следует защитить их от случайной потери или распространения. Эта цель также включает очистку данных организации с личных устройств и устройств, принадлежащих организации.

✅ Задача. Создание плана для охвата различных сценариев, влияющих на вашу организацию

Некоторые примеры сценариев:

Устройство утеряно, украдено или больше не используется. Пользователь покидает организацию.

- В Intune можно удалить устройства с помощью очистки, снятия с учета или отмены регистрации вручную. Вы также можете автоматически удалить устройства, которые не выполнили вход с помощью Intune в течение x дней.

- На уровне приложения можно удалить данные организации из приложений, управляемых Intune. Выборочная очистка отлично подходит для личных устройств, так как при этом персональные данные остаются на устройстве и удаляются только данные организации.

На личных устройствах может потребоваться запретить пользователям копировать и вставлять, делать снимки экрана или пересылать сообщения электронной почты. Политики защиты приложений могут блокировать эти функции на неуправляемых устройствах.

На управляемых устройствах (устройствах, зарегистрированных в Intune) эти функции также можно контролировать с помощью профилей конфигурации устройств. Профили конфигурации устройств служат для управления параметрами устройства, а не приложения. На устройствах, обращающихся к секретным или конфиденциальным данным, профили конфигурации устройств могут препятствовать копированию и вставке, созданию снимков экрана и т. д.

Дополнительные сведения и рекомендации см. в статье Личные устройства и устройства, принадлежащие организации (в этой статье).

Шаг 2. Инвентаризация устройств

Организации имеют ряд устройств, включая настольные компьютеры, ноутбуки, планшеты, ручные сканеры и мобильные телефоны. Эти устройства принадлежат организации или принадлежат пользователям. При планировании стратегии управления устройствами учитывайте все, что обращается к ресурсам организации, включая личные устройства.

В этом разделе содержатся сведения об устройстве, которые следует учитывать.

Поддерживаемые платформы

Intune поддерживает распространенные и популярные платформы устройств. Для конкретных версий перейдите к поддерживаемым платформам.

✅ Задача. Обновление или замена старых устройств

Если на ваших устройствах используются неподдерживаемые версии, которые в основном являются более старыми операционными системами, пора обновить ОС или заменить устройства. Эти старые ОС и устройства могут иметь ограниченную поддержку и представлять потенциальную угрозу безопасности. Под такими устройствами подразумеваются настольные компьютеры под управлением Windows 7, устройства iPhone 7 с исходной ОС версии 10.0 и т. д.

Личные устройства и устройства, принадлежащие организации

На личных устройствах пользователи обычно проверка электронную почту, присоединяться к собраниям, обновлять файлы и т. д. Многие организации разрешают личным устройствам доступ к ресурсам организации.

BYOD/личные устройства являются частью стратегии управления мобильными приложениями (MAM), которая:

- Продолжает расти в популярности во многих организациях

- Хороший вариант для организаций, которые хотят защитить данные организации, но не хотят управлять всем устройством

- Снижает затраты на оборудование.

- Может повысить производительность мобильных устройств для сотрудников, включая удаленных & гибридных рабочих

- Удаляет только данные организации из приложений, а не все данные с устройства.

Устройства, принадлежащие организации, являются частью стратегии управления мобильными устройствами (MDM), которая:

- Полный контроль над ИТ-администраторами в вашей организации

- Имеет широкий набор функций, которые управляют приложениями, устройствами и пользователями.

- Хороший вариант для организаций, которые хотят управлять всем устройством, включая оборудование и программное обеспечение.

- Может увеличить затраты на оборудование, особенно если существующие устройства устарели или больше не поддерживаются

- Может удалить все данные с устройства, включая персональные данные

Как организация и администратор, вы решаете, разрешены ли личные устройства. Если вы разрешаете личные устройства, необходимо принять важные решения, в том числе о том, как защитить данные организации.

✅ Задача. Определение способа обработки персональных устройств

Если для вашей организации важно быть мобильными или поддерживать удаленных сотрудников, рассмотрите следующие подходы:

Вариант 1. Разрешить личным устройствам доступ к ресурсам организации. Пользователи могут выбрать регистрацию или не регистрировать.

Для пользователей, регистрируя личные устройства, администраторы полностью управляют этими устройствами, включая отправку политик, управление функциями устройств & параметрами и даже очистку устройств. Администратору может потребоваться этот элемент управления или вы можете подумать, что хотите этот элемент управления.

Когда пользователи регистрируют свои личные устройства, они могут не понимать или понимать, что администраторы могут выполнять на устройстве любые действия, включая случайное очистку или сброс устройства. Как администратору вы можете не захотеть эту ответственность или потенциальное влияние на устройства, которыми не владеет ваша организация.

Кроме того, многие пользователи отказываются зарегистрироваться и могут найти другие способы доступа к ресурсам организации. Например, для использования приложения Outlook для проверки электронной почты организации требуется, чтобы устройства были зарегистрированы. Чтобы пропустить это требование, пользователи открывают любой веб-браузер на устройстве и войдите в Outlook Web Access, что может быть не то, что вам нужно. Кроме того, они создают снимки экрана и сохраняют изображения на устройстве, что также нежелательно.

Если вы выбрали этот вариант, обязательно проучите пользователей о рисках и преимуществах регистрации своих личных устройств.

Для пользователей, которые не регистрировать личные устройства, вы управляете доступом к приложениям и защищаете данные приложения с помощью политик защиты приложений.

Используйте инструкцию "Условия" с политикой условного доступа. Если пользователи не принимают их, они не получают доступ к приложениям. Если пользователи согласны с инструкцией, в Microsoft Entra ID добавляется запись устройства, и устройство становится известной сущностью. Когда устройство известно, вы можете отслеживать, к каким ресурсам осуществляется доступ с устройства.

Всегда управляйте доступом и безопасностью с помощью политик приложений.

Посмотрите на задачи, которые ваша организация использует больше всего, например электронную почту и присоединение к собраниям. Используйте политики конфигурации приложений для настройки параметров приложения, например Outlook. Используйте политики защиты приложений для управления безопасностью приложений и доступом к ним.

Например, пользователи могут использовать приложение Outlook на личных устройствах для проверки служебной электронной почты. В Intune администраторы создают политику защиты приложений Outlook. Эта политика использует многофакторную проверку подлинности (MFA) при каждом открытии приложения Outlook, предотвращает копирование и вставку, а также ограничивает другие функции.

Вариант 2. Требуется, чтобы каждое устройство полностью управлялось. В этом сценарии все устройства регистрируются в Intune и управляются организацией, включая личные устройства.

Чтобы обеспечить регистрацию, можно развернуть политику условного доступа (ЦС), которая требует, чтобы устройства регистрироваться в Intune. На этих устройствах также можно:

- Настройте подключение Wi-Fi/VPN для подключения организации и разверните эти политики подключения на устройствах. Пользователям не нужно вводить какие-либо параметры.

- Если пользователям нужны определенные приложения на своем устройстве, разверните их. Вы также можете развертывать приложения, необходимые вашей организации для обеспечения безопасности, например мобильное приложение для защиты от угроз.

- Используйте политики соответствия, чтобы задать любые правила , которым должна следовать ваша организация, например нормативные меры или политики, которые используют определенные элементы управления MDM. Например, необходимо Intune для шифрования всего устройства или создания отчета обо всех приложениях на устройстве.

Если вы хотите также управлять оборудованием, предоставьте пользователям все необходимые устройства, включая мобильные телефоны. Инвестируйте в план обновления оборудования, чтобы пользователи продолжали работать продуктивно и получать новейшие встроенные функции безопасности. Зарегистрируйте эти устройства, принадлежащие организации, в Intune и управляйте ими с помощью политик.

Рекомендуется всегда предполагать, что данные будут покидать устройства. Убедитесь, что используются надлежащие методы отслеживания и аудита. Дополнительные сведения см. в разделе Никому не доверяйте с помощью Microsoft Intune.

Управление настольными компьютерами

Intune позволяет управлять настольными компьютерами под управлением Windows 10 и более поздних версий. Клиентская ОС Windows включает встроенные современные функции управления устройствами и удаляет зависимости от локальной групповой политики Active Directory (AD). Вы получаете преимущества облака при создании правил и параметров в Intune и развертывании этих политик на всех клиентских устройствах Windows, включая настольные компьютеры.

Дополнительные сведения см. в статье Интерактивный сценарий . Современный рабочий стол, управляемый облаком.

Если ваши устройства с Windows в настоящее время управляются с помощью Configuration Manager, их по-прежнему можно зарегистрировать в Intune. Такой подход называется совместным управлением. Совместное управление предоставляет множество преимуществ, включая выполнение удаленных действий на устройстве (перезапуск, удаленное управление, сброс заводских настроек), условный доступ с соответствием устройств и многое другое. Вы также можете подключать свои устройства к Intune в облаке.

Дополнительные сведения см. в статьях:

- Что такое совместное управление

- Способы реализации совместного управления

- подключение клиента Configuration Manager

✅ Задача. Посмотрите, что в настоящее время используется для управления мобильными устройствами

Внедрение управления мобильными устройствами может зависеть от того, что в настоящее время использует ваша организация, в том числе от того, использует ли это решение локальные функции или программы.

В этих инструкциях по развертыванию представлены полезные сведения.

Рекомендации:

Если в настоящее время вы не используете службу или решение MDM, лучше всего перейти к Intune.

Если в настоящее время вы используете локальные объекты групповая политика ( GPO), переход к Intune и использование каталога параметров Intune аналогичен и может быть проще перейти на облачную политику устройств. В каталоге параметров также содержатся параметры для устройств Apple и Google Chrome.

Для новых устройств, не зарегистрированных в Configuration Manager, или любого решения MDM, лучше всего будет перейти к Intune.

Если в настоящее время вы используете Configuration Manager, то доступны следующие варианты:

- Если вы хотите сохранить существующую инфраструктуру и переместить некоторые рабочие нагрузки в облако, используйте совместное управление. Вы получаете преимущества обеих служб. Существующие устройства могут получить некоторые политики из Configuration Manager (локально) и других политик из Intune (облако).

- Если вы хотите сохранить существующую инфраструктуру и использовать Intune для мониторинга локальных устройств, используйте подключение к клиенту. Вы получаете преимущество использования центра администрирования Intune, но при этом Configuration Manager для управления устройствами.

- Если вы хотите использовать только облачное решение для управления устройствами, переходите в Intune. Некоторые пользователи Configuration Manager предпочитают продолжать использовать Configuration Manager с подключением клиента или совместным управлением.

Дополнительные сведения см. в разделе Рабочие нагрузки совместного управления.

Устройства frontline worker (FLW)

Общие планшеты и устройства являются общими для сотрудников первой линии (FLW). Они используются во многих отраслях, включая розничную торговлю, здравоохранение, производство и многое другое.

Доступны варианты для различных платформ, включая устройства виртуальной реальности Android (AOSP), устройства iPad и облачные компьютеры Windows 365.

✅ Задача. Определение сценариев FLW

Устройства FLW принадлежат организации, зарегистрированы в управлении устройствами и используются одним пользователем (назначенным пользователем) или несколькими пользователями (общими устройствами). Эти устройства имеют решающее значение для сотрудников первой линии для выполнения своей работы и часто используются в режиме ограниченного использования. Например, это может быть устройство, которое сканирует предметы, киоск, отображающий информацию, или планшет, который проверяет пациентов в больнице или медицинском учреждении.

Дополнительные сведения см. в статье Управление рабочими устройствами frontline в Microsoft Intune.

Шаг 3. Определение затрат и лицензирования

Управление устройствами подразумевает использование различных взаимосвязанных служб. Intune включает параметры и функции, которые можно контролировать на различных устройствах. Существуют также и другие службы, которые играют ключевую роль:

Microsoft Entra ID P1 или P2 (входит в лицензию на Microsoft 365 E5) включает в себя несколько функций, которые являются ключевыми для управления устройствами, в том числе:

- Windows Autopilot: клиентские устройства Windows могут автоматически регистрироваться в Intune и автоматически получать ваши политики.

- Многофакторная проверка подлинности (MFA): пользователи должны ввести два или более методов проверки, таких как ПИН-код, приложение для проверки подлинности, отпечаток пальца и многое другое. MFA — отличный вариант при использовании политик защиты приложений для личных устройств и устройств, принадлежащих организации, для которых требуется дополнительная безопасность.

- Условный доступ. Если пользователи и устройства следуют вашим правилам, например 6-значный секретный код, они получают доступ к ресурсам организации. Если пользователи или устройства не соответствуют вашим правилам, они не получают доступа.

- Динамические группы пользователей и динамические группы устройств. Автоматически добавляйте пользователей или устройства в группы, если они соответствуют критериям, таким как город, название должности, тип ОС, версия ОС и многое другое.

Приложения Microsoft 365 (включенные в лицензию на Microsoft 365 E5) включают приложения, на которые пользователи полагаются, включая Outlook, Word, SharePoint, Teams, OneDrive и другие. Эти приложения можно развернуть на устройствах с помощью Intune.

Microsoft Defender для конечной точки (входит в лицензию на Microsoft 365 E5) помогает отслеживать и проверять клиентские устройства Windows на наличие вредоносных действий. Можно также задать приемлемый уровень угрозы. В сочетании с условным доступом можно заблокировать доступ к ресурсам организации, если превышен уровень угрозы.

Microsoft Purview (входит в Microsoft 365 E5 лицензию) классифицирует и защищает документы и сообщения электронной почты, применяя метки. В приложениях Microsoft 365 эту службу можно использовать для предотвращения несанкционированного доступа к данным организации, включая приложения на личных устройствах.

Microsoft Copilot в Intune — это средство анализа безопасности на основе генеративного ИИ. Он получает доступ к данным Intune и помогает управлять политиками и параметрами, понимать состояние безопасности и устранять неполадки с устройствами.

Copilot в Intune лицензируется через Microsoft Security Copilot. Дополнительные сведения см. в статье Начало работы с Microsoft Security Copilot.

Intune Suite предоставляет расширенные функции управления конечными точками и обеспечения безопасности, такие как удаленная справка, Microsoft Cloud PKI, управление привилегиями конечных точек и многое другое. Intune Suite доступен в виде отдельной лицензии.

Дополнительные сведения см. в статьях:

- Лицензирование Microsoft Intune

- Microsoft 365 для бизнеса

- Корпоративное лицензирование Microsoft 365

- Microsoft Intune Suite

✅ Задача. Определение лицензированных служб, необходимых вашей организации

Рекомендации:

Если ваша цель заключается в развертывании политик (правил) и профилей (параметров), как минимум без принудительного применения вам потребуется:

- Intune

Intune доступна в различных подписках, в том числе в качестве автономной службы. Дополнительные сведения см. в разделе Microsoft Intune лицензирование.

В настоящее время вы используете Configuration Manager и хотите настроить совместное управление вашими устройствами. Intune уже включен в лицензию на Configuration Manager. Если вы хотите, чтобы Intune полностью управляли новыми или существующими совместно управляемыми устройствами, вам потребуется отдельная лицензия Intune.

Вы хотите применить правила соответствия или пароля, созданные в Intune. Как минимум, вам потребуется:

- Intune

- Microsoft Entra ID P1 или P2

Intune и Microsoft Entra ID P1 или P2 доступны в Enterprise Mobility + Security. Дополнительные сведения см. в разделе Enterprise Mobility + Security варианты ценообразования.

Вы хотите управлять приложениями Microsoft 365 только на устройствах. Как минимум, вам потребуется:

- Мобильность и безопасность Microsoft 365 базовый

Дополнительные сведения см. в статьях:

Вы хотите развернуть приложения Microsoft 365 на своих устройствах и создать политики для защиты устройств, которые выполняют эти приложения. Как минимум, вам потребуется:

- Intune

- Приложения Microsoft 365

Вы хотите создавать политики в Intune, развертывать приложения Microsoft 365 и применять правила и параметры. Как минимум, вам потребуется:

- Intune

- Приложения Microsoft 365

- Microsoft Entra ID P1 или P2

Так как все эти службы включены в некоторые планы Microsoft 365, использование лицензии Microsoft 365 может оказаться экономически эффективным. Дополнительные сведения см. в статье Планы лицензирования Microsoft 365.

Шаг 4. Проверка существующих политик и инфраструктуры

У многих организаций имеются существующие политики и инфраструктура управления устройствами, которые применяются на протяжении многих лет. Например, у вас могут быть групповые политики 20-летней давности, и вы не знаете, что они делают. Если рассматривается вариант перехода в облако, вместо того, чтобы понять, что вы всегда делали, лучше определите цель.

Руководствуясь этими целями, создайте базовые показатели политик. Если у вас есть несколько решений по управлению устройствами, возможно, настало время использовать одну службу управления мобильными устройствами.

✅ Задача. Просмотр задач, выполняемых локально

Эта задача включает в себя поиск служб, которые могут переместиться в облако. Помните: вместо того чтобы понять, что вы всегда делали, лучше определите цель.

Совет

Дополнительные сведения об облачных конечных точках — это хороший ресурс.

Рекомендации:

Просмотрите существующие политики и их структуру. Некоторые политики могут применяться глобально, некоторые применяются на уровне сайта, а некоторые относятся к устройству. Цель состоит в том, чтобы узнать и понять назначение глобальных политик, назначение локальных политик и т. д.

Локальные групповые политики Active Directory применяются в порядке LSDOU : локальные, сайты, домены и подразделения. В этой иерархии политики подразделений имеют преимущественную силу над политиками домена, политики домена имеют преимущественную силу над политиками сайта и т. д.

В Intune политики применяются к создаваемым пользователям и группам. Иерархии не существует. Если две политики обновляют один и тот же параметр, то возникнет конфликт. Дополнительные сведения о поведении конфликтов см. в статье Общие вопросы, проблемы и решения с помощью политик и профилей устройств.

После просмотра политик глобальные политики AD логически начинают применяться к имеющимся или нужным группам. К этим группам относятся пользователи и устройства, на которые вы хотите ориентироваться на глобальном уровне, на уровне сайта и т. д. Эта задача дает представление о структуре группы, необходимой в Intune. Рекомендации по повышению производительности для группирования, нацеливания и фильтрации в средах больших Microsoft Intune могут быть хорошим ресурсом.

Будьте готовы к созданию новых политик в Intune. Intune включает несколько функций, которые охватывают сценарии, которые могут вас заинтересовать. Примеры:

Базовые показатели безопасности. На клиентских устройствах Windows базовые показатели безопасности — это параметры безопасности, предварительно настроенные на рекомендуемые значения. Если вы не знакомы с защитой устройств или хотите получить комплексные базовые показатели, изучите базовые показатели безопасности.

Аналитические сведения о параметрах обеспечивают уверенность в конфигурациях, добавляя аналитические сведения, которые аналогичные организации успешно внедрили. Аналитика доступна для некоторых параметров, а не для всех параметров. Дополнительные сведения см. в разделе Общие сведения о параметрах.

Каталог параметров. На клиентских устройствах Apple и Windows в каталоге параметров перечислены все параметры, которые можно настроить, и они похожи на локальные объекты групповой политики. При создании политики вы начинаете с нуля и настраиваете параметры на уровне детализации.

Административные шаблоны (ADMX): на клиентских устройствах Windows используйте шаблоны ADMX для настройки параметров групповой политики для Windows, Интернета Обозреватель, Office и Microsoft Edge версии 77 и более поздних версий. Эти шаблоны ADMX являются теми же шаблонами ADMX, которые используются в локальной групповой политике AD, но на 100 % облачные в Intune.

Групповая политика: для импорта и анализа объектов групповой политики используйте аналитику групповой политики. Эта функция помогает определить, как объекты групповой политики преобразовываются в облаке. Выходные данные отображают, какие параметры поддерживаются в поставщиках MDM, включая Microsoft Intune. Здесь также отображаются все нерекомендуемые параметры или параметры, недоступные для поставщиков MDM.

Вы также можете создать политику Intune на основе импортированных параметров. Дополнительные сведения см. в статье Создание политики каталога параметров с помощью импортированных объектов групповой политики.

Интерактивные сценарии: интерактивные сценарии — это настроенные последовательности действий, ориентированных на комплексные варианты использования. Эти сценарии автоматически включают политики, приложения, назначения и другие конфигурации управления.

Создайте базовый план политики , включающий минимальные цели. Например:

Защищенная электронная почта. Как минимум, вам может потребоваться:

- Создать политики защиты приложений Outlook.

- Включите условный доступ для Exchange Online или подключение к другому локальному решению электронной почты.

Параметры устройства. Как минимум, вам может потребоваться:

- Требовать шестизначный ПИН-код для разблокировки устройства.

- Запретить резервное копирование в личные облачные службы, такие как iCloud или OneDrive.

Профили устройств. Как минимум, вам может потребоваться:

- Создать профиль Wi-Fi, содержащий параметры для подключения к беспроводной сети Contoso по Wi-Fi.

- Создать профиль VPN с сертификатом для автоматической проверки подлинности и подключения к VPN организации.

- Создайте профиль электронной почты с предварительно настроенными параметрами, которые подключаются к Outlook.

Приложения. Как минимум, вам может потребоваться:

- Развертывание приложений Microsoft 365 с помощью политик защиты приложений.

- Развернуть бизнес-решения с политиками защиты приложений.

Дополнительные сведения о минимальных рекомендуемых параметрах см. в разделе:

Просмотрите текущую структуру групп. В Intune можно создавать и назначать политики группам пользователей, группам устройств, динамическим группам пользователей и устройств (требуется Microsoft Entra ID P1 или P2).

При создании групп в облаке, например Intune или Microsoft 365, группы создаются в Microsoft Entra ID. Вы можете не увидеть Microsoft Entra ID фирменной символики, но это то, что вы используете.

Создание новых групп может быть простой задачей. Их можно создать в Центре администрирования Microsoft Intune. Дополнительные сведения см. в статье Добавление групп для организации пользователей и устройств.

Перемещение существующих списков рассылки (DL) в Microsoft Entra ID может оказаться более сложной задачей. После того как они находятся в Microsoft Entra ID, эти группы становятся доступны для Intune и Microsoft 365. Дополнительные сведения см. в статьях:

Если имеются существующие группы Office 365, можно перейти на Microsoft 365. Существующие группы остаются, и вы получите все функции и службы Microsoft 365. Дополнительные сведения см. в статьях:

Если у вас есть несколько решений для управления устройствами, перейдите к одному решению для управления мобильными устройствами. Мы рекомендуем использовать Intune для защиты данных организации как в приложениях, так и на устройствах.

Дополнительные сведения см. в статье Microsoft Intune безопасно управляет удостоверениями, приложениями и устройствами.

Шаг 5. Создание плана развертывания

Следующая задача — спланировать то, как и когда пользователи и устройства получают политики. В этой задаче также следует учитывать следующее.

- Определите цели и метрики успеха. Используйте эти точки данных для создания других этапов развертывания. Убедитесь, что поставленные цели согласуются с методологией SMART, то есть являются конкретными, измеримыми, достижимыми, реалистичными и своевременными. Запланируйте оценку показателей для целей на каждом этапе, чтобы отслеживать эффективность реализации проекта.

- Четко определите задачи и цели. Включите их во все информационные и учебные мероприятия, чтобы помочь пользователям понять, почему организация выбрала именно Intune.

✅ Задача. Создание плана развертывания политик

И выберите способ регистрации устройств пользователей в Intune. Рекомендации:

Поэтапное развертывание политик. Например:

Начните с пилотной или тестовой группы. Эти группы должны знать, что они являются первыми пользователями, и они захотят оставить отзыв. Используйте этот отзыв, чтобы улучшить конфигурацию, документацию, уведомления и упростить работу пользователей в будущем. Эти пользователи не должны быть руководителями или иными важными лицами.

После первоначального тестирования добавьте дополнительных пользователей в пилотную группу. Или создайте дополнительные пилотные группы для другого развертывания, например:

Отделы: каждый отдел может выступать в качестве этапа развертывания. В этом случае в качестве целевого объекта выступает сразу весь отдел. При таком развертывании пользователи каждого отдела, возможно, будут использовать свое устройство схожим образом с доступом к одним и тем же приложениям. Соответственно, к пользователям будут применяться одни и те же типы политик.

География: развертывание политик выполняется для всех пользователей в определенной географической области, будь то континент, страна, регион или отдельное здание организации. Такой тип развертывания позволяет сосредоточиться на определенном расположении пользователей. Вы можете предоставить Windows Autopilot для предварительно подготовленного развертывания, поскольку количество расположений, в которых одновременно развертывается Intune, меньше. Существует вероятность, что в одном и том же месте существуют различные отделы или различные варианты использования. Таким образом, можно одновременно тестировать разные варианты использования.

Платформа: в ходе этого развертывания одновременно развертываются аналогичные платформы. Например, можно развернуть политики на всех устройствах iOS/iPadOS в феврале, на всех устройствах Android в марте и на всех устройствах Windows в апреле. Такой подход может упростить работу для службы поддержки, поскольку они организуют поддержку только одной платформы за раз.

С помощью поэтапного развертывания можно получить отзыв от широкого спектра типов пользователей.

После успешного пилотного развертывания можно приступать к полноценному развертыванию рабочей среды. Ниже приведен пример плана развертывания Intune с целевыми группами и сроками.

Этап развертывания Июль Август Сентябрь Октябрь Ограниченный пилотный проект ИТ (50 пользователей) Расширенный пилотный проект ИТ (200 пользователей), ИТ-руководители (10 пользователей) 1 этап развертывания в рабочей среде Продажи и маркетинг (2000 пользователей) 2 этап развертывания в рабочей среде Розничная торговля (1000 пользователей) 3 этап развертывания в рабочей среде Отдел кадров (50 пользователей), финансы (40 пользователей), руководство (30 пользователей) Этот шаблон также можно скачать на странице Планирование, разработка и развертывание Intune — шаблоны таблиц.

Выберите, как пользователи будут регистрировать свои личные устройства и устройства, принадлежащие организации. Вы можете использовать несколько способов регистрации:

- Самообслуживание пользователей: пользователи регистрируют свои устройства, руководствуясь инструкциями от ИТ-отдела организации. Такой подход применяется часто и обеспечивает большую масштабируемость по сравнению с регистрацией с сопровождением.

- Регистрация с помощью пользователей. При таком подходе к предварительно подготовленному развертыванию ИТ-участник помогает пользователям в процессе регистрации, лично или с помощью Teams. Этот подход часто используется среди руководства и в других группах, которым может потребоваться помощь.

- ИТ-ярмарка: на этом мероприятии сотрудники ИТ-отдела настраивают пункт помощи по регистрации в Intune. Пользователи получают сведения о регистрации в Intune, задают вопросы и получают помощь в регистрации своих устройств. Данный вариант выгоден как для ИТ-отдела, так и для пользователей, особенно на ранних стадиях развертывания Intune.

В следующем примере рассматриваются подходы к регистрации:

Этап развертывания Июль Август Сентябрь Октябрь Ограниченный пилотный проект Самостоятельное создание IT Расширенный пилотный проект Самостоятельное создание IT Предварительная подготовка ИТ-руководители 1 этап развертывания в рабочей среде Продажи, маркетинг Самостоятельное создание Продажи и маркетинг 2 этап развертывания в рабочей среде Розничная торговля Самостоятельное создание Розничная торговля 3 этап развертывания в рабочей среде Руководители, отдел кадров, финансовый отдел Самостоятельное создание Отдел кадров, финансы Предварительная подготовка Руководители Дополнительные сведения о различных методах регистрации для каждой платформы см. в статье Руководство по развертыванию: Регистрация устройств в Microsoft Intune.

Шаг 6. Сообщение об изменениях

Управление изменениями основано на четком и понятном информировании о предстоящих изменениях. Идея заключается в том, чтобы обеспечить беспроблемное Intune развертывания и сделать пользователей осведомленными об изменениях & любых прерываний.

✅ Задача. План развертывания коммуникации должен включать важную информацию

Эта информация должна содержать сведения о том, как уведомлять пользователей и когда следует общаться. Рекомендации:

Определите, какие сведения следует передавать. Информирование групп и пользователей следует осуществлять поэтапно, начиная с начального этапа развертывания Intune, предварительной регистрации и заканчивая действиями после регистрации.

Начальный этап: общая рассылка, знакомящая пользователей с проектом Intune. Он должен ответить на ключевые вопросы, такие как:

- Что такое Intune?

- Почему организация использует Intune, включая преимущества для организации и пользователей.

- Предоставьте высокоуровневый план развертывания и внедрения.

- Если личные устройства не разрешены, если они не зарегистрированы, объясните, почему вы приняли решение.

Этап предварительной регистрации: широкое взаимодействие, включающее сведения о Intune и других службах (например, Office, Outlook и OneDrive), пользовательских ресурсах и конкретных сроках регистрации пользователей и групп в Intune.

Этап регистрации. Коммуникация предназначена для пользователей и групп организации, которые планируется зарегистрироваться в Intune. Он должен информировать пользователей о том, что они готовы к регистрации, включать шаги регистрации и обращаться за помощью и вопросами.

Этап после регистрации. Коммуникация предназначена для пользователей и групп организации, зарегистрированных в Intune. Он должен предоставлять больше ресурсов, которые могут быть полезны для пользователей, и собирать отзывы об их опыте во время и после регистрации.

Выберите способ передачи Intune сведения о развертывании целевым группам и пользователям. Например:

Создайте корпоративное собрание для всей организации или используйте Microsoft Teams.

Создайте сообщение электронной почты для предварительной регистрации, сообщение для регистрации и сообщение о действиях после регистрации. Например:

- Электронное сообщение № 1. Объясните преимущества и ожидаемый результат, а также предоставьте расписание. Воспользуйтесь этой возможностью, чтобы продемонстрировать другие службы, доступ к которым будет предоставляться на устройствах под управлением Intune.

- Электронное сообщение №2. Скажите, что можно получить доступ к службам в Intune. Скажите пользователям, чтобы они зарегистрировались прямо сейчас. Сообщите пользователям сроки прекращения доступа. Напомните им о преимуществах и стратегических причинах миграции.

Используйте веб-сайт организации, на котором объясняются этапы развертывания, предполагаемые пользователи и контактные сведения.

Создавайте плакаты, используйте платформы социальных сетей организации (например, Microsoft Viva Engage) или распространяйте листовки, чтобы объявить о этапе предварительной регистрации.

Создайте временная шкала, включающую, когда и кто. Первая рассылка об Intune может быть ориентирована на всю организацию или только на определенных ее сотрудников. Рассылка может осуществляться за несколько недель до начала развертывания Intune. После этого можно поэтапно снабжать группы и пользователей информацией согласно графику развертывания Intune.

Ниже приведен пример высокоуровневого коммуникационного плана для развертывания Intune.

Коммуникационный план Июль Август Сентябрь Октябрь Этап 1 Все Стартовое совещание Первая неделя Этап 2 IT Продажи и маркетинг Розничная торговля Отдел кадров, финансы и руководство Сообщение электронной почты перед развертыванием 1 Первая неделя Первая неделя Первая неделя Первая неделя Этап 3 IT Продажи и маркетинг Розничная торговля Отдел кадров, финансы и руководство Сообщение электронной почты перед развертыванием 2 Вторая неделя Вторая неделя Вторая неделя Вторая неделя Этап 4 IT Продажи и маркетинг Розничная торговля Отдел кадров, финансы и руководство Сообщение электронной почты во время регистрации Третья неделя Третья неделя Третья неделя Третья неделя Этап 5 IT Продажи и маркетинг Розничная торговля Отдел кадров, финансы и руководство Сообщение электронной почты после регистрации Четвертая неделя Четвертая неделя Четвертая неделя Четвертая неделя

Шаг 7. Служба поддержки и конечные пользователи

В планирование и реализацию пилотных мероприятий на ранних этапах реализации развертывания Intune следует включить ИТ-поддержку. Это позволит сотрудникам службы поддержки заранее ознакомиться с Intune, и они получают знания и опыт для более эффективного определения и устранения проблем. Они также подготавливаются к поддержке полного развертывания в организации. Опытные специалисты службы технической поддержки и группы поддержки также помогают пользователям адаптироваться к новым изменениям.

✅ Задача. Обучение групп поддержки

Проверка принятия решений конечными пользователям по показателям успеха, установленным в плане развертывания. Рекомендации:

Определите, кто будет поддерживать конечных пользователей. Организации могут иметь разные уровни или уровни (1–3). Например, уровни 1 и 2 могут быть частью группы поддержки. Уровень 3 включает членов группы MDM, ответственных за развертывание Intune.

Уровень 1 обычно является первым уровнем поддержки и первым уровнем связи. Если проблему не удается устранить на уровне 1, она передается на уровень 2. С уровня 2 она передается на уровень 3. Поддержка Майкрософт может рассматриваться как уровень 4.

- На начальных этапах развертывания следует убедиться, что на всех уровнях группы поддержки документируются проблемы и способы их устранения. Найдите закономерности и настройте коммуникацию для следующего этапа развертывания. Например:

- Если разные пользователи или группы сомневаются в необходимости регистрации своих персональных устройств, рассмотрите возможность использования вызовов Teams для ответов на часто задаваемые вопросы.

- Если у пользователей возникают те же проблемы при регистрации устройств, принадлежащих организации, организуйте личное событие, чтобы помочь пользователям зарегистрировать устройства.

- На начальных этапах развертывания следует убедиться, что на всех уровнях группы поддержки документируются проблемы и способы их устранения. Найдите закономерности и настройте коммуникацию для следующего этапа развертывания. Например:

Создайте рабочий процесс службы поддержки и постоянно сообщайте о проблемах поддержки, тенденциях и других важных сведениях всем уровням в группе поддержки. Например, проводите ежедневные или еженедельные собрания Teams, чтобы все уровни были осведомлены о тенденциях, шаблонах и могли получить помощь.

В следующем примере показано, как компания Contoso реализует рабочие процессы ИТ-поддержки или службы поддержки.

- Конечные пользователи обращаются к специалистам по поддержке уровня 1 с проблемой, связанной с регистрацией.

- Уровню 1 службы поддержки не удается определить первопричину, поэтому проблема передается на уровень 2.

- Служба ИТ-поддержки или уровень поддержки 2 изучает проблему. На уровне 2 не удалось решить проблему, поэтому она передается на уровень 3, а также предоставляются дополнительные сведения, помогающие в решении проблемы.

- Специалисты по поддержке уровня 3 исследуют проблему, находят первопричину, а затем сообщают решение сотрудникам уровней 2 и 1.

- После этого сотрудник службы поддержки уровня 1 связывается с клиентом и помогает устранить проблему.

Такой подход, особенно на ранних стадиях развертывания Intune, дает множество преимуществ, включая следующие.

- Помощь в изучении технологии

- Быстрое выявление проблем и их решение

- Улучшение общего взаимодействия с пользователем

Обучите службу поддержки и группы поддержки. Пусть они регистрируют устройства под управлением различных платформ, используемых в вашей организации, чтобы они были знакомы с процессом. Рассмотрите возможность использования групп поддержки в качестве пилотной группы для ваших сценариев.

Доступны учебные ресурсы, в том числе видео на YouTube, учебники Майкрософт по сценариям Windows Autopilot, соответствие требованиям, конфигурация и курсы от партнеров по обучению.

Ниже приведен пример учебного плана для обучения службы поддержки Intune.

- Рассмотрение плана поддержки Intune

- Обзор Intune

- Устранение распространенных проблем

- Средства и ресурсы

- Вопросы и ответы

Форум Intune сообщества и документация для конечных пользователей также являются отличными ресурсами.